Lkhy ransomware входит в семейство программ-вымогателей Djvu/STOP. Это тип вредоносного программного обеспечения, которое шифрует личные файлы и, по сути, берет их в заложники. Это считается очень опасным, потому что восстановление файлов не всегда возможно, если нет резервной копии.

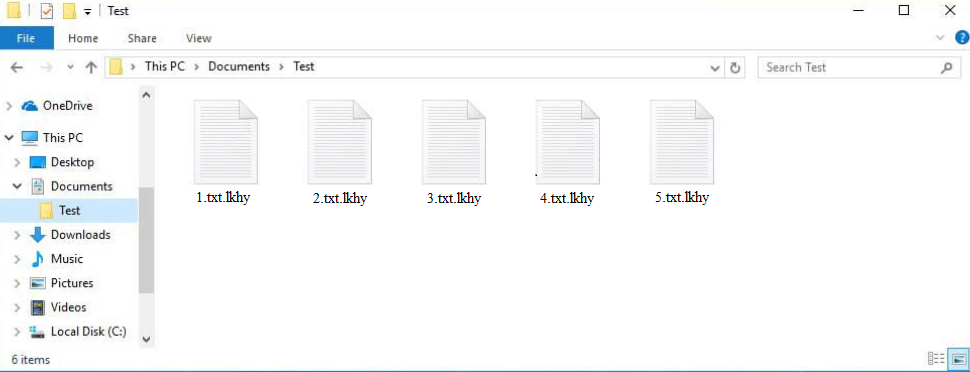

Когда пользователи открывают зараженный файл, программа-вымогатель немедленно начинает шифрование файла. Он нацелен на все личные файлы, включая фотографии, документы, видео и т. д. Зашифрованные файлы распознаются по расширению .lkhy. Например, зашифрованный image.jpg файл станет image.jpg.lkhy.

Файлы с расширением .lkhy нельзя будет открыть, пока они не будут расшифрованы с помощью специального дешифратора. Процесс получения дешифратора описан в _readme.txt записке о выкупе, которая размещается во всех папках с зашифрованными файлами. В записке о выкупе объясняется, что для получения дешифратора жертвам сначала нужно заплатить выкуп в размере 999 долларов. Предполагается, что существует скидка 50% для тех, кто вступит в контакт с киберпреступниками в течение первых 72 часов, а также возможность бесплатно расшифровать один файл, если он не содержит никакой важной информации.

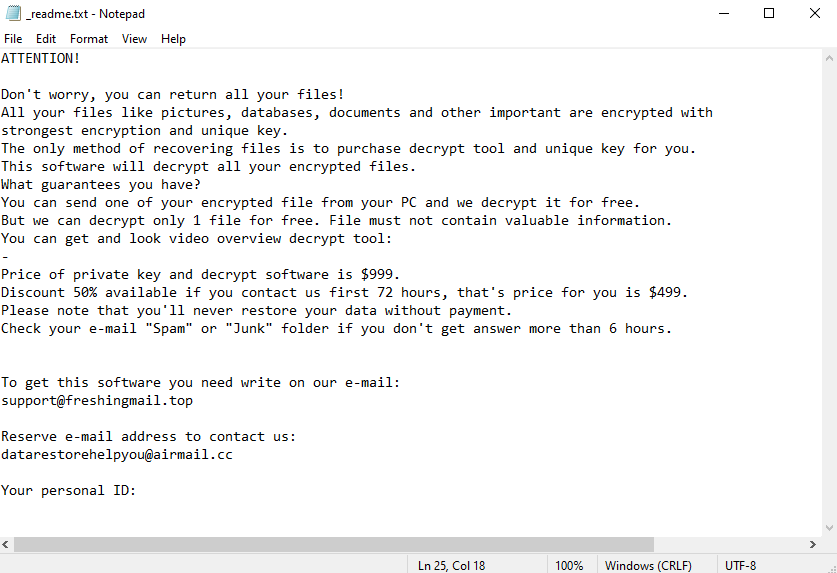

Ниже приведена полная записка о выкупе за Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Пользователи, у которых нет резервных копий файлов, могут рассмотреть возможность уплаты выкупа. Тем не менее, это никогда не рекомендуется по нескольким причинам. Во-первых, жертвы, которые заплатят, не обязательно получат дешифратор. Пользователи должны иметь в виду, что операторы программ-вымогателей являются киберпреступниками. Нет никаких гарантий, что они отправят дешифратор тем, кто заплатит, потому что нет ничего, что заставило бы их выполнить свою часть сделки. К сожалению, многие пользователи в прошлом не получили дешифраторы, за которые заплатили. Кроме того, деньги, которые платят жертвы, используются для финансирования других вредоносных действий, жертвами которых могут стать те же пользователи.

Как только пользователи удаляют Lkhy ransomware файлы со своих компьютеров, они могут подключиться к своим резервным копиям и начать восстановление файлов. Важно полностью удалить Lkhy ransomware файлы с помощью антивирусного программного обеспечения перед доступом к резервной копии, чтобы избежать шифрования файлов с резервными копиями. Если у пользователей нет резервной копии, единственный вариант — дождаться выпуска бесплатного Lkhy ransomware дешифратора.

Как программы-вымогатели заражают компьютеры пользователей?

Вредоносные программы, в том числе программы-вымогатели, распространяются несколькими способами, такими как торренты и электронные письма. Пользователи, которые имеют хорошие привычки в Интернете, как правило, с меньшей вероятностью подхватят инфекцию, чем те, кто участвует в рискованном поведении в Интернете, например, использует торренты для загрузки контента, защищенного авторским правом. Выработка полезных привычек является одной из лучших профилактических мер.

Программы-вымогатели часто распространяются через вложения электронной почты. Киберпреступники добавляют зараженные вредоносным ПО файлы в электронные письма, и когда пользователи открывают эти файлы, их компьютеры заражаются. Вредоносные письма, нацеленные на большое количество пользователей одновременно, обычно довольно очевидны. Самый большой недостаток — это грамматические/орфографические ошибки. Электронные письма выглядят так, как будто они отправлены законными компаниями, но поскольку они полны ошибок, становится совершенно очевидно, что они поддельные. Злоумышленники пытаются побудить пользователей открыть прикрепленный файл, утверждая, что это важный документ, который необходимо просмотреть.

Одна вещь, на которую пользователи должны обратить внимание, — это то, как электронное письмо обращается к ним. Если отправитель утверждает, что он из компании, услугами которой пользуются пользователи, но обращается к пользователям, используя общие слова, такие как «Участник», «Пользователь», «Клиент» и т. д., электронное письмо, скорее всего, является либо спамом, либо вредоносным. Легитимные электронные письма будут обращаться к пользователям по имени, или, скорее, по имени, которое они дали компаниям.

Некоторые пользователи могут стать мишенью для более изощренных атак. Электронные письма, являющиеся частью сложной email-кампании, будут выглядеть значительно убедительнее, без грамматических/орфографических ошибок и с конкретной информацией, чтобы письмо выглядело более правдоподобным. Настоятельно рекомендуется сканировать все нежелательные вложения электронной почты с помощью антивирусного программного обеспечения или VirusTotal перед их открытием. Это гарантирует, что вредоносный файл не будет открыт на устройстве.

Злоумышленники также используют торренты для распространения вредоносного ПО. Это отличный способ распространения вредоносного ПО, потому что торрент-сайты часто плохо регулируются, и многие пользователи не могут распознать вредоносное ПО в торрентах. Чаще всего вредоносное ПО встречается в торрентах для развлекательного контента, включая фильмы, сериалы и видеоигры. Пользователям не рекомендуется пиратить контент, защищенный авторским правом, с помощью торрентов и пиратства в целом, потому что это не только кража контента, но и опасность для компьютера.

Lkhy ransomware удаление

Пользователи с резервным копированием могут начать восстановление файлов, как только они будут удалены Lkhy ransomware с компьютера. Рекомендуется удалить Lkhy ransomware антивирусную программу, так как это очень сложная инфекция. Если пользователи попытаются сделать это вручную, они могут в конечном итоге нанести дополнительный ущерб своим устройствам.

Как только компьютер будет очищен от программ-вымогателей, пользователи могут безопасно подключиться к своим резервным копиям и начать восстановление файлов. Для пользователей, у которых нет резервной копии, восстановление файлов не обязательно будет возможным. Единственный вариант для пользователей — дождаться выпуска бесплатного Lkhy ransomware дешифратора. Однако будет ли он когда-нибудь выпущен, неясно. Если это так, он будет доступен на NoMoreRansom . Если он не может быть найден на NoMoreRansom, он не будет доступен больше нигде.

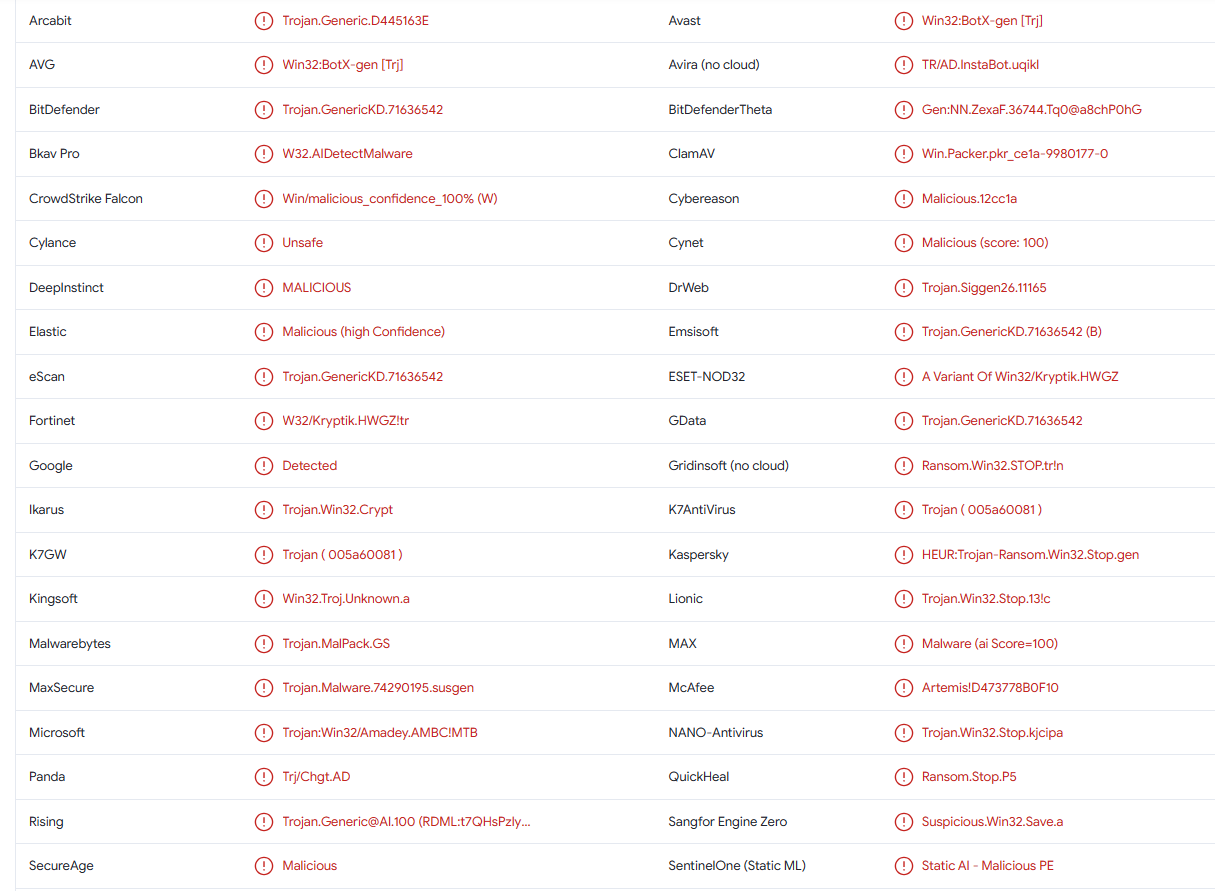

Lkhy ransomware определяется как:

- Win32:BotX-gen [Trj] от AVG/Avast

- Trojan.GenericKD.71636542 от Bitdefender

- Trojan.MalPack.GS от Malwarebytes

- Троянец:Win32/Amadey.AMBC! MTB от Microsoft

- Trojan.GenericKD.71636542 (B) от компании Emsisoft

- Вариант Win32/Kryptik.HWGZ от ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen от «Лаборатории Касперского»

- Ransom.Win32.STOP.YXEBNZ от TrendMirco

- Артемида! D473778B0F10 от McAfee