О Lockbit 2.0 Ransomware вирусе

Программа-вымогатель, известная Lockbit 2.0 Ransomware как, классифицируется как очень вредная инфекция из-за количества вреда, который она может причинить. Хотя программы-вымогатели были широко освещенной темой, вы, возможно, пропустили ее, поэтому вы можете не знать, что загрязнение может означать для вашего устройства. Надежные алгоритмы шифрования используются вредоносными программами шифрования данных для шифрования файлов, и как только они будут заблокированы, ваш доступ к ним будет заблокирован. Вредоносная программа для кодирования файлов настолько опасна, потому что восстановление файлов не обязательно возможно во всех случаях.

Киберпреступники дадут вам дешифратор, но покупать его не рекомендуется. Оплата не обязательно гарантирует, что ваши данные будут восстановлены, поэтому есть вероятность, что вы можете просто тратить свои деньги. Ничто не мешает кибер-мошенникам просто взять ваши деньги и ничего не предоставить взамен. Кроме того, ваши деньги также будут поддерживать их будущие программы-вымогатели или другие вредоносные проекты. Вы действительно хотите поддержать отрасль, которая уже наносит ущерб предприятиям на миллиарды долларов. Чем больше жертв платят, тем выгоднее это становится, поэтому все больше людей привлекаются к этому. Инвестировать эти деньги в резервное копирование было бы лучше, потому что, если вы когда-нибудь снова окажетесь в такой ситуации, вам не нужно будет беспокоиться о потере файлов, поскольку они будут восстанавливаться из резервной копии. Если у вас была резервная копия до заражения вашего устройства, удалите Lockbit 2.0 Ransomware вирус и приступайте к восстановлению данных. Вы также можете не знать, как распространяются программы-вымогатели, и мы объясним наиболее частые способы в следующих параграфах.

Lockbit 2.0 Ransomware способы распространения

Вредоносное ПО для кодирования данных обычно распространяется через спам-вложения электронной почты, вредоносные загрузки и наборы эксплойтов. Поскольку многие люди небрежно относятся к тому, как они используют свою электронную почту или откуда они загружают, дистрибьюторам программ-вымогателей не нужно придумывать более сложные методы. Можно также использовать более сложные методы, хотя они не так популярны. Мошенники прикрепляют вредоносный файл к электронному письме, пишут правдоподобный текст и притворяются, что они из заслуживающей доверия компании / организации. Эти электронные письма обычно упоминают деньги, потому что это деликатная тема, и люди более склонны быть безрассудными при открытии электронных писем, связанных с деньгами. Довольно часто вы увидите крупные названия компаний, такие как Amazon, например, если Amazon отправил кому-то по электронной почте квитанцию о покупке, которую человек не помнит, он / она не будет ждать, чтобы открыть вложение. Чтобы оградить себя от этого, есть определенные вещи, которые вы должны делать при работе с электронной почтой. Если отправитель вам неизвестен, вам нужно будет изучить его, прежде чем открывать какие-либо из отправленных файлов. Не спешите открывать вложенный файл только потому, что отправитель кажется законным, сначала вам нужно будет дважды проверить, совпадает ли адрес электронной почты. Электронные письма также часто содержат грамматические ошибки, которые, как правило, довольно легко заметить. То, как вас приветствуют, также может быть подсказкой, так как законные компании, чей адрес электронной почты вы должны открыть, будут использовать ваше имя, а не приветствия, такие как Дорогой клиент / Участник. Программа-вымогатель также может заразить, используя устаревшее компьютерное программное обеспечение. Программное обеспечение имеет слабые места, которые могут быть использованы программами-вымогателями, но они часто исправляются поставщиками. К сожалению, как показывает программа-вымогатель WannaCry, не все устанавливают эти исправления по разным причинам. Ситуации, когда вредоносное программное обеспечение использует слабые места для входа, является причиной того, что важно регулярно обновлять программное обеспечение. Обновления можно настроить на автоматическую установку, если вы не хотите беспокоить себя с ними каждый раз.

Как ведет Lockbit 2.0 Ransomware себя

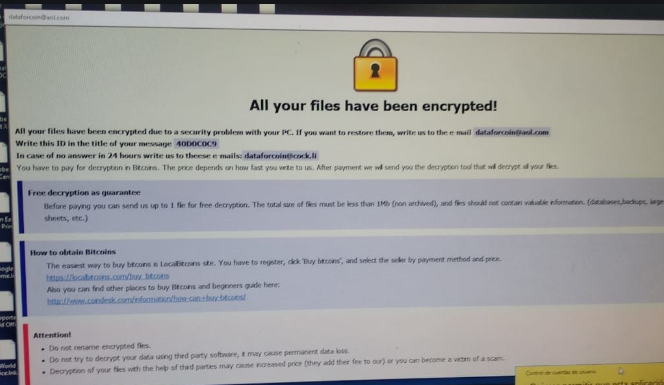

Ваши файлы будут зашифрованы, как только программа-вымогатель попадет на ваше устройство. Даже если ситуация не была очевидной с самого начала, станет довольно очевидным, что что-то не так, когда вы не можете открыть свои файлы. Проверьте расширения, прикрепленные к зашифрованным файлам, они должны отображать имя файла, шифрующего вредоносную программу. К сожалению, файлы могут быть постоянно зашифрованы, если реализован надежный алгоритм шифрования. После завершения процесса шифрования появится уведомление о выкупе, которое попытается прояснить, что случилось с вашими данными. Вам будет предложен инструмент расшифровки, очевидно, в обмен на деньги, и мошенники будут предупреждать, чтобы не использовать другие методы, потому что это может повредить их. Если сумма выкупа конкретно не указана, вам придется использовать предоставленный адрес электронной почты, чтобы связаться с кибер-мошенниками, чтобы узнать сумму, которая может зависеть от того, насколько вы цените свои файлы. Платить этим преступникам — это не то, что мы рекомендуем по причинам, которые мы уже обсуждали выше. Прежде чем вы даже подумаете об оплате, сначала попробуйте все другие варианты. Постарайтесь вспомнить, делали ли вы недавно копии файлов, но забыли. Или, если удача на вашей стороне, возможно, была выпущена бесплатная утилита расшифровки. Есть некоторые специалисты по вредоносным программам, которые могут взломать вымогательство, таким образом, может быть разработано бесплатное программное обеспечение для расшифровки. Прежде чем вы решите заплатить, рассмотрите этот вариант. Инвестирование части этого денег в покупку какой-то резервной копии может оказаться лучше. Если вы создали резервную установку наиболее важных файлов, вы просто удаляете Lockbit 2.0 Ransomware вирус, а затем приступаете к восстановлению данных. Теперь, когда вы понимаете, насколько вредным может быть этот тип инфекции, постарайтесь избегать его как можно больше. Придерживайтесь безопасных источников загрузки, будьте осторожны при открытии вложений электронной почты и убедитесь, что вы постоянно обновляете свое программное обеспечение.

Методы удаления Lockbit 2.0 Ransomware вируса

Реализуйте программное обеспечение для удаления вредоносных программ, чтобы удалить вымогателей с вашего устройства, если оно все еще находится на вашем устройстве. Если у вас мало знаний, когда дело доходит до компьютеров, случайный вред может быть причинен вашей системе при попытке исправления Lockbit 2.0 Ransomware вручную. Вместо этого использование утилиты защиты от вредоносных программ не нанесет дальнейшего вреда вашему устройству. Программное обеспечение для удаления вредоносных программ предназначено для ухода за этими инфекциями, оно может даже предотвратить заражение. После того, как программа удаления вредоносных программ по вашему выбору была установлена, просто отсканируйте свой компьютер и авторизуйте его для устранения угрозы. Не ожидайте, что программное обеспечение для удаления вредоносных программ восстановит ваши данные, потому что оно не способно это сделать. Если вы уверены, что ваш компьютер чист, разблокируйте Lockbit 2.0 Ransomware файлы из резервной копии.

Offers

Скачать утилитуto scan for Lockbit 2.0 RansomwareUse our recommended removal tool to scan for Lockbit 2.0 Ransomware. Trial version of provides detection of computer threats like Lockbit 2.0 Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите Lockbit 2.0 Ransomware, используя безопасный режим с поддержкой сети.

Удалить Lockbit 2.0 Ransomware из Windows 7/Windows Vista/Windows XP

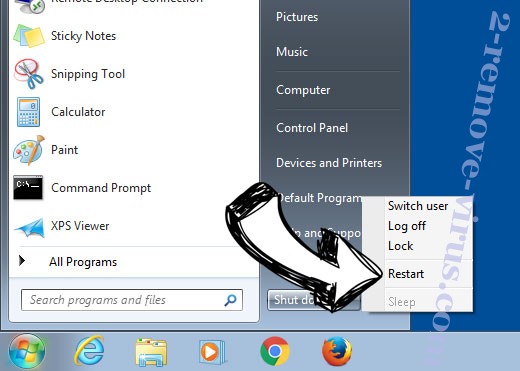

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления Lockbit 2.0 Ransomware

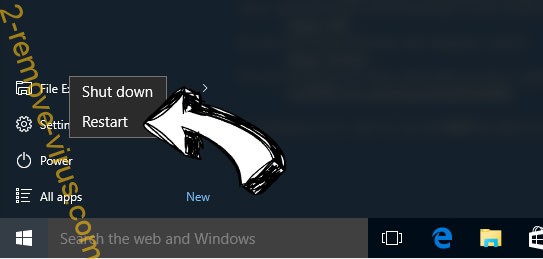

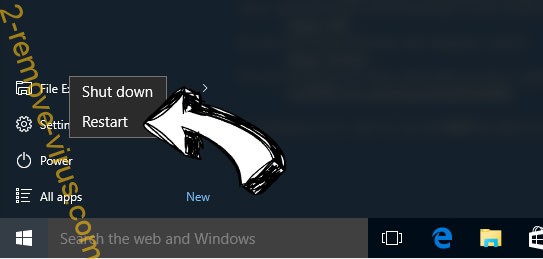

Удалить Lockbit 2.0 Ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

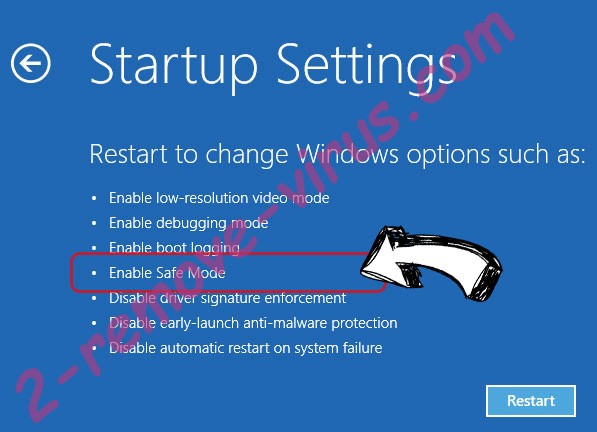

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления Lockbit 2.0 Ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

Удалить Lockbit 2.0 Ransomware из Windows 7/Windows Vista/Windows XP

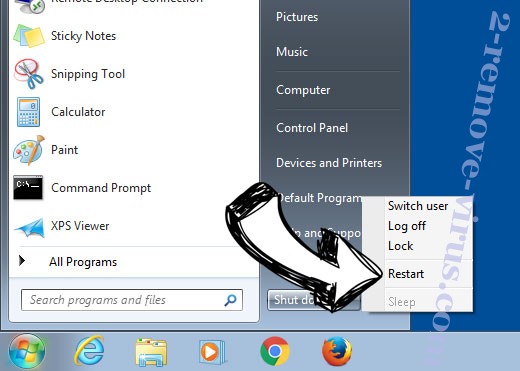

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

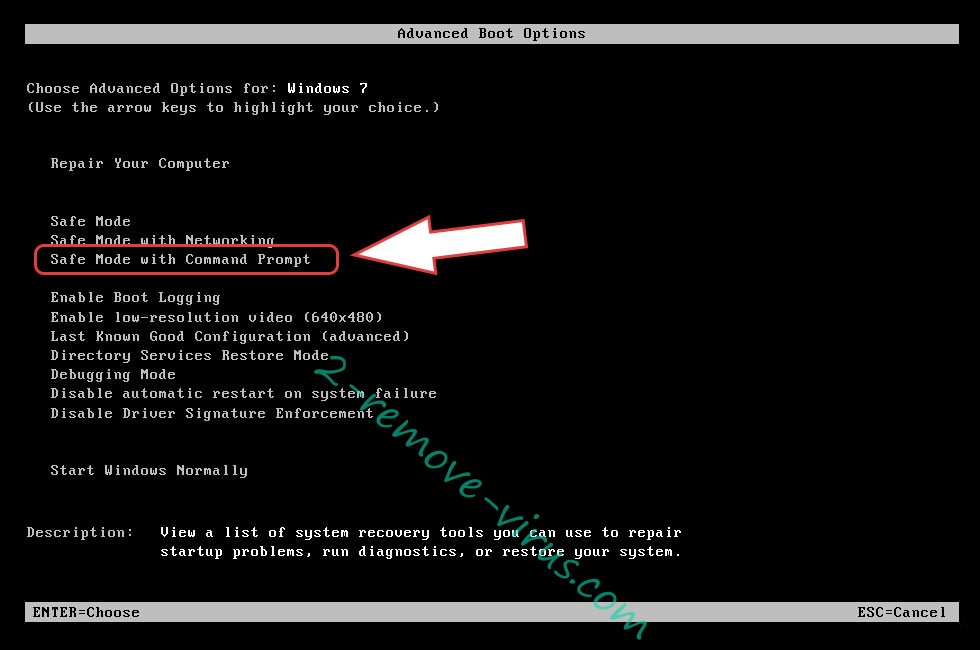

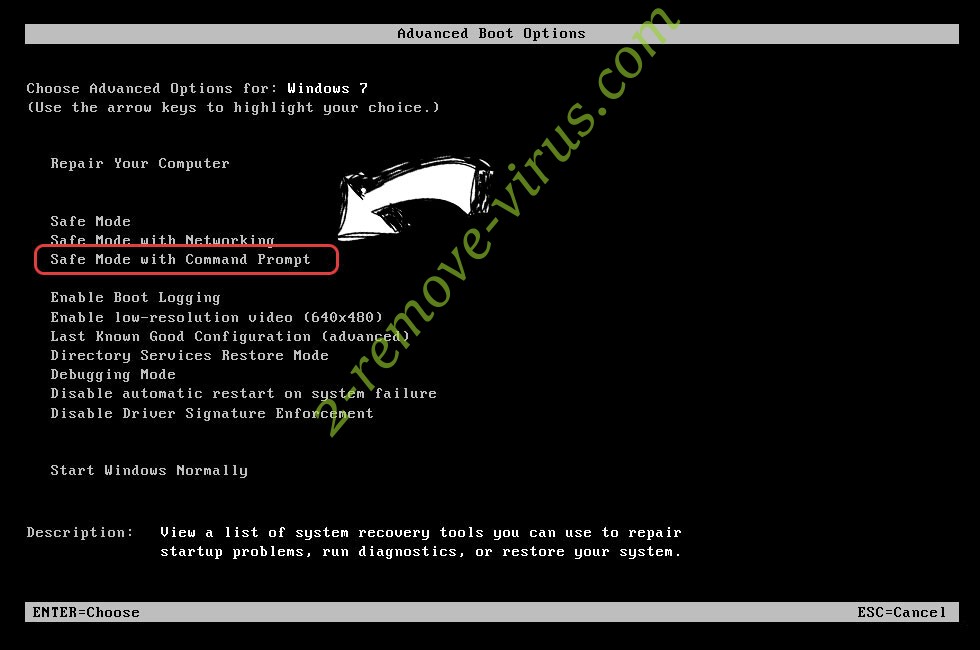

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

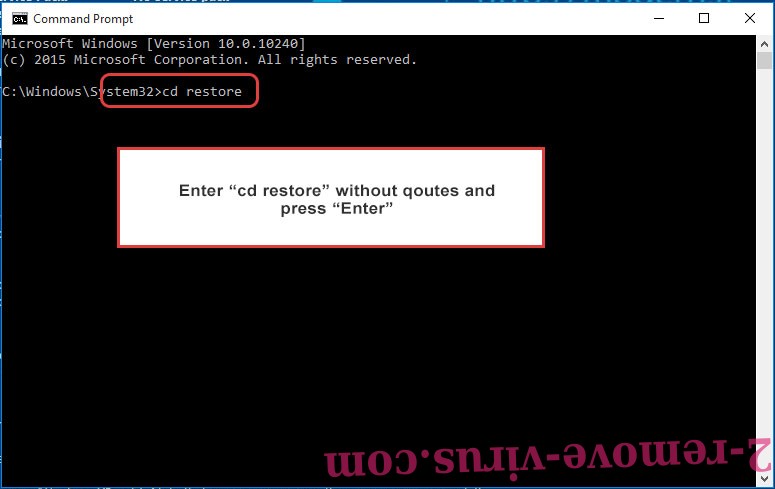

- Выберите команду из списка.

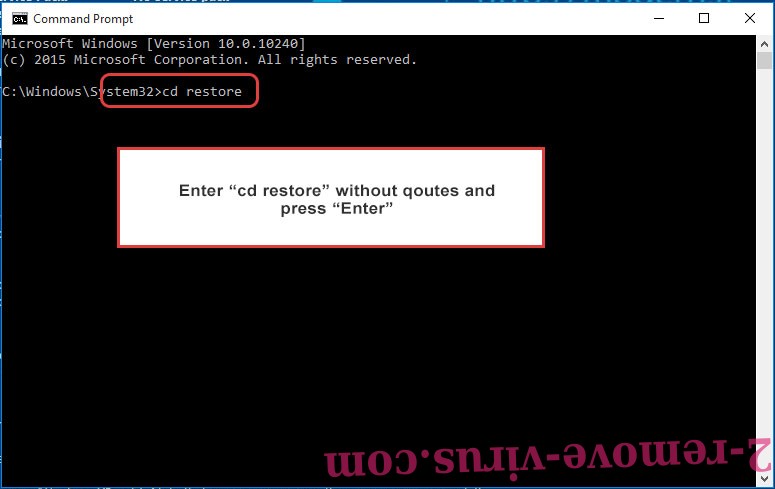

- Введите cd restore и нажмите Enter.

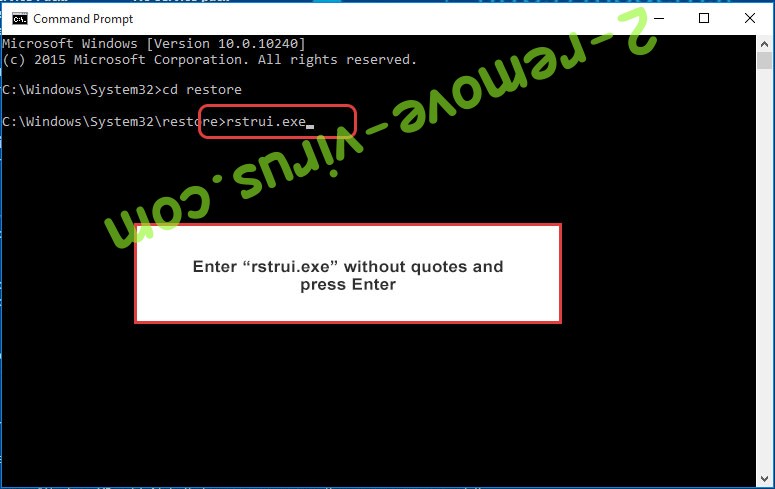

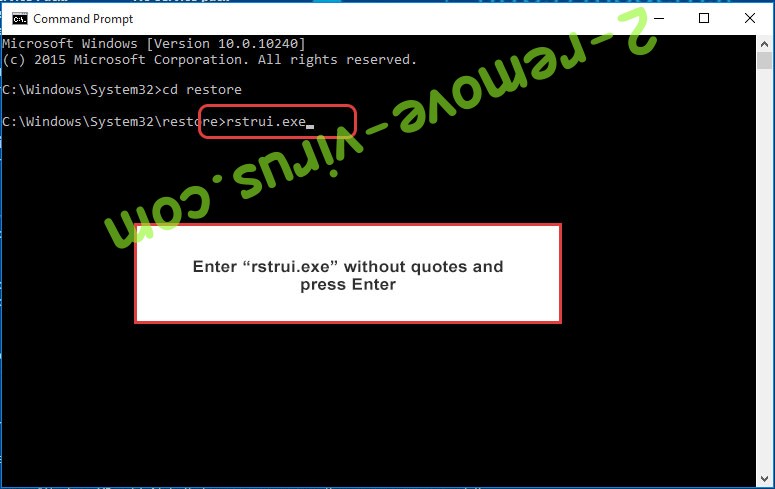

- Введите rstrui.exe и нажмите клавишу Enter.

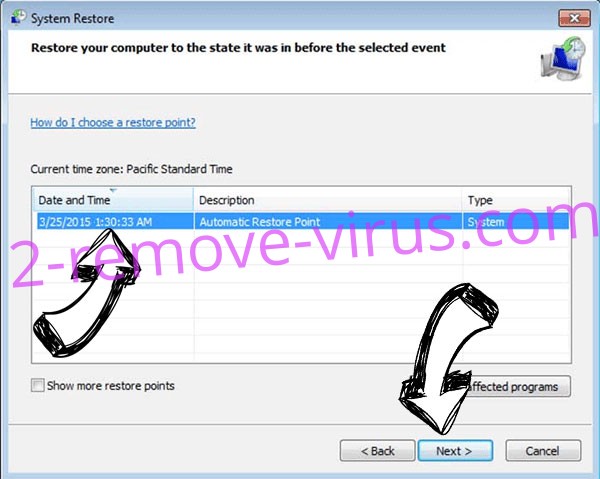

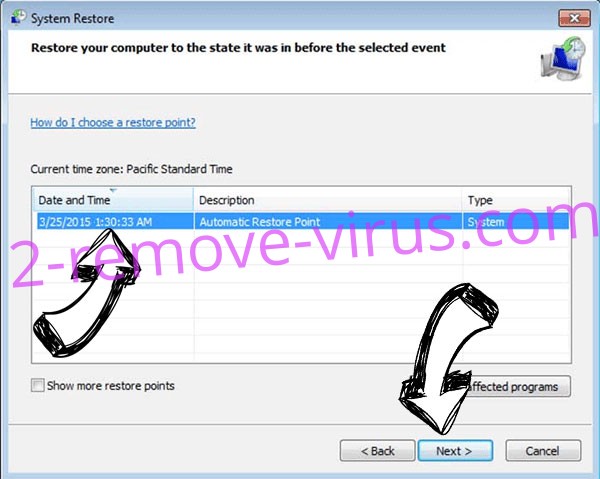

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

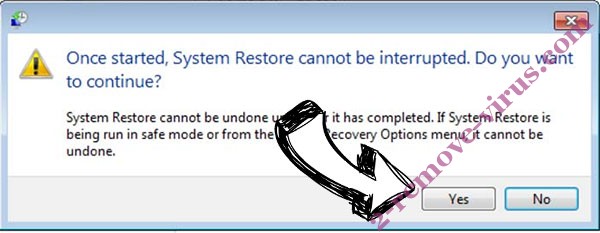

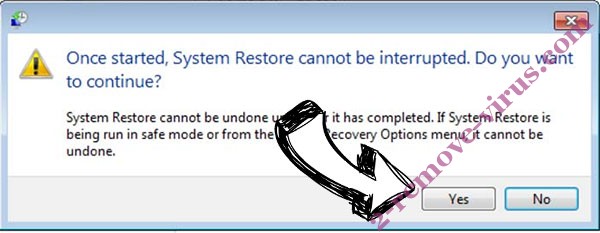

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

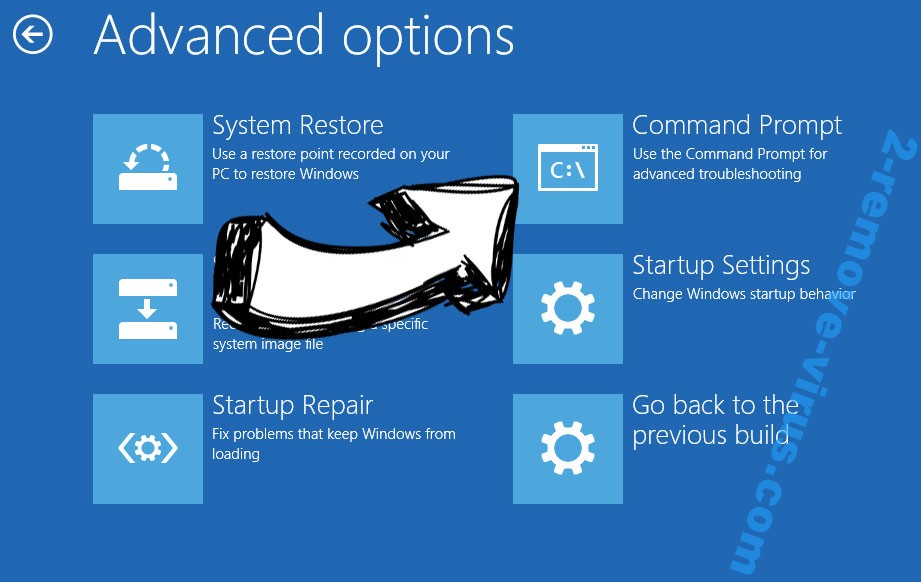

Удалить Lockbit 2.0 Ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

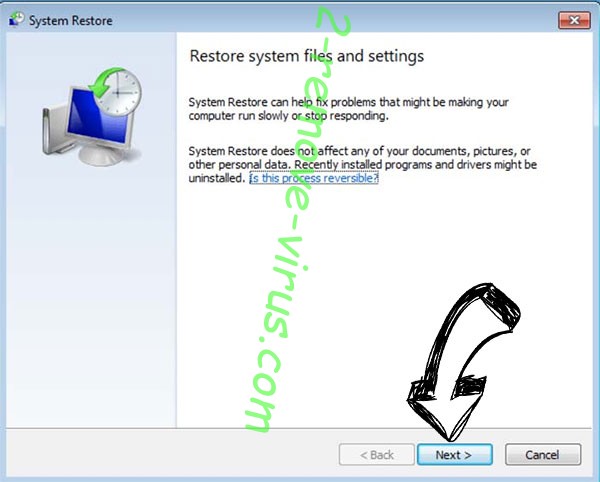

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.