Как разблокировать [LOCKED] ransomware

[LOCKED] ransomware был обнаружен Майклом Гиллеспи. Эта вредоносная программа предназначена для блокирования доступа к файлам, хранящимся на компьютере путем их шифрования. Чтобы расшифровать их, жертвы должны купить инструмент расшифровки. Как и большинство программ этого типа, «LOCKED» переименовывает все зашифрованные файлы. Он добавляет строку «LOCKED» к их имени файлов. Например, он меняет «1.jpg» на «1.jpg «LOCKED» и так далее. Инструкции о том, как разблокировать файлы, можно найти в текстовом файле под названием «UNLOCK INSTRUCTIONS.txt». ![[LOCKED] ransomware](https://www.2-remove-virus.com/wp-content/uploads/2019/06/LOCKED-ransomware.png)

«UNLOCK INSTRUCTIONS.txt» — это записка о выкупе, которая переводится на различные языки. Согласно примечанию, его не следует игнорировать только в тех случаях, когда [LOCKED] ransomware не может быть открыта программа, которая должна быть использована для расшифровки. Если он не работает, то жертвы должны попытаться перезапустить свои компьютеры или / и отключить установленные антивирусные пакеты. Если программа все еще не работает, то они должны открыть предоставленный веб-сайт с помощью браузера Tor. Этот веб-сайт содержит информацию о том, как загрузить и запустить новую копию инструмента расшифровки и как сделать платеж. Утверждается, что цена расшифровки составляет 0,00480337 в биткоинах, что составляет около $38,99 на данный момент. Оплата должна производиться с помощью криптовалюты, путем перевода денег на предоставленный адрес (биткоин-кошелек). Потерпевшие могут послать «вопросы поддержки» разработчикам «LOCKED», однако, отмечается, что это увеличит цену ключа расшифровки на 50%. После оплаты, что ключ должен появиться на этом сайте. Этот ключ должен расшифровать файлы, введя его в вышеупомянутую программу расшифровки. Тем не менее, мы не рекомендуем доверять и платить этим кибер-преступников. Как правило, разработчики программ-вымогателей не предоставляют своим жертвам обещанные инструменты расшифровки и/или ключи, даже после оплаты. Лучшим вариантом в таких ситуациях является восстановление файлов с помощью резервного копирования данных. К сожалению, в большинстве случаев программы типа вымогателей шифруют файлы с сильными алгоритмами криптографии. Проще говоря, невозможно расшифровать зашифрованные файлы без правильного инструмента расшифровки или ключа, который есть только у разработчиков вымогателей.

Существует большое количество различных программ вымогателей типа, некоторые примеры Vesad, Poop и Армагеддон. Как правило, эти программы предназначены для шифрования данных (файлы блокировки) и держать их в зашифрованном виде до тех пор, пока не будет выплачен выкуп (инструмент расшифровки или/и ключ приобретается). Наиболее распространенными различиями являются стоимость расшифровки и алгоритм криптографии, который использовался для блокировки данных. В большинстве случаев жертвы вынуждены связываться с разработчиками программ-вымогателей, потому что они единственные, у кого есть инструменты, которые могут расшифровать зашифрованные данные. Иногда программы типа вымогателей могут быть «взломаны», однако, только если они все еще находятся в состоянии разработки — не полностью разработаны, есть некоторые недостатки, ошибки и так далее. По этим причинам мы рекомендуем иметь резервное копирование данных и хранить резервные копии в отключенных устройствах хранения или удаленных серверах.

Как вымогатели заразили мой компьютер?

В большинстве случаев люди, которые разрабатывают программы-вымогатели или другие вредоносные программы, распространяют эти программы через спам-кампании, ненадежные источники загрузки программного обеспечения, неофициальные инструменты обновления программного обеспечения, троянские и программные активации (‘взлома’) инструменты. Для распространения вредоносных программ через спам-кампании они отправляют электронные письма, содержащие вложения. Проще говоря, их главная цель состоит в том, чтобы обмануть людей в загрузке и открытии этих вложений. При открытии они загружают и устанавливают вредоносные программы. Некоторые примеры файлов, которые могут привести к документам Microsoft Office, PDF-документам, архивным файлам, таким как RAR, исполняемым файлам (например, .exe) и javaScript файлам. Кроме того, вредоносные программы могут распространяться через одноранговые сети, такие как торренты, eMule, бесплатные веб-сайты загрузки, бесплатные веб-сайты хостинга файлов и другие подобные источники загрузки.

Кибер-преступники загружают вредоносные файлы (например, исполнители), которые замаскированы под безвредные. Загружая и открывая их ничего не подозревающих пользователей вызывают компьютерные инфекции сами по себе. Поддельные/неофициальные обновления заражают системы, используя ошибки, недостатки устаревшего программного обеспечения или загружая (и устанавливая) вредоносное программное обеспечение вместо обновлений, исправлений и так далее. Еще один способ распространять вредоносные программы через трояны. Это вредоносные программы, которые, если они установлены, вызывают цепные инфекции. Проще говоря, программы такого типа часто предназначены для загрузки и установки вирусов высокого риска. Довольно часто различные неофициальные инструменты активации программного обеспечения (которые также известны как «трещины» инструменты) используются для распространения вредоносных программ тоже. Они просто скачать / установить вредоносное ПО вместо активации или другого лицензированного программного обеспечения бесплатно.

Как защититься от инфекций вымогателей?

Мы рекомендуем быть осторожными с вложениями (или веб-ссылки), которые представлены в нерелевантных писем, которые получены от неизвестных, подозрительных адресов. Мы рекомендуем не открывать эти вложения, не будучи уверенными, что это безопасно. Кроме того, самый безопасный способ загрузки программ и файлов заключается в использовании официальных и надежных веб-сайтов для этого. Мы советуем аннулировать использование различных сторонних загрузчиков программного обеспечения, инсталляторов и других инструментов, которые мы уже упоминали выше. Обновление установленных программ с помощью инструментов или функций, предоставляемых официальными разработчиками. Не активируйте их с помощью инструментов «взлома», они не являются законными и часто используются для распространения вредоносных программ. Еще один способ защитить операционные системы заключается в том, чтобы иметь авторитетных антивирусного или антишпионского программного обеспечения установлены, чтобы сохранить его включен и запустить систему сканирования регулярно.

Offers

Скачать утилитуto scan for [LOCKED] ransomwareUse our recommended removal tool to scan for [LOCKED] ransomware. Trial version of provides detection of computer threats like [LOCKED] ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите [LOCKED] ransomware, используя безопасный режим с поддержкой сети.

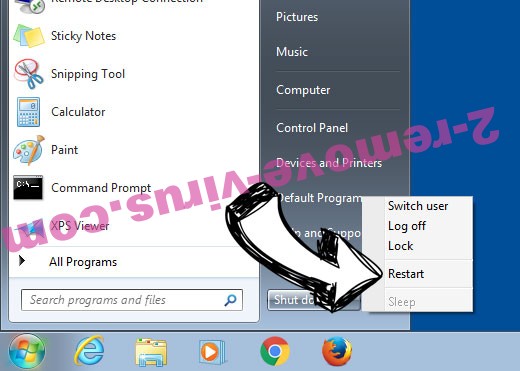

Удалить [LOCKED] ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

![Remove [LOCKED] ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [LOCKED] ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-167-boot-options.jpg)

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления [LOCKED] ransomware

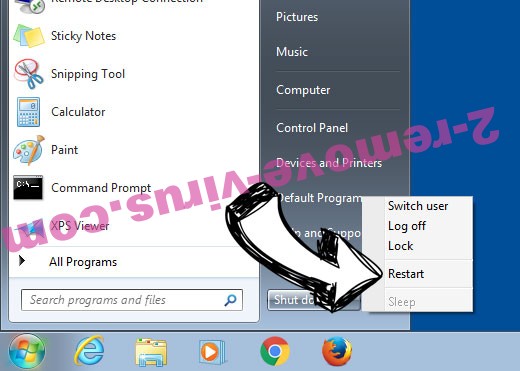

Удалить [LOCKED] ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления [LOCKED] ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

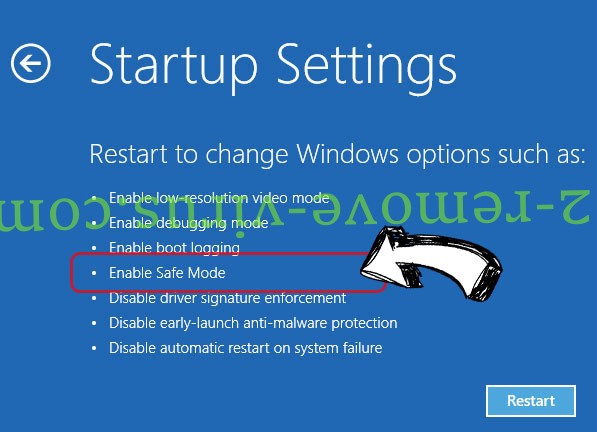

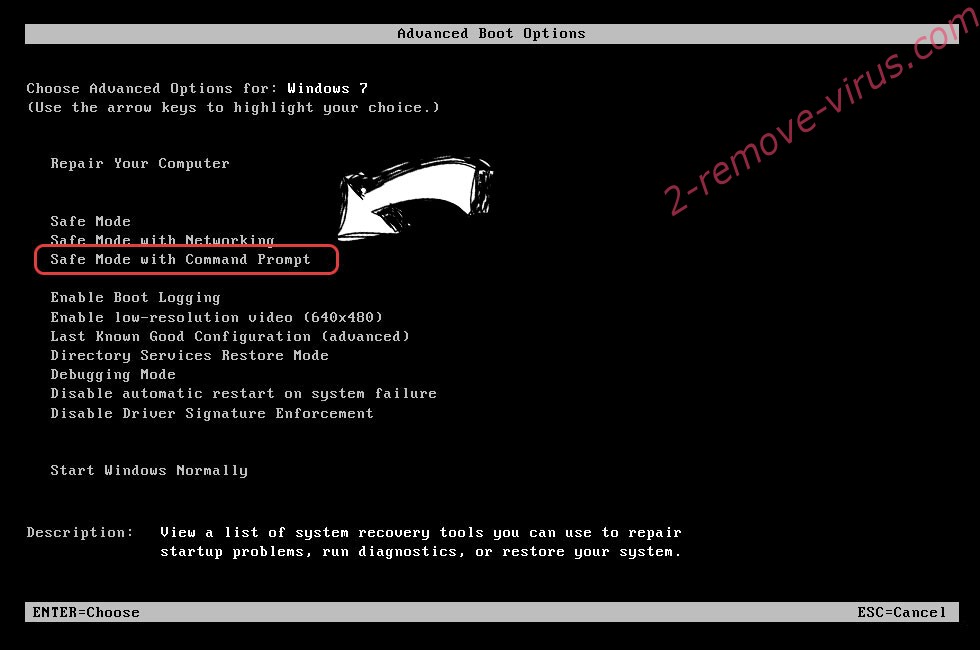

Удалить [LOCKED] ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

- Введите cd restore и нажмите Enter.

![Uninstall [LOCKED] ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [LOCKED] ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-167-command-prompt-restore.jpg)

- Введите rstrui.exe и нажмите клавишу Enter.

![Delete [LOCKED] ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [LOCKED] ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-167-command-prompt-restore-init.jpg)

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

![[LOCKED] ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-167-restore-point.jpg)

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

![[LOCKED] ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-167-removal-restore-message.jpg)

Удалить [LOCKED] ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

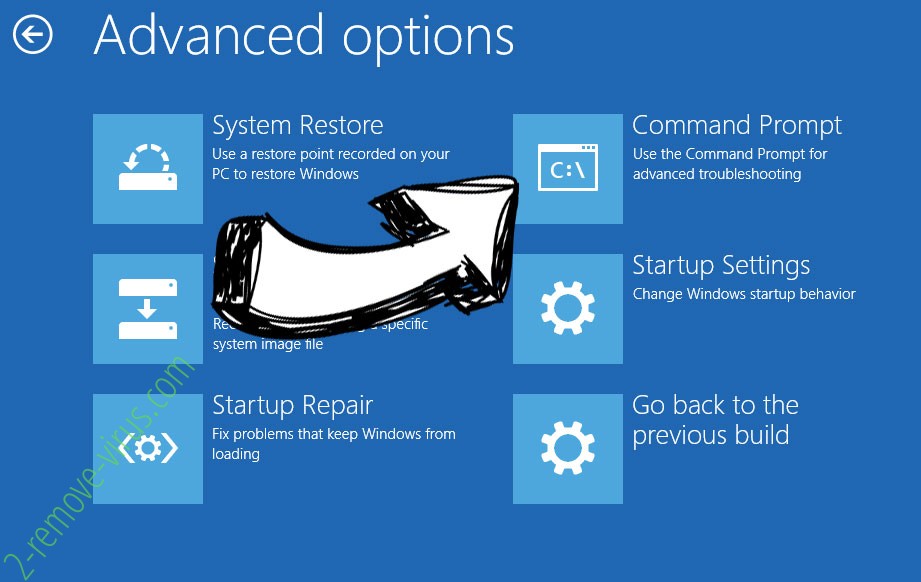

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

![Uninstall [LOCKED] ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [LOCKED] ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-167-command-prompt-restore.jpg)

- Введите rstrui.exe и нажмите Enter еще раз.

![Delete [LOCKED] ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [LOCKED] ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-167-command-prompt-restore-init.jpg)

- Нажмите кнопку Далее в окне Восстановление системы.

![Get rid of [LOCKED] ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [LOCKED] ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-167-restore-init.jpg)

- Выберите точку восстановления до инфекции.

![[LOCKED] ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-167-restore-point.jpg)

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.

![[LOCKED] ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-167-removal-restore-message.jpg)