Lazarus Group, печально известная хакерская группа, связанная с северокорейским правительством, как сообщается, использует новую многоплатформенный вредоносный каркас, получивший название MATA, для целевых корпоративных сетей по всему миру. Группа Lazarus была активна в течение многих лет, они впервые получили всемирное внимание для взлома Sony Films в 2014 году, а затем за то, что за 2017 WannaCry вымогателей атаки. Но они были ориентированы на страны гораздо дольше, чем это. Финансовые организации в таких странах, как Индия, Мексика, Корея, Вьетнам, Чили, были мишенью в прошлом, а также правительства, средств массовой информации и технологий секторов. Этот MATA malware framework продвинутый является новейшим инструментом Lazarus, используемым для таргетинга на различные объекты.

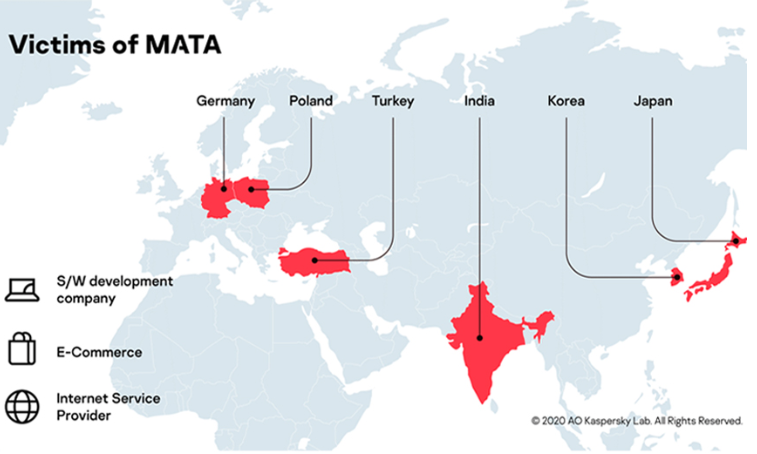

MATA недавно был замечен Глобальной исследовательской и аналитической группой «Лаборатории Касперского», и, похоже, она использовалась для атак на юридические лица в таких странах, как Германия, Польша, Турция, Индия, Корея и Япония. Целевые компании включают разработку программного обеспечения и компании электронной коммерции, а также интернет-провайдера.

«Основываясь на нашей телеметрии, мы смогли определить несколько жертв, которые были инфицированы в рамках MATA. Инфекция не ограничивается определенной территорией. Пострадавшие были зарегистрированы в Польше, Германии, Турции, Корее, Японии и Индии. Кроме того, актер скомпрометировал системы в различных отраслях, включая компанию по разработке программного обеспечения, компанию электронной коммерции и интернет-провайдера», — сказал Касперский.

MATA malware framework был использован в попытках украсть базы данных клиентов

Он MATA malware framework имеет множество функций, которые могут выполнять различные вредоносные действия на зараженном устройстве, и может быть нацелен на операционные системы Windows, Linux и macOS. При выполнении атаки злоумышленники могут использовать MATA для управления файлами и системными процессами, введения DLLs и создания прокси-серверов HTTP.

По словам Касперского, который выпустил обширную report об этом, MATA связанных артефактов были впервые использованы около апреля 2018 года. Он был агрессивно использован для проникновения юридических лиц по всему миру.

«Первые найденные артефакты, связанные с МАТА, были использованы примерно в апреле 2018 года. После этого актер, стоящий за этой передовой вредоносной системой, агрессивно использовал ее для проникновения в юридические лица по всему миру», — говорится в докладе Касперского.

Хотя полные намерения Лазаря можно только догадываться, это довольно ясно, что один из их интересов клиентских баз данных. Касперский заметил, что в одном случае, когда MATA и его плагины были развернуты, злоумышленники, работающие с ним пытались найти базу данных жертвы и выполнить несколько запросов базы данных, чтобы украсть список клиентов, хотя неизвестно, были ли они успешными. Распространение вымогателей также может быть одной из его целей, так как он был использован, чтобы заразить жертву с VHD вымогателей в одном конкретном случае.

Касперский связал MATA с группой Lazarus на основе уникальных имен файлов оркестратора, которые также были замечены в версиях трояна Manuscrypt, который, как известно, является инструментом, используемым северокорейскими хакерами.

«Кроме того, MATA использует глобальные данные конфигурации, включая случайно сгенерированный идентификатор сеанса, информацию о версии на основе даты, интервал сна и несколько адресов серверов C2 и C2. Мы видели, что один из вариантов Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) имеет аналогичную структуру конфигурации с платформой MATA», — добавил Касперский.

Kaspersky ожидает, что вредоносные программы будут развиваться в будущем.