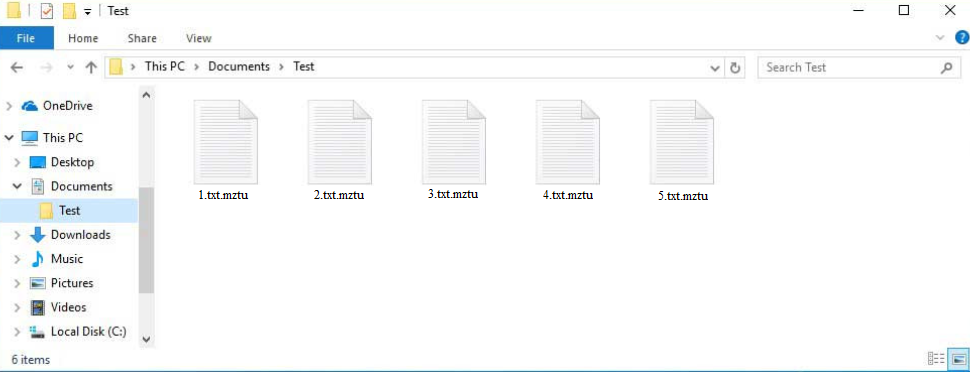

Mztu ransomware это вредоносное ПО для шифрования файлов, выпущенное теми же киберпреступниками, что и семейство вредоносных программ Djvu/STOP. Это один из последних релизов. Эта вредоносная инфекция будет шифровать ваши личные файлы и требовать деньги в обмен на их дешифратор. Вы сможете распознавать зашифрованные файлы, потому что к ним будет добавлен .mztu. Если у вас есть резервная копия, у вас не будет проблем с восстановлением файлов. Однако, если у вас нет резервных копий файлов, ваши возможности гораздо более ограничены. Операторы вредоносных программ попытаются продать вам дешифратор за 980 долларов, но платить выкуп очень рискованно.

Киберпреступники, использующие это семейство вредоносных программ, регулярно выпускают новые версии Mztu ransomware , являясь одной из последних. Его можно идентифицировать по расширению .mztu, которое он добавляет к зашифрованным файлам. Например, текст.txt будет изменен на текст.txt.mztu, если он зашифрован. Все ваши личные файлы будут иметь это расширение, включая фотографии, видео и документы. Файлы с расширением .mztu будут по существу заблокированы до тех пор, пока вы не используете на них определенный дешифратор.

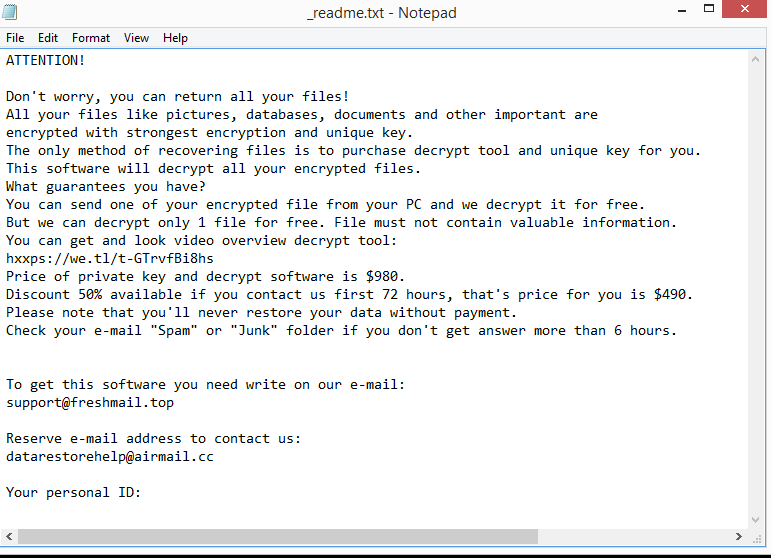

Программа-вымогатель сбросит _readme.txt уведомление о выкупе во все папки, содержащие зашифрованные файлы. Примечание (показанное выше) очень общее, но в нем есть вся необходимая информация. Согласно примечанию, чтобы получить дешифратор, нужно заплатить $980. В записке упоминается, что жертвы, которые вступают в контакт с киберпреступниками в течение первых 72 часов, получат 50%, но это не обязательно так. Хотя выплата выкупа может показаться хорошим вариантом, это довольно рискованно. Основной риск выплаты выкупа заключается в том, что нет уверенности в том, что вы получите дешифратор. Вы имеете дело с киберпреступниками, и ничто не мешает им просто забрать ваши деньги. К сожалению, многие жертвы, которые платили в прошлом, не получили своих дешифраторов.

Ваши файлы могут быть легко восстановлены, если у вас есть резервная копия. Однако сначала необходимо убедиться, что вы полностью удалены Mztu ransomware с компьютера. Не пытайтесь удалить его вручную; вместо этого используйте антивредоносное программное обеспечение. Вы можете безопасно подключиться к резервной копии и начать восстановление файлов после полного удаления инфекции.

Если у вас нет резервной копии, ваши возможности очень ограничены. Единственный вариант, который у вас есть, это дождаться бесплатного Mztu ransomware дешифратора. В настоящее время нет бесплатного Mztu ransomware дешифратора, но, тем не менее, вы должны создать резервную копию зашифрованных файлов и подождать, пока они будут выпущены. Однако, когда, а точнее, будет ли выпущен дешифратор, не определено. Версии программ-вымогателей из этого семейства вредоносных программ используют онлайн-ключи для шифрования файлов, что означает, что они уникальны для каждой жертвы. Если эти ключи не будут выпущены исследователями вредоносных программ, бесплатный Mztu ransomware дешифратор маловероятен. Есть free Djvu/STOP decryptor by Emsisoft то, что стоит попробовать, но вряд ли будет работать с файлами, зашифрованными Mztu ransomware .

Методы распространения программ-вымогателей

Пользователи часто заражаются вредоносными программами при открытии нежелательных вложений электронной почты. Если ваш адрес электронной почты когда-либо просачивался, он, вероятно, был продан на каком-то хакерском форуме. Злоумышленники покупают эти просочившиеся адреса электронной почты для своих вредоносных кампаний. Например, вредоносная кампания по электронной почте с программами-вымогателями. Вредоносные файлы прикрепляются к электронным письмам, и когда пользователи открывают файлы, вредоносная программа может инициировать.

К счастью для пользователей, вредоносные электронные письма, как правило, нетрудно идентифицировать. Прежде чем открывать незапрашиваемое вложение, вы должны внимательно изучить само письмо. Следите за грамматическими и орфографическими ошибками, в частности. Отправители часто утверждают, что они из законных предприятий, услугами которых пользуются пользователи. Тем не менее, сразу становится ясно, что отправители не те, за кого себя выдают, когда электронные письма полны грамматических и орфографических ошибок. Вы также должны обратить внимание на то, как электронные письма адресованы вам. Когда компания, услугами которой вы пользуетесь, отправляет вам электронное письмо, к вам всегда будут обращаться по имени (или имени, которое вы дали компании), потому что это делает электронное письмо более личным. Распространители вредоносных программ, однако, будут называть вас Участником, Пользователем, Клиентом и т. Д., Потому что они не имеют доступа к личной информации в большинстве случаев и нацелены на пользователей в очень больших масштабах.

Поскольку торрент-сайты, как правило, плохо контролируются, злоумышленники также часто распространяют вредоносное ПО через торренты. Вредоносные торренты могут долго оставаться на месте, заражая большое количество пользователей. Вредоносное ПО особенно распространено в торрентах для развлекательного контента, особенно для фильмов, сериалов и видеоигр. Мало того, что опасно загружать контент, защищенный авторским правом, бесплатно, но это также, по сути, кража контента.

Стоит отметить, что вредоносные спам-кампании иногда могут быть гораздо более продвинутыми. Как правило, вы не должны открывать вложения из нежелательных электронных писем, если вы не уверены, что они безопасны. Перед открытием каких-либо вложений мы советуем использовать антивирусную проверку VirusTotal или выполнить сканирование с помощью антивирусного программного обеспечения.

Как удалить Mztu ransomware

Не пытайтесь удалить Mztu ransomware вручную, так как вы можете в конечном итоге нанести больший ущерб вашему компьютеру. Ransomware — это сложная инфекция, от которой требуется профессиональная программа, чтобы избавиться. Если вы попытаетесь сделать это вручную и не удалите все файлы программ-вымогателей, инфекция может восстановиться. Если бы это произошло, когда вы были подключены к резервной копии, ваши резервные копии также были бы зашифрованы. В этом случае файлы будут безвозвратно утеряны.

После полного удаления Mztu ransomware с помощью антивирусного программного обеспечения вы можете подключиться к резервной копии, если она у вас есть. Если у вас нет резервной копии, единственным вариантом является резервное копирование зашифрованных файлов и ожидание освобождения бесплатного Mztu ransomware дешифратора. Если он будет выпущен, он станет доступен на NoMoreRansom .

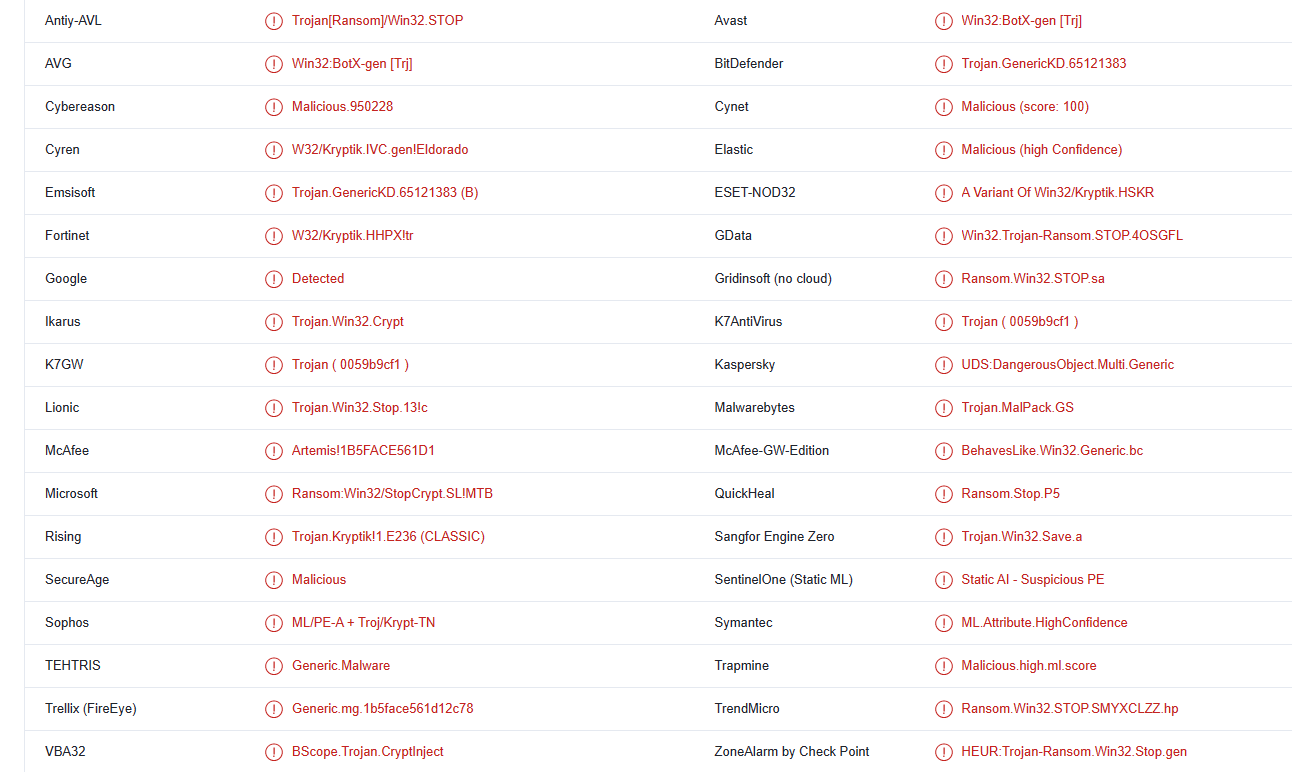

Mztu ransomware определяется как:

- Win32:BotX-gen [Trj] от AVG/Avast

- Выкуп:Win32/StopCrypt.SL! MTB от Microsoft

- Троянец.GenericKD.65121383 от BitDefender

- Вариант Win32/Kryptik.HSKR от ESET

- Trojan.MalPack.GS by Malwarebytes

- UDS:DangerousObject.Multi.Generic от Kaspersky

- Выкуп.Win32.STOP.SMYXCLZZ.hp от TrendMicro