Новая вспышка вредоносных программ

Только в прошлом месяце, WannaCry сделал заголовки во всем мире, после того, как ему удалось заразить компьютеры более 200 000 в более чем 150 странах, используя уязвимость в Windows. В последние пару дней мы увидели другой широко распространены нападения, которое сначала считалось outbreak вымогателей. Он имеет целый ряд различных названий, но наиболее часто называют Petya or NotPetya.

Петя является известный вымогателей, который был вокруг на некоторое время, но ее разработчик отрицали причастность к этой новой атаки, следовательно почему его называют NotPetya некоторых. На первый взгляд он действует как типичный вымогателей, она шифрует файлы и затем просит, что жертвы платить, чтобы восстановить их. После дополнительного расследования реальность совершенно иная. Исследователи пришли к выводу, что NotPetya не является на самом деле вымогателей, но скорее стеклоочистителя вредоносных программ. Что они предлагают, является что это не означало, чтобы заработать деньги, он предназначен для уничтожения систем.

Петя является известный вымогателей, который был вокруг на некоторое время, но ее разработчик отрицали причастность к этой новой атаки, следовательно почему его называют NotPetya некоторых. На первый взгляд он действует как типичный вымогателей, она шифрует файлы и затем просит, что жертвы платить, чтобы восстановить их. После дополнительного расследования реальность совершенно иная. Исследователи пришли к выводу, что NotPetya не является на самом деле вымогателей, но скорее стеклоочистителя вредоносных программ. Что они предлагают, является что это не означало, чтобы заработать деньги, он предназначен для уничтожения систем.

Украинская компания, полагают, был ноль основания

Исследователи в различных компаниях безопасности полагают, что поставщик программного обеспечения бухгалтерского учета в Украине, M.E.Doc, случайно распространился вредоносных программ, что привело к заражению тысяч компьютеров. Хотя сама компания отрицает это, вредоносных специалисты считают, что компания была взломана, и их серверы были скомпрометированы. Хакеры выпустили обновление вредоносного программного обеспечения и клиентов, кто установил ее в конечном итоге заражать их компьютеры с NotPetya. Вредоносная программа затем получила полномочия местных сетей и с помощью некоторых средств, ему удалось распространить на компьютеры в той же сети. Он также сообщил, что подвиг, используемые WannaCry, EternalBlue, вместе с Eternalromance используется в этом нападении. Хорошей новостью является, что она не распространилась через Интернет, только через локальную сеть. Это, однако, возникает вопрос о как вредоносных программ удалось распространиться на другие страны, где инфицированных компании не имели контакта с M.E.Doc.

Как работает NotPetya?

Так же, как оригинальный Петя вымогателей NotPetya не шифровать файлы один за другим. Что она делает это она перезагружает компьютер шифрует жесткий диск основной таблицы файлов (MFT) и делает основной загрузочной записи (MBR) не в состоянии функционировать должным образом. Петя заменяет зашифрованные копии MBR вредоносного кода, и ваш компьютер не может загрузиться. Вместо этого он отображает Примечание выкупа. Это где NotPetya отличается от Петя. Волос технологии исследователя Matt Suiche, говорится, что оригинальный вымогателей Петя шифрует диска в пути так что он может отменить изменения, если необходимо. NotPetya, с другой стороны, делает постоянного и необратимого повреждения диска.

Специалисты считают, что NotPetya не означало, чтобы заработать деньги, это означало, чтобы уничтожить

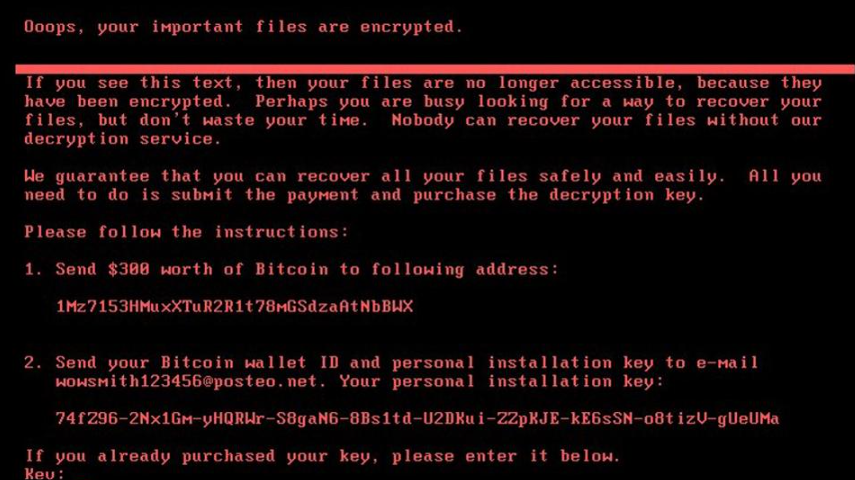

Когда процесс завершится, зараженный компьютер покажет Примечание выкупа. Сообщение гласит, что зашифрованные файлы и что вам нужно платить $300 стоит Bitcoin по указанному адресу. Когда жертва платит выкуп, они должны направить их оплаты ID и личные установки ключа, который содержится в записке, в wowsmith123456@posteo.net. Однако немецкий электронный поставщик сделал решение о закрытии этой учетной записи, это означает, что вы не можете получить контакт с хакеров. Даже если вы платите, преступники бы никоим образом не зная, кто заплатил.

Это не единственная причина, почему вы не должны платить. Дальнейшее расследование вредоносная программа обнаружила, что люди за нападение не имеют намерения восстановления любых файлов. Это просто не возможно. Упомянутые выше установки идентификатор ключа является важной частью процесса расшифровки. Он хранит информацию о жертве и ключ расшифровки. Идентификатор установки, которые вы видите в записке выкупа является просто случайные данные, которые свидетельствуют о том, что NotPetya не означало, чтобы заработать деньги.

Вредоносных программ исследователи сейчас классификации NotPetya не как вымогателей, но как дворник, который в основном разрушает ваши файлы с никакой возможности восстановить их. Хотя он фактически не удалить любые файлы в системе, после того, как ваши файлы зашифрованы, существует никоим образом для расшифровки, который оставляет их бесполезными. И это считается умышленное. Означает, что происходит в этом, разработчики за инфекции были не стремится заработать деньги.

Украина, как представляется, имеют самое большое количество жертв. Она сообщила, что правительство Организации Управление Чернобыльской катастрофы зоны переключиться на ручной радиационного контроля, потому что они были вынуждены закрыть все компьютеры Windows. Крупная украинская энергетических компаний, как представляется, также пострадали. Видя, как Украина приняла пострадала и тот факт, что все началось там, он считается страна была направлены в то, что некоторые считают был приступ национального государства.

То, что вы могли бы сделать для предотвращения катастрофических результатов?

Резервное копирование. Если атака WannaCry научил индивидуальных пользователей и бизнес-то, это важное значение наличия резервного копирования. Видя, как нет никакого способа расшифровки файлов, даже если вы платите, единственная вещь, которая могла бы спасти много неприятностей является файлы хранятся где-то еще. Мы живем в мире, где вредоносных скрывается на каждом углу в Интернете, но люди далеки от безопасности осторожно. Это доказано каждый день, когда пользователи сообщают, что их файлы зашифрованы, и нет резервной копии.

Кибер-угроза является реальной. Независимо от того, кто были главным объектом этого нападения, важно понять, что это не то, что не может случиться с вами, и поэтому вам не нужно быть осторожным. И до тех пор, пока люди понимают, что и убедитесь, что они делают все возможное, чтобы защитить себя, это только собирается получить хуже.

Ссылки