О вирусе tisc

Tisc file virus ransomware классифицируется как опасное вредоносное программное обеспечение, поскольку, если ваша система получит его, вы можете столкнуться с серьезными проблемами. Вредоносное ПО для шифрования файлов — это не то, о чем слышал каждый человек, и если вы только что столкнулись с ним сейчас, вы узнаете на твердом пути, насколько разрушительным оно может быть. Ransomware использует мощные алгоритмы шифрования для шифрования данных, и как только они будут заблокированы, ваш доступ к ним будет предотвращен. Жертвы не всегда имеют возможность восстановить данные, поэтому вредоносная программа для шифрования файлов считается таким высокоуровновым загрязнением.

Вам будет предоставлена возможность восстановить файлы, если вы заплатите выкуп, но этот вариант не рекомендуется по нескольким причинам. Есть много случаев, когда файлы не были расшифрованы даже после уплаты выкупа. Не ожидайте, что киберпреступники не просто заберут ваши деньги и почувствуют себя обязанными помочь вам. Вы также должны учитывать, что деньги будут использованы для будущих проектов вредоносных программ. Вредоносное ПО для шифрования файлов уже стоит миллионы долларов потерь для различных предприятий в 2017 году, и это только оценка. Люди также понимают, что они могут зарабатывать легкие деньги, и когда люди платят выкуп, они делают индустрию вымогателей привлекательной для таких людей. Покупка резервной копии за запрошенные деньги будет лучше, потому что, если вы когда-нибудь снова окажетесь в такой ситуации, потеря файлов не будет беспокоить вас, так как вы можете просто восстановить их из резервной копии. Если резервное копирование было сделано до того, как вы поймали угрозу, вы можете просто прекратить работу с файловым вирусом Tisc и перейти к разблокировке файлов Tisc virus. Подробная информация о наиболее частых методах распространения будет приведена в следующем абзаце, если вы не уверены в том, как вредоносное ПО для шифрования файлов даже попало в вашу систему.

Как распространяются программы-вымогатели

Вредоносное ПО, шифрующее файлы, может заразить довольно легко, часто используя такие простые методы, как прикрепление зараженных файлов к электронной почте, использование уязвимостей в компьютерном программном обеспечении и размещение зараженных файлов на сомнительных платформах загрузки. Поскольку эти методы все еще используются, это означает, что пользователи довольно небрежны при использовании электронной почты и загрузке файлов. Однако это не означает, что дистрибьюторы вообще не используют более сложные способы. Все, что хакеры должны сделать, это использовать известное название компании, написать правдоподобное электронное письмо, прикрепить вредоносный файл к электронному писем и отправить его потенциальным жертвам. Из-за деликатности темы люди более склонны открывать электронные письма, связанные с деньгами, поэтому такие темы часто могут встречаться. Довольно часто вы увидите названия крупных компаний, такие как Amazon, например, если Amazon отправил кому-то по электронной почте квитанцию о покупке, которую человек не совершал, он / она без колебаний откроет прикрепленный файл. Из-за этого вы должны быть осторожны при открытии электронных писем и следить за признаками того, что они могут быть вредоносными. Важно проверить, знакомы ли вы с отправителем, прежде чем открывать вложение. Если вы знакомы с ними, убедитесь, что это действительно они, тщательно проверив адрес электронной почты. Кроме того, будьте в курсе ошибок в грамматике, которые могут быть совершенно очевидными. Другим заметным признаком может быть ваше имя, которое нигде не используется, если, скажем, вы являетесь пользователем Amazon, и они должны были отправить вам электронное письмо, они не будут использовать универсальные приветствия, такие как Дорогой клиент / Член / Пользователь, а вместо этого вставят имя, которое вы им дали. Уязвимости на вашем устройстве Устаревшее программное обеспечение также может использоваться в качестве пути к вашей системе. Программное обеспечение поставляется с определенными слабыми местами, которые могут быть использованы для вредоносного программного обеспечения для входа в компьютер, но авторы программного обеспечения исправляют их, как только они обнаружены. Однако, как было доказано WannaCry, не все так быстро обновляют свои программы. Поскольку многие вредоносные программы могут использовать эти слабые места, крайне важно регулярно обновлять свои программы. Патчи могут устанавливаться автоматически, если вы не хотите беспокоить себя с ними каждый раз.

Что он делает

Когда ваш компьютер заражается, он будет сканировать определенные типы файлов и кодировать их, как только они будут обнаружены. Если вы не заметили до сих пор, когда вы не можете получить доступ к файлам, станет очевидно, что что-то происходит. Проверьте свои файлы на наличие добавленных странных расширений, они помогут идентифицировать файл, шифрующий вредоносную программу. Для шифрования данных могут использоваться мощные алгоритмы шифрования, что может означать, что файлы не поддаются расшифровке. В записке о выкупе мошенники объяснят, что случилось с вашими данными, и предложат вам способ их восстановления. Вам будет предложен инструмент расшифровки в обмен на оплату. В заметке должна быть четко указана цена за утилиту расшифровки, но если это не так, вам будет предоставлена возможность связаться с мошенниками, чтобы установить цену. Очевидно, что выполнять требования не рекомендуется. Прежде чем вы даже подумаете об оплате, сначала изучите другие альтернативы. Возможно, вы сделали резервную копию, но просто забыли. Или, может быть, есть бесплатный инструмент расшифровки. Специалисты по вредоносным программам могут быть в состоянии расшифровать файл, шифруя вредоносное ПО, поэтому могут быть разработаны бесплатные дешифраторы. Примите это во внимание, прежде чем платить выкуп, даже приходит вам в голову. Вы не столкнетесь с возможной потерей данных, если когда-нибудь снова окажетесь в этой ситуации, если вложите часть этих денег в резервное копирование. Если вы создали резервную систему наиболее важных файлов, вы просто удаляете вирус Tisc, а затем восстанавливаете файлы. В будущем избегайте программ-вымогателей, насколько это возможно, ознакомив их с путями распространения. Придерживайтесь безопасных источников загрузки, будьте осторожны при работе с файлами, добавленными в электронные письма, и убедитесь, что программы обновляются.

Способы прекращения действия вируса Tisc

Используйте программное обеспечение для удаления вредоносных программ, чтобы избавиться от файла, шифрующего вредоносное программное обеспечение, если оно все еще остается. При попытке вручную исправить вирус tisc file вы можете нанести дальнейший ущерб, если вы не будете осторожны или осведомлены, когда дело доходит до компьютеров. Если вы идете с автоматической опцией, это будет более разумным выбором. Это также может помочь предотвратить эти типы инфекций в будущем, в дополнение к тому, чтобы помочь вам удалить этот. Посмотрите, какая утилита для удаления вредоносных программ лучше всего подходит для того, что вам нужно, загрузите ее и просканируйте свое устройство на наличие инфекции после его установки. К сожалению, такая утилита не поможет с расшифровкой данных. Как только устройство будет чистым, вы сможете вернуться к нормальному использованию компьютера.

Offers

Скачать утилитуto scan for Tisc virusUse our recommended removal tool to scan for Tisc virus. Trial version of provides detection of computer threats like Tisc virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите Tisc virus, используя безопасный режим с поддержкой сети.

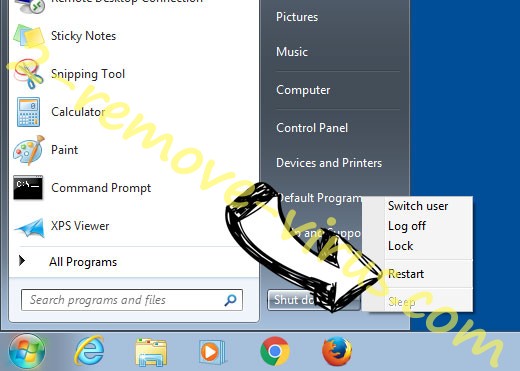

Удалить Tisc virus из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления Tisc virus

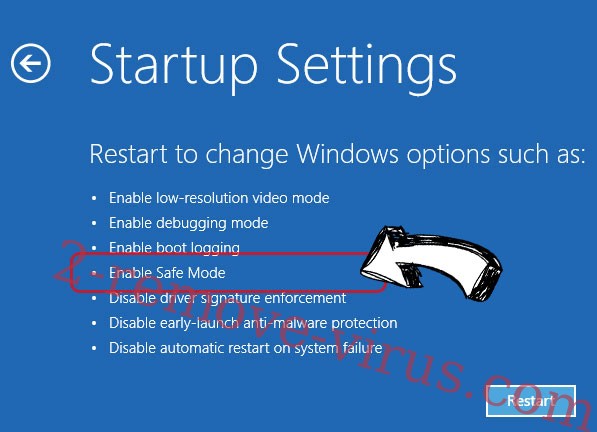

Удалить Tisc virus из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления Tisc virus

шаг 2. Восстановление файлов с помощью восстановления системы

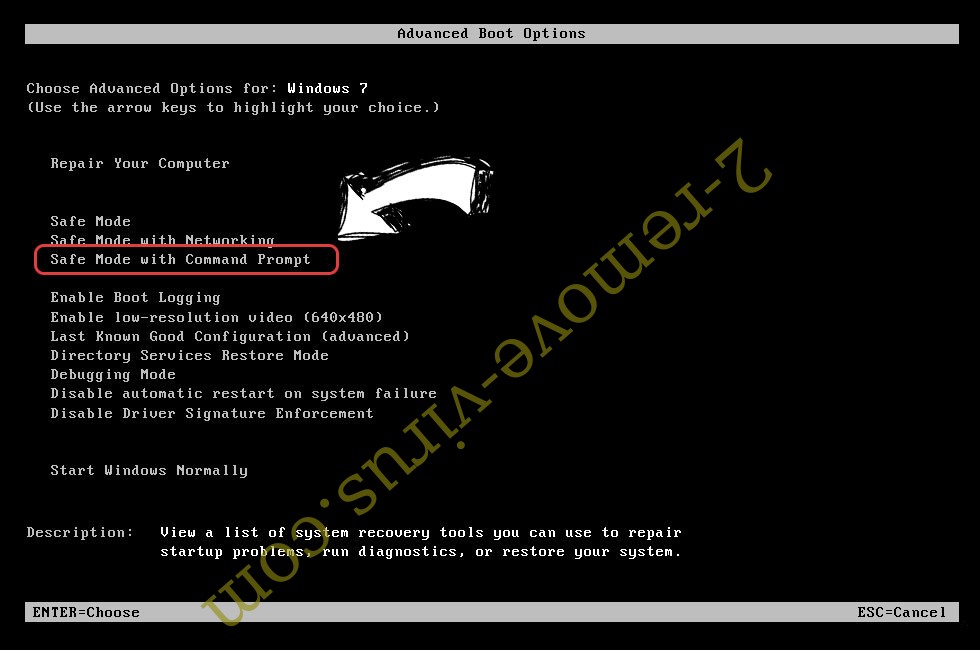

Удалить Tisc virus из Windows 7/Windows Vista/Windows XP

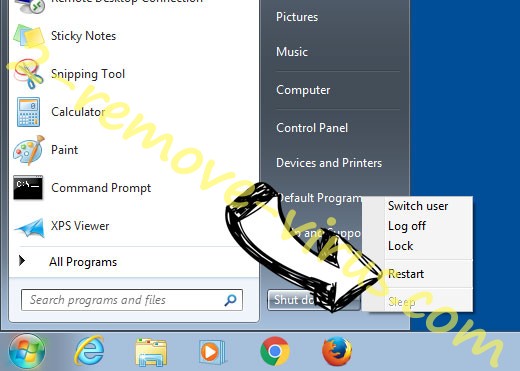

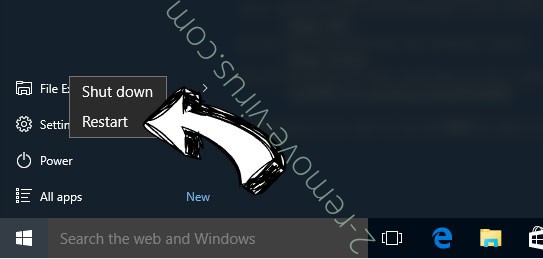

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

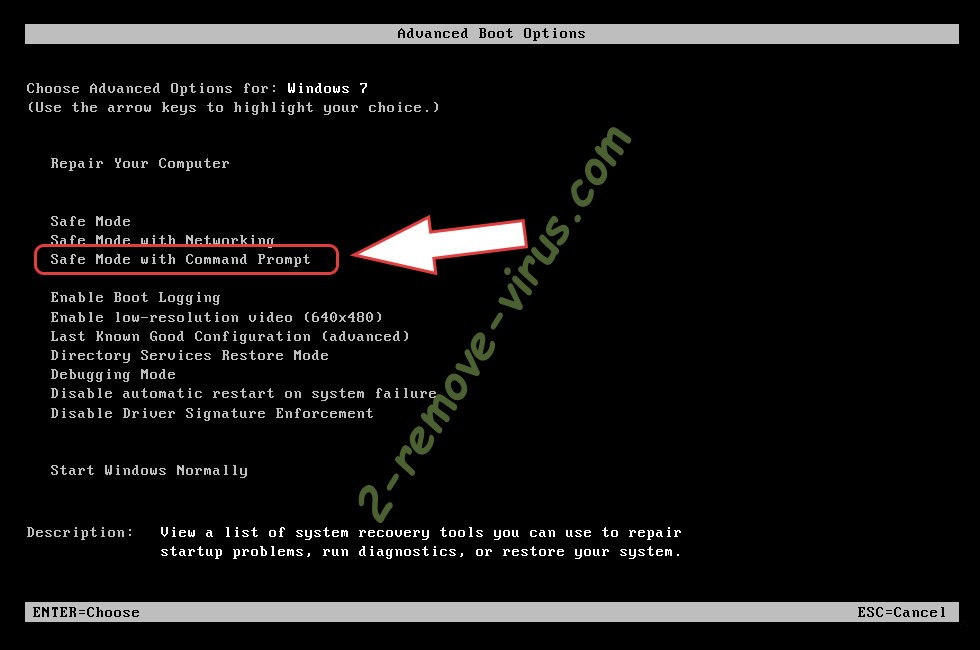

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

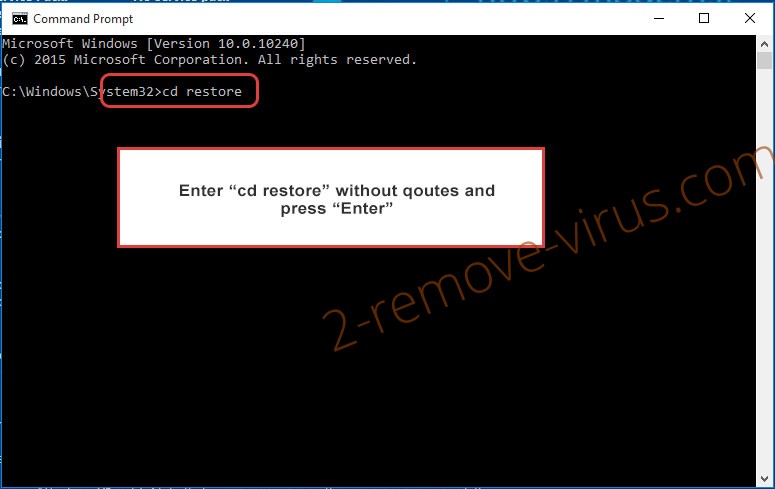

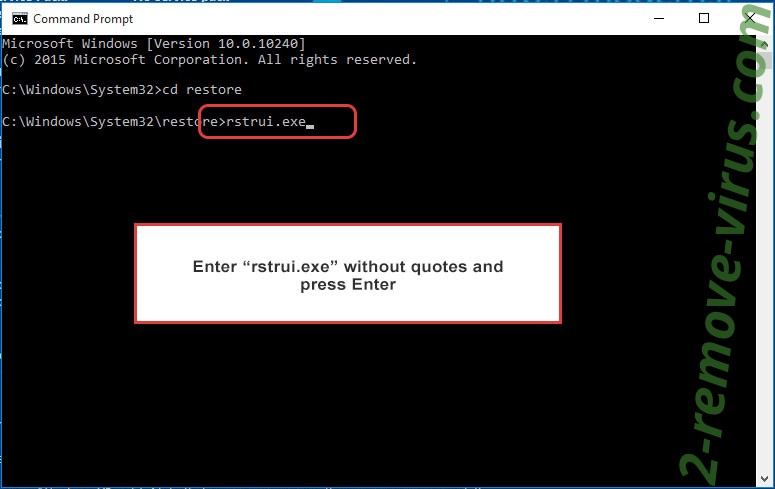

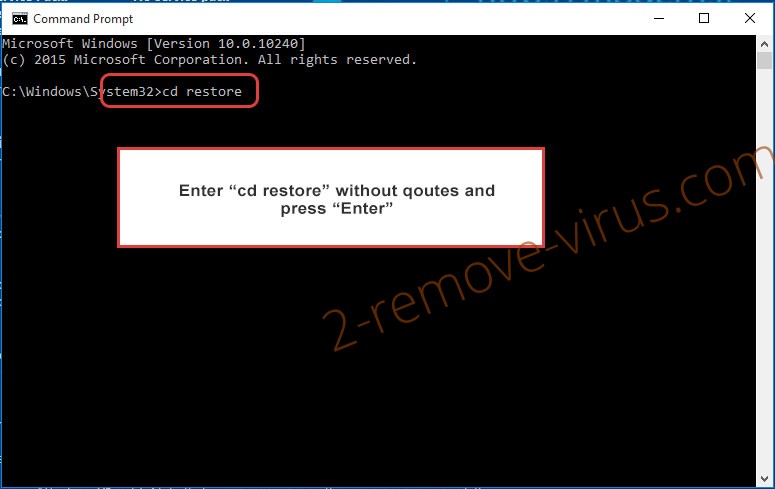

- Введите cd restore и нажмите Enter.

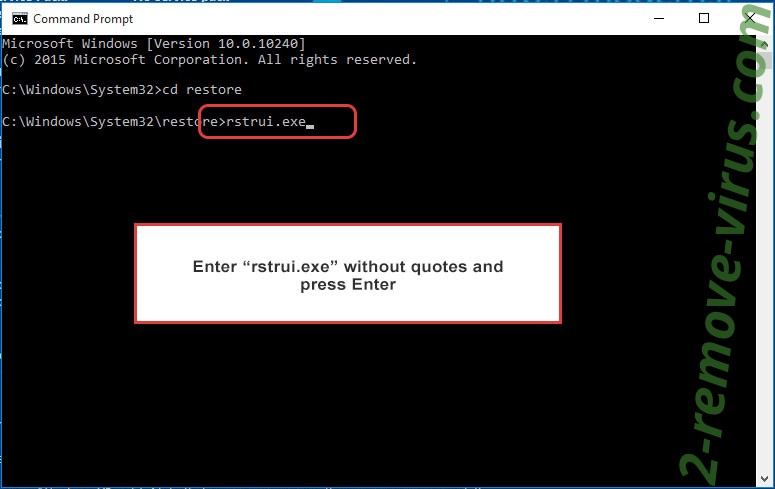

- Введите rstrui.exe и нажмите клавишу Enter.

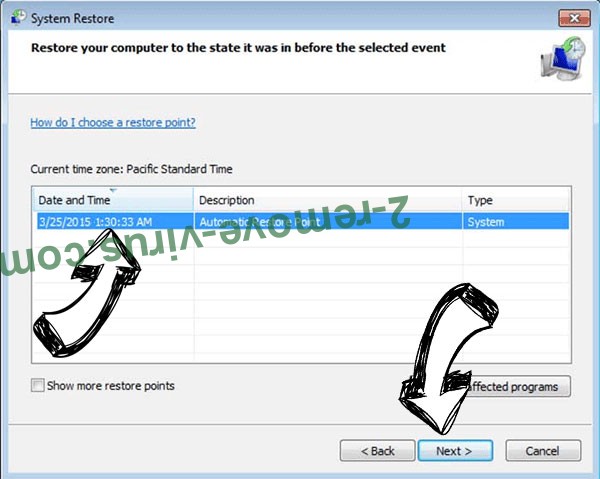

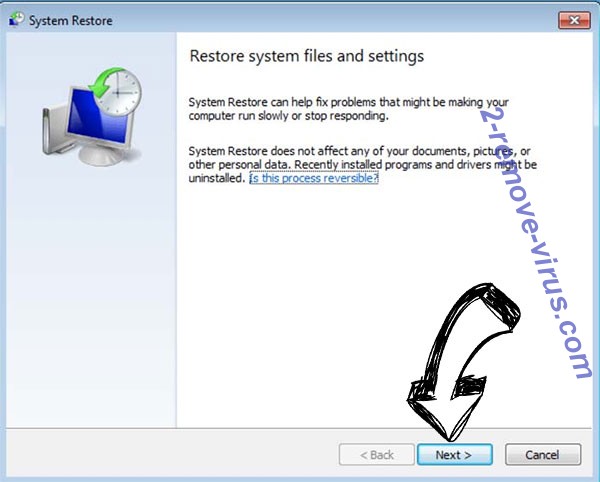

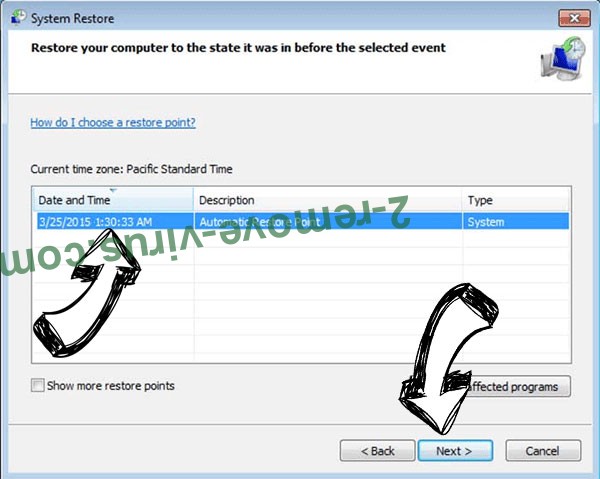

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

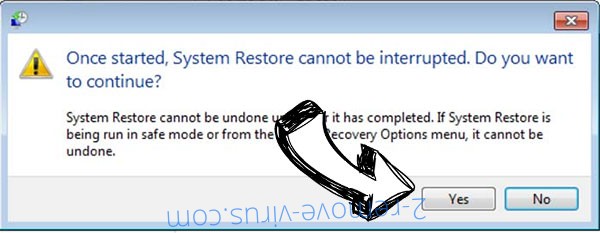

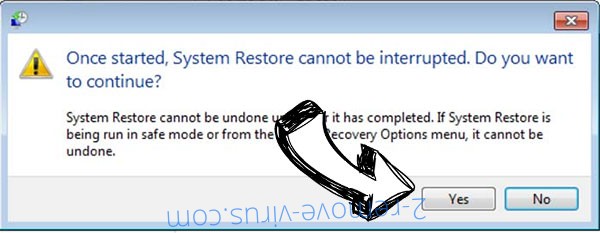

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить Tisc virus из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

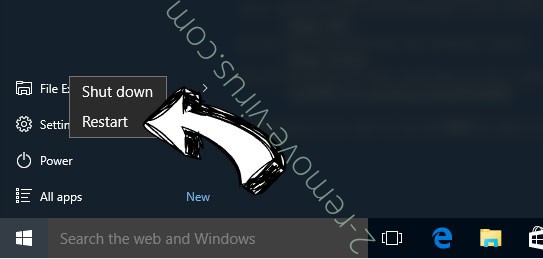

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

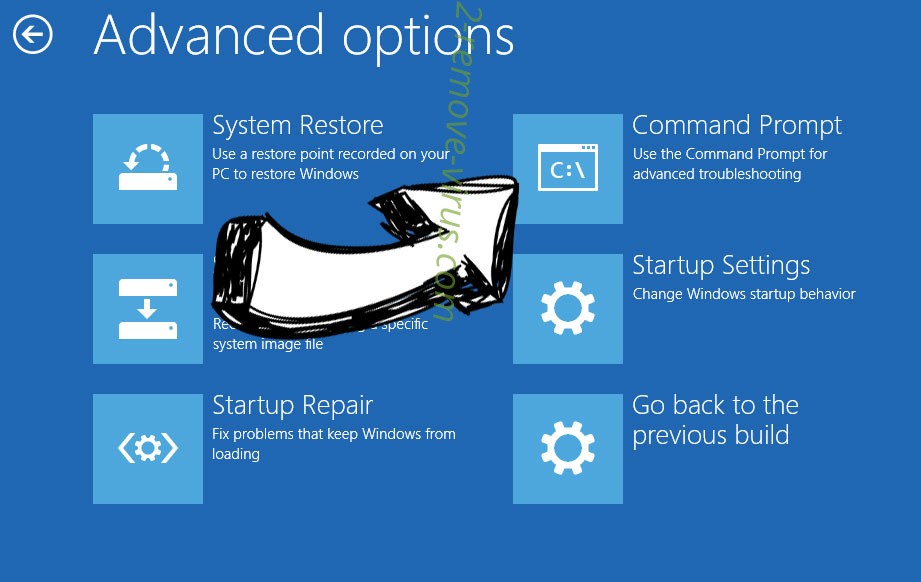

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.