Что такое [Triplock@tutanota.com].LCK ransomware

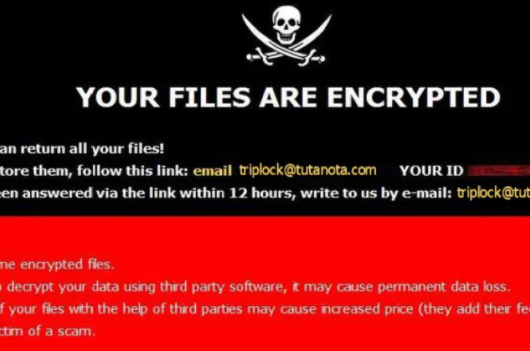

Вымогателей известный как [Triplock@tutanota.com].LCK ransomware классифицируется как серьезная угроза, из-за возможного ущерба, который это может привести. Если вы никогда не слышали о такого рода вредоносных программ до сих пор, вы можете быть в для сюрприза. Сильные алгоритмы шифрования могут быть использованы для шифрования данных, блокируя доступ к файлам. Поскольку шифрование файлов вредоносных программ может означать постоянную потерю данных, этот тип инфекции очень опасно иметь. Утилита расшифровки будет предложена вам кибер-преступников, но предоставление в требования не может быть лучшей идеей.

Во-первых, вы можете просто тратить свои деньги, потому что оплата не всегда означает расшифровку файлов. Не ожидайте, что мошенники не просто взять ваши деньги и чувствовать себя обязаны расшифровать ваши файлы. Будущая деятельность преступников также будет финансироваться за счет этих денег. Вы действительно хотите поддержать вид преступной деятельности, которая наносит ущерб на миллиарды. Когда люди платят, вымогателей становится все более выгодным, таким образом, все больше людей привлекают к нему. Инвестирование суммы, которая запрашивается от вас в резервную копию было бы лучше, потому что если вы когда-нибудь запустить в такого рода ситуации снова, вы можете просто [Triplock@tutanota.com].LCK ransomware разблокировать файлы из резервного копирования и не беспокоиться об их потере. Если резервное копирование было сделано до того, как вы поймали угрозу, вы можете просто [Triplock@tutanota.com].LCK ransomware прекратить и приступить к [Triplock@tutanota.com].LCK ransomware разблокировке файлов. Информация о наиболее распространенных методах распространения будет предоставлена в следующем пункте, если вы не уверены в том, как шифрование данных вредоносного программного обеспечения даже попал в вашу систему.

Как [Triplock@tutanota.com].LCK ransomware распространяется

Инфекция вымогателей может произойти довольно легко, как правило, с помощью таких методов, как добавление вредоносных файлов в электронную почту, используя наборы эксплойтов и хостинг зараженных файлов на сомнительных платформах загрузки. Потому что люди довольно небрежно при работе с электронной почтой и загрузки файлов, как правило, нет необходимости для тех, кто распространяет вымогателей использовать более сложные способы. Более сложные методы могут быть использованы, а также, хотя и не так часто. Кибер-мошенники написать несколько убедительных электронной почты, используя имя известной компании или организации, приложите вымогателей охваченных файл по электронной почте и отправить его многим людям. Эти письма обычно говорят о деньгах, потому что это деликатная тема, и люди более склонны быть поспешными при открытии писем говорить о деньгах. Это довольно часто, что вы увидите большие названия компаний, как Amazon используется, например, если Amazon по электронной почте кому-то квитанцию на покупку, что человек не помнит решений, он / она не будет ждать, чтобы открыть вложение. Когда вы имеете дело с электронной почтой, Есть определенные вещи, чтобы высмотреть, если вы хотите, чтобы защитить вашу систему. Важно, чтобы вы проверили отправителя, чтобы увидеть, являются ли они знакомы вам, и если они надежны. И если вы знакомы с ними, перепроверьте адрес электронной почты, чтобы убедиться, что это на самом деле их. Кроме того, ищите ошибки в грамматике, которые обычно, как правило, довольно вопиющим. То, как вас встречают, также может быть подсказкой, так как законные компании, чья электронная почта достаточно важна, чтобы открыть будет включать ваше имя, вместо общих поздравлений, таких как Дорогой Клиент/Член. Вымогателей также может заразить с помощью устарели компьютерного программного обеспечения. Эти слабые места, как правило, обнаруживаются исследователями безопасности, и когда поставщики становятся осведомлены о них, они выпускают исправления для их ремонта, так что злонамеренные стороны не могут использовать их для распространения своих вредоносных программ. Тем не менее, не все быстро настроить эти исправления, как видно из распространения WannaCry вымогателей. Очень важно, чтобы вы часто патч ваши программы, потому что если уязвимость является серьезной, вредоносное программное обеспечение может использовать его для входа. Обновления могут быть установлены для установки автоматически, если вы не хотите беспокоить себя с ними каждый раз.

Как [Triplock@tutanota.com].LCK ransomware действует

Как только вредоносные программы, кодирующие данные, по попав в ваш компьютер, будут искать определенные типы файлов, и как только он их найдет, он будет шифровать их. В начале, это может ввести в заблуждение, что происходит, но когда ваши файлы не могут быть открыты в обычном режиме, вы, по крайней мере, знаете, что-то не так. Файлы, которые были затронуты будет иметь странное расширение файла, которые обычно помогают людям в признании того, какие данные шифрования вредоносных программ, которые они имеют дело с. Некоторые программы-вымогатели могут использовать мощные алгоритмы шифрования, что сделает расшифровку файлов очень трудной, если не невозможной. В случае, если вы все еще не уверены, что происходит, уведомление о выкупе будет описывать все. Если вы считаете, кибер-мошенников, единственный способ восстановить ваши данные будут через их расшифровки программного обеспечения, которое, очевидно, не приходят бесплатно. В записке должно быть четко разъясняться, сколько стоит расшифровка утилиты, но если это не так, вам будет предоставлен способ связаться с преступниками, чтобы настроить цену. Покупка дешифратора не является рекомендуемой опцией, по причинам, которые мы уже указали. Когда все остальные варианты не помогут, только тогда вы должны думать о соблюдении запросов. Может быть, вы просто забыли, что вы резервное копирование файлов. Бесплатная программа расшифровки также может быть вариантом. Бесплатные дешифраторы могут быть доступны, если кто-то был в состоянии расшифровать вымогателей. Прежде чем вы решите заплатить, рассмотреть этот вариант. Мудрее покупка будет резервного копирования. И если резервное копирование является вариантом, восстановление данных должно быть осуществлено после удаления [Triplock@tutanota.com].LCK ransomware вируса, если он все еще обитает в вашей системе. Ознакомиться с тем, как вымогателей распространяется так, что вы делаете все возможное, чтобы избежать его. По крайней мере, не открывать вложения электронной почты влево и вправо, обновлять программы, и придерживаться реальных источников загрузки.

[Triplock@tutanota.com].LCK ransomware Удаления

Для того, чтобы избавиться от вымогателей, если он все еще остается на компьютере, использовать данные шифрования вредоносной программы. Если вы попытаетеся [Triplock@tutanota.com].LCK ransomware стереть вручную, это может причинить дополнительный вред, поэтому мы не рекомендуем его. Таким образом, выберите автоматический метод. Это также может предотвратить будущие вымогателей от входа, в дополнение к помогая вам избавиться от этого. Выберите надежный инструмент, и как только он установлен, сканировать устройство для инфекции. Тем не менее, анти-вредоносного инструмента он не в состоянии восстановить ваши файлы. Когда устройство свободен от угрозы, начните регулярно резервное резервное время данных.

Offers

Скачать утилитуto scan for [Triplock@tutanota.com].LCK ransomwareUse our recommended removal tool to scan for [Triplock@tutanota.com].LCK ransomware. Trial version of provides detection of computer threats like [Triplock@tutanota.com].LCK ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите [Triplock@tutanota.com].LCK ransomware, используя безопасный режим с поддержкой сети.

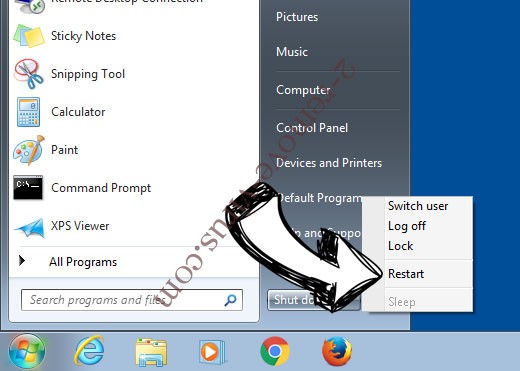

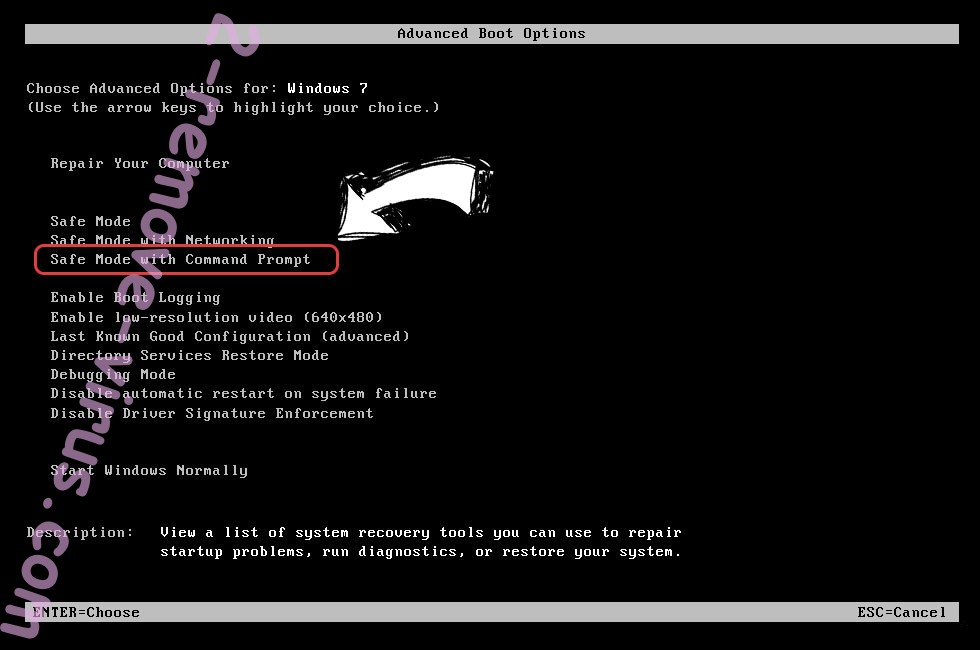

Удалить [Triplock@tutanota.com].LCK ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

![Remove [Triplock@tutanota.com].LCK ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [Triplock@tutanota.com].LCK ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-295-boot-options.jpg)

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления [Triplock@tutanota.com].LCK ransomware

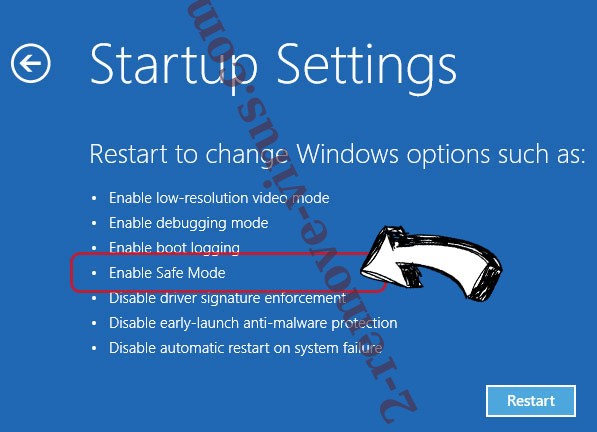

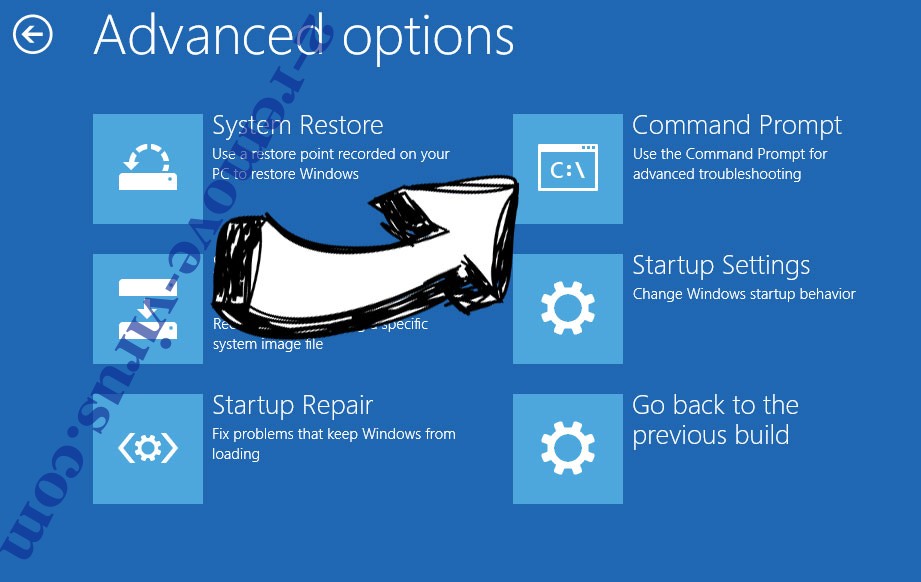

Удалить [Triplock@tutanota.com].LCK ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления [Triplock@tutanota.com].LCK ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

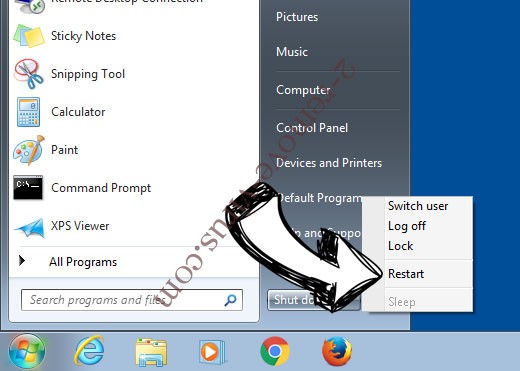

Удалить [Triplock@tutanota.com].LCK ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

- Введите cd restore и нажмите Enter.

![Uninstall [Triplock@tutanota.com].LCK ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [Triplock@tutanota.com].LCK ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-295-command-prompt-restore.jpg)

- Введите rstrui.exe и нажмите клавишу Enter.

![Delete [Triplock@tutanota.com].LCK ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [Triplock@tutanota.com].LCK ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-295-command-prompt-restore-init.jpg)

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

![[Triplock@tutanota.com].LCK ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Triplock@tutanota.com].LCK ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-295-restore-point.jpg)

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

![[Triplock@tutanota.com].LCK ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Triplock@tutanota.com].LCK ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-295-removal-restore-message.jpg)

Удалить [Triplock@tutanota.com].LCK ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

![Uninstall [Triplock@tutanota.com].LCK ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [Triplock@tutanota.com].LCK ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-295-command-prompt-restore.jpg)

- Введите rstrui.exe и нажмите Enter еще раз.

![Delete [Triplock@tutanota.com].LCK ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [Triplock@tutanota.com].LCK ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-295-command-prompt-restore-init.jpg)

- Нажмите кнопку Далее в окне Восстановление системы.

![Get rid of [Triplock@tutanota.com].LCK ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [Triplock@tutanota.com].LCK ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-295-restore-init.jpg)

- Выберите точку восстановления до инфекции.

![[Triplock@tutanota.com].LCK ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Triplock@tutanota.com].LCK ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-295-restore-point.jpg)

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.

![[Triplock@tutanota.com].LCK ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[Triplock@tutanota.com].LCK ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-295-removal-restore-message.jpg)