Om ransomware

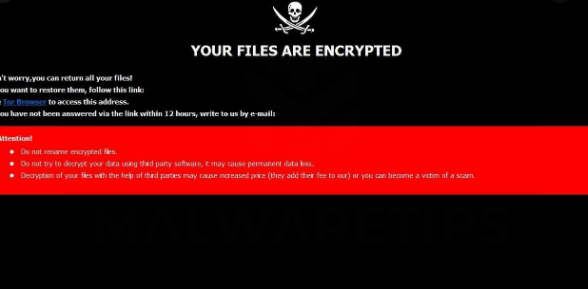

TEREN ransomware är ett riktigt allvarligt hot, även känd som ransomware eller fil-krypterande skadlig programvara. Du kanske inte nödvändigtvis har hört talas om eller stött på det förut, och det kan vara särskilt förvånande att ta reda på vad den gör. Starka krypteringsalgoritmer kan användas för filkodning, vilket gör att du inte kan komma åt dem längre.

Eftersom fil dekryptering är inte möjligt i alla fall, för att inte tala om de ansträngningar som krävs för att få allt tillbaka i ordning, datakodning malware tros vara en mycket farlig infektion. Du kommer att få valet att betala lösen men många malware forskare rekommenderar inte det. Det finns en sannolikhet att dina data inte kommer att få dekrypteras även efter att ha betalat så att dina pengar kan bara slösas bort. Tänk på vad som hindrar skurkar från att bara ta dina pengar. Dessutom skulle dina pengar gå till framtida ransomware och malware. Det uppskattas redan att ransomware kostar $ 5 miljarder i förlust för företag i 2017, och det är bara en uppskattning. Människor blir också mer och mer attraherad av hela branschen eftersom mängden människor som betalar lösensumman gör data kryptera skadlig kod en mycket lönsam verksamhet. Du kan hamna i denna typ av situation igen, så att investera de efterfrågade pengarna i backup skulle vara ett klokare val eftersom dataförlust inte skulle vara en möjlighet. Du kan sedan gå vidare till dataåterställning när du TEREN ransomware har raderat eller relaterade infektioner. Detaljer om de vanligaste spridningarna metoder kommer att tillhandahållas i nedanstående stycke, om du är osäker på hur ransomware ens kom in i din dator.

Metoder för ransomware-distribution

E-postbilagor, utnyttja kit och skadliga nedladdningar är de vanligaste ransomware spridning metoder. Ett stort antal datakodning skadliga program är beroende av användare slarvigt öppna e-postbilagor och inte behöver använda mer genomarbetade sätt. Det kan också möjligt att en mer sofistikerad metod användes för infektion, som vissa ransomware använder dem. Alla hackare behöver göra är att använda ett välkänt företagsnamn, skriva en generisk men något rimlig e-post, bifoga malware-ridit filen till e-post och skicka den till potentiella offer. Användare är mer benägna att öppna e-post som nämner pengar, alltså dessa typer av ämnen kan ofta påträffas. Ofta, skurkar låtsas vara från Amazon, med e-postmeddelandet varna dig om att misstänkt aktivitet noterades i ditt konto eller någon form av köp gjordes. Det ett par saker du bör ta hänsyn till när du öppnar filer som bifogas e-post om du vill hålla din dator skyddad. Kontrollera avsändaren för att se till att det är någon du är bekant med. Och om du känner till dem, kontrollera e-postadressen för att se till att det matchar personens / företagets verkliga adress. Också, vara på utkik efter misstag i grammatik, vilket kan vara ganska uppenbart. Den hälsning som används kan också vara en ledtråd, ett verkligt företagets e-post tillräckligt viktigt att öppna skulle inkludera ditt namn i hälsningen, i stället för en universell Kund eller Medlem. Svaga punkter på enheten In-of-date program kan också användas för att infektera. All programvara har sårbarheter men när de upptäcks, de regelbundet fast av programvara gör så att skadlig kod inte kan använda den för att ange en dator. Fortfarande, inte alla människor är snabba att installera dessa korrigeringar, vilket bevisas av WannaCry ransomware attack. Eftersom många skadliga program använder sig av dessa sårbarheter är det viktigt att dina program regelbundet får uppdateringar. Regelbundet behöva installera uppdateringar kan bli besvärande, så att de kan ställas in för att installera automatiskt.