Lazarus grup, Kuzey Kore hükümeti ile bağları ile ünlü hack grubu, bildirildi yeni bir çok platformlu malware çerçeve kullanıyor, MATA adlı, dünya çapında kurumsal ağları hedef. Lazarus grubu uzun yıllardır aktif olmuştur, ilk olarak 2014 yılında Sony Films’i hacklemek ve ardından 2017 WannaCry fidye yazılımı saldırısının arkasında olduğu için dünya çapında ilgi kazanmıştır. Ama bundan çok daha uzun süredir ülkeleri hedef alıyorlardı. Geçmişte Hindistan, Meksika, Güney Kore, Vietnam, Şili gibi ülkelerdeki finans kuruluşlarının yanı sıra hükümet, medya ve teknoloji sektörlerini de hedef almıştır. Bu gelişmiş MATA malware framework Lazarus çeşitli varlıkları hedeflemek için kullanılan en yeni araçtır.

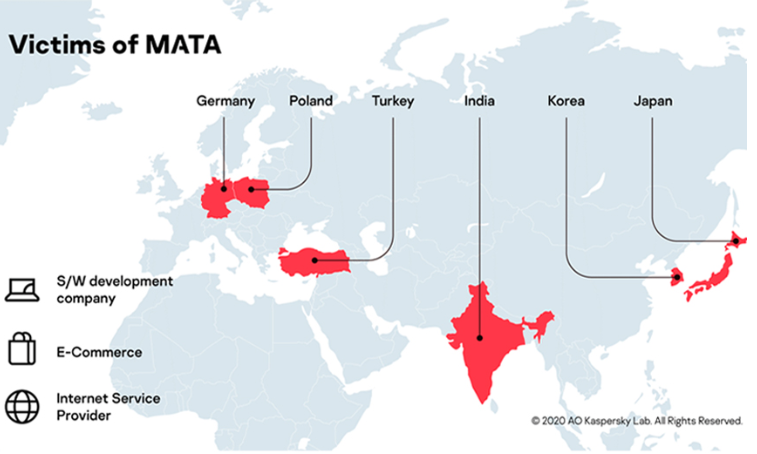

MATA yakın zamanda Kaspersky Lab’ın Küresel Araştırma ve Analiz Ekibi tarafından tespit edildi ve Almanya, Polonya, Türkiye, Hindistan, Kore ve Japonya gibi ülkelerdeki tüzel kişiliklere saldırmak için kullanıldığı görülüyor. Hedeflenen şirketler arasında yazılım geliştirme ve e-ticaret şirketlerinin yanı sıra bir internet servis sağlayıcısı yer alıyor.

“Telemetremize dayanarak, MATA çerçevesi tarafından enfekte olmuş çok sayıda kurbanı tespit edebildik. Enfeksiyon belirli bir bölge ile sınırlı değildir. Kurbanlar Polonya, Almanya, Türkiye, Kore, Japonya ve Hindistan’da kaydedildi. Dahası, aktör bir yazılım geliştirme şirketi, bir e-ticaret şirketi ve bir internet servis sağlayıcısı da dahil olmak üzere çeşitli sektörlerdeki sistemleri tehlikeye attı.” dedi.

MATA malware framework müşteri veritabanlarını çalma girişimlerinde kullanıldı

MATA malware framework Virüslü bir aygıtta çeşitli kötü amaçlı etkinlikler gerçekleştirebilen ve Windows, Linux ve macOS işletim sistemlerini hedefleyebilen birçok özelliğe sahiptir. Bir saldırıyı yürütürken, kötü niyetli aktörler dosyaları ve sistem işlemlerini işlemek, DL’ler enjekte etmek ve HTTP yakınlıkları oluşturmak için MATA’yı kullanabilir.

Bu konuda kapsamlı bir açıklama yapan Kaspersky’ye report göre, MATA ile ilgili eserler ilk olarak Nisan 2018 civarında kullanıldı. Agresif bir şekilde tüm dünyadaki kurumsal kuruluşlara sızmak için kullanıldı.

“MATA ile ilgili bulduğumuz ilk eserler Nisan 2018 civarında kullanıldı. Bundan sonra, bu gelişmiş kötü amaçlı yazılım çerçevesinin arkasındaki aktör, bunu dünyanın dört bir yanındaki kurumsal kuruluşlara sızmak için agresif bir şekilde kullandı.” diyor.

Lazarus’un tam niyeti sadece tahmin edilebilirken, ilgi alanlarından birinin müşteri veritabanları olduğu çok açık. Kaspersky, MATA ve eklentilerinin dağıtıldığı bir durumda, onu işleten kötü niyetli aktörlerin kurbanın veritabanını bulmaya ve müşteri listesini çalmak için çeşitli veritabanı sorgularını yürütmeye çalıştıklarını, ancak başarılı olup olmadıklarının bilinmediğini fark etti. Belirli bir durumda VHD ransomware ile bir kurban bulaştırmak için kullanılan gibi ransomware dağıtmak da, onun amaçlarından biri olabilir.

Kaspersky, Kuzey Koreli bilgisayar korsanları tarafından kullanılan bir araç olduğu bilinen Manuscrypt trojan’ın sürümlerinde de fark edilen benzersiz orkestratör dosya adlarına dayanarak MATA’yı Lazarus grubuna bağladı.

“Ayrıca, MATA rasgele oluşturulan oturum kimliği, tarih tabanlı sürüm bilgileri, bir uyku aralığı ve birden fazla C2 sve C2 seve sunucu adresleri de dahil olmak üzere küresel yapılandırma verileri kullanır. Manuscrypt türevlerinden birinin (ab09f6a249ca88d1a036eee7a02cdd16) MATA çerçevesi ile benzer bir yapılandırma yapısını paylaştığını gördük.” diye de ekledi.

Kaspersky kötü amaçlı yazılım gelecekte gelişeceğini tahmin ediyor.