ماذا يمكن أن يقال عن هذا التهديد

هو دجال لوكي الخبيثة تشفير الملف، لكن تصنيف ربما كنت قد سمعت من قبل رانسومواري. فمن الممكن أنها المرة الأولى التي تعمل في هذا النوع من البرامج الضارة، وفي هذه الحالة، قد تكون في لمفاجأة كبيرة. البيانات لن تكون متوفرة إذا كان لديه تأمين البيانات ترميز البرامج الضارة لهم، التي تستخدم خوارزميات تشفير قوية. لأن رانسومواري قد يؤدي إلى فقدان البيانات الدائمة، فإنه يصنف على أنه مرض خطير للغاية. أداة فك تشفير سوف تتاح لكم بالمجرمين ولكن شرائها ليست اقترح.

قبل كل شيء، لن تضمن دفع ملف فك التشفير. لا ننسى الذين كنت تتعامل مع، ولا نتوقع من مجرمي الإنترنت تشعر بأنها ملزمة لتعطيك أداة فك تشفير عندما يكون لديهم الخيار لمجرد أخذ المال الخاص بك. وثانيا، ستدعم أموالك أيضا أنشطتها المستقبلية، التي تشمل بالتأكيد أكثر ملف ترميز البرامج الضارة أو نوع آخر من البرامج الضارة. ملف تشفير البرامج الضارة فعلا يكلف المليارات للشركات، تريد حقاً أن يكون دعم ذلك. المحتالين وتنجذب إلى المال السهل، وعند الناس دفع الفدية، أنها تجعل الصناعة رانسومواري جذابة لهذه الأنواع من الناس. من الأفضل شراء النسخ الاحتياطي مع ذلك المال لأنه إذا كنت من أي وقت مضى وضعت في هذا النوع من الحالة مرة أخرى، كنت قد مجرد استرداد البيانات من النسخة الاحتياطية وخسارتهم لن تكون هناك إمكانية. إذا تم إجراء النسخ الاحتياطي قبل كنت حصلت على تهديد، يمكنك فقط إزالة “دجال لوكي” والشروع في فتح ملفات “دجال لوكي”. سوف نقدم معلومات عن كيفية توزيع رانسومواري وكيفية تجنب ذلك في أسفل الفقرة.

كيفية تجنب إصابة رانسومواري

يمكن أن تشاهد عادة رانسومواري المرفقة برسائل البريد الإلكتروني كمرفق أو على صفحة التحميل المشبوهة. كما نرى هذه الأساليب لا تزال تحظى بشعبية كبيرة، وهذا يعني أن الناس هم لا مبال إلى حد ما عند استخدام البريد الإلكتروني وتحميل الملفات. يمكن استخدام أساليب أكثر تفصيلاً كذلك، على الرغم من أن ليس في كثير من الأحيان. لا تحتاج إلى المحتالين للقيام بالكثير، مجرد كتابة رسالة بريد إلكتروني بسيطة أن أقل حذراً قد تقع الناس وإضافة الملف المصاب بالفيروس إلى البريد الإلكتروني وإرسالها إلى مئات الناس، الذين قد يعتقدون المرسل شخص المشروعة. الأموال ذات الصلة بقضايا موضوع متكرر في رسائل البريد الإلكتروني تلك المستخدمين تميل إلى التعامل مع رسائل البريد الإلكتروني تلك. وكثيراً جداً ما سوف تشاهد الأسماء الكبيرة مثل الأمازون المستخدمة، على سبيل المثال، إذا الأمازون شخص ما بالبريد الإلكتروني إيصالا لشراء أن المستخدم لا يتذكر صنع، كان عليه أن فتح المرفق مباشرة. للاطلاع على بعض الأمور قبل فتح الملفات إضافة إلى رسائل البريد الإلكتروني. تحقق من المرسل للتأكد من أنه هو شخص كنت معتاداً. حتى إذا كنت تعرف المرسل، لا تتسرع، أولاً التحقق من عنوان البريد الإلكتروني للتأكد من أنها حقيقية. أيضا كثيرا ما تكون تلك الرسائل الخبيثة الأخطاء النحوية، التي يمكن أن تكون واضحة بدلاً من ذلك. فكرة هامة أخرى يمكن أن يكون الاسم الخاص بك لا تستخدم في أي مكان، إذا، دعنا نقول لك استخدام الأمازون وكانوا يريدون إرسال بريد إلكتروني لك، وأنها لن تستخدم تحيات عامة مثل عزيزي العميل/الأعضاء/المستخدم، وبدلاً من ذلك أن إدراج اسم قدمتموه لهم. يمكن أيضا استخدام نقاط الضعف في برامج قديمة الجهاز الخاص بك لتصيب. تلك الثغرات الأمنية في البرامج عادة ثابتة بسرعة بعد اكتشافهم حيث أنه لا يمكن استخدامها من قبل البرامج الضارة. ولسوء الحظ، كما يتضح من رانسومواري واناكري، الجميع لا يثبت تلك الإصلاحات، لأسباب مختلفة. ونحن نقترح أن تقوم بتثبيت تصحيح كلما كان متوفراً. يمكن تثبيت تصحيحات تلقائياً، إذا وجدت تلك الإخطارات مزعج.

ماذا يفعل

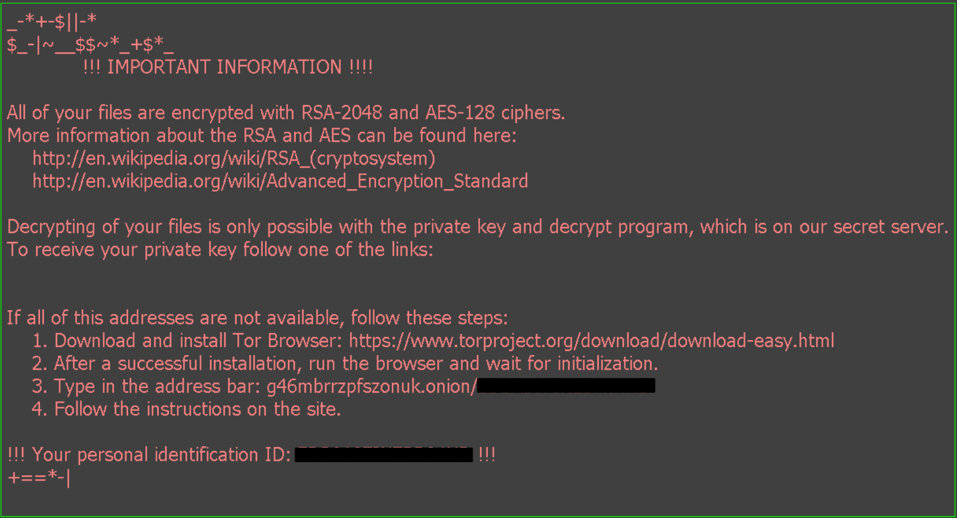

عندما يصاب الجهاز الخاص بك، سيتم مسح لبعض أنواع الملفات وترميز لهم مرة واحدة وقد حددت. إذا كنت في البداية لم يلاحظوا شيء يحدث، سوف تعرف بالتأكيد شيء حتى عندما يتم تأمين الملفات الخاصة بك. وسوف تعرف الملفات التي تم تشفيرها لأنها سوف ملحق غريب المرفقة بها. خوارزميات تشفير قوية قد تكون استخدمت لترميز الملفات، مما قد يعني أنه لا يمكن فك تشفير لهم. ستلاحظ ملاحظة فدية وضعها في المجلدات مع البيانات الخاصة بك أو أنها سوف تظهر في سطح المكتب الخاص بك، وأنه ينبغي أن يوضح أنه قد تم تأمين الملفات الخاصة بك، وكيف يمكن استعادتها. إذا كنت تعتقد المتسللين، عليك أن تكون قادراً على استعادة البيانات مع ما ديكريبتور، الذي سيكون من الواضح أنها لا تأتي مجاناً. المذكرة ينبغي أن يوضح صراحة كم التكاليف أداة فك التشفير ولكن إذا لم يكن كذلك، فإنه سوف أعطيكم طريقة للاتصال بالقراصنة لإعداد سعر. وقد ذكرنا هذا من قبل، لكن لا نعتقد أن دفع الفدية هو اختيار أكبر. قبل حتى النظر في دفع، جرب البدائل الأخرى أولاً. ربما كنت قد نسيت فقط التي قمت بها نسخ الملفات الخاصة بك. أو ربما تم تطوير برمجيات حرة فك تشفير. في بعض الأحيان الباحثين الخبيثة القادرة على فك تشفير ملف تشفير البرامج الضارة، مما يعني أنك قد تجد ديكريبتور مع لا المدفوعات اللازمة. نعتبر أن الخيار وفقط عندما كنت متأكداً من أن لا يوجد فك التشفير مجاناً برنامج، يجب عليك حتى التفكير في دفع. أنت لا داعي للقلق إذا كنت من أي وقت مضى في نهاية المطاف في هذه الحالة مرة أخرى إذا كنت استثمرت جزء من تلك الأموال إلى نوع ما من خيار النسخ الاحتياطي. وإذا كان خيار النسخ الاحتياطي، استعادة الملف يجب أن تتم بعد حذف الفيروس “دجال لوكي”، إذا كان لا يزال موجوداً على الجهاز الخاص بك. بذل قصارى جهدكم لتجنب رانسومواري في المستقبل، وإحدى الطرق للقيام بذلك أن تصبح على علم بما يعني أنها قد أدخل جهاز الكمبيوتر الخاص بك. تأكد من أن يتم تحديث البرامج الخاصة بك كلما تتوفر تحديثًا، لا عشوائياً فتح الملفات المرفقة برسائل البريد الإلكتروني، ويمكنك فقط تحميل الأشياء من مصادر مشروعة.

طرق لإزالة الفيروسات “دجال لوكي”

إذا كنت تريد للتخلص تماما من رانسومواري، استخدم رانسومواري. إذا كان لديك القليل من الخبرة عندما يتعلق الأمر بأجهزة الكمبيوتر، قد ينتهي بك الأمر عن غير قصد إتلاف جهاز الكمبيوتر الخاص بك عند محاولة إصلاح “دجال لوكي” يدوياً. باستخدام برنامج إزالة البرامج ضارة ستكون أقل بكثير من المتاعب. يمكن أن يساعد أيضا منع هذه الأنواع من التهديدات في المستقبل، بالإضافة إلى مساعدة لك في التخلص من هذا واحد. اختيار برنامج مكافحة البرامج الضارة التي تناسب ما تحتاجه، وتفحص جهاز الكمبيوتر الخاص بك للتهديد بمجرد تثبيته. لا نتوقع برنامج إزالة البرامج الضارة لاستعادة الملفات، لأنها ليست قادرة على القيام بذلك. بعد أن قمت بإزالة الملف ترميز برنامج ضار، تأكد من الحصول على النسخ الاحتياطي وعمل نسخ من كافة البيانات الهامة بشكل روتيني.

Offers

تنزيل أداة إزالةto scan for Locky Imposter RansomwareUse our recommended removal tool to scan for Locky Imposter Ransomware. Trial version of provides detection of computer threats like Locky Imposter Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft استعراض التفاصيل WiperSoft هو أداة الأمان التي توفر الأمن في الوقت الحقيقي من التهديدات المحتملة. في الوقت ا ...

تحميل|المزيد

MacKeeper أحد فيروسات؟MacKeeper ليست فيروس، كما أنها عملية احتيال. في حين أن هناك آراء مختلفة حول البرنامج على شبكة الإ ...

تحميل|المزيد

في حين لم تكن المبدعين من MalwareBytes لمكافحة البرامج الضارة في هذا المكان منذ فترة طويلة، يشكلون لأنه مع نهجها حما ...

تحميل|المزيد

Quick Menu

الخطوة 1. حذف Locky Imposter Ransomware باستخدام "الوضع الأمن" مع الاتصال بالشبكة.

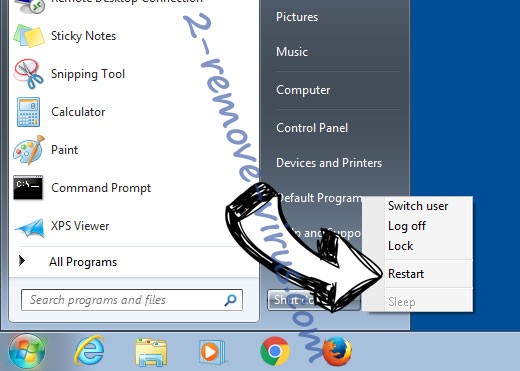

إزالة Locky Imposter Ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم حدد إيقاف التشغيل.

- اختر إعادة التشغيل، ثم انقر فوق موافق.

- بدء التنصت على المفتاح F8 عند بدء تشغيل جهاز الكمبيوتر الخاص بك تحميل.

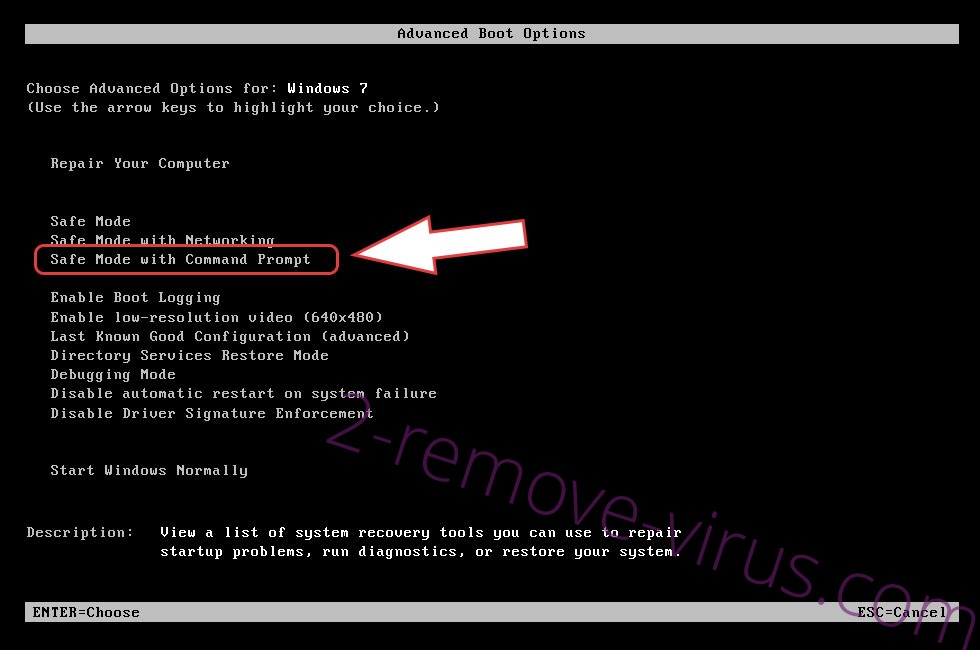

- تحت "خيارات التمهيد المتقدمة"، اختر "الوضع الأمن" مع الاتصال بالشبكة.

- فتح المستعرض الخاص بك وتحميل الأداة المساعدة لمكافحة البرامج الضارة.

- استخدام الأداة المساعدة لإزالة Locky Imposter Ransomware

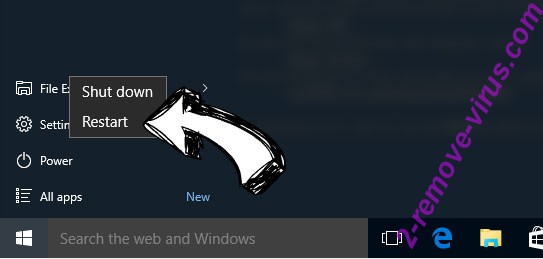

إزالة Locky Imposter Ransomware من ويندوز 8/ويندوز

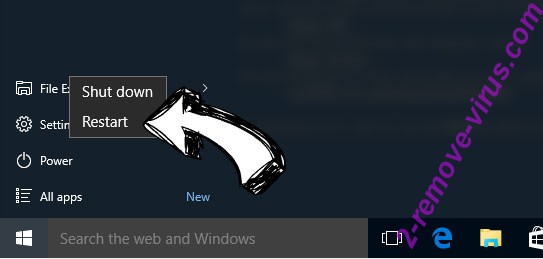

- في شاشة تسجيل الدخول إلى Windows، اضغط على زر الطاقة.

- اضغط واضغط على المفتاح Shift وحدد إعادة تشغيل.

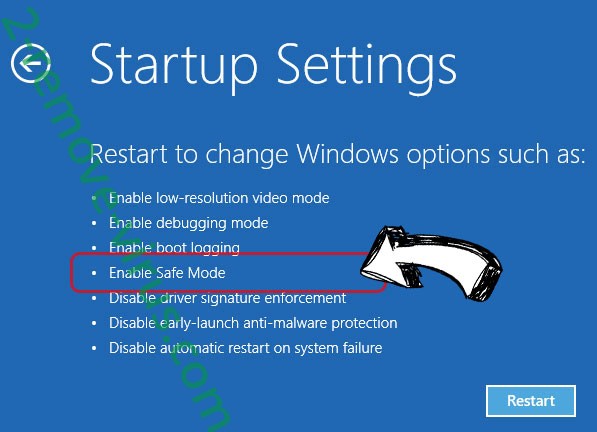

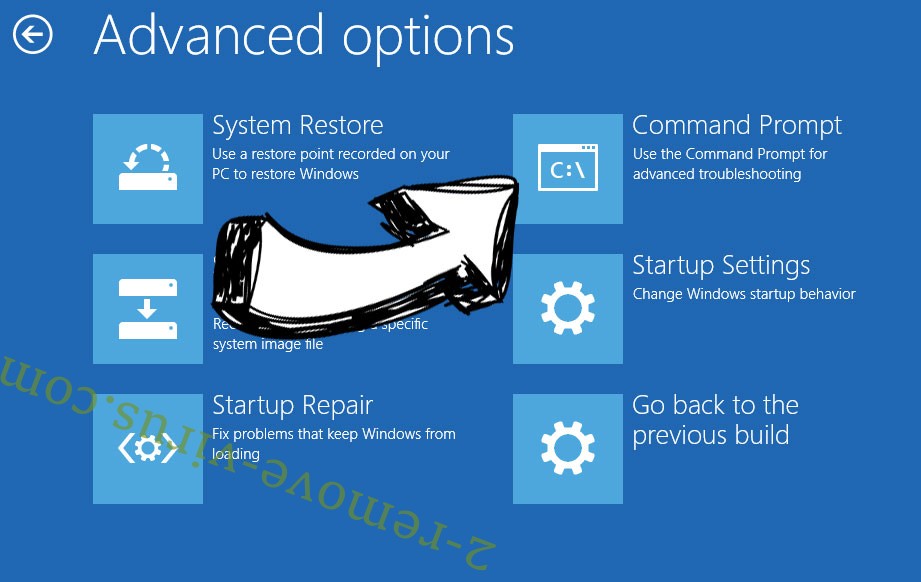

- انتقل إلى استكشاف الأخطاء وإصلاحها المتقدمة ← الخيارات ← "إعدادات بدء تشغيل".

- اختر تمكين الوضع الأمن أو الوضع الأمن مع الاتصال بالشبكة ضمن إعدادات بدء التشغيل.

- انقر فوق إعادة التشغيل.

- قم بفتح مستعرض ويب وتحميل مزيل البرمجيات الخبيثة.

- استخدام البرنامج لحذف Locky Imposter Ransomware

الخطوة 2. استعادة "الملفات الخاصة بك" استخدام "استعادة النظام"

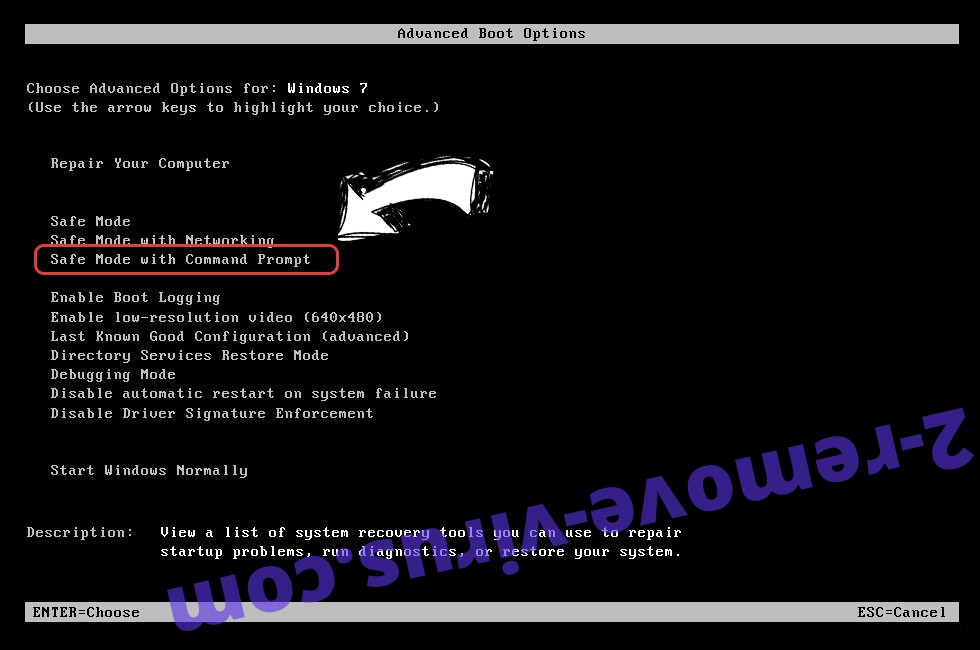

حذف Locky Imposter Ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

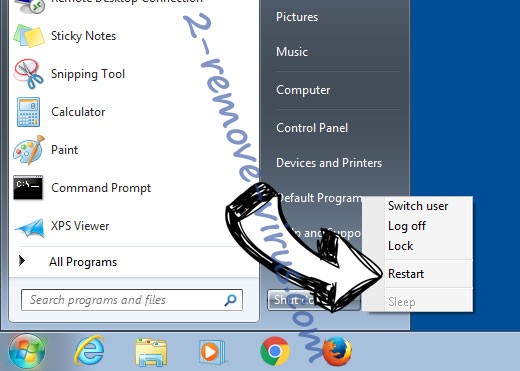

- انقر فوق ابدأ، ثم اختر إيقاف التشغيل.

- حدد إعادة تشغيل ثم موافق

- عند بدء تشغيل جهاز الكمبيوتر الخاص بك التحميل، اضغط المفتاح F8 بشكل متكرر لفتح "خيارات التمهيد المتقدمة"

- اختر موجه الأوامر من القائمة.

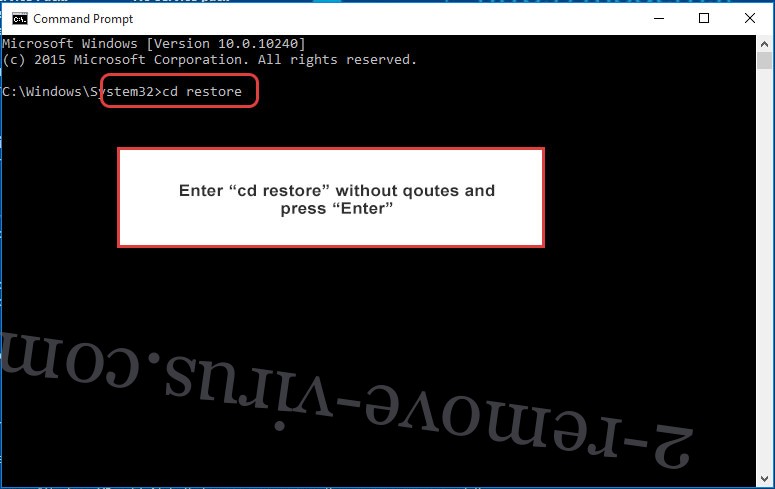

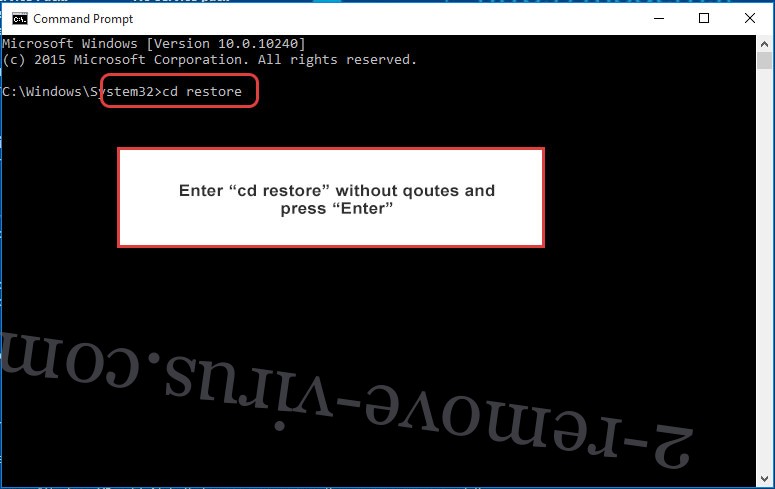

- اكتب في cd restore، واضغط على Enter.

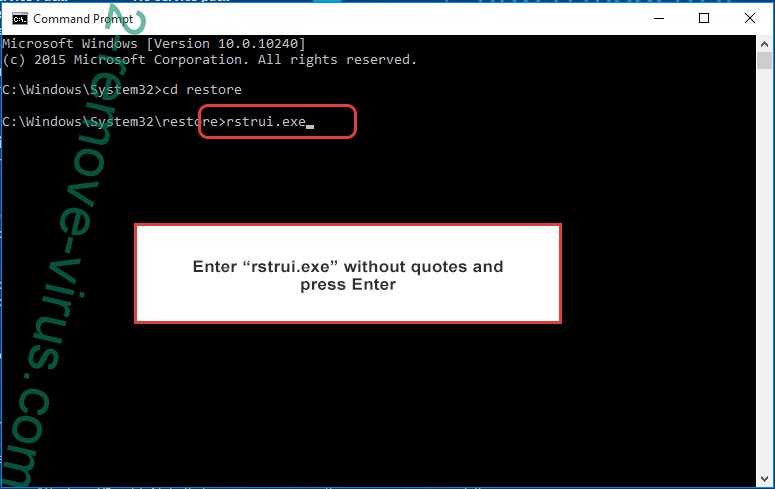

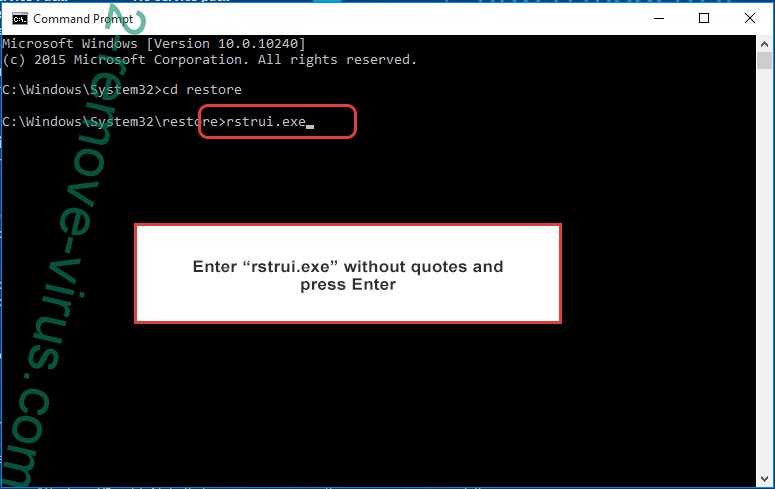

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter.

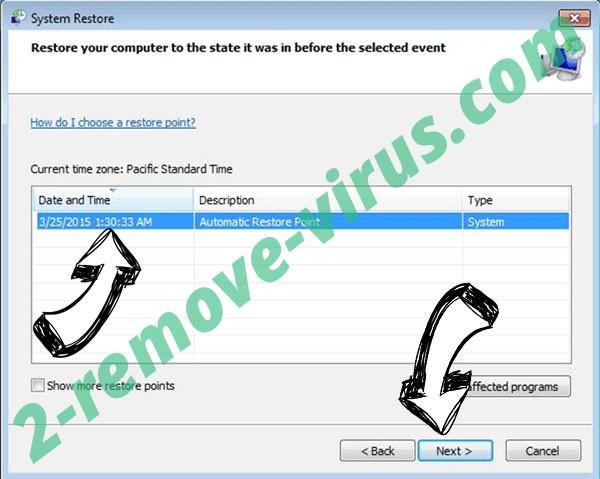

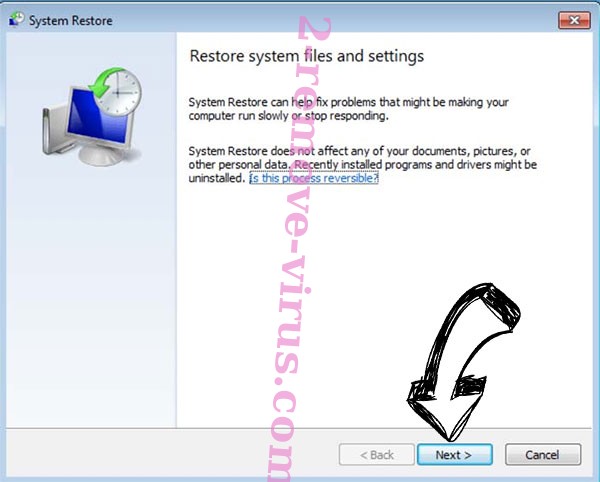

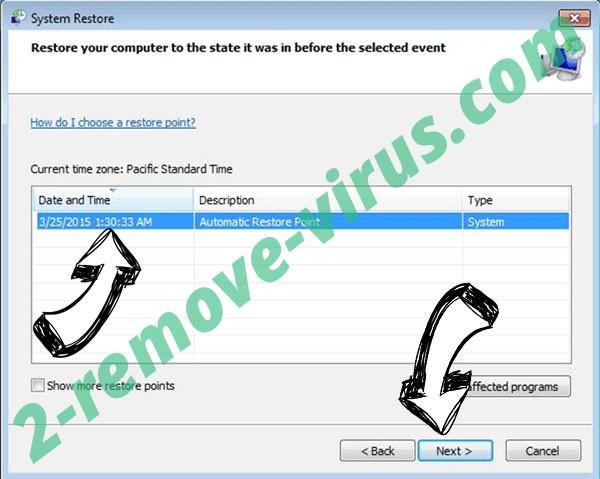

- انقر فوق التالي في نافذة جديدة وقم بتحديد نقطة استعادة قبل الإصابة.

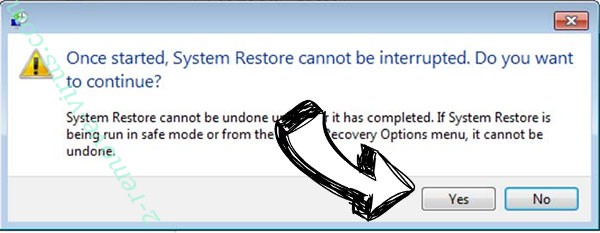

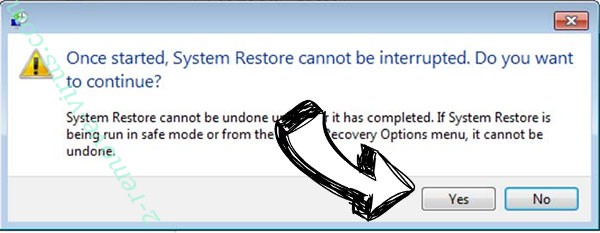

- انقر فوق التالي مرة أخرى ثم انقر فوق نعم لبدء استعادة النظام.

حذف Locky Imposter Ransomware من ويندوز 8/ويندوز

- انقر فوق زر "الطاقة" في شاشة تسجيل الدخول إلى Windows.

- اضغط واضغط على المفتاح Shift وانقر فوق إعادة التشغيل.

- اختر استكشاف الأخطاء وإصلاحها والذهاب إلى خيارات متقدمة.

- حدد موجه الأوامر، ثم انقر فوق إعادة التشغيل.

- في موجه الأوامر، مدخلات cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter مرة أخرى.

- انقر فوق التالي في إطار "استعادة النظام" الجديد.

- اختر نقطة استعادة قبل الإصابة.

- انقر فوق التالي ومن ثم انقر فوق نعم لاستعادة النظام الخاص بك.