Mikä on ”henkilökohtaiset tiedostot on suojattu CTB Locker”?

CTB kaappi ransomware virus tunkeutuu käyttävä elimistö kautta tartunnan sähköpostiviestejä ja väärennettyjen lataukset (rogue videonauhurit tai fake Flash päivitykset). Onnistunutta tunkeutuminen tämä ilkeä ohjelma salaa tiedostot (* *.docx, .doc, *.xls, * .ppt, *.psd, megabittiä, *.eps, * .ai, * .cdr, *.jpg, jne.) tallennettu tietokoneita ja vaatimuksia maksaminen 300 dollaria lunnaita (in Bitcoins) purkaa niitä (salattuja asiakirjoja saa .ctbl tiedostot laajentamista).

Cyber rikolliset vastaava rogue-ohjelma varmistaa, että se suoritetaan kaikissa Windows käyttöjärjestelmien versiot (Windows XP, Windows Vista, Windows 7 ja Windows 8). Critroni ransomware luo AllFilesAreLocked.bmp DecryptAllFiles.txt ja [seitsemän satunnaisia kirjaimia] .html-tiedostot, jotka sisältävät salattuja tiedostoja kansioon.

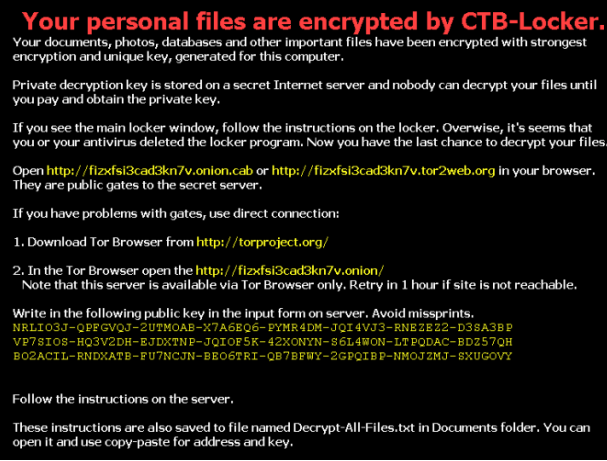

Nämä tiedostot sisältävät ohjeita yksityiskohtaisesti, miten käyttäjät voivat purkaa tiedostoja ja käyttää Tor selaimen (nimetön web-selain). Rikolliset käyttävät toria piilottaa identiteettinsä. PC-käyttäjät on varottava, että vaikka infektio itse ei ole hankalaa poistaa, salauksen tiedostoja (salattu RSA 2048 salauksella) vaikuttaa tämä ilkeä ohjelma on mahdotonta ilman maksaa lunnaita. Aikaan tutkimuksen ei ollut mitään työkaluja tai ratkaisuja voidaan purkaa salattuja Critroni tiedostoja. Huomaa, että yksityinen avain tulee purkaa tiedostot tallennetaan CTB kaappi komento-ja valvonta-palvelimia, joita hallinnoidaan rikolliset. Siksi paras ratkaisu on poistaa tämä ransomware virus ja palauttaa tiedot varmuuskopiosta.

Ransomware infektiot kuten CTB Locker (mukaan lukien CryptoWall, CryptoDefense, CryptorBit ja Cryptolocker) puhuvat voimakkaasti ylläpitää säännöllisesti varmuuskopiot tallennetut tiedot. Huomata että maksaa lunnaita, kuten vaatii tämän ransomware vastaa rahalähetykset rikolliset – tuette niiden ilkeä liiketoimintamalli ja ei ole mitään takeita, että tiedostojen salaus puretaan koskaan. Tietokone tartunnan ransomware infektioita kuten tämä välttämiseksi Nopea varoitus, kun avaat sähköpostiviestien, koska rikolliset käyttävät eri tarttuva otsikot temppu PC-käyttäjät avaamaan tartunnan saaneet Sähköpostiliitteet (esimerkiksi ”UPS poikkeus ilmoitus” tai ”FedEx toimitus vika ilmoitus”). Tutkimus osoittaa, että rikolliset myös käyttää P2P-verkoissa ja fake Lataa sisältää yhdistettyjä ransomware-infektiot lisääntyä Critroni. Tällä hetkellä henkilökohtaiset tiedostot on salattu ransomware uhka on toimitettu Englanti ja Venäjän kielellä ja siksi maassa ottaen nämä kielet ovat rikolliset yleistyvät tämän haittaohjelman kohdeluettelon alkuun.

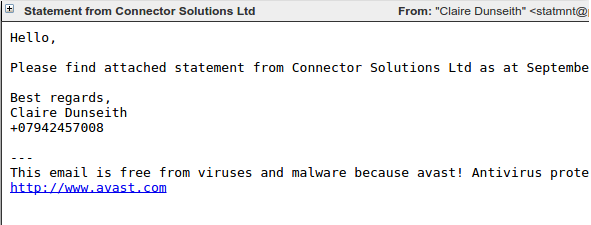

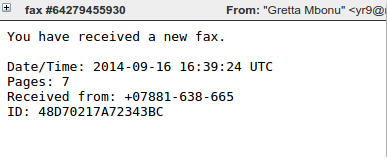

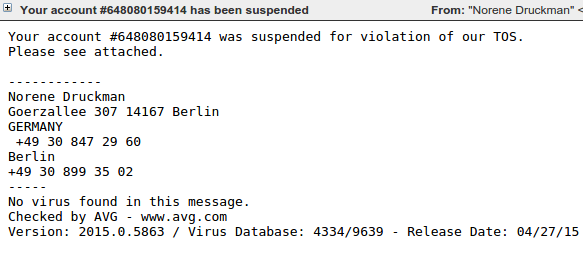

Rikolliset on julkaissut päivitetyn version CTB kaappi ransomware kohdistaminen Yhdysvalloissa, Italiassa, Alankomaissa ja Saksassa. Muunnelmassa jaetaan useimmiten fake Faksi ilmoitus emails avulla viruksen tartuttamat liitetiedostot. Cyber rikolliset ovat laajentaneet ajassa, jossa niiden uhrien täytyy maksaa lunnaat saada hallintaan, niiden tiedostojen 96 tuntia (aiemmin 72 tuntia)

CTB kaappi kirjoittajat käyttävät affiliate-ohjelma, ajaa infektioita ulkoistamalla infektio jalostaa tytäryhtiöiden tai kumppanien vastineeksi leikattu voitot verkkoon. Affiliate malli on todettuja ja erittäin onnistunut strategia on saavuttaa suuria määriä haittaohjelmien varalta. Sitä on käytetty tuottaa valtavia tuloja fake antivirus, napsauta petossuunnitelmatyypeistä ja monia muunlaisia haittaohjelmia. Se on nyt käytetään jakaa ransomware yleensä ja CTB kaappi erityisesti.

Kumppaniksi järjestelmän CTB kaappi korostettiin ensin julkisesti tutkija Kafeine, vuonna 2014 puoliväliin. 2015 punertava viesti väittää olevansa todellinen osallistujalta affiliate-ohjelma, ja se tarjoaa kiinnostavia näkökulmia sen toimintaa. CTB kaappi laatijat käyttävät samankaltaista strategiaa monet hyödyntää kit tekijät tarjoamalla isännöi vaihtoehto, jossa maksaa kuukausimaksu ja kirjoittajat isäntä kaikki koodi. Näin tulossa kumppaniksi yksinkertainen ja suhteellisen riskitön. Punertava juliste väitti tehdä 15000 (oletettavasti dollari) kuukaudessa, maksaa noin 7000. Kirjoittaja mainitsee, että hän keskittyy vain uhreja ”tier 1” muun muassa Yhdysvalloissa, Britanniassa, Australiassa ja Kanadassa, hän tekee niin vähän rahaa muualta, että se ei ole hyvä aika.

Käyttämällä affiliate-malli tarkoittaa, että on olemassa monenlaisia eri infektio vektori CTB kaappi. Olemme nähneet jaettava kautta useita hyödyntää sarjat mukaan lukien kamppeet ja ydinenergia. On kuitenkin haitallista roskapostia kampanjoilla, suurin CTB kaappi infektiot havaittu.

Yleisimmin nähnyt roskapostia kampanjoita, jotka jakavat CTB kaappi käytössä downloader-osa, tunnetaan Dalexis tai Elenoocka. Spam-viestejä itse seuraa monenlaisia formaatteja, kuten jääneiden faksiviestejä, tilinpäätökset, erääntyneitä laskuja, tilin ja jäi mms-viestejä. Seuraavassa on muutamia esimerkkejä:

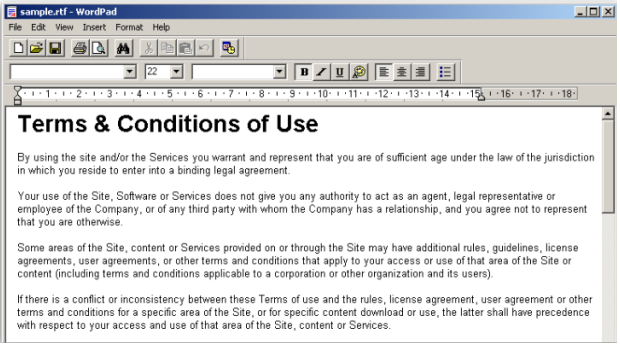

Suuri osa nykyajan haitallisen roskapostin saapuu exe arkistoida sisältä PUHTI eli rar arkisto. Epätavallinen osa Dalexis on, että lähes aina saapuu harvinaisempia Arkisto, yleensä cab-tiedosto. Arkisto sisältää ilkeä näytettä, usein .scr laajennus ja lisää Arkisto, sisältävä decoy asiakirja näkyy vakuuttaa uhri, että kiinnitys oli vaaraton.

Ilkeä Dalexis näyte käyttää useita tekniikoita ja yrittää välttää hiekkalaatikot ja automatisoitu analyysi järjestelmiä, kuten nukkuminen ajan kuluessa. Dalexis Lataa CTB kaappi näyte http salatussa muodossa, purkaa ja suorittaa se.

Ilkeä Dalexis näyte käyttää useita tekniikoita ja yrittää välttää hiekkalaatikot ja automatisoitu analyysi järjestelmiä, kuten nukkuminen ajan kuluessa. Dalexis Lataa CTB kaappi näyte http salatussa muodossa, purkaa ja suorittaa se.

Suorittamisen

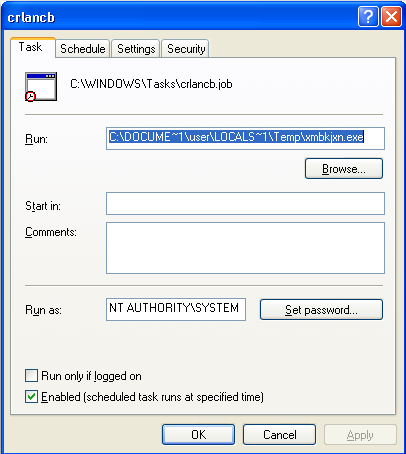

CTB kaappi viimeistelytoiminnon se putoaa itsestään kopion väliaikaiseen kansioon ja luo ajoitetun tehtävän jotta uudestisyntynyt pysyvyys.

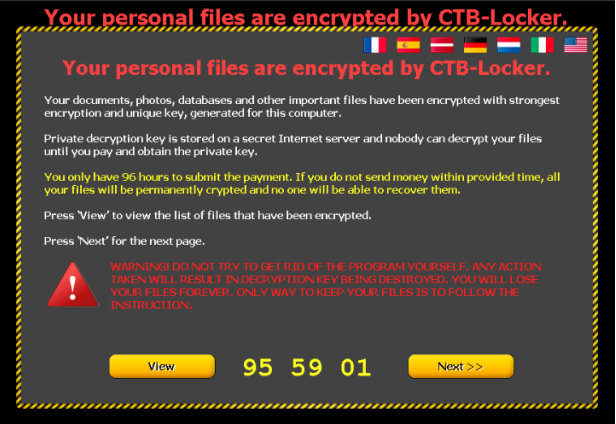

Tiedostojärjestelmä sitten toisti kautta ja kaikki tiedostot laajennukset, jotka vastaavat CTB-kaappi laajennusluetteloon salataan. Työpöydän taustakuvaa vaihdetaan ja CTB kaappi peittokuvat ransom viestin ja clickable käyttöliittymä päälle näytön keskelle.

Tiedostojärjestelmä sitten toisti kautta ja kaikki tiedostot laajennukset, jotka vastaavat CTB-kaappi laajennusluetteloon salataan. Työpöydän taustakuvaa vaihdetaan ja CTB kaappi peittokuvat ransom viestin ja clickable käyttöliittymä päälle näytön keskelle.

Toisin kuin jotkut crypto ransomware vaihtoehtoja CTB kaappi ei edellytä internet-yhteyttä ennen tiedostojen salaamiseen.

Salaus

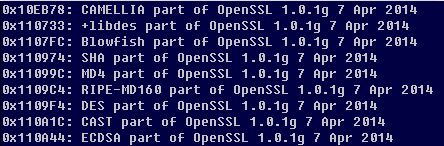

CTB-kaappi on lyhenne sanoista ”Käyrä-Tor-Bitcoin-Locker.” ”Käyrä” osa nimeä haetaan sen käyttö ja ECC Elliptic Curve Cryptography (). ECC on julkisen avaimen salaus perustuu soikea käyrät yli rajallinen kentät. Sen vahvuus on peräisin elliptinen käyrä diskreetti logaritmin ongelma. Useimmat tiedoston salaaminen Ransomware, joka käyttää julkisen avaimen salausta taipumus käyttää RSA, joka perustuu tärkein tekijä. Etu, että ECC on RSA on vastaava turvallisuuden taso voidaan saavuttaa paljon pienempi pituuksia. Esimerkiksi 256-bittinen ECC avain on vastaavan vakuuden 3072-bittinen RSA-avain.

Avaimen koko etuja, jotka ECC tarjoaa on ehkä osasyynä tekijän päätöksentekoprosessiin, koska julkinen avain upottaa malware näytteen ja pienempi avain vie vähemmän tilaa.

CTB kaappi uses konserni symmetrisiä ja epäsymmetrisiä salaus scramble-tiedostoja. Itse salaus suoritetaan käyttämällä AES ja sitten keino purkaa tiedostot salataan ECC julkisella avaimella. Näin varmistetaan, että vain CTB kaappi tekijät, joilla on vastaava yksityinen avain on mahdollisuus purkaa tiedostot. Eritelty salaus järjestelmän käyttämän CTB kaappi nähdä, tämä analyysi ”zairon.”

CTB kaappi salata tiedostot joiden pääte on seuraava:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, Tallelokero,

ryhmät, xlk, tallennetaan xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2 raw, rw2 rwl, dwg, dxf, dxg, psd, 3fr, accdb,

Ai, arw, bay, sekoitus, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, Timo, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, BD, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Luetteloa on laajennettu, koska uudemmat versiot esittämislupa.

Salattujen tiedostojen kaikki oli alun perin, on ”.ctbl”-tunniste, joka pian muuttui tunniste on satunnainen. Näyttää siltä, että kirjoittajat ovat lainanneet ainakin osa niiden salaus koodi OpenSSL, koska suuria määriä liittyvät merkkijonojen löytyy purkaa koodin.

Verkkoviestintää

Koska CTB kaappi aloittaa tiedostojen salaamiseen ilman yhteyttä johtamisrakenteen palvelin, siellä ei tarvitse olla mitään verkkoviestintää, kunnes uhri yrittää purkaa tiedostoja.

Kun tämä tapahtuu, yhteydenotot tehdään yli Tor (tämä on kun ”Tor” käyrä Tor Bitcoin kaappi tulee sisään), yleensä kautta www-sivustot, jotka toimivat releet Tor piilotettu-palveluun että isännät back-end-infrastruktuuri.

Kun uhri on maksanut ransom, CTB kaappi yhteyttä johtamisrakenteen palvelimelle lähettää tietojoukon, joka sisältää tarvittavat muodostamiseen, joka purkaa uhrin tiedostojen tiedot. Tämä estää tietojen kanisteri ainoa olla decrypted yleisavain tallennettu palvelimelle.

Lunnaat kysyntää

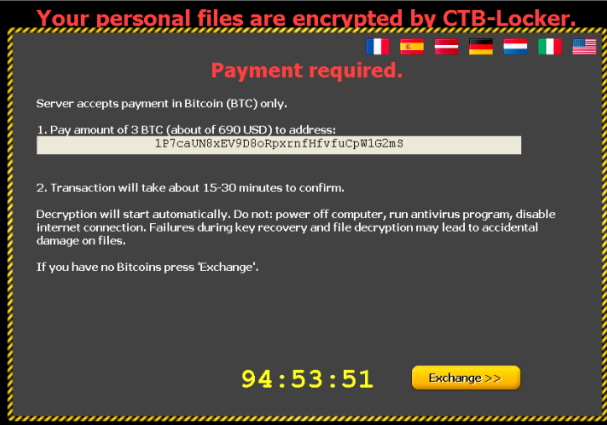

Kun kaikki oli uhrin tiedostot salattu muuttamalla työpöydän taustaa ja päällekkäin näytön keskellä tärkein lunnaat kysyntää ja clickable käyttöliittymä tulee ransom sanoma.

Tämä näyttö ilmoittaa hänelle, että ”henkilökohtaiset tiedostot on suojattu CTB Locker”, sanotaan, että ne on ”96 tuntia lähettävät maksun” varoittivat että jokainen yritys poistaa haittaohjelmia tartunnan järjestelmästä johtaa tuhotaan salausavainta-määräaikaa oli pienempi aiemmissa versioissa. Uhri valitsemalla ”Next”-painiketta aloittaaksesi salauksen purkaminen tai ”View”-painiketta nähdäksesi luettelon salattuja tiedostoja.

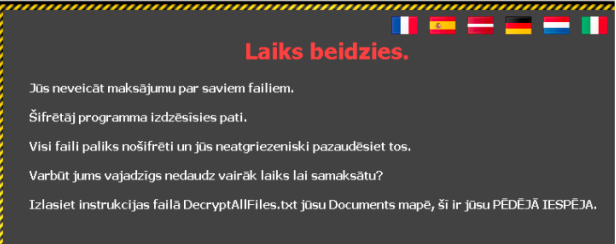

CTB-kaappi on erittäin monikielinen lunnaita merkille tarjolla eri kielillä, kautta eri lippu kuvakkeet näytön yläreunassa. Kielivalikoimaa näyttäisi olevan ainakin osittain muokattavissa affiliate, joka on ostanut CTB kaappi tapauksessa ja vaihtoehdot on kasvanut ajan mittaan. Hotelliin näyte oli seuraavat language options-Englanti, Ranskan, Saksan, Espanjan, Latvian, Alankomaiden ja Italian.

CTB-kaappi on erittäin monikielinen lunnaita merkille tarjolla eri kielillä, kautta eri lippu kuvakkeet näytön yläreunassa. Kielivalikoimaa näyttäisi olevan ainakin osittain muokattavissa affiliate, joka on ostanut CTB kaappi tapauksessa ja vaihtoehdot on kasvanut ajan mittaan. Hotelliin näyte oli seuraavat language options-Englanti, Ranskan, Saksan, Espanjan, Latvian, Alankomaiden ja Italian.

Latvian on epätavallista kieltään vaihtoehto, koska Latvia ei yleensä pidetä ransomware ja muut crimeware tärkeä tavoite. Tämä on mahdollisesti kirjoittajat haluavat päästä uusille markkinoille, jos tietoisuus on pienempi tai ehkä erityisesti affiliate on paikallistuntemus ja on parempi käynnistää onnistunut kampanja kyseisessä maassa.

Latvian on epätavallista kieltään vaihtoehto, koska Latvia ei yleensä pidetä ransomware ja muut crimeware tärkeä tavoite. Tämä on mahdollisesti kirjoittajat haluavat päästä uusille markkinoille, jos tietoisuus on pienempi tai ehkä erityisesti affiliate on paikallistuntemus ja on parempi käynnistää onnistunut kampanja kyseisessä maassa.

Hotelliin versioita CTB kaappi tarjoavat keinon velvollisuuteen varmistaa, että niiden tiedostojen salaus on salauksen purkaminen viisi satunnaisesti valitut tiedostot ilmaiseksi. Tämä näyttää tapa saada uhri luottamusta ja sen todennäköisyyttä, että koko ransom maksetaan käyttöön.

Hotelliin versioita CTB kaappi tarjoavat keinon velvollisuuteen varmistaa, että niiden tiedostojen salaus on salauksen purkaminen viisi satunnaisesti valitut tiedostot ilmaiseksi. Tämä näyttää tapa saada uhri luottamusta ja sen todennäköisyyttä, että koko ransom maksetaan käyttöön.

Ransom maksu

Kun uhri on napsauttaa ransom käyttöliittymän kautta heille annetaan yksityiskohtaiset ohjeet kuinka paljon ja miten maksaa sitä.

CTB kaappi edellyttää Bitcoins (BTC) maksaa lunnaat (”Bitcoin” käyrä Tor Bitcoin kaappi). Tarkka määrä BTC sijaitsee affiliate, joka on ostanut CTB-kaappi, vaikka kirjoittajat antaa ohjeita asettaa ransom määrän tasolle, joka on todennäköisesti suurin tuloja. Kuva 12 edellä esittää vaativa 3 BTC. Suunnilleen vastaava summa paikallisena valuuttana näkyy myös – esimerkiksi 690 dollaria tai 660 euroa.

CTB kaappi edellyttää Bitcoins (BTC) maksaa lunnaat (”Bitcoin” käyrä Tor Bitcoin kaappi). Tarkka määrä BTC sijaitsee affiliate, joka on ostanut CTB-kaappi, vaikka kirjoittajat antaa ohjeita asettaa ransom määrän tasolle, joka on todennäköisesti suurin tuloja. Kuva 12 edellä esittää vaativa 3 BTC. Suunnilleen vastaava summa paikallisena valuuttana näkyy myös – esimerkiksi 690 dollaria tai 660 euroa.

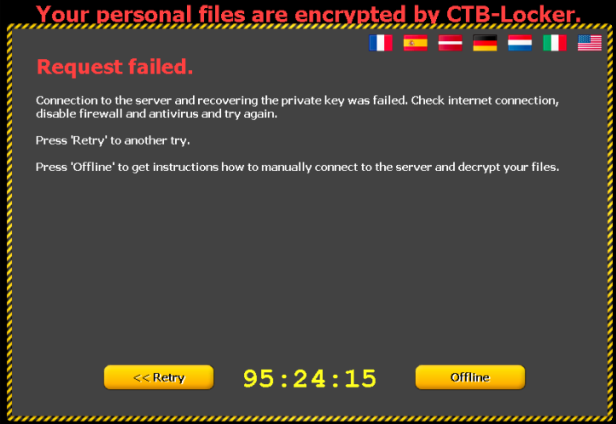

Yksi haittapuoli käyttämästä Tor piilotettu palveluja on luotettavuus voi olla ongelma, eli johtamisrakenteen palvelinta ei löydy, kun uhri yrittää maksa lunnaita.

Yrittäessään taistella tätä CTB kaappi yrittää käyttää useita eri Tor välityspalvelimet päästä piilotettu palvelu tarjoaa ja käsikirjan ohjeita malware näytteen on poistettava tartunnan kone. Näissä hankkeissa vierailevat Tor piilotettu palvelun kautta web-selain ja liittämällä lomakkeen uhri on annettu julkinen avain.

Yrittäessään taistella tätä CTB kaappi yrittää käyttää useita eri Tor välityspalvelimet päästä piilotettu palvelu tarjoaa ja käsikirjan ohjeita malware näytteen on poistettava tartunnan kone. Näissä hankkeissa vierailevat Tor piilotettu palvelun kautta web-selain ja liittämällä lomakkeen uhri on annettu julkinen avain.

Luotettavuus

Luotettavuus

Lukeminen läpi eri julkisen tuen keskustelualueelle ehdottaa, että monissa tapauksissa maksaa lunnaita johtaa CTB kaappi poistetaan uhrin tiedostojen salaus. ”Testi salauksen purkamisena” ominaisuus on hyvä indikaattori että salauksen purkaminen on mahdollista.

Uhri on edelleen luotettava siihen, että Nettirikolliset tekee hyvää lupauksensa jälkeen luovuttaa BTC lunastushinta. On myös mahdollista, että palvelinkomponentit, jotka isäntä yksityisiä avaimia prosessiajat salauksen purkaa, tilapäisesti tai pysyvästi, jotka tekevät salauksen mahdotonta. Tällaisissa tapauksissa on todennäköistä, että Nettirikolliset jatkossakin hyväksyä lunnaiden maksuja, vaikka tiedetään, ei ole mitenkään uhrin tiedostojen salaamisen purkamiseen.

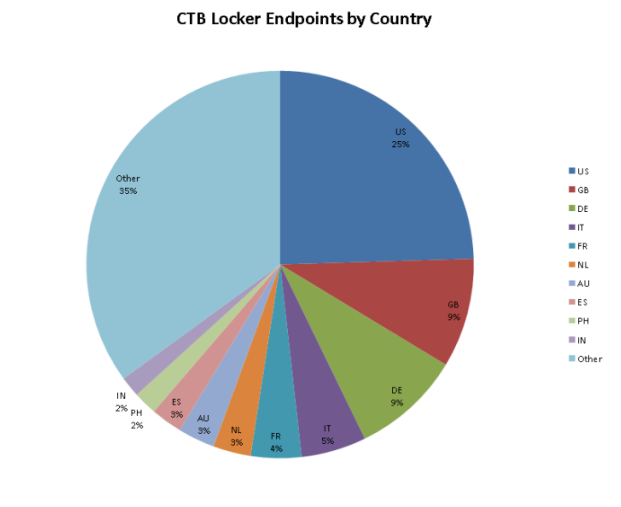

Tilastot

CTB kaappi infektioita pidetään Länsi-Euroopassa, Pohjois-Amerikassa ja Australiassa. Nämä ovat yleensä kuvattu punertava jälkeen edellä tier 1-maita. Uhreja näissä maissa näkyvät kohteeksi perustuu ransomware tekijän aiempiin kokemuksiin onnistunut maksut.

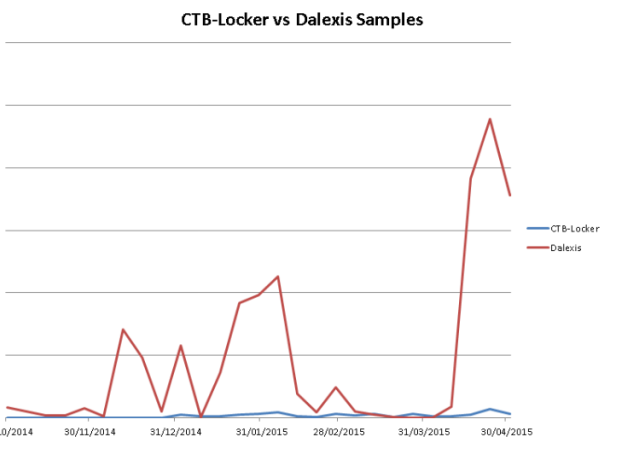

Näytteiden tarkasteltaessa voimme nähdä todellinen CTB kaappi näytteiden määrä on paljon pienempi kuin Dalexis otoksia, jotka ovat tottuneet ladata CTB kaappi. Tämä on järkevää, koska downloader on roskapostin ulos erittäin suuria määriä joka mahdollistaa turvallisuustuotteiden lisätä havaitseminen hyvin nopeasti. Tekemään jokaisen näytteen ainutlaatuinen muuttamalla pienen kunkin tiedoston lisää todennäköisyyttä, että tarkistussumma perustuva suojaus ratkaisuja eivät havaitse kaikkia näytteitä.

Näytteiden tarkasteltaessa voimme nähdä todellinen CTB kaappi näytteiden määrä on paljon pienempi kuin Dalexis otoksia, jotka ovat tottuneet ladata CTB kaappi. Tämä on järkevää, koska downloader on roskapostin ulos erittäin suuria määriä joka mahdollistaa turvallisuustuotteiden lisätä havaitseminen hyvin nopeasti. Tekemään jokaisen näytteen ainutlaatuinen muuttamalla pienen kunkin tiedoston lisää todennäköisyyttä, että tarkistussumma perustuva suojaus ratkaisuja eivät havaitse kaikkia näytteitä.

Suoja

Suoja

Sophos suojaa CTB kaappi suorittamisen HPmal/Ransom-N ja staattisesti havaitseminen nimiä kuten array: Troj/sipuli-D, Troj/Ransom-AKW, Troj/HkMain-CT., Troj/Filecode-B

Sophos tunnistaa joukko havaitseminen nimiä kuten Dalexis/Elenoocka-downloader: Troj/agentti-AMTG, Troj/agentti-AMKP, Troj/Cabby-H, Troj/agentti-AIRO, Troj/agentti-AMNK, Troj/agentti-AMNP, Troj/agentti-AMOA, Mal/Cabby-B.

Nämä HIPS allekirjoitukset usein eivät vaadi päivityksiä he havaitsevat purkaa muisti säännöistä riippumatta tiedostot levylle, jotka on pakattu, obfuscated tai salattu.

Ottaa Sophos LONKAT technology käytössä on suositeltavaa estää ransomware ennakoivasti.

Jos epäilet, että ovat olleet vaarassa ransomware, voit poistaa malware kohteleva meidän Virus Removal Tool . Valitettavasti ei ole paljon voit tehdä saada tiedostoja takaisin paitsi maksa lunnaita-salaus on liian voimakas halki.

Lisäksi ottaa virustorjunta ajan tasalla, on järjestelmän muutoksia auttaa ehkäisemään tai aseista ransomware infektioita, joita käyttäjä käyttää.

1. varmuuskopioida tiedostosi.

Paras tapa varmistaa, et menetä tiedostoja ransomware on varmuuskopioida säännöllisesti. Tallentaa varmuuskopio erikseen myös avain – kuten, ransomware vaihtoehtoja poistaa Windowsin tiedostojen tilannevedokset edelleen taktiikka estää takaisinperinnän, joten sinun täytyy tallentaa varmuuskopion offline-tilassa.

2. sovelletaan windows ja muita ohjelmistopäivityksiä säännöllisesti.

Käyttöjärjestelmän ja sovellusten ajan tasalla. Tämä antaa sinulle mahdollisuuden välttää järjestelmän hyväksi käyttäen ajaa-luona download hyökkäykset ja ohjelmistojen (erityisesti Adobe Flash Microsoft Silverlightin Web-selaimessa, ja) haavoittuvuuksia, jotka ovat tunnettuja asentaminen ransomware.

3. Vältä untrusted email linkeistä tai toivotun sähköpostin liitetiedostojen avaaminen.

Useimmat ransomware saapuu kautta roskapostia napsauttamalla linkkejä tai liitetiedostoja. Ottaa hyvän sähköpostin anti-virus skanneri myös ennakoivasti estää tartunnan saaneen tai haitallisen sivuston linkkejä tai binary liitteet, jotka johtavat ransomware.

4. poistaa lisäämään ActiveX-sisällön Microsoft Office-sovelluksiin, kuten Word, Excel

Olemme nähneet monia haittaohjelmia asiakirjoja, jotka sisältävät makroja, jotka edelleen ladata ransomware hiljaa taustalla.

5. Asenna palomuuri estää Tor ja I2P ja rajoittaa tiettyjen porttien.

Estää haittaohjelmia pääsemästä sen call-home palvelin verkon kautta voi riisua aktiivinen ransomware-muunnos. Estää yhteydet palomuurin I2P tai Tor palvelimelle sellaisenaan tehokas toimenpide.

6. tehdä kykenemättömäksi etäinen kassa asiakaspiiri.

Tehdä kykenemättömäksi etäinen kassa asiakaspiiri tokko ei tarvitse omassa ympäristössäsi siten, että haittaohjelmien tekijät pääse omalle koneelle etänä.

7. estää binääritiedostojen suorittamista % APPDATA % ja % TEMP % polkuja.

Useimmat ransomware-tiedostot putosi ja suorittaa näistä sijainneista niin estää suorittamisen estäisi ransomware käynnissä.