Egy új malware kitört

Csak a múlt hónapban, WannaCry címoldalára a világ minden tájáról után ez kezelt-hoz fertőz több mint 200 000 számítógépek segítségével egy biztonsági rés a Windows több mint 150 országban. Az elmúlt pár nap láttuk, hogy egy másik széles körben elterjedt támadás, hogy először azt hitte, hogy a ransomware járvány. Számos különböző nevek, de leggyakrabban nevezik Petya or NotPetya.

Petya is egy ismert ransomware, hogy már körülbelül egy darabig, de a fejlesztő tagadta, miért hívják NotPetya a néhány új támadás, ezért való részvétel. Első pillantásra úgy viselkedik, mint a tipikus ransomware, titkosítja a fájlokat, és kéri, hogy áldozatok fizet-hoz visszaad őket. További vizsgálat után a valóság különbözik. A kutatók arra a következtetésre jutott, hogy NotPetya nincs-e ténylegesen ransomware, de inkább ablaktörlő malware jöttek. Mi azt sugallják, hogy az nem jelenti, hogy a pénz, azt jelenti, hogy elpusztítsa a rendszerek.

Petya is egy ismert ransomware, hogy már körülbelül egy darabig, de a fejlesztő tagadta, miért hívják NotPetya a néhány új támadás, ezért való részvétel. Első pillantásra úgy viselkedik, mint a tipikus ransomware, titkosítja a fájlokat, és kéri, hogy áldozatok fizet-hoz visszaad őket. További vizsgálat után a valóság különbözik. A kutatók arra a következtetésre jutott, hogy NotPetya nincs-e ténylegesen ransomware, de inkább ablaktörlő malware jöttek. Mi azt sugallják, hogy az nem jelenti, hogy a pénz, azt jelenti, hogy elpusztítsa a rendszerek.

Ukrán vállalat hitte volna a ground zero

A különböző biztonsági cégek kutatók úgy vélik, hogy a számviteli szoftver szállító alapján a ukrán, M.E.Doc, véletlenül átterjedt a malware, hogy a fertőzés számítógépek ezreit vezetett. Bár maga a vállalat visszautasította ezt, malware szakemberek úgy vélik, hogy a cég volt, csapkodott, és a szerver veszélybe. A hackerek kiadott egy rosszindulatú szoftver frissítés, és az ügyfelek, akik beiktatott ez végül fertőző a számítógépek, a NotPetya. A malware aztán szerzett hitelesítő adatait a helyi hálózatok és bizonyos eszközök segítségével, sikerült az azonos hálózaton lévő számítógépek is átterjedt. Ez is beszámoltak, hogy a tett használt mellett WannaCry, EternalBlue, Eternalromance együtt használják ezt a támadást is. A jó hír az, hogy nem terjedt az interneten keresztül, csak LAN-on keresztül. Ez azonban felveti a kérdést, hogyan sikerült a malware elterjedt más országokban, ahol a fertőzött vállalatok nem tartotta a kapcsolatot a M.E.Doc.

Hogyan működik a NotPetya?

Csakúgy, mint az eredeti Petya ransomware NotPetya nem beavatkozik fájlokat az egyik a másik után. Mit csinál a újraindítja a számítógépet, és titkosítja a merevlemez-meghajtó mesterfájltábla (MFT), és teszi a fő rendszertöltő rekord (MBR) nem működik megfelelően. Petya helyettesíti a titkosított MBR másol egy rosszindulatú kódot, és a számítógép is képtelen-hoz csomagtartó. Ehelyett a váltságdíj jeleníti meg. Ez az, ahol a NotPetya különbözik a Petya. Comae technológiák kutató Matt Suiche, azt állítja, hogy az eredeti Petya ransomware titkosítja-e a lemez módon, úgy, hogy ez is vissza a változtatásokat, ha szükséges. NotPetya, másrészt, nem állandó és visszafordíthatatlan kárt a lemezre.

Szakemberek azt hiszem, NotPetya nem azt jelentette, hogy a pénz, ez azt jelentette, hogy elpusztítsa

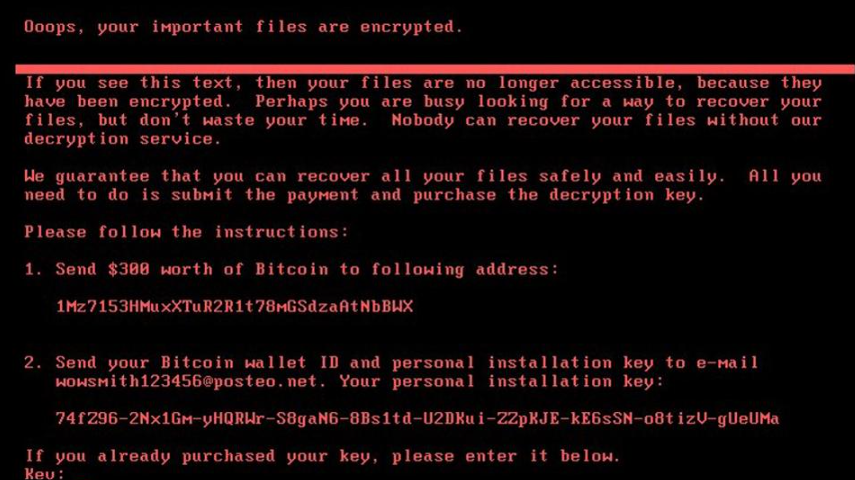

Ha az egész folyamat befejeződött, a fertőzött számítógép akarat mutat a váltságdíj. A üzenet Államok fájlok titkosított, és hogy kell-e fizetni $300 értékű Bitcoin a megadott címre. Ha az áldozat a váltságdíjat fizet, ők elvárják, hogy küldje el a fizetési azonosító és a személyes telepítés gombot, amely rendelkezik a Megjegyzés, wowsmith123456@posteo.net. Azonban a német e-mail szolgáltató tette a döntést, hogy lezárja ezt a fiókot, ami azt jelenti, hogy nem tud kapcsolatba lépni a hackerek. Még akkor is, ha fizetsz, a bűnözők volna, nem tudva, akik fizetett.

Ez nem az egyetlen ok, miért nem kell fizetnie. További vizsgálatot a malware feltárta, hogy az emberek a támadás mögött nem áll szándékában a bármilyen fájlok visszaállítása. Egyszerűen nincs lehetőség. A fent említett telepítési kulcs ID a visszafejtési folyamat kulcsfontosságú része. Ez az áldozat és a visszafejtési kulcs vonatkozó információkat tárolja. A telepítési azonosító látható a váltságdíjat jegyzet egy csak véletlen adat, ami arra utal, hogy NotPetya nem azt jelentette, hogy a pénz.

Malware kutatók jelenleg kategorizálása NotPetya nem ransomware, hanem egy ablaktörlő, amely alapvetően elpusztítja a fájlokat-val nincs út-hoz visszaad őket. Bár nem ténylegesen törli a fájlokat a rendszer, egyszer a fájlokat van encrypted, van út-hoz hírbe hoz őket, amely elhagyja őket haszontalan. És ez úgy gondolják, hogy szándékos. Azt jelenti, hogy megy ez, a fejlesztők mögött a fertőzés volt nem célja, hogy pénzt keresni.

Ukrajna úgy tűnik, hogy a legnagyobb összeget az áldozatok. Ez azt jelentette, hogy a kormányzati szervezet irányító Chernobyl katasztrófa sújtotta övezet kellett váltani a kézi sugárzás nyomon követése, mert nekik volt-hoz becsuk legyőz minden Windows számítógépek. Major ukrán energiaipari vállalatok úgy tűnik, hogy hatással vannak. Látván, hogy az ukrán volt a legsúlyosabban és az a tény, hogy minden ott kezdődött, úgy vélik, az ország volt, a tervezett célt, amit néhány úgy gondolja, hogy már a nemzetállam támadás.

Amit ön tudna volna megtett megelőzésére katasztrofális eredmények?

Hát. Ha a WannaCry támadás tanított egyéni felhasználók és az üzleti valami,-a ‘ annak fontosságát, hogy a biztonsági másolat. Látván, hogy nincs mód a dekódoláshoz fájlokat, még akkor is, ha fizet, az egyetlen dolog, ami megmenthette volna egy csomó bajt a fájlokat raktározott valahol máshol. Élünk egy olyan világban, ahol malware leselkedik minden sarkon, az interneten, de nem biztonsági óvatos, akik. Ezt bizonyítja minden nap, mikor a felhasználók jelentést, hogy a fájlok titkosított, és nincs biztonsági másolat.

Cyber-fenyegetés az igazi. Nem számít, ki a fő célok a támadás volt, fontos, hogy megértsék, hogy ez nem valami, ami nem történhet meg, és ezért nem kell, hogy legyenek óvatosak. És amíg az emberek rájönnek, hogy, és győződjön meg róla, hogy csinálnak mindent tudnak, hogy megvédjék magukat, ez csak fog rosszabbodni.

Referenciák