Wat is ‘uw persoonlijke bestanden worden gecodeerd door CTB-Locker’?

Het CTB-Locker ransomware virus infiltreert besturingssystemen via geïnfecteerde e-mailberichten en nep downloads (bijvoorbeeld rogue video spelers of nep Flash-updates). Na succesvolle infiltratie, deze kwaadaardig programma versleutelt bestanden (* *.docx, .doc, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, enz.) die zijn opgeslagen op computers en eisen de betaling van een losgeld van de $300 (in Bitcoins) om te decrypteren hen (gecodeerde documenten ontvangen een extensie van de bestanden .ctbl).

Cybercriminelen die verantwoordelijk zijn voor het vrijgeven van deze bedrieglijke programma zorgen ervoor dat deze wordt uitgevoerd op alle Windows versies van de besturingssystemen (Windows XP, Windows Vista, Windows 7 en Windows 8). Critroni ransomware creëert AllFilesAreLocked.bmp DecryptAllFiles.txt en [zeven toevallig zendbrief] .html-bestanden binnen elke map waarin de gecodeerde bestanden.

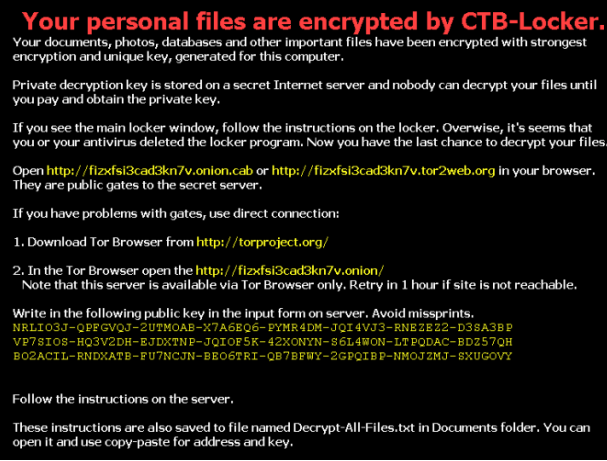

Deze bestanden bevatten instructies detaillering hoe gebruikers kunnen hun bestanden decoderen, en gebruik maken van de browser Tor (een anonieme webbrowser). Cybercriminelen gebruiken Tor om te verbergen hun identiteit. PC-gebruikers moeten oppassen dat terwijl de infectie zelf niet ingewikkeld om te verwijderen is, decodering van bestanden (gecodeerd met RSA 2048 codering) beïnvloed door deze kwaadaardig is niet onmogelijk zonder betaling van losgeld. Tijde van het onderzoek waren er geen hulpprogramma’s of oplossingen kunnen decoderen van bestanden die zijn gecodeerd door Critroni. Merk op dat de persoonlijke sleutel nodig is voor het decoderen van de bestanden is opgeslagen door het CTB-Locker besturings-en servers, die worden beheerd door cybercriminelen. Daarom is de beste oplossing om te verwijderen van deze ransomware virus en vervolgens uw gegevens terugzetten vanaf een back-up.

Ransomware infecties zoals CTB-Locker (inclusief CryptoWall, CryptoDefense, CryptorBit en Cryptolocker) presenteren een sterke zaak om regelmatig back-ups van uw opgeslagen gegevens. Merk op dat het losgeld te betalen, zoals geëist door deze ransomware gelijk is aan het verzenden van uw geld naar cybercriminelen – u hun schadelijke businessmodel steunen zult en er geen garantie is dat uw bestanden ooit zal worden gedecodeerd. Express computer om infectie te voorkomen met ransomware infecties zoals dit, voorzichtig bij het openen van e-mailberichten, aangezien cybercriminelen gebruiken verschillende pakkende titels PC gebruikers verleiden tot het openen van besmette e-mail bijlagen (bijvoorbeeld, “UPS uitzondering kennisgeving” of “FedEx Delivery Failure kennisgeving”). Onderzoek toont aan dat cybercriminelen ook P2P netwerken gebruiken en nep downloads met gebundelde ransomware infecties te verspreiden Critroni. Op dit moment de ‘uw persoonlijke bestanden zijn gecodeerd’ ransomware bedreiging wordt geleverd in de Engelse en Russische taal, en daarom zijn de landen die deze talen spreken bij de bovenkant van de doellijst van cybercriminelen prolifererende deze malware.

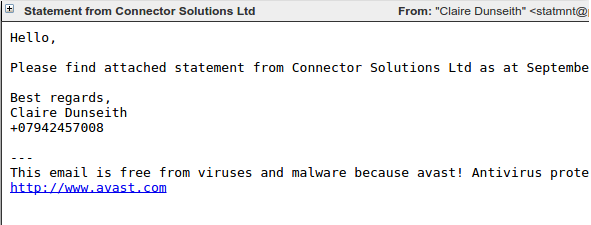

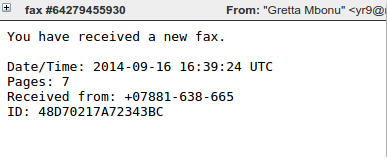

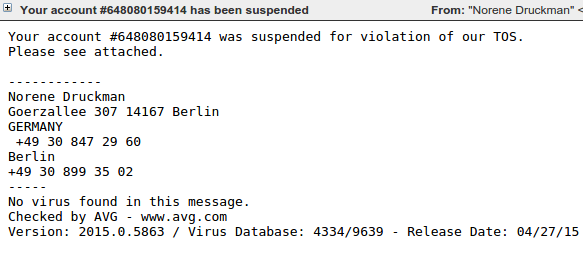

Cybercriminelen hebben een bijgewerkte versie uitgebracht van CTB-Locker ransomware targeting USA, Italië, Nederland en Duitsland. Deze variant heeft meestal een verdeling met nep fax aanmelding e-mails met geïnfecteerde bijlagen. Cybercriminelen hebben ook uitgebreid een bepaald tijdsbestek waarin hun slachtoffers het rantsoen te herwinnen van de controle van hun dossiers tot 96 uur (eerder, 72 uur) moeten betalen

De auteurs van CTB-Locker zijn via een affiliateprogramma voor station infecties uitbesteden van het proces van de infectie met een netwerk van filialen of partners in ruil voor een verlaging van de winst. Het model van de affiliate is een zeer succesvol, beproefde en geteste strategie op het bereiken van grote hoeveelheden malware-infecties. Het is gebruikt genereren enorme inkomsten voor namaak antivirus, klikt u op fraude, en een breed scala aan andere vormen van malware. Het is met name nu wordt gebruikt voor het distribueren van ransomware in het algemeen en CTB-Locker.

De regeling van de affiliate voor CTB-Locker was eerst publiekelijk hoogtepunt de onderzoeker Kafeine, in medio-2014. Een 2015 Reddit post claimt te zijn van een werkelijke deelnemer van het affiliateprogramma en biedt interessant inzicht in haar werking. De auteurs van CTB-Locker gebruiken een soortgelijke strategie te exploiteren kit velen door het aanbieden van een hosted optie waar de exploitant betaalt een maandelijkse vergoeding en de auteurs hosten alle code. Hierdoor worden een affiliate eenvoudige en relatief risico-vrije. De Reddit poster beweerde te maken van 15.000 (vermoedelijk dollar) per maand, met de kosten van ongeveer 7.000. De auteur vermeldt ook dat hij het alleen richt zich op slachtoffers uit ‘tier 1’-landen zoals de VS, UK, Australië en Canada, als hij maakt zo weinig geld uit andere regio’s dat het niet moeite waard de tijd.

Met behulp van een affiliate-model voor distributie betekent dat er een breed scala aan verschillende infectie vectoren voor CTB-Locker. We hebben gezien het worden verspreid via verschillende exploit kits met inbegrip van tuig en nucleaire. Het is echter door middel van schadelijke spam campagnes dat de meerderheid van de CTB-Locker infecties hebben geconstateerd.

De meest vaak gezien spam campagnes die verspreiden van CTB-Locker een component van de downloader bekend als Dalexis of Elenoockagebruiken. De spamberichten zelf volgen een breed scala aan formaten, met inbegrip van gemiste faxberichten, jaarrekening, achterstallige facturen, account schorsingen en gemiste mms-berichten. Hier volgen enkele voorbeelden:

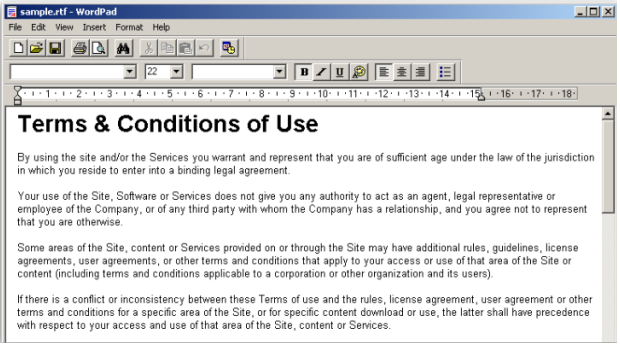

Een groot deel van de moderne dag schadelijke spam aankomt als een exe-bestand binnen een zip of rar archief. Een ongewone aspect van Dalexis is dat het bijna altijd in een minder voorkomende archief, meestal een cab-bestand komt. Het archief bevat de schadelijke sample zelf, vaak met de extensie .scr en een verdere archief met een lokvogel-document dat wordt weergegeven om te overtuigen van het slachtoffer dat de bijlage onschadelijk was.

De schadelijke Dalexis monster maakt gebruik van verschillende technieken in een poging om te voorkomen dat de zandbakken en geautomatiseerde analysesystemen, met inbegrip van slapen voor een periode van tijd. Dalexis dan het CTB-Locker monster downloads via HTTP in gecodeerde vorm, decodeert en het uitvoert.

De schadelijke Dalexis monster maakt gebruik van verschillende technieken in een poging om te voorkomen dat de zandbakken en geautomatiseerde analysesystemen, met inbegrip van slapen voor een periode van tijd. Dalexis dan het CTB-Locker monster downloads via HTTP in gecodeerde vorm, decodeert en het uitvoert.

Uitvoering

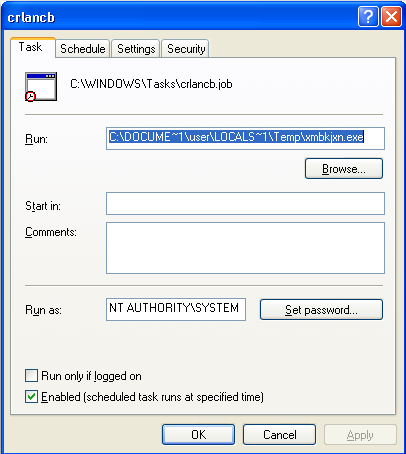

Wanneer CTB-Locker wordt uitgevoerd, het druppels een kopie van zichzelf naar de temp directory en creëert een geplande taak zodat reboot persistentie.

Het bestandssysteem is vervolgens herhaald door en alle bestanden met extensies die overeenkomen met de extensielijst CTB-Locker zal worden gecodeerd. De bureaubladachtergrond wordt gewijzigd en CTB-Locker overlays het losgeld-bericht en een klikbare interface in het midden van het scherm.

Het bestandssysteem is vervolgens herhaald door en alle bestanden met extensies die overeenkomen met de extensielijst CTB-Locker zal worden gecodeerd. De bureaubladachtergrond wordt gewijzigd en CTB-Locker overlays het losgeld-bericht en een klikbare interface in het midden van het scherm.

In tegenstelling tot sommige varianten van de crypto-ransomware hoeft CTB-Locker niet een actieve internetverbinding voordat het begint bestanden coderen.

Codering

CTB-Locker staat voor “Curve-Tor-Bitcoin-Locker.” Het “Curve” deel van de naam is ontleend aan het gebruik van elliptische kromme cryptografie (ECC). ECC is een vorm van cryptografie met openbare sleutels gebaseerd op elliptische krommen over eindige velden. Haar kracht is afgeleid van de elliptische kromme discrete logaritme probleem. De meeste Ransomware bestand-coderen die gebruikmaakt van openbare-sleutelcryptografie neigt te gebruiken RSA, die is gebaseerd op de priemfactorisatie. Een voordeel dat ECC ten opzichte van de RSA heeft is dat gelijkwaardige veiligheid niveaus kunnen worden bereikt met veel kleinere sleutelomvang. Bijvoorbeeld, heeft een 256-bits ECC-sleutel gelijkwaardige veiligheid aan een 3072-bits RSA-sleutel.

De voordelen van het sleutelgrootte die ECC weliswaar een bijdragende factor in het besluitvormingsproces van de auteur biedt, als zij een openbare sleutel in de malware steekproef insluiten en een kleinere sleutel minder ruimte in beslag neemt.

CTB-Locker gebruikt een combinatie van symmetrische en asymmetrische codering naar scramble-bestanden. De codering zelf wordt uitgevoerd met behulp van AES en vervolgens de middelen voor het decoderen van de bestanden zijn gecodeerd met de openbare sleutel van de ECC. Dit zorgt ervoor dat alleen de CTB-Locker auteurs hebben de bijbehorende persoonlijke sleutel voor het decoderen van de bestanden kunnen. Voor een gedetailleerde analyse van de encryptie schema dat wordt gebruikt door het CTB-Locker Zie, deze analyse van de “zairon.”

CTB-Locker zal het coderen van bestanden met de volgende extensies:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, RTF-, docm, xls, xlsx, veilige,

groepen, xlk xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, raw, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, bay, mix, cdr, crw, dcr, dng, EPS-, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods-, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Deze lijst is uitgebreid als nieuwere varianten zijn vrijgelaten.

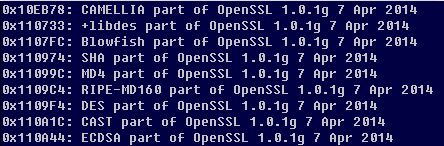

Oorspronkelijk, gecodeerde bestanden alle had een verlenging van de “.ctbl”, die werd echter snel veranderd naar een willekeurige extensie. Het lijkt erop dat de auteurs hebben geleend ten minste enkele van hun encryptie code van OpenSSL, zoals grote hoeveelheden van verwante tekenreeksen kunnen worden gevonden in de uitgepakte code.

Netwerkcommunicatie

Sinds het CTB-Locker kunt starten coderende dossiers zonder contact maken met de server van een commando en controle, hoeft er niet te worden alle netwerkcommunicatie totdat het slachtoffer probeert te decoderen van de bestanden.

Wanneer dit gebeurt, wordt alle communicatie via Tor (dit is waar de “Tor” van Curve-Tor-Bitcoin-Locker komt) worden uitgevoerd, meestal via proxy websites die als fungeren doorgeeft aan de Tor verborgen dienst die gastheren de back-end infrastructuur.

Wanneer een slachtoffer heeft het losgeld betaald, stuurt CTB-Locker de bevels- en controlestructuur server, het verzenden van een blok gegevens dat de informatie die nodig is bevat voor het afleiden van de sleutel die van het slachtoffer bestanden worden gedecodeerd. Dit blok gegevens kan alleen worden ontsleuteld met de hoofdsleutel opgeslagen op de server.

Losgeld vraag

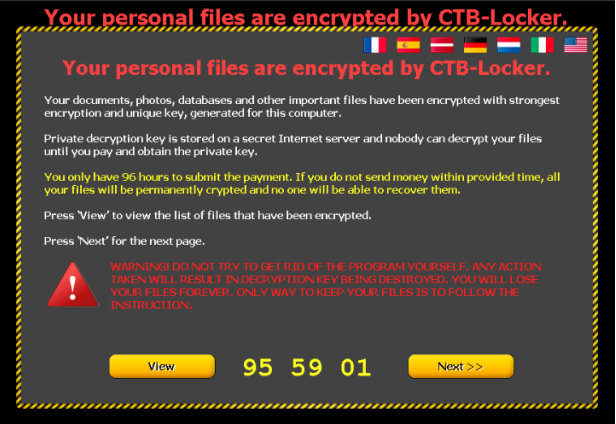

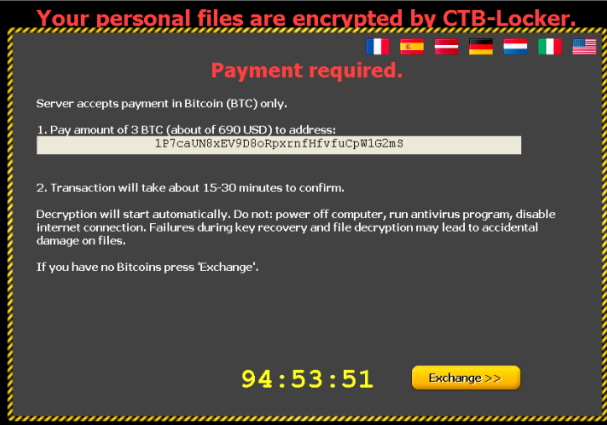

Wanneer alle van het slachtoffer bestanden zijn gecodeerd, wordt het losgeld bericht weergegeven door het veranderen van de Desktopachtergrond en door het midden van het scherm te bedekken met de belangrijkste losgeld vraag en klikbare interface.

Dit scherm laat het slachtoffer weten dat “uw persoonlijke bestanden worden gecodeerd door CTB-Locker”, ze verteld dat ze “96 uur hebben om de betaling”, en ze worden gewaarschuwd dat elke poging om de malware te verwijderen uit het besmette systeem zal resulteren in de decryptie-sleutel wordt vernietigd-deze termijn lager in eerdere versies was. Het slachtoffer kunt klikken op de “Next” knop om te beginnen met het decoderingsproces of de “View” knop om de lijst van gecodeerde bestanden.

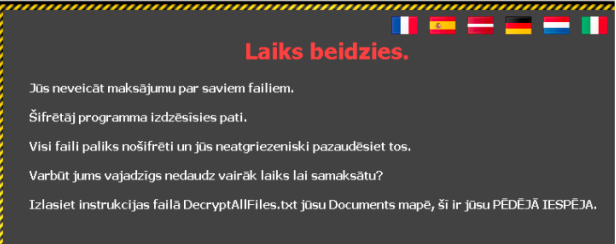

CTB-Locker is zeer meertalig met de losgeld nota aangeboden in een verscheidenheid van talen, toegankelijk via de verschillende vlag pictogrammen bij de bovenkant van het scherm. De keuze van talen lijkt te zijn ten minste gedeeltelijk aanpasbaar door de affiliate die heeft dit specifieke geval van CTB-Locker gekocht, en de beschikbare opties zijn gegroeid na verloop van tijd. Een recent voorbeeld had de volgende opties van de taal-Engels, Frans, Duits, Spaans, Lets, Nederlands en Italiaans.

CTB-Locker is zeer meertalig met de losgeld nota aangeboden in een verscheidenheid van talen, toegankelijk via de verschillende vlag pictogrammen bij de bovenkant van het scherm. De keuze van talen lijkt te zijn ten minste gedeeltelijk aanpasbaar door de affiliate die heeft dit specifieke geval van CTB-Locker gekocht, en de beschikbare opties zijn gegroeid na verloop van tijd. Een recent voorbeeld had de volgende opties van de taal-Engels, Frans, Duits, Spaans, Lets, Nederlands en Italiaans.

Lets is een ongewone taaloptie, zoals Letland over het algemeen niet als een belangrijk doelwit voor ransomware en andere soorten crimeware gezien is. Dit is misschien de auteurs op zoek te breken naar nieuwe markten waar bewustzijn is lager, of misschien de bijzondere affiliate heeft van lokale kennis en is beter te lanceren van een succesvolle campagne in dat land.

Lets is een ongewone taaloptie, zoals Letland over het algemeen niet als een belangrijk doelwit voor ransomware en andere soorten crimeware gezien is. Dit is misschien de auteurs op zoek te breken naar nieuwe markten waar bewustzijn is lager, of misschien de bijzondere affiliate heeft van lokale kennis en is beter te lanceren van een succesvolle campagne in dat land.

Recente varianten van CTB-Locker bieden ook een manier voor het slachtoffer om te verifiëren dat hun bestanden kunnen worden gedecodeerd door decoderen vijf willekeurig geselecteerde bestanden gratis. Dit lijkt te zijn ingevoerd als een manier om het vertrouwen van het slachtoffer en vergroot de kans dat het volledige rantsoen zal worden betaald.

Recente varianten van CTB-Locker bieden ook een manier voor het slachtoffer om te verifiëren dat hun bestanden kunnen worden gedecodeerd door decoderen vijf willekeurig geselecteerde bestanden gratis. Dit lijkt te zijn ingevoerd als een manier om het vertrouwen van het slachtoffer en vergroot de kans dat het volledige rantsoen zal worden betaald.

Betaling van losgeld

Wanneer het slachtoffer het losgeld interface doorklikt krijgt zij gedetailleerde instructies over hoeveel u moet betalen en hoe het te betalen.

CTB-Locker vereist Bitcoins (BTC) betalen van het rantsoen (“Bitcoin” in de Curve-Tor-Bitcoin-Locker). Het exacte bedrag van BTC is ingesteld door de affiliate die heeft gekocht CTB-Locker, hoewel de auteurs geven begeleiding om te helpen het losgeld bedrag vastgesteld op een niveau dat waarschijnlijk om maximale inkomsten te genereren. Figuur 12 hierboven ziet u een voorbeeld veeleisende 3 BTC. Een bij benadering gelijkwaardig bedrag in de lokale valuta wordt ook weergegeven – b.v., 690 dollar of 660 euro.

CTB-Locker vereist Bitcoins (BTC) betalen van het rantsoen (“Bitcoin” in de Curve-Tor-Bitcoin-Locker). Het exacte bedrag van BTC is ingesteld door de affiliate die heeft gekocht CTB-Locker, hoewel de auteurs geven begeleiding om te helpen het losgeld bedrag vastgesteld op een niveau dat waarschijnlijk om maximale inkomsten te genereren. Figuur 12 hierboven ziet u een voorbeeld veeleisende 3 BTC. Een bij benadering gelijkwaardig bedrag in de lokale valuta wordt ook weergegeven – b.v., 690 dollar of 660 euro.

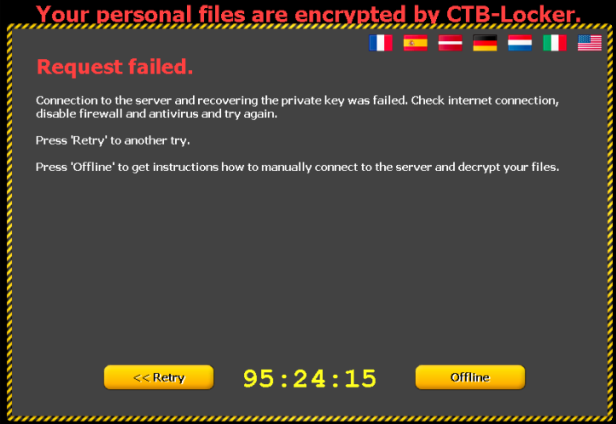

Een nadeel aan het gebruik van Tor verborgen diensten is dat betrouwbaarheid een probleem, wat betekent dat de bevels- en controlestructuur server niet bereikbaar wanneer het slachtoffer probeert te betalen van het rantsoen kan worden.

In een poging om dit te bestrijden, CTB-Locker probeert te gebruiken meerdere verschillende Tor proxyservers te bereiken de verborgen service en biedt u ook handmatige instructies moet het monster malware worden verwijderd uit de besmette machine. Het gaat hierbij om een bezoek aan de Tor verborgen dienst via een webbrowser en de openbare sleutel die het slachtoffer wordt gegeven in een formulier plakken.

In een poging om dit te bestrijden, CTB-Locker probeert te gebruiken meerdere verschillende Tor proxyservers te bereiken de verborgen service en biedt u ook handmatige instructies moet het monster malware worden verwijderd uit de besmette machine. Het gaat hierbij om een bezoek aan de Tor verborgen dienst via een webbrowser en de openbare sleutel die het slachtoffer wordt gegeven in een formulier plakken.

Betrouwbaarheid

Betrouwbaarheid

Lezing door verschillende publieke steun forumberichten suggereert dat in veel gevallen betalen het rantsoen zal resulteren in CTB-Locker decoderen van bestanden van het slachtoffer. De “Test decodering”-functie is een goede indicator dat decodering mogelijk is.

Het slachtoffer moet echter nog steeds vertrouwen dat de cybercriminelen zal goed op hun belofte na het overhandigen van het bedrag van de losgeld in BTC. Er is ook de mogelijkheid dat de onderdelen van de server die als host voor de persoonlijke sleutels die nodig zijn voor het uitvoeren van decodering zal worden afgebroken, tijdelijk of permanent, die decodering niet onmogelijk kunnen maken. In die omstandigheid is het waarschijnlijk dat de cybercriminelen losgeld betalen blijven zullen ondanks wetende is er geen manier voor het decoderen van bestanden van het slachtoffer.

Statistieken

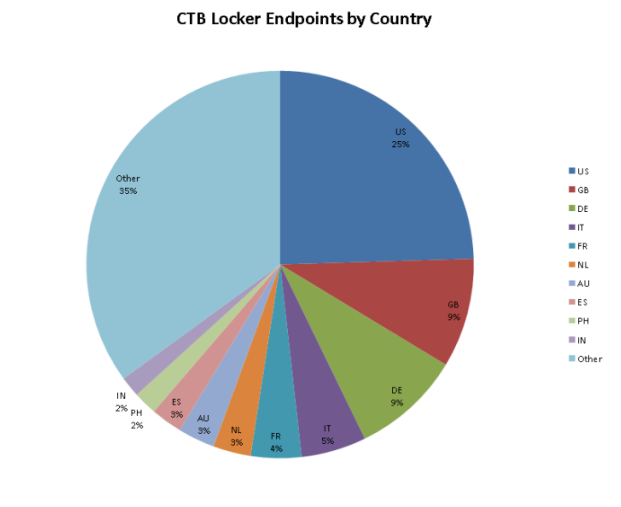

CTB-Locker infecties worden voornamelijk gezien in West-Europa, Noord-Amerika en Australië. Dit zijn over het algemeen de tier 1-landen beschreven in de Reddit post hierboven vermeld. Slachtoffers in deze landen worden weergegeven te worden gericht op basis van de eerdere ervaringen van de auteur van de ransomware van succesvolle betalingen.

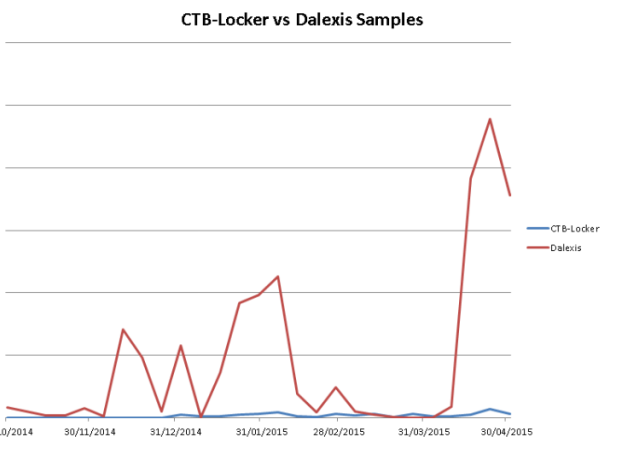

Als aantallen monsters die monsters te kijken zien we dat het aantal werkelijke CTB-Locker monsters veel lager dan het aantal Dalexis monsters die worden gebruikt is voor het downloaden van CTB-Locker. Dit houdt steek aangezien de downloader is spam uit in zeer grote hoeveelheden, waarmee beveiligingsproducten detectie zeer snel toevoegen. Elk monster uniek maken door het veranderen van een kleine hoeveelheid in elk bestand, vergroot u de kans dat sommige controlesom gebaseerde bescherming oplossingen niet zullen alle van de monsters gedetecteerd.

Als aantallen monsters die monsters te kijken zien we dat het aantal werkelijke CTB-Locker monsters veel lager dan het aantal Dalexis monsters die worden gebruikt is voor het downloaden van CTB-Locker. Dit houdt steek aangezien de downloader is spam uit in zeer grote hoeveelheden, waarmee beveiligingsproducten detectie zeer snel toevoegen. Elk monster uniek maken door het veranderen van een kleine hoeveelheid in elk bestand, vergroot u de kans dat sommige controlesom gebaseerde bescherming oplossingen niet zullen alle van de monsters gedetecteerd.

Bescherming

Bescherming

Sophos beschermt tegen CTB-Locker bij uitvoering met HPmal/Ransom-N en statisch met een matrix met namen van de detectie met inbegrip van: Troj/Ransom-AKW Troj/UI-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos detecteert de Dalexis/Elenoocka downloader met een matrix met namen van de detectie met inbegrip van: Troj/Agent-AMTG Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-B.

Deze handtekeningen heupen vereisen niet vaak geen updates aangezien ze op de code van de uitgepakte geheugen ongeacht bestanden op schijf die worden verpakt ontdekken, verduisterde of gecodeerd.

Sophos heupen hebben wordt technologie ingeschakeld sterk aangeraden om te blokkeren ransomware proactief.

Als u vermoedt dat u hebt ingebroken door ransomware dat, kunt u het verwijderen van de malware met behulp van onze Virus Removal Tool . Helaas, er is niet veel die je doen kunt om uw bestanden terug behalve om het losgeld te betalen-de codering is te sterk om te kraken.

Afgezien van uw up-to-date antivirus, zijn er meer systeemveranderingen om te helpen voorkomen of ontwapenen ransomware infecties die een gebruiker kan toepassen.

1. back-up bestanden.

De beste manier om ervoor te zorgen verliest u niet uw bestanden naar ransomware is om een back-up regelmatig. Apart opslaan van de back-up is ook belangrijk – zoals besproken, sommige varianten van ransomware verwijderen Windows schaduwkopieën van bestanden als een verdere tactiek om te voorkomen dat uw herstel, dus moet u de back-up off line opslaan.

2. toepassen van windows en andere software-updates regelmatig.

Uw systeem en de applicaties up-to-date te houden. Dit geeft u de beste kans om te voorkomen dat uw systeem aanvallen en zwakke plekken in de software (met name Adobe Flash, Microsoft Silverlight, Web Browser, etc.) die bekend staan voor het installeren van ransomware uitgebuit via station downloaden.

3. niet-vertrouwde e-mail links te klikken of het openen van ongewenste e-mailbijlagen voorkomen.

De meeste ransomware arriveert via spam e-mail door te klikken op de links of als bijlagen. Met een goede e-mail anti-virus scanner zou ook proactief blokkeren van beschadigde of schadelijke website links of binaire bijlagen die tot ransomware leiden.

4. uitschakelen ActiveX-inhoud in Microsoft Office-toepassingen zoals Word, Excel, etc.

We hebben gezien veel schadelijke documenten met macro’s die verder ransomware stil op de achtergrond kunnen downloaden.

5. Installeer een firewall, Tor en I2P blokkeren en beperken tot specifieke poorten.

Voorkomen dat de malware bereiken haar oproep-home-server via het netwerk kan ontwapenen een actieve ransomware-variant. Als zodanig, is verbindingen met I2P of Tor servers via een firewall blokkeert een effectieve maatregel.

6. uitschakelen van extern bureaublad, verbindingen.

Uitschakelen, extern bureaublad-verbindingen als ze niet in uw omgeving verplicht zijn, zodat schadelijke auteurs hebben geen toegang uw computer op afstand tot.

7. binaries uitvoeren vanaf % APPDATA % en % TEMP % paden blokkeren.

De meeste ransomware bestanden zijn gedaald en uitgevoerd vanuit deze locaties dus blokkeren uitvoering voorkomen de ransomware wordt uitgevoerd dat zou.