O que é LooCipher?

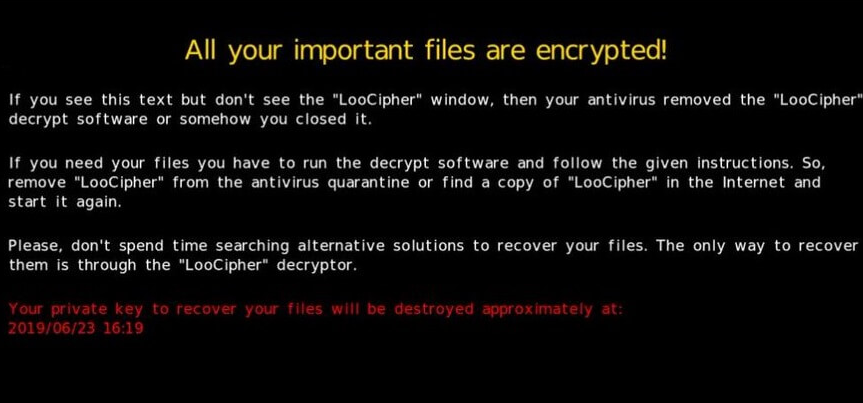

Uma vez infiltrada, LOOCIPHER criptografa a maioria dos dados armazenados, tornando-se assim impossível de usar. Além disso, LOOCIPHER acrescenta nomes de arquivos com “. LOOCIPHER“extensão (assim, seu nome). Por exemplo, o arquivo denominado “Sample. jpg” seria renomeado para “Sample. jpg. loocipher” e assim por diante. Além disso, LOOCIPHER cria um arquivo de texto chamado “! INSTRUCTI0NS!. TXT“e descarta uma cópia em cada pasta existente. Este programa criptografa dados e nega o acesso a ele. Para descriptografá-lo, as vítimas são obrigadas a pagar por uma chave de descriptografia (pagar um resgate). LooCipher é projetado para mudar o papel de parede da vítima, para exibir uma janela pop-up e criar uma nota de resgate, o arquivo “@Please_Read_Me. txt”. Ele também renomeia todos os arquivos criptografados, ele adiciona “. lcphr” para seus nomes de arquivo. Por exemplo, ele renomeia “1. jpg” para “1. jpg. lcphr” e assim por diante.

As vítimas são notificadas de que todos os seus arquivos são criptografados com um algoritmo de criptografia forte e a única maneira de descriptografá-los é comprar uma chave de descriptografia exclusiva. Esta chave é armazenada em um servidor remoto controlado por desenvolvedores do LooCipher, em outras palavras, eles são os únicos que podem acessá-lo. A fim de obter essas vítimas-chave tem que enviar $330 valor de Bitcoin para o endereço da carteira BTC fornecido. As vítimas são encorajadas a fazer um pagamento em 5 dias, depois que a descriptografia será destruída (excluído) e os arquivos serão bloqueados permanentemente. Uma vez que o pagamento é feito, o botão “DECRYPT” será ativado e as vítimas serão capazes de descriptografar seus arquivos. A descriptografia precisa ser feita por meio da janela pop-up que o LooCipher habilita. Se não for aberto, então as vítimas devem baixar a ferramenta de descriptografia usando o link fornecido no papel de parede ou na nota de resgate (“@Please_Read_Me. txt”). É muito provável que os desenvolvedores do LooCipher são os únicos que podem ajudar suas vítimas a descriptografar arquivos. Normalmente, ransomware-tipo programas criptografar arquivos com algoritmos de criptografia forte que são impossíveis de ‘ crack ‘. Simplesmente disse, a maioria das criptografias podem ser descriptografadas apenas com as ferramentas/chaves certas. No entanto, mesmo que os criminosos cibernéticos os tenham, a maioria deles não envia essas ferramentas/chaves para suas vítimas. Em outras palavras, as pessoas que confiam em criminosos cibernéticos geralmente se tornam vítimas de uma farsa. Uma vez que não há nenhuma ferramenta gratuita que poderia descriptografar arquivos criptografados por LooCipher, a única maneira de recuperar arquivos de graça/sem entrar em contato com criminosos cibernéticos é restaurá-los a partir de um backup de dados.

Horon, Orion e [LOCKED] são apenas alguns exemplos de outros programas do tipo ransomware. Normalmente, esses programas maliciosos são usados para bloquear o acesso a arquivos (criptografar dados) e forçar as vítimas a pagar um resgate. Normalmente, as principais diferenças entre eles são o algoritmo de criptografia (simétrica ou assimétrica) que eles usam para criptografar dados e preços de uma ferramenta de descriptografia ou/e chave. Infelizmente, a maioria das vezes causou criptografias são ‘ uncrackable ‘ e pode ser descriptografada apenas com as ferramentas certas. Descriptografações sem essas ferramentas são possíveis somente se o ransomware não é totalmente desenvolvido (ainda está em um estado de desenvolvimento), tem bugs unfixed, falhas. É por isso que recomendamos ter. um backup de dados e armazená-lo no dispositivo de armazenamento desconectado ou no servidor remoto (como nuvem ou outro servidor).

Como o ransomware infectava meu computador?

Tipicamente, os cibercriminosos proliferam ransomware (e outros programas maliciosos) através de campanhas de spam, ferramentas de atualização de software falso, fontes de download de software não confiáveis, ferramentas de software ‘ cracking ‘ e programas de tipo Trojan. Para proliferar softwares maliciosos através de campanhas de spam, os cibercriminosos enviam e-mails que incluem anexos. Eles anexar arquivos como documentos do Microsoft Office, documentos PDF, RAR, ZIP (ou outros arquivos de arquivo),. exe ou outros arquivos executáveis, arquivos JavaScript e assim por diante. O objetivo principal é enganar os destinatários para abrir esses anexos. Quando aberto, eles infectam computadores com ransomware ou outro malware. Outra maneira de infectar um computador é através de ferramentas de atualização de software falso. Normalmente, eles são projetados para explorar bugs, falhas de software desatualizado ou para baixar e instalar programas indesejados, maliciosos. Questionável fontes de download de software, tais como peer-to-peer redes (torrents, eMule e assim por diante), fontes de download freeware, arquivo livre Hospedagem de sites e outros canais semelhantes podem ser usados para distribuir vírus também. Criminosos cibernéticos carregam arquivos infectados que são disfarçados como legítimos. Se os usuários baixarem e abrirem, instalam softwares maliciosos sozinhos. Quando as pessoas usam o software ‘ cracking ‘ ferramenta, eles esperam para ativar o software licenciado gratuitamente. Infelizmente, essas ferramentas geralmente instalam malware em vez de ignorar a ativação do software. Trojans são programas maliciosos que, se já estão instalados, espalhar outras infecções de computador. Em outras palavras, eles são projetados para causar infecções em cadeia/abrir ‘ backdoors ‘ para outros vírus.

Primeiro, não recomendamos abrir arquivos ou clicar em links que estão incluídos nos e-mails recebidos de endereços de e-mail desconhecidos e suspeitos. Note, estes e-mails geralmente são disfarçados como importantes e oficiais. Além disso, todos os programas devem ser baixados de sites oficiais e usando links de download direto. O software deve ser atualizado usando apenas funções implementadas ou ferramentas que são fornecidas por desenvolvedores oficiais. Se ele requer para ser ativado, não deve ser feito com algumas ferramentas ‘ cracking ‘. Estes programas podem ser maliciosos (concebidos para instalar malware) e não é legal usá-los. Uma coisa mais importante é ter uma respeitável anti-vírus ou anti-spyware Suite instalado e mantê-lo habilitado em todos os momentos

Offers

Baixar ferramenta de remoçãoto scan for LOOCIPHER (.LCPHR)Use our recommended removal tool to scan for LOOCIPHER (.LCPHR). Trial version of provides detection of computer threats like LOOCIPHER (.LCPHR) and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua LOOCIPHER (.LCPHR) usando o modo seguro com rede.

Remova o LOOCIPHER (.LCPHR) do Windows 7/Windows Vista/Windows XP

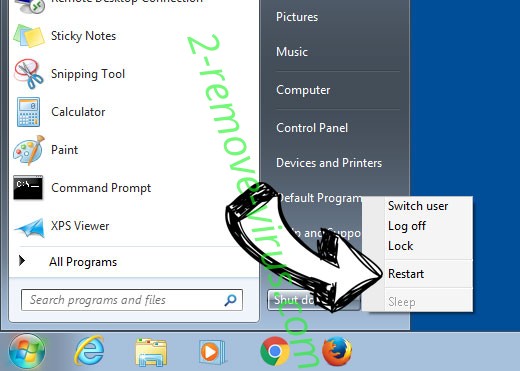

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

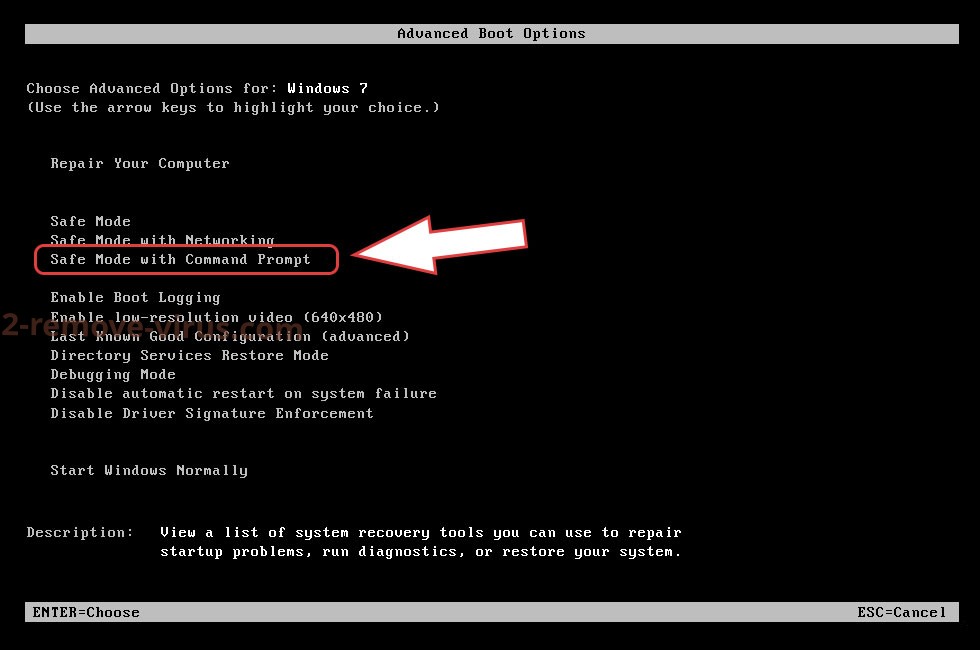

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover LOOCIPHER (.LCPHR)

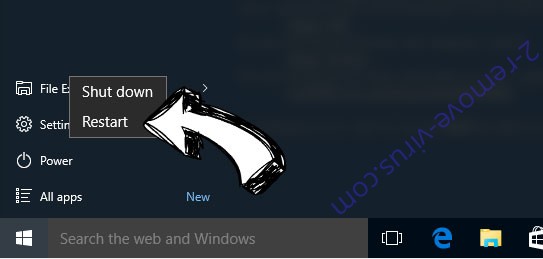

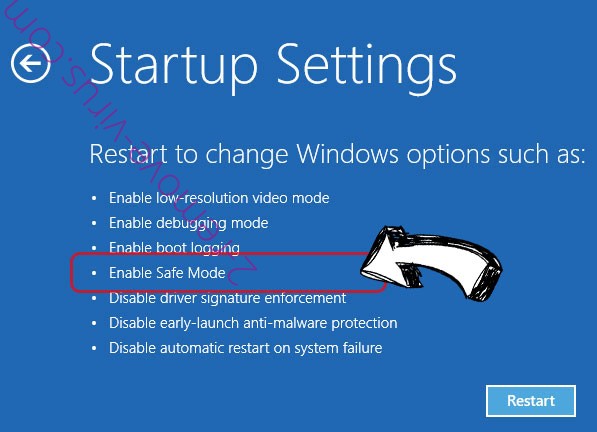

Remova o LOOCIPHER (.LCPHR) do Windows 8/Windows 10

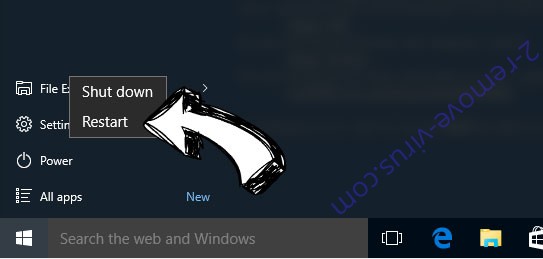

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o LOOCIPHER (.LCPHR)

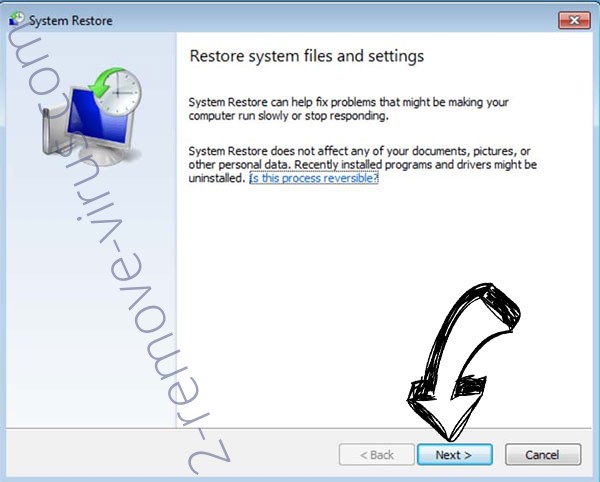

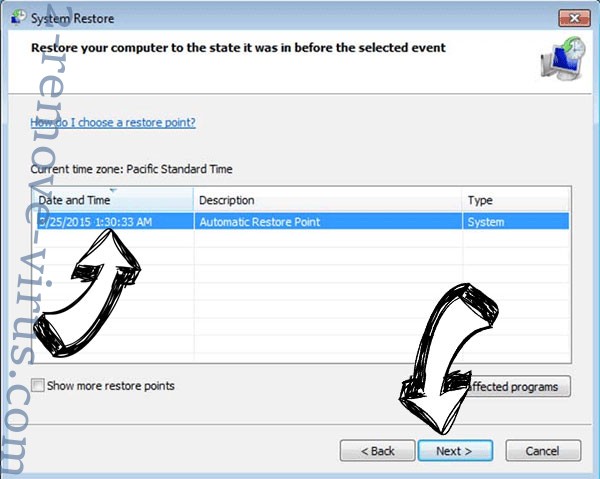

passo 2. Restaurar seus arquivos usando a restauração do sistema

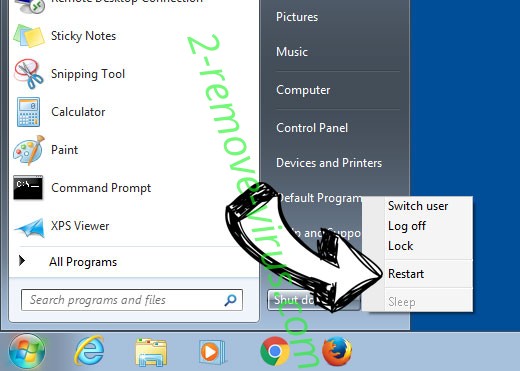

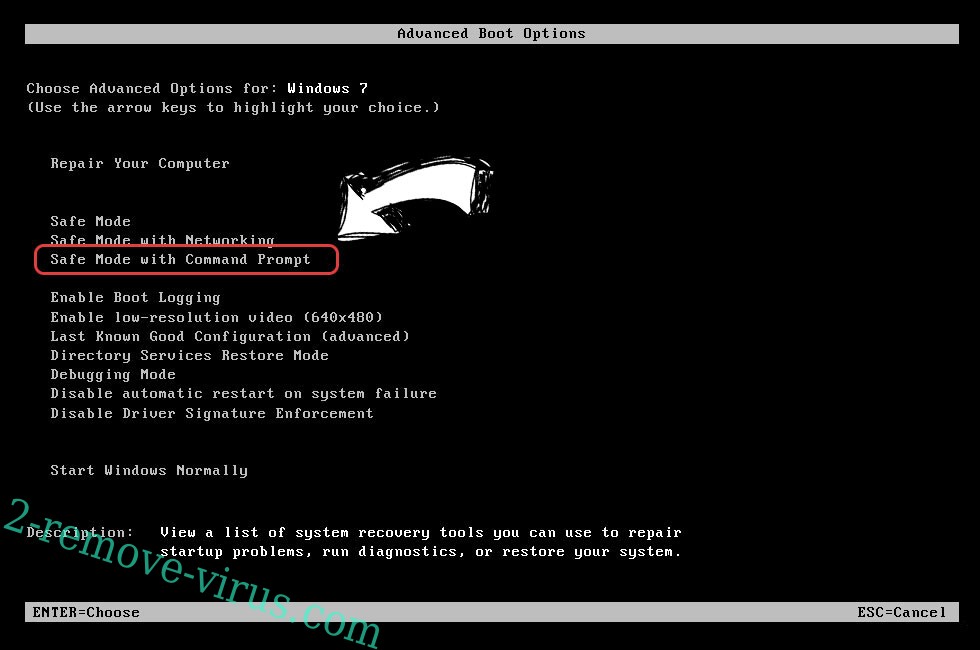

Excluir LOOCIPHER (.LCPHR) de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

- Escolha o Prompt de comando na lista.

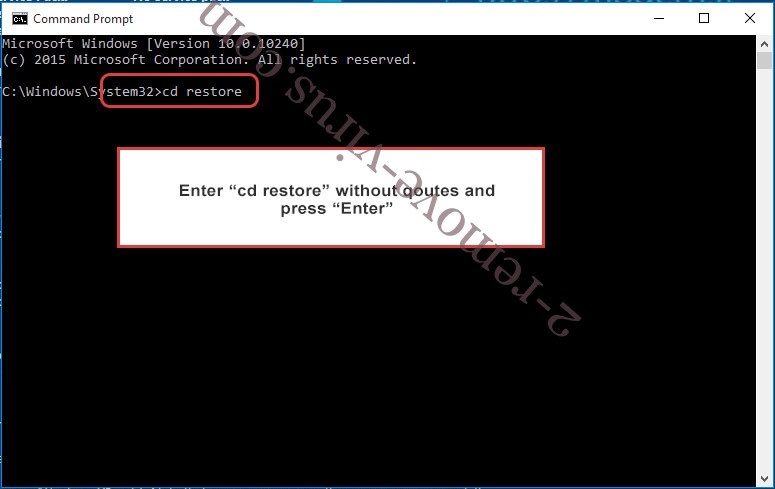

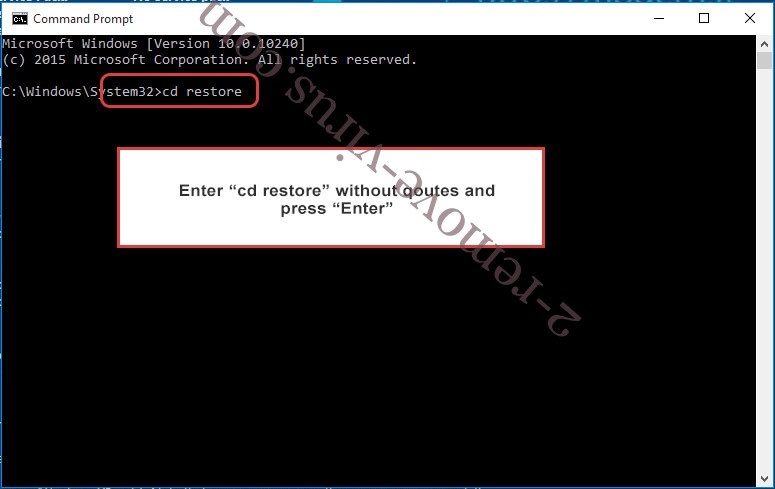

- Digite cd restore e toque em Enter.

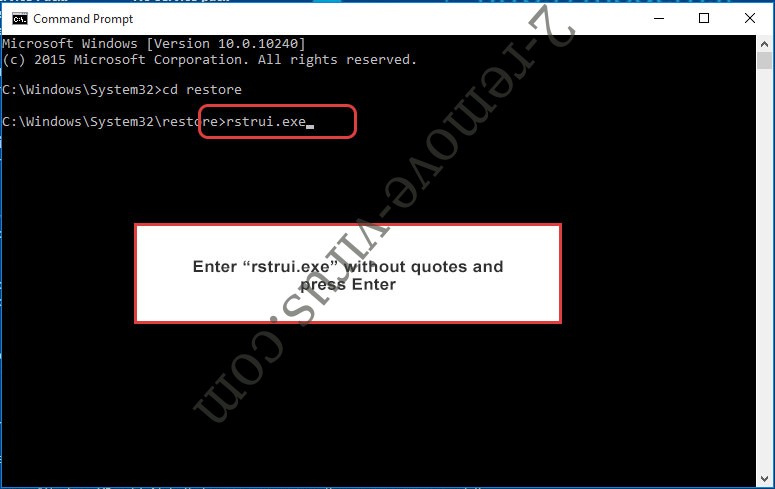

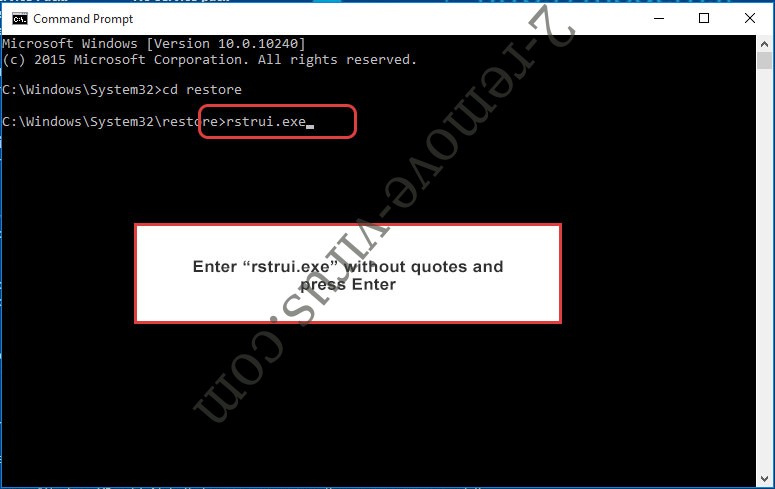

- Digite rstrui.exe e pressione Enter.

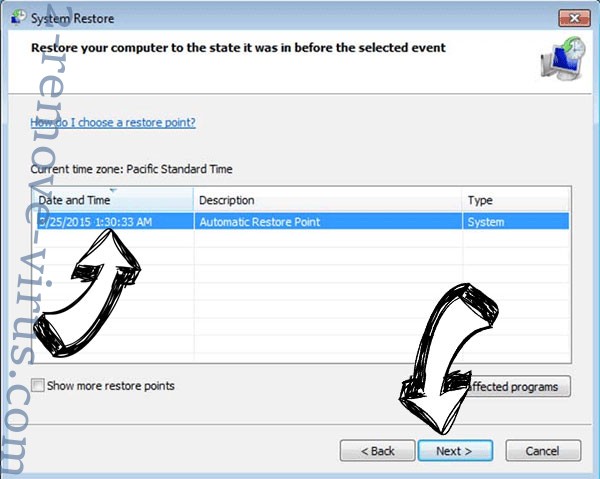

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

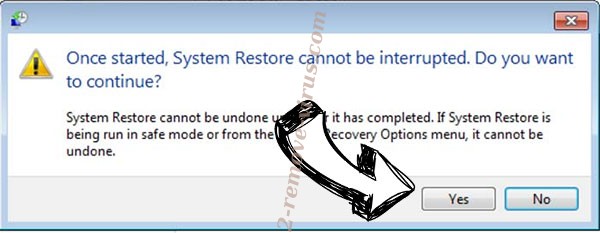

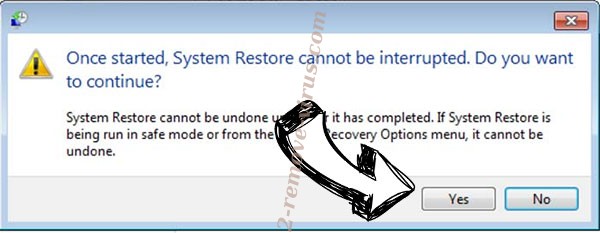

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

Excluir LOOCIPHER (.LCPHR) do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

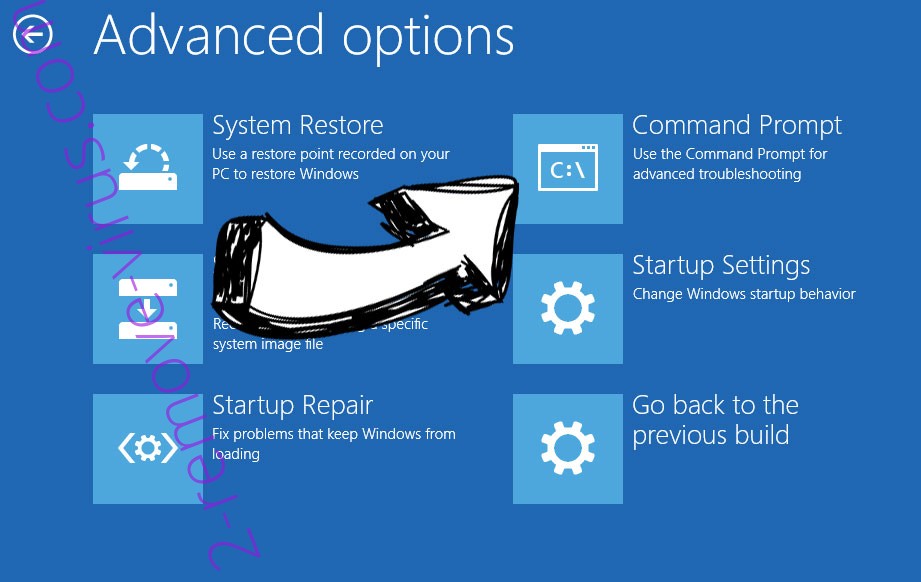

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.