Vad är ”dina personliga filer krypteras som CTB-Locker”?

CTB-Locker ransomware virus infiltrerar operativsystem via infekterade e-postmeddelanden och falska nedladdningar (till exempel rogue videospelare eller falska Flash uppdateringar). Efter lyckad infiltration, detta skadliga program krypterar filer (* .doc, docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * CdR, *.jpg, etc.) lagras på datorer och kräver betalning av $300 lösen (i Bitcoins) för att dekryptera dem (krypterade dokument får ett .ctbl filer tillägg).

Cyberbrottslingar ansvarar för att frigöra detta rogue program se till att det körs på alla Windows versioner av operativsystem (Windows XP, Windows Vista, Windows 7 och Windows 8). Critroni ransomware skapar AllFilesAreLocked.bmp DecryptAllFiles.txt och [sju slumpmässiga bokstäver] HTML-filer i varje mapp som innehåller krypterade filer.

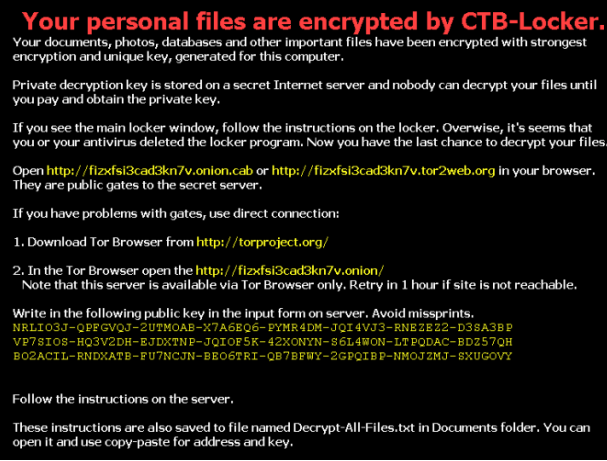

Dessa filer innehåller instruktioner om hur användare kan dekryptera sina filer och använda Tor webbläsarens (en anonym webbläsare). Cyberbrottslingar använder Tor för att dölja sin identitet. PC-användare bör se upp att infektionen själv är inte komplicerad att ta bort, dekryptering av filer (krypterad med hjälp av RSA 2048 kryptering) påverkas av detta skadliga program är omöjligt utan att betala lösen. I tiden av forskning fanns inga verktyg eller lösningar kan dekryptera filer krypterade av Critroni. Observera att den privata nyckeln som krävs för att dekryptera filer lagras av CTB-Locker kommando-och kontrollsystem servrar, som förvaltas av cyberbrottslingar. Därför, den bästa lösningen är att ta bort detta ransomware virus och sedan återställa data från en säkerhetskopia.

Ransomware infektioner såsom CTB-Locker (inklusive CryptoWall, CryptoDefense, CryptorBit och Cryptolocker) att lägga fram starka argument för att upprätthålla regelbundna säkerhetskopior av dina lagrade data. Observera att betala lösen som efterfrågas av denna ransomware motsvarar skicka pengarna till cyberbrottslingar – ni kommer att stödja deras skadliga affärsmodell och det finns ingen garanti att dekrypteras någonsin dina filer. För att undvika datorn infektion med ransomware infektioner som detta, uttrycker försiktighet när du öppnar e-postmeddelanden, eftersom cyberbrottslingar använder olika catchy titlar för att lura datoranvändare att öppna infekterade e-postbilagor (till exempel ”UPS undantag anmälan” eller ”FedEx leverans misslyckande anmälan”). Forskning visar att cyberbrottslingar också använda P2P nätverk och fake nedladdningar som innehåller medföljande ransomware infektioner för att föröka sig Critroni. För närvarande är ”dina personliga filer krypteras” ransomware hot levereras på engelska och ryska språken, och länder som talar dessa språk är därför överst i listan target cyberbrottslingar sprider skadlig kod.

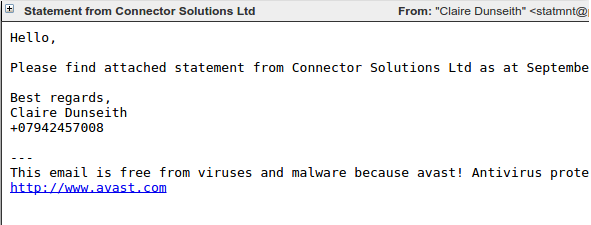

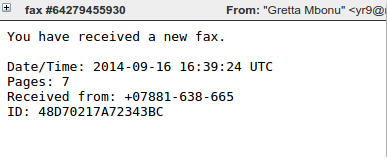

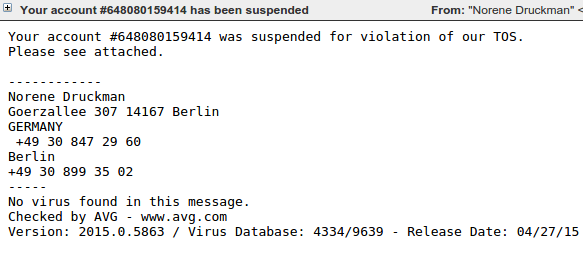

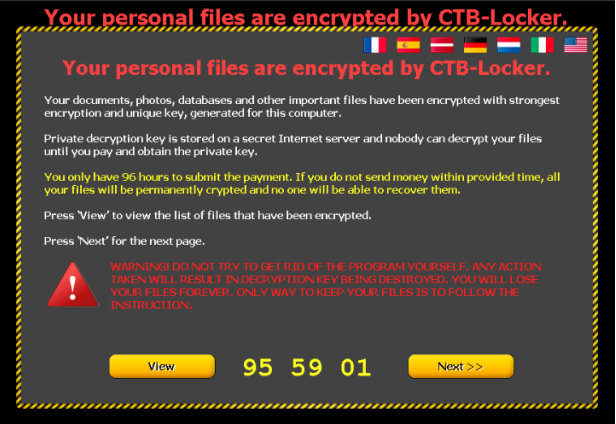

Cyberbrottslingar har släppt en uppdaterad version av CTB-Locker ransomware inriktning USA, Italien, Nederländerna och Tyskland. Denna variant fördelas mestadels med falska fax tillkännagivanden email med infekterade bilagor. Cyberbrottslingar har också förlängt en tidsram som deras offer måste betala lösen att återta kontrollen över sina filer till 96 timmar (tidigare, 72 timmar)

Författarna till CTB-Locker använder ett affiliateprogram att köra infektioner genom outsourcing infektionsprocessen till ett nätverk av dotterbolag eller partners i utbyte mot en nedskärning av vinsten. Affiliate-modellen är en försökte, testad och mycket framgångsrik strategi på att nå stora volymer av malware infektioner. Det har använts för att generera stora intäkter för falska antivirus, klicka på bedrägerier och en mängd andra typer av skadlig kod. Det är nu används för att distribuera ransomware i allmänhet och CTB-skåp i synnerhet.

Affiliate programmet för CTB-Locker uppmärksammades först offentligt av forskaren Kafeine, i mitten av 2014. En 2015 Reddit post påstår sig vara från en verkliga deltagare i affiliate-programmet och ger en intressant inblick i dess funktionssätt. CTB-Locker författarna använda en liknande strategi att många utnyttja kit författare genom att erbjuda en värd alternativ där operatören betalar en månadsavgift och författarna värd all kod. Detta gör att bli en affiliate enkla och relativt riskfritt. Reddit affischen hävdade att göra 15.000 (förmodligen dollar) per månad, med kostnader på cirka 7.000. Författaren nämner också att han endast fokuserar på offren från ”tier 1” länder som USA, Storbritannien, Australien och Kanada, som han gör så lite pengar från andra regioner att det inte är värt tiden.

Med en affiliate-modellen för fördelning innebär att det finns ett brett utbud av olika infektion vektorer för CTB-skåp. Vi har sett det distribueras via flera utnyttja kit inklusive rigg och kärnvapen. Det är dock genom skadliga spam kampanjer att flesta CTB-Locker infektioner har observerats.

De vanligaste sett spam kampanjer som distribuerar CTB-Locker använda en downloader komponent kallas Dalexis eller Elenoocka. Spam meddelandena själva följa en mängd olika format, inklusive missade faxmeddelanden, finansiella rapporter, förfallna fakturor, konto suspensioner och missade mms-meddelanden. Här finns flera exempel:

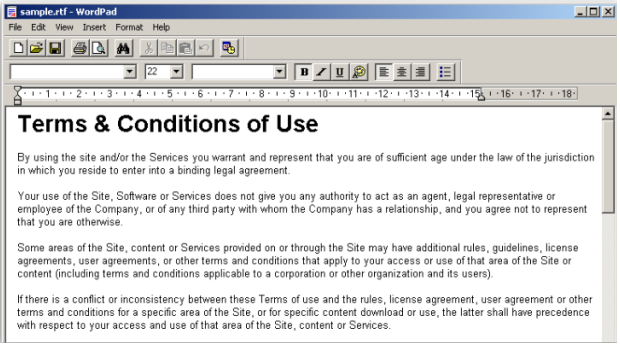

En stor del av dagens moderna skadliga spam kommer som en exe arkivera insida en zip eller rar arkivet. En ovanlig aspekt av Dalexis är att det nästan alltid kommer i en mindre vanliga arkiv, vanligtvis en cab-fil. Arkivet innehåller skadliga provet själv, ofta med en .scr utvidgning och en ytterligare arkiv som innehåller en bulvan dokument som ska visas för att övertyga offret att tillbehöret var ofarliga.

Skadlig Dalexis provet använder flera metoder i ett försök för att undvika sandlådor och automatiserad analyssystem, inklusive sova under en tid. Dalexis sedan hämtar CTB-Locker provet över HTTP i krypterad form, avkodar och kör den.

Skadlig Dalexis provet använder flera metoder i ett försök för att undvika sandlådor och automatiserad analyssystem, inklusive sova under en tid. Dalexis sedan hämtar CTB-Locker provet över HTTP i krypterad form, avkodar och kör den.

Avrättning

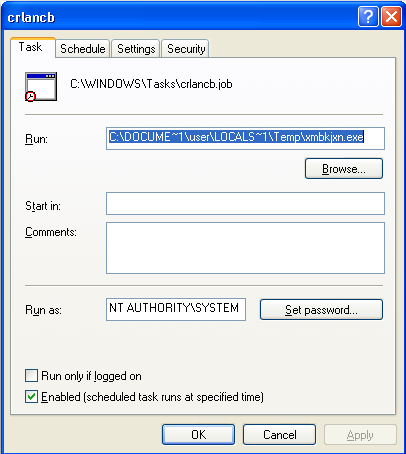

När CTB-Locker kör, det droppar en kopia av sig själv till den temporära katalogen och skapar den schemalagda aktiviteten om du vill aktivera omstart uthållighet.

Filsystem är sedan upprepade genom och alla filer med filtillägg som matchar CTB-Locker extension-listan kommer att krypteras. Skrivbordsbakgrunden bilden ändras och CTB-Locker överlägg lösen meddelandet och en klickbar gränssnitt på mitten av skärmen.

Filsystem är sedan upprepade genom och alla filer med filtillägg som matchar CTB-Locker extension-listan kommer att krypteras. Skrivbordsbakgrunden bilden ändras och CTB-Locker överlägg lösen meddelandet och en klickbar gränssnitt på mitten av skärmen.

Till skillnad från vissa crypto-ransomware varianter kräver CTB-Locker inte en aktiv internetanslutning innan det börjar kryptera filer.

Kryptering

CTB-skåp står för ”Kurva-Tor-Bitcoin-Locker.” Den ”Kurva” delen av namnet är hämtat från dess användning av XML ECC (Elliptic Curve Cryptography). ECC är en form av kryptering med offentlig nyckel baserat på elliptiska kurvor över ändliga kroppar. Dess styrka härstammar från elliptisk kurva diskreta logaritmen problemet. De flesta fil-kryptera Ransomware som använder kryptering med offentliga nycklar tenderar att använda RSA, som bygger på prime faktorisering. En fördel som ECC har över RSA är det motsvarande säkerhet nivåer kan uppnås med mycket mindre viktiga storlekar. Till exempel har en 256-bitars ECC nyckel motsvarande säkerhet till en 3072-bitars RSA-nyckel.

Nyckelstorlek fördelarna som ECC erbjuder kan ha varit en bidragande faktor i författarens beslutsprocessen, eftersom de bädda in en offentlig nyckel till det malware provet och en mindre nyckel tar upp mindre utrymme.

CTB-Locker använder en kombination av symmetriska och asymmetriska krypteringen till rusning filer. Krypteringen sig görs med AES och sedan möjlighet att dekryptera filer krypteras med den offentliga nyckeln som ECC. Detta säkerställer att endast de CTB-Locker författare som har den motsvarande privata nyckeln ska kunna dekryptera filer. En detaljerad analys av kryptering som används av CTB-skåp finns, denna analys från ”zairon.”

CTB-skåp kommer att kryptera filer med följande filtillägg:

PWM, kvm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, säker,

grupper, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, rå, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, bay, blandning, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Den här listan har utökats så nyare varianter har blitt befriaren.

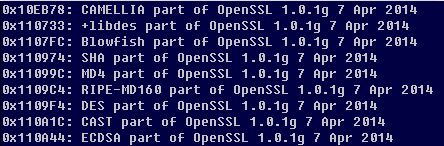

Krypterade filer alla hade ursprungligen, en ”.ctbl” förlängning, som ändrades dock snart till slumpmässiga tillägget. Det verkar att författarna har lånat åtminstone några av deras kryptering kod från OpenSSL, eftersom stora mängder av relaterade strängar finns i packas upp koden.

Nätverkskommunikation

Eftersom CTB-skåp kan börja kryptera filer utan att behöva kontakta en server kommando och kontroll, behöver det inte vara någon nätverkskommunikation förrän offret försöker dekryptera sina filer.

När detta händer, all kommunikation sker över Tor (det är här den ”Tor” från kurva-Tor-Bitcoin-skåp kommer), oftast genom proxy webbplatser som fungerar som vidarebefordrar till tjänsten dolda Tor att värdar back-end infrastruktur.

När ett offer har betalt lösen, kontaktar CTB-Locker befalla och kontrollera servern, skicka ett datablock som innehåller den information som behövs för att härleda den nyckeln som kommer att dekryptera offrets filer. Detta block av data kan bara dekrypteras med huvudnyckel lagras på servern.

Lösen efterfrågan

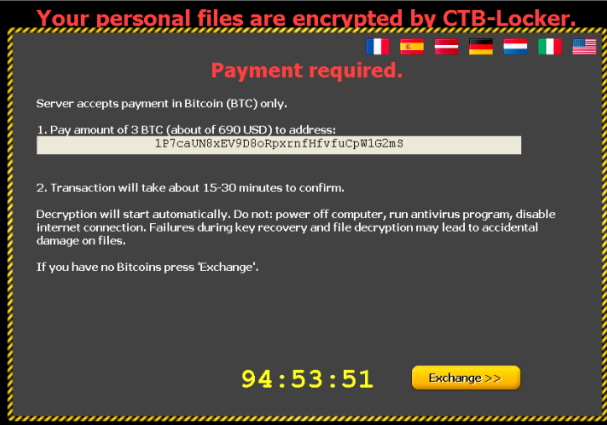

När alla offrets filer har krypterats, visas lösen meddelandet genom att ändra skrivbordets bakgrund och markeringsområde centrum av skärmen med huvudsakliga lösen efterfrågan och klickbara gränssnittet.

Denna skärm informerar offret att ”dina personliga filer krypteras av CTB-Locker”, de säger att de har ”96 timmar att skicka in betalning”, och de är varnade för att varje försök att ta bort skadlig kod från det infekterade systemet kommer att resultera i dekrypteringsnyckeln förstörs-denna tidsfrist var lägre i tidigare versioner. Offret kan klicka på ”Nästa” för att starta dekrypteringsprocessen eller på ”View” för att se listan över krypterade filer.

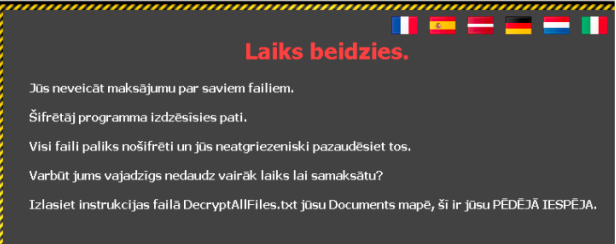

CTB-Locker är mycket flerspråkig med hotbrev erbjuds i olika språk, tillgänglig genom olika flaggikoner högst upp på skärmen. Valet av språk verkar vara åtminstone delvis anpassningsbara av affiliate som har köpt detta fall CTB-Locker och alternativen har vuxit med tiden. Senaste prov hade följande språkalternativ – engelska, franska, tyska, spanska, lettiska, holländska och italienska.

CTB-Locker är mycket flerspråkig med hotbrev erbjuds i olika språk, tillgänglig genom olika flaggikoner högst upp på skärmen. Valet av språk verkar vara åtminstone delvis anpassningsbara av affiliate som har köpt detta fall CTB-Locker och alternativen har vuxit med tiden. Senaste prov hade följande språkalternativ – engelska, franska, tyska, spanska, lettiska, holländska och italienska.

Lettiska är ett ovanligt språk alternativ, som Lettland inte är generellt sett som stora mål för ransomware och andra typer av crimeware. Detta utgör möjligen författarna vill bryta in på nya marknader där medvetenheten är lägre, eller kanske särskilt affiliate har lokalkännedom och bättre kunna starta en framgångsrik kampanj i landet.

Lettiska är ett ovanligt språk alternativ, som Lettland inte är generellt sett som stora mål för ransomware och andra typer av crimeware. Detta utgör möjligen författarna vill bryta in på nya marknader där medvetenheten är lägre, eller kanske särskilt affiliate har lokalkännedom och bättre kunna starta en framgångsrik kampanj i landet.

Senaste varianter av CTB-Locker erbjuder också ett sätt för offret att kontrollera att deras filer kan dekrypteras av avkoda fem slumpmässigt utvalda filer gratis. Detta verkar ha införts som ett sätt att få förtroende av offer och öka sannolikheten för att den fulla lösen kommer att betalas.

Senaste varianter av CTB-Locker erbjuder också ett sätt för offret att kontrollera att deras filer kan dekrypteras av avkoda fem slumpmässigt utvalda filer gratis. Detta verkar ha införts som ett sätt att få förtroende av offer och öka sannolikheten för att den fulla lösen kommer att betalas.

Ransom betalning

När offret klickar genom lösen gränssnittet ges de detaljerade instruktioner på hur mycket lön och hur man skall betala den.

CTB-Locker kräver Bitcoins (BTC) att betala lösen (”Bitcoin” i kurva-Tor-Bitcoin-skåp). Den exakta mängden BTC är inställd av affiliate som har köpt CTB-skåp, men författarna ger vägledning för att fastställa beloppet som lösen till en nivå som sannolikt kommer att generera maximal avkastning. Figur 12 ovan visar ett exempel krävande 3 BTC. Ett ungefärligt motsvarande belopp i lokal valuta visas även – t.ex. 690 dollar eller 660 euro.

CTB-Locker kräver Bitcoins (BTC) att betala lösen (”Bitcoin” i kurva-Tor-Bitcoin-skåp). Den exakta mängden BTC är inställd av affiliate som har köpt CTB-skåp, men författarna ger vägledning för att fastställa beloppet som lösen till en nivå som sannolikt kommer att generera maximal avkastning. Figur 12 ovan visar ett exempel krävande 3 BTC. Ett ungefärligt motsvarande belopp i lokal valuta visas även – t.ex. 690 dollar eller 660 euro.

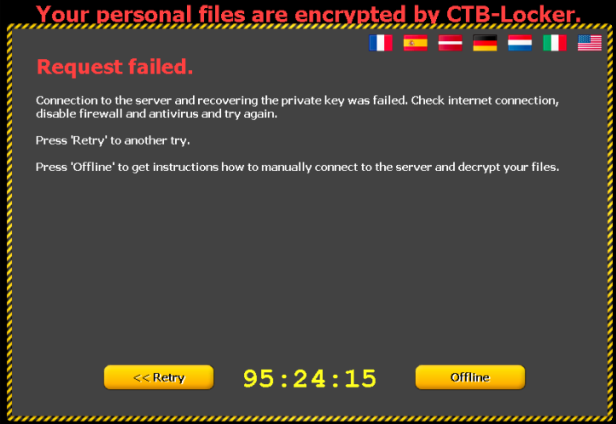

En nackdel med använder Tor dolda tjänster är att reliabiliteten kan vara ett problem, vilket innebär att befalla och kontrollera servern inte kan nås när offret försöker betala lösen.

i ett försök att bekämpa detta, CTB-Locker försöker att använda flera olika Tor proxyservrar för att nå dolda tjänsten och erbjuder även manuella instruktioner bör malware prov tas bort från den infektera datorn. Dessa rör besöker Tor gömd tjänsten via en webbläsare och klistra in i en form den offentliga nyckeln som brottsoffret ges.

i ett försök att bekämpa detta, CTB-Locker försöker att använda flera olika Tor proxyservrar för att nå dolda tjänsten och erbjuder även manuella instruktioner bör malware prov tas bort från den infektera datorn. Dessa rör besöker Tor gömd tjänsten via en webbläsare och klistra in i en form den offentliga nyckeln som brottsoffret ges.

Tillförlitlighet

Tillförlitlighet

Läsa igenom olika offentliga stöd forum inlägg tyder på att i många fall betala lösen kommer att resultera i CTB-skåp dekryptera offrets filer. Funktionen ”Testa dekryptering” är en bra indikator på att dekryptering är möjligt.

Offret måste dock fortfarande förtroende att Internetbrottslingarna kommer att göra bra på sitt löfte efter överlämnandet lösen beloppet i BTC. Det finns också möjligheten att serverkomponenterna som är värdar för de privata nycklar som behövs för att utföra dekryptering tas ner, tillfälligt eller permanent, som kan omöjliggöra dekryptering. I denna omständighet är det troligt att cyberbrottslingar kommer att fortsätta att acceptera ransom betalningar trots att man vet finns det inget sätt att dekryptera offrets filer.

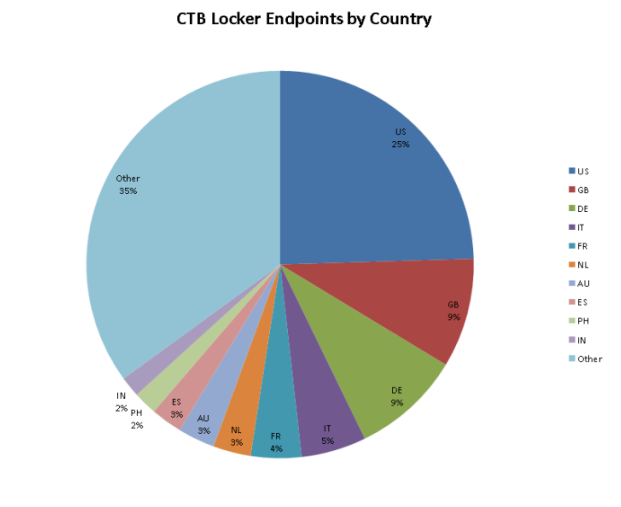

Statistik

CTB-Locker infektioner ses främst i västra Europa, Nordamerika och Australien. Detta är generellt sett tier 1 länderna beskrivs i Reddit inlägget ovan. Offren i dessa länder visas riktas utifrån ransomware författarens tidigare erfarenhet av framgångsrika betalningar.

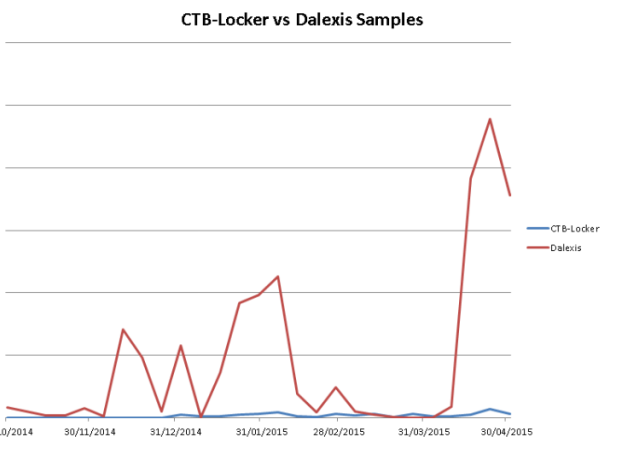

När man tittar på antal prover kan vi se att antalet faktiska CTB-Locker prover är mycket lägre än antalet Dalexis prov som används för att hämta CTB-skåp. Detta är rimligt eftersom downloader är spammad ut i extremt stora volymer, vilket gör att säkerhetsprodukter att lägga upptäckt mycket snabbt. Att göra varje prov unika genom att ändra en liten mängd i varje fil ökar sannolikheten för att vissa kontrollsumma-baserade lösningar kommer att misslyckas att upptäcka alla exemplar.

När man tittar på antal prover kan vi se att antalet faktiska CTB-Locker prover är mycket lägre än antalet Dalexis prov som används för att hämta CTB-skåp. Detta är rimligt eftersom downloader är spammad ut i extremt stora volymer, vilket gör att säkerhetsprodukter att lägga upptäckt mycket snabbt. Att göra varje prov unika genom att ändra en liten mängd i varje fil ökar sannolikheten för att vissa kontrollsumma-baserade lösningar kommer att misslyckas att upptäcka alla exemplar.

Skydd

Skydd

Sophos skyddar mot CTB-skåp i utförande med HPmal/lösen-N och statiskt med en mängd upptäckt namn, inklusive: Troj/lösen-AKW, Troj/lök-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos upptäcker den Dalexis/Elenoocka dataöverföring med en mängd upptäckt namn, inklusive: Troj/Agent-AMTG Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-B.

Dessa HÖFTER signaturer kräver ofta inte några uppdateringar som de upptäcker på uppackad minne kod oberoende av filerna på disken som antingen packade, förvrängd eller krypterad.

Med Sophos HÖFTER rekommenderas teknik aktiverad starkt att blockera ransomware proaktivt.

Om du misstänker att du har äventyrats av ransomware, kan du ta bort skadliga program som använder våra Virus Removal Tool . Tyvärr finns det inte mycket du kan göra för att få dina filer tillbaka utom att betala lösen-krypteringen är för starka för att spricka.

Förutom att ha antivirus uppdaterad, finns ytterligare förändringar för att förhindra eller avväpna ransomware infektioner som en användare kan använda.

1. säkerhetskopiera dina filer.

Det bästa sättet att se till att du inte förlorar dina filer till ransomware är att regelbundet säkerhetskopiera dem. Lagra säkerhetskopian separat är också viktig – som diskuteras, vissa ransomware varianter ta bort Windows filversioner som en mer ytterligare taktik för att förhindra din återhämtning, så du behöver lagra säkerhetskopian offline.

2. tillämpa windows och andra programuppdateringar regelbundet.

Håll ditt system och program uppdaterade. Detta ger dig den bästa chansen att undvika ditt system utnyttjas med hjälp av drive-by ladda ner attacker och programvara (särskilt Adobe Flash, Microsoft Silverlight, webbläsare, osv) sårbarheter som är kända för att installera ransomware.

3. undvika att klicka på Betrodda e-länkar eller oönskad e-post bifogade filer öppnas.

De flesta ransomware anländer via spam e-post antingen genom att klicka på länkarna eller som bilagor. Att ha en bra e-anti-virus scanner skulle också aktivt blockera komprometterad eller skadlig webbplats länkar eller binära bilagor som leder till ransomware.

4. inaktivera ActiveX-innehåll i Microsoft Office-program som Word, Excel, etc.

Vi har sett många skadliga dokument som innehåller makron som ytterligare kan hämta ransomware tyst i bakgrunden.

5. installera en brandvägg, blockera Tor och I2P och begränsa till specifika portar.

Hindrar skadlig kod från att nå sitt samtal-home server via nätverket kan avväpna en aktiv ransomware variant. Som sådan, är blockera anslutningar till I2P eller Tor-servrar via en brandvägg en effektiv åtgärd.

6. inaktivera avlägsen desktopen förbindelserna.

Inaktivera avlägsen desktopen förbindelserna när de inte krävs i din miljö, så att skadlig författare inte kan komma åt din maskin distans.

7. blockera binära data som körs från % APPDATA % och % TEMP % stigar.

De flesta filer som ransomware tappade och körs från dessa platser, så blockerar utförande skulle förhindra ransomware körning.