Ett nytt malware utbrott

Bara skapade förra månaden, WannaCry rubriker över hela världen efter det lyckats infektera mer än 200 000 datorer i över 150 länder med ett säkerhetsproblem i Windows. I de senaste par dagar såg vi en annan utbredd attack som troddes först vara en ransomware-utbrott. Den har en mängd olika namn men kallas oftast Petya or NotPetya.

Petya är en känd ransomware som har funnits ett tag men dess utvecklare har förnekat inblandning i detta nya angrepp, därav varför det kallas NotPetya av vissa. Vid första anblicken, det fungerar som typiska ransomware, krypterar filer och sedan ber att offer betala för att återställa dem. Efter ytterligare undersökning är verkligheten helt annorlunda. Forskare har kommit till slutsatsen att NotPetya inte är faktiskt ransomware utan snarare torkar malware. Vad de föreslår är att det inte är tänkt att tjäna pengar, är det tänkt att förstöra system.

Petya är en känd ransomware som har funnits ett tag men dess utvecklare har förnekat inblandning i detta nya angrepp, därav varför det kallas NotPetya av vissa. Vid första anblicken, det fungerar som typiska ransomware, krypterar filer och sedan ber att offer betala för att återställa dem. Efter ytterligare undersökning är verkligheten helt annorlunda. Forskare har kommit till slutsatsen att NotPetya inte är faktiskt ransomware utan snarare torkar malware. Vad de föreslår är att det inte är tänkt att tjäna pengar, är det tänkt att förstöra system.

Ukrainska bolaget tros ha varit ground zero

Forskare i olika säkerhetsföretag anser att en redovisning programförsäljare baserat i Ukraina, M.E.Doc, spridits oavsiktligt malware som lett till infektion av tusentals datorer. Även om bolaget självt har förnekat detta, anser malware specialister att företaget var hackad och deras servrar var äventyras. Hackare släppt en uppdatering av skadlig programvara och de kunder som installerat det hamnade smittar sina datorer med NotPetya. Malware vunnits sedan autentiseringsuppgifter till lokala nätverk och genom att använda vissa verktyg, det lyckades sprida till datorer i samma nätverk. Det har också rapporterats att utnyttja används av WannaCry, EternalBlue, tillsammans med Eternalromance används i denna attack liksom. Den goda nyheten är att det inte sprids via Internet, endast via LAN. Detta väcker dock frågan om hur malware lyckats sprida sig till andra länder, där de infekterade företag hade ingen kontakt med M.E.Doc.

Hur fungerar NotPetya?

Precis som den ursprungliga Petya ransomware krypterar NotPetya inte filer en efter den andra. Vad den gör är den startar om datorn och krypterar hårddisken huvudfiltabellen (MFT) och gör master boot record (MBR) inte att fungera korrekt. Petya ersätter den kryptera MBR-kopian med en skadlig kod och din dator är inte kunna stöveln. I stället visas hotbrev. Detta är där NotPetya skiljer sig från Petya. Comae teknik forskare Matt Suiche, påstår att den ursprungliga Petya ransomware krypterar disken på sätt så att det kunde vända ändringar om det behövs. NotPetya, däremot, gör permanenta och oåterkallelig skada på disken.

Specialister tror att NotPetya inte är tänkt att tjäna pengar, är det tänkt att förstöra

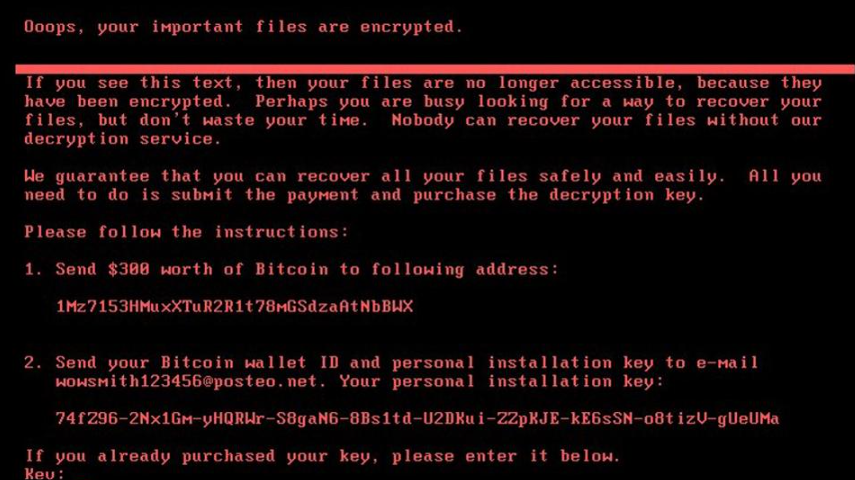

När hela processen är klar, visar den infektera datorn ett hotbrev. Meddelandet anger att filer har krypterats och att du måste betala $300 värde av Bitcoin till den angivna adressen. När offret betalar lösen, ska de skicka sina betalnings-ID och nyckeln personlig installation, som lämnas i en not, till wowsmith123456@posteo.net. Den tyska e-postleverantören har dock fattat beslutet att stänga detta konto, vilket innebär att du inte kan få kontakt med hackare. Även om du betalar, skulle brottslingar har inget sätt att veta vem betalade.

Detta är inte den enda anledningen till varför du inte ska betala. Ytterligare utredning malware har avslöjat att människorna bakom attacken har ingen avsikt att återställa filer. Det är helt enkelt inte möjligt. Ovan nämnda installationen nyckel-ID är en avgörande del av dekrypteringsprocessen. Den lagrar information om offret och dekrypteringsnyckeln. Installations-ID som visas i hotbrev är bara slumpmässiga data, vilket tyder på att NotPetya inte var tänkt att tjäna pengar.

Malware forskare är nu kategorisera NotPetya som ransomware utan som en torkare som i princip förstör dina filer med inget sätt att återställa dem. Medan inte faktiskt bort alla filer på systemet, när dina filer är krypterade, finns det inget sätt att dekryptera dem, som lämnar dem värdelösa. Och detta är tänkt att vara avsiktlig. Vilket innebär att gå in på detta, utvecklarna bakom infektionen inte siktar på att tjäna pengar.

Ukraina verkar ha den största mängden offer. Det har rapporterats att regeringen organisation hantera Chernobyl katastrofområde hade att växla till manuell strålningsmätning eftersom de var tvungna att stänga ner alla Windows-datorer. Major ukrainska energiföretag tycks också ha påverkats. Ser som Ukraina tog hårdast och det faktum att allt började där, man tror att landet var det avsedda målet i vad vissa tror att ha varit en nationalstat attack.

Vad du kunde ha gjort för att förhindra katastrofala utfall?

Säkerhetskopiering. Om WannaCry attacken har lärt både enskilda användare och företag, något, är det viktigt att ha backup. Ser som det är omöjligt att dekryptera filer, även om du betalar, är det enda som kunde ha räddat dig en massa problem filer lagras någon annanstans. Vi lever i en värld där skadlig kod lurar på varje hörn på Internet men människor är långt ifrån säkerhet försiktiga. Detta bevisas varje dag när användare rapporterar att deras filer har krypterats och det finns ingen backup.

Cyber hotet är verkligt. Oavsett vem de viktigaste målen för denna attack var, är det viktigt att förstå att det inte är något som inte kan hända dig och du behöver därför inte att vara försiktig. Och tills människor inse att och se till att de gör allt de kan för att skydda sig, det kommer bara att bli värre.

Referenser