ما يمكن قوله عن هذا التهديد

انتزاع الفدية المعروف كما .BOOT ransomware هو مصنف على أنه تهديد ضار للغاية، نظراً لكمية الضرر الذي قد تلحقه بجهاز الكمبيوتر الخاص بك. في حين تم الحديث عن انتزاع الفدية على نطاق واسع، كنت قد غاب عن ذلك، وبالتالي قد لا تعرف الضرر الذي قد تفعله. تستخدم البرامج الضارة لتشفير البيانات خوارزميات تشفير قوية لتشفير البيانات، وبمجرد الانتهاء من تنفيذ العملية، سيتم تأمين البيانات ولن تتمكن من فتحها.

يتم تصنيف رانسومواري كعدوى ضارة للغاية لأن فك تشفير البيانات ليس دائمًا احتمالًا. سوف المحتالون نقدم لك أداة فك التشفير ولكن إعطاء في الطلبات قد لا يكون الخيار الأفضل. أولا وقبل كل شيء ، قد يكون إنفاق المال الخاص لأن الدفع لا يعني دائما فك تشفير الملفات. ما هو منع المحتالين من مجرد أخذ أموالك، دون إعطائك أداة فك التشفير. وعلاوة على ذلك، سوف تذهب أموالك نحو البيانات المستقبلية تشفير البرمجيات الخبيثة والبرمجيات الخبيثة. هل تريد حقا لدعم هذا النوع من النشاط الإجرامي. والمزيد من الناس يدفعون، وأكثر ربحية يحصل، وبالتالي جذب المزيد من المحتالين الذين يتم إغراء من المال السهل. استثمار هذا المال في النسخ الاحتياطي موثوق يكون أفضل لأنه إذا كنت وضعت من أي وقت مضى في هذا النوع من الوضع مرة أخرى، قد مجرد فتح .BOOT ransomware الملفات من النسخ الاحتياطي ولا تقلق بشأن فقدانها. يمكنك استعادة البيانات من النسخ الاحتياطي بعد محو .BOOT ransomware الفيروسات أو الإصابات ذات الصلة. قد لا تعرف أيضًا طرق توزيع البرامج الضارة في ترميز الملفات، وسنشرح الطرق الأكثر تكرارًا أدناه.

كيف ينتشر انتزاع الفدية

يمكنك أن تأتي في كثير من الأحيان عبر انتزاع الفدية المضافة إلى رسائل البريد الإلكتروني كمرفق أو على صفحات الويب تحميل مشكوك فيها. نظراً لأن هذه الأساليب لا تزال شعبية إلى حد ما، وهذا يعني أن الناس مهملين إلى حد ما عند استخدام البريد الإلكتروني وتنزيل الملفات. ومع ذلك، قد تستخدم بعض البرامج الضارة ترميز الملفات طرق أكثر تعقيداً، والتي تحتاج إلى مزيد من الجهد. المحتالون الانترنت إضافة ملف خبيث إلى رسالة بريد إلكتروني، وكتابة نوع من النص، والدولة زورا أن تكون من شركة ذات مصداقية / منظمة. الناس هم أكثر ميلا لفتح رسائل البريد الإلكتروني ذكر المال، وبالتالي هذه الأنواع من المواضيع قد تكون واجهت عادة. وإذا كان شخص مثل الأمازون كان البريد الإلكتروني لشخص أن النشاط مشكوك فيه لوحظ في حسابه أو عملية شراء، فإن صاحب الحساب سيكون أكثر عرضة لفتح المرفق. وبسبب هذا ، تحتاج إلى توخي الحذر بشأن فتح رسائل البريد الإلكتروني ، والبحث عن علامات على أنها قد تكون ضارة. أولاً، إذا كنت لا تعرف المرسل، تحقق من هويته قبل فتح الملف المرفق. وإذا كنت تعرفهم، فتحقق من عنوان البريد الإلكتروني للتأكد من أنها هي في الواقع. أيضا، يكون على البحث عن الأخطاء النحوية، والتي يمكن أن تكون صارخة إلى حد ما. يحيط علما كيف يعالج المرسل لك، إذا كان المرسل الذي يعرف اسمك، وسوف تحيا دائما لك باسمك، بدلا من عميل عام أو عضو. قد تستخدم أيضاً نقاط ضعف على جهاز الكمبيوتر الخاص بك برامج ضعيفة لتصيب. يتم تصحيح هذه الثغرات الأمنية في البرامج بشكل عام بسرعة بعد اكتشافها بحيث لا يمكن للبرامج الضارة استخدامها. لسوء الحظ ، كما يمكن رؤيته من خلال انتشار انتزاع الفدية WannaCry ، ليس كل الناس يثبتون الإصلاحات ، لسبب أو لآخر. من الأهمية بمكان أن تقوم بتحديث البرنامج بشكل متكرر لأنه إذا كانت نقطة الضعف خطيرة ، فقد تستخدمها البرامج الضارة للدخول. يمكن تثبيت بقع تلقائيا، إذا كنت لا تريد أن المتاعب نفسك معهم في كل مرة.

كيف يتصرف

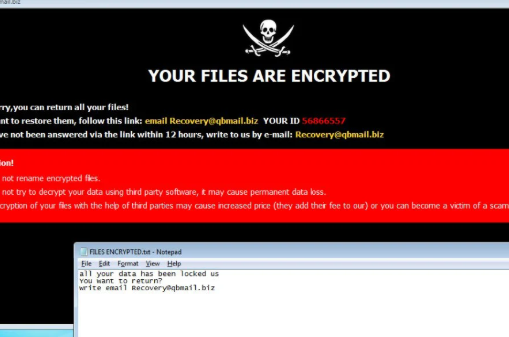

بمجرد أن يدخل الملف الذي يقوم بتشفير البرامج الضارة في جهازك ، سيبحث عن أنواع ملفات محددة وبمجرد تحديد موقعه ، سيتم قفله. حتى لو لم تكن العدوى واضحة منذ البداية ، ستعرف بالتأكيد أن هناك خطأ ما عندما لا يمكنك فتح ملفاتك. جميع الملفات المشفرة سيكون لها ملحق ملف إضافة إليها، والتي يمكن أن تساعد في التعرف على انتزاع الفدية. إذا تم استخدام خوارزمية تشفير قوية، يمكن أن تجعل استعادة البيانات صعبة للغاية، إن لم يكن مستحيلة. سيتم وضع إشعار فدية في المجلدات مع الملفات الخاصة بك أو أنها سوف تظهر في سطح المكتب الخاص بك، وينبغي أن يشرح كيف يمكنك استعادة الملفات. وسيتم اقتراح decryptor لك، لسعر من الواضح، ومجرمي الإنترنت سوف نبه إلى عدم تنفيذ أساليب أخرى لأنه يمكن أن يؤدي إلى تلف الملفات بشكل دائم. وينبغي عرض سعر واضح في المذكرة ولكن إذا لم يكن كذلك، وكنت قد للاتصال المحتالين عن طريق عنوان البريد الإلكتروني المقدمة لمعرفة كم تكاليف decryptor. لقد ناقشنا هذا من قبل ولكن، نحن لا نعتقد دفع الفدية هو الخيار الأكبر. قبل أن تفكر حتى في الدفع ، جرب بدائل أخرى أولاً. حاول أن تتذكر ما إذا كنت قد قمت بعمل نسخة احتياطية من أي وقت مضى ، قد يتم تخزين الملفات الخاصة بك في مكان ما. قد تكون قادراً أيضاً على اكتشاف أداة فك تشفير مجانية. قد يكون برنامج فك التشفير متاحًا مجانًا ، إذا كان برنامج الفدية قابلاً لفك التشفير. النظر في هذا الخيار وفقط عندما كنت متأكدا تماما أداة فك التشفير الحرة غير متوفرة، يجب عليك حتى التفكير في الامتثال للمطالب. استثمار جزء من هذا المال لشراء نوع من النسخ الاحتياطي قد تفعل المزيد من الخير. في حال كنت قد قدمت نسخة احتياطية قبل الإصابة بالعدوى، فقط حذف .BOOT ransomware ثم فتح .BOOT ransomware الملفات. إذا كنت تريد تجنب تشفير البيانات الضارة في المستقبل، تصبح مألوفة مع كيفية الوصول إلى جهازك. تأكد من تثبيت التحديث كلما توفر تحديث، ولا تفتح مرفقات البريد الإلكتروني عشوائيًا، ولا تثق إلا في مصادر موثوقة مع التنزيلات.

.BOOT ransomware ازاله

أداة لمكافحة البرمجيات الخبيثة سيكون من الضروري إذا كنت ترغب في التخلص تماما من برنامج ترميز الملف الخبيثة إذا كان لا يزال على جهازك. إذا حاولت إنهاء .BOOT ransomware بطريقة يدوية، قد يتسبب في ضرر إضافي بحيث لا يتم تشجيع. بدلاً من ذلك، لن يؤدي استخدام أداة مساعدة لمكافحة البرامج الضارة إلى إلحاق الضرر بجهازك. الأداة ليست فقط قادرة على مساعدتك على الاعتناء بالتهديد ، ولكنها قد تمنع أيضًا تلك المشابهة من الدخول في المستقبل. العثور على أداة مناسبة، وبمجرد تثبيته، ومسح الجهاز الخاص بك للعدوى. الأداة المساعدة غير قادر على استعادة الملفات، ومع ذلك. بعد التخلص تماما من البرامج الضارة ترميز البيانات، يمكنك بأمان استخدام جهاز الكمبيوتر الخاص بك مرة أخرى، في حين أن النسخ الاحتياطي للبيانات بشكل روتيني.

Offers

تنزيل أداة إزالةto scan for .BOOT ransomwareUse our recommended removal tool to scan for .BOOT ransomware. Trial version of provides detection of computer threats like .BOOT ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft استعراض التفاصيل WiperSoft هو أداة الأمان التي توفر الأمن في الوقت الحقيقي من التهديدات المحتملة. في الوقت ا ...

تحميل|المزيد

MacKeeper أحد فيروسات؟MacKeeper ليست فيروس، كما أنها عملية احتيال. في حين أن هناك آراء مختلفة حول البرنامج على شبكة الإ ...

تحميل|المزيد

في حين لم تكن المبدعين من MalwareBytes لمكافحة البرامج الضارة في هذا المكان منذ فترة طويلة، يشكلون لأنه مع نهجها حما ...

تحميل|المزيد

Quick Menu

الخطوة 1. حذف .BOOT ransomware باستخدام "الوضع الأمن" مع الاتصال بالشبكة.

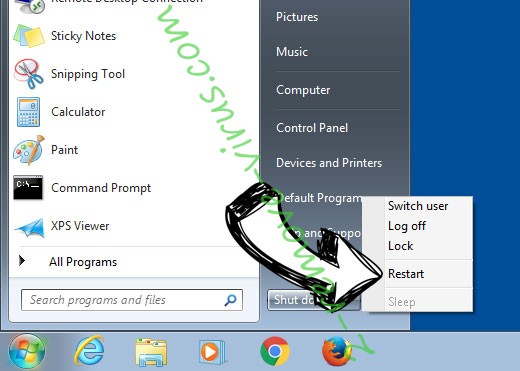

إزالة .BOOT ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

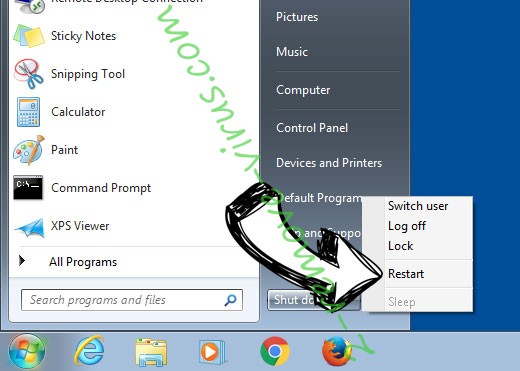

- انقر فوق ابدأ، ثم حدد إيقاف التشغيل.

- اختر إعادة التشغيل، ثم انقر فوق موافق.

- بدء التنصت على المفتاح F8 عند بدء تشغيل جهاز الكمبيوتر الخاص بك تحميل.

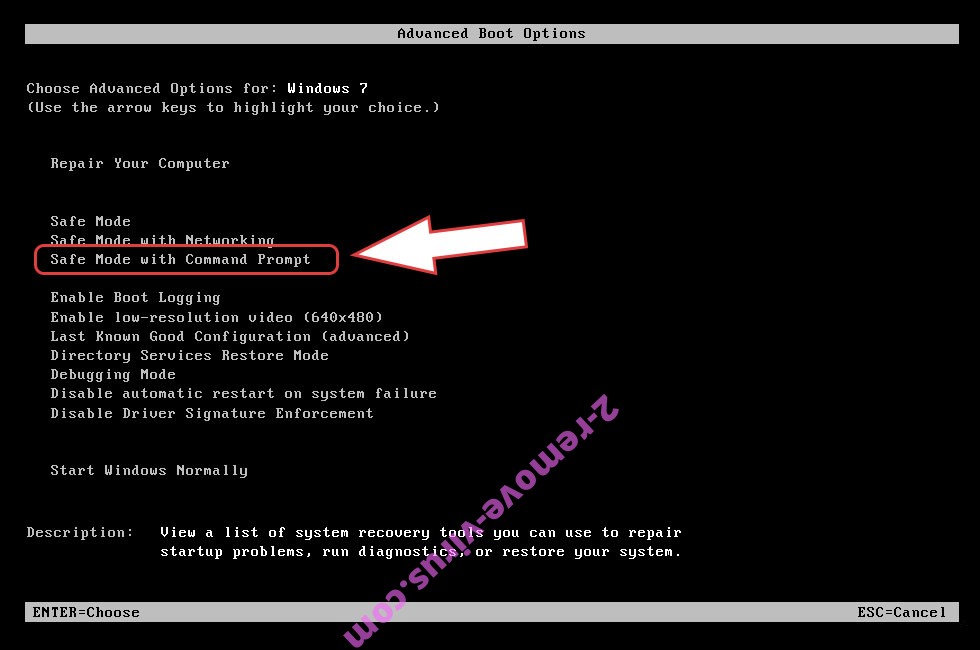

- تحت "خيارات التمهيد المتقدمة"، اختر "الوضع الأمن" مع الاتصال بالشبكة.

- فتح المستعرض الخاص بك وتحميل الأداة المساعدة لمكافحة البرامج الضارة.

- استخدام الأداة المساعدة لإزالة .BOOT ransomware

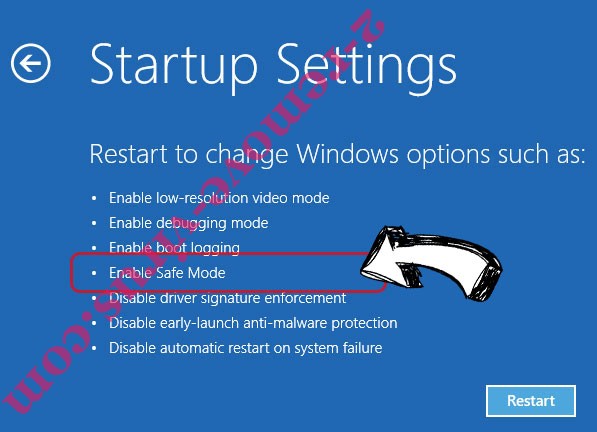

إزالة .BOOT ransomware من ويندوز 8/ويندوز

- في شاشة تسجيل الدخول إلى Windows، اضغط على زر الطاقة.

- اضغط واضغط على المفتاح Shift وحدد إعادة تشغيل.

- انتقل إلى استكشاف الأخطاء وإصلاحها المتقدمة ← الخيارات ← "إعدادات بدء تشغيل".

- اختر تمكين الوضع الأمن أو الوضع الأمن مع الاتصال بالشبكة ضمن إعدادات بدء التشغيل.

- انقر فوق إعادة التشغيل.

- قم بفتح مستعرض ويب وتحميل مزيل البرمجيات الخبيثة.

- استخدام البرنامج لحذف .BOOT ransomware

الخطوة 2. استعادة "الملفات الخاصة بك" استخدام "استعادة النظام"

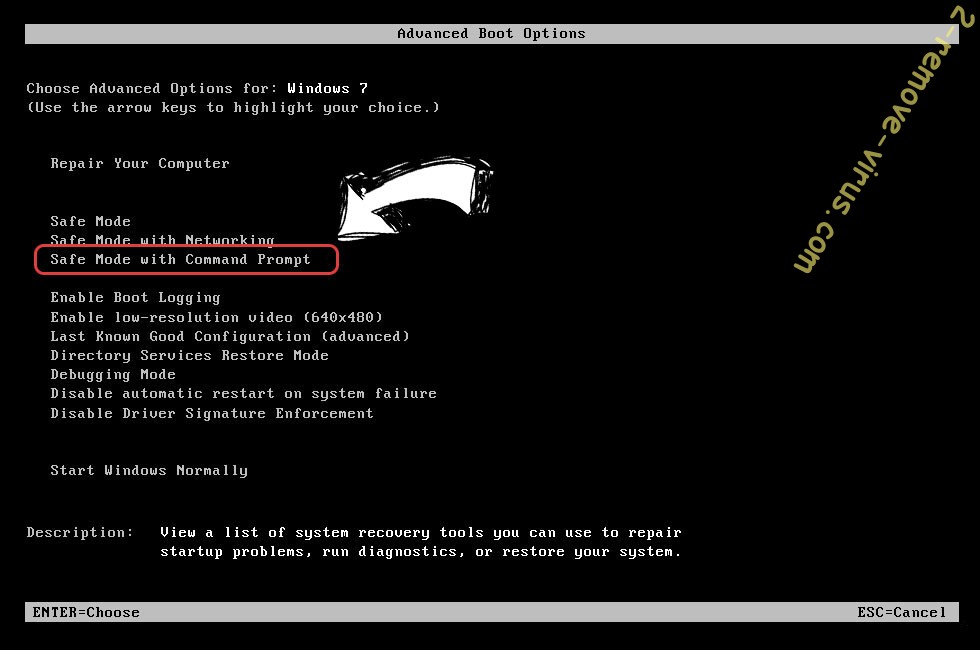

حذف .BOOT ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم اختر إيقاف التشغيل.

- حدد إعادة تشغيل ثم موافق

- عند بدء تشغيل جهاز الكمبيوتر الخاص بك التحميل، اضغط المفتاح F8 بشكل متكرر لفتح "خيارات التمهيد المتقدمة"

- اختر موجه الأوامر من القائمة.

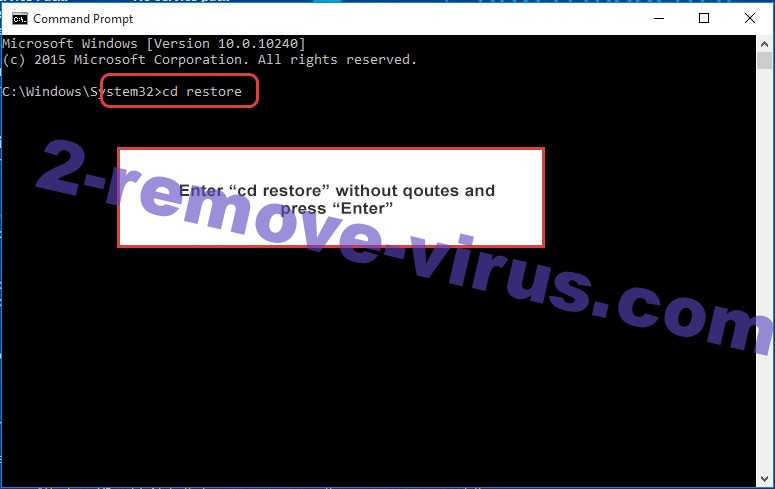

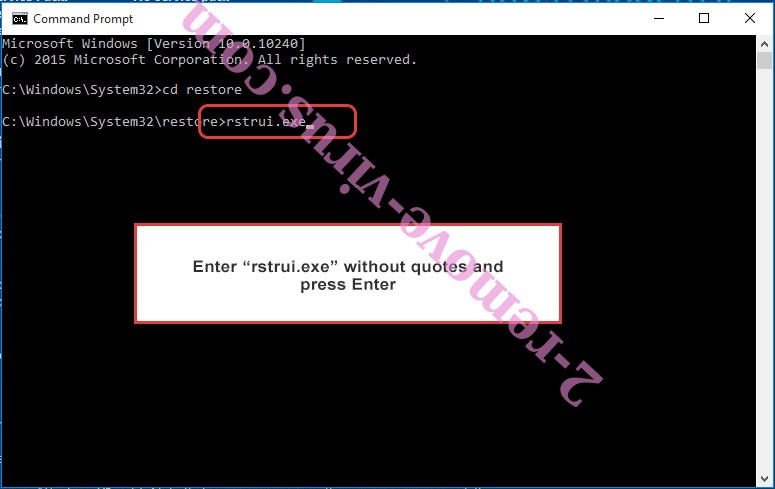

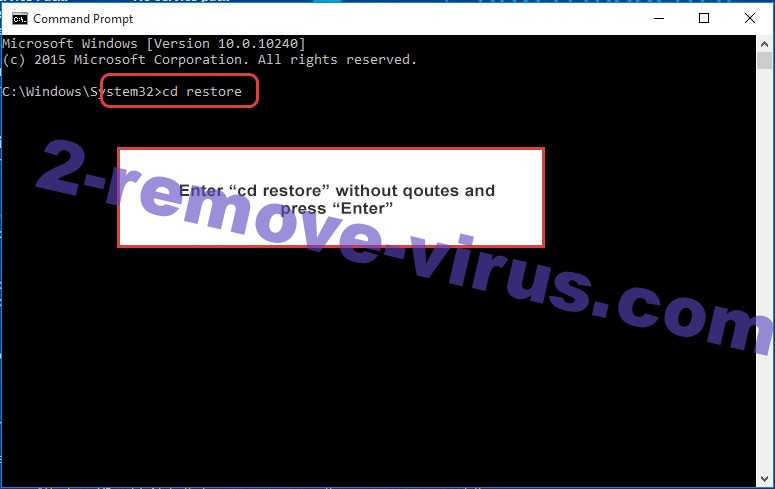

- اكتب في cd restore، واضغط على Enter.

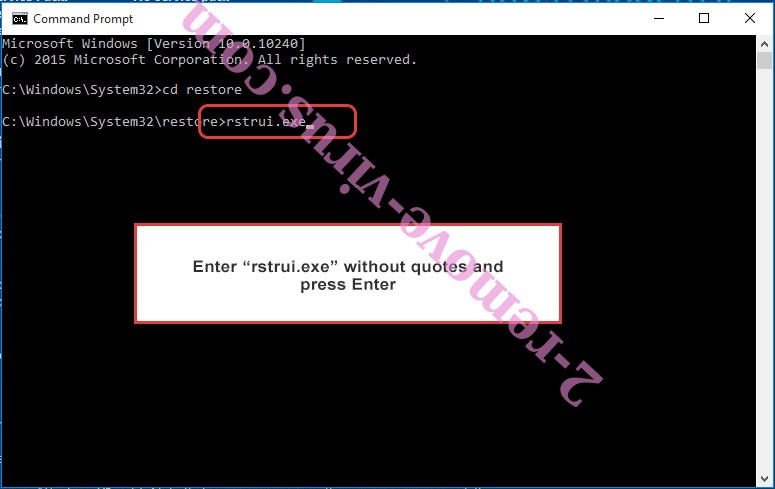

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter.

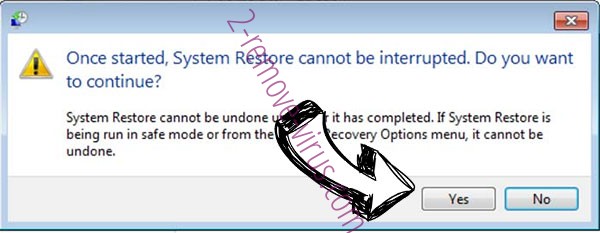

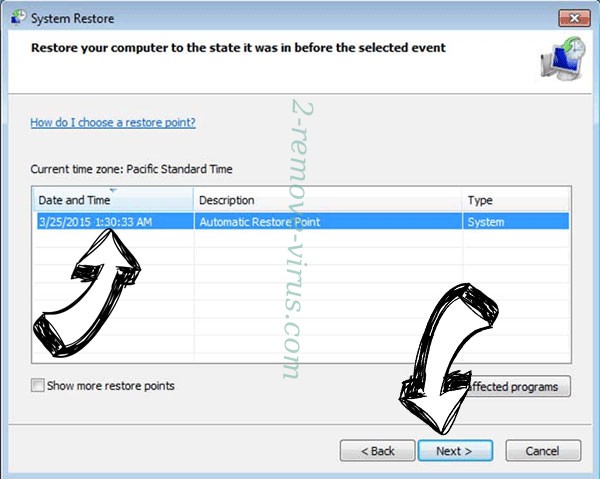

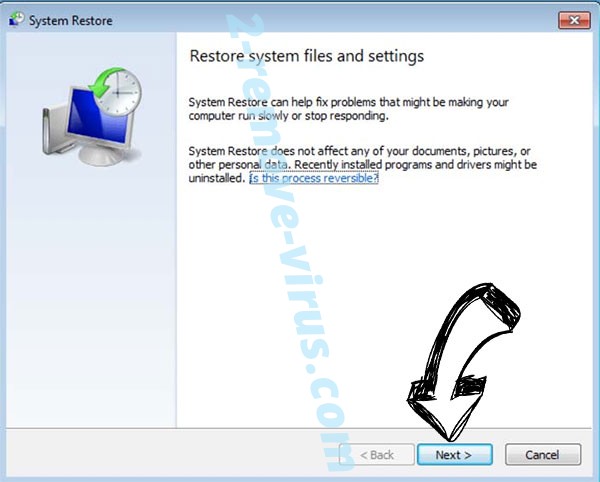

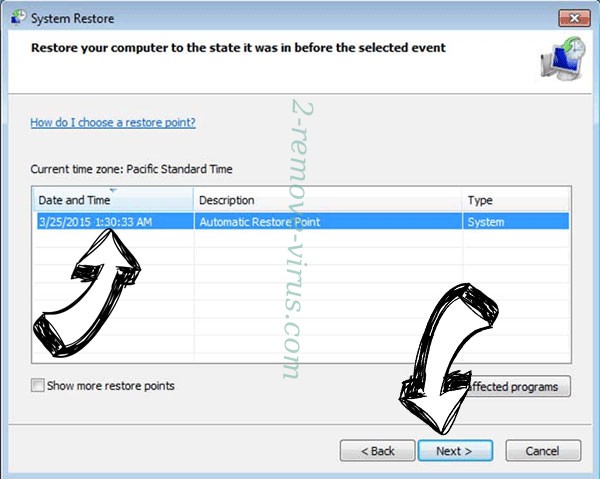

- انقر فوق التالي في نافذة جديدة وقم بتحديد نقطة استعادة قبل الإصابة.

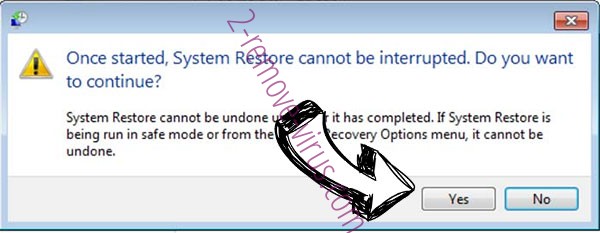

- انقر فوق التالي مرة أخرى ثم انقر فوق نعم لبدء استعادة النظام.

حذف .BOOT ransomware من ويندوز 8/ويندوز

- انقر فوق زر "الطاقة" في شاشة تسجيل الدخول إلى Windows.

- اضغط واضغط على المفتاح Shift وانقر فوق إعادة التشغيل.

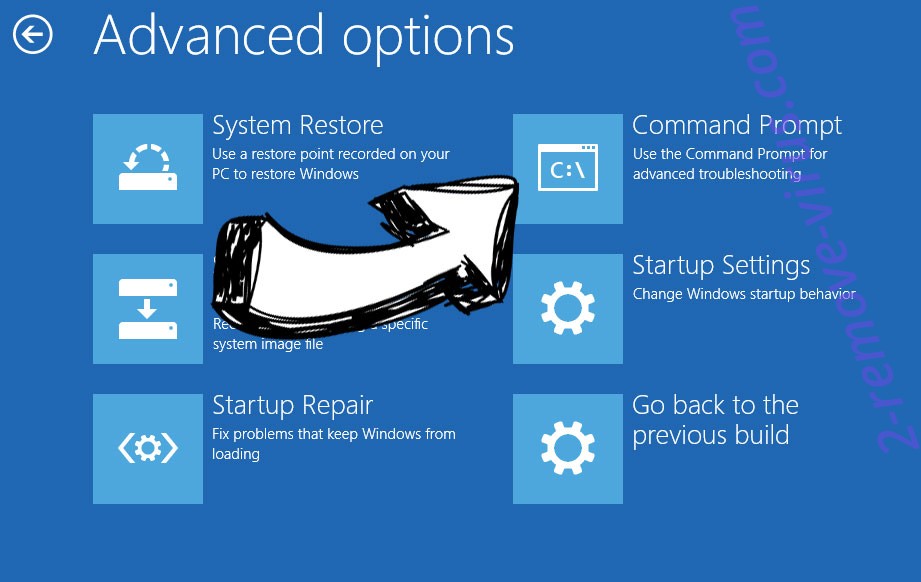

- اختر استكشاف الأخطاء وإصلاحها والذهاب إلى خيارات متقدمة.

- حدد موجه الأوامر، ثم انقر فوق إعادة التشغيل.

- في موجه الأوامر، مدخلات cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter مرة أخرى.

- انقر فوق التالي في إطار "استعادة النظام" الجديد.

- اختر نقطة استعادة قبل الإصابة.

- انقر فوق التالي ومن ثم انقر فوق نعم لاستعادة النظام الخاص بك.