Dkey ransomware هي برامج ضارة لتشفير الملفات تنتمي إلى عائلة برامج الفدية في دارما. الهدف من هذه العدوى هو تشفير ملفات المستخدمين وبيع جهاز فك تشفير للضحايا الذين ليس لديهم نسخ احتياطية. يمكن التعرف على الملفات المشفرة بواسطة ملحق يضاف إليها. تتضمن الإضافة معرفات فريدة للمستخدمين وعنوان بريد إلكتروني لجهة اتصال وتنتهي ب .dkey. لسوء الحظ ، بمجرد تشفير الملفات ، لن تكون قابلة للفتح ما لم يستخدم المستخدمون أولا أداة فك تشفير عليها. لكن الحصول على جهاز فك التشفير لن يكون سهلا لأن مشغلي البرامج الضارة فقط هم الذين يمتلكونه.

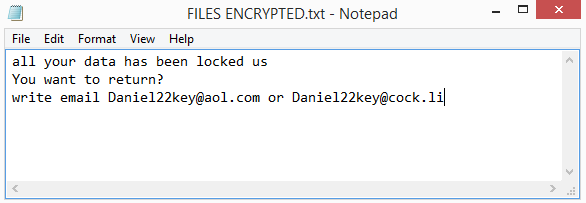

Dkey ransomware يستهدف جميع الملفات الشخصية ، بما في ذلك الصور ومقاطع الفيديو والصور والمستندات وما إلى ذلك. يمكن التعرف على الملفات المشفرة على الفور بسبب الامتداد المضاف إليها. تحتوي الإضافة على المعرفات المعينة للمستخدمين ، وعنوان بريد إلكتروني لجهة الاتصال ، بالإضافة إلى .dkey. على سبيل المثال، ستصبح image.jpg image.jpg.unique ID.[Daniel22key@aol.com].dkey.

عندما يتم تشفير الملفات بالكامل ، يعرض برنامج الفدية ملاحظة فدية منبثقة ، بالإضافة إلى إسقاط ملاحظة نصية .txt FILES المشفرة. تحتوي كلتا المذكرتين على معلومات قليلة جدا وتطلب من الضحايا إرسال بريد إلكتروني إلى Daniel22key@aol.com مع بطاقة الهوية المخصصة لهم. من المفترض أن يرسل مشغلو البرامج الضارة التعليمات مرة أخرى ، بالإضافة إلى سعر أداة فك التشفير. على الرغم من أنه لم يتم ذكره في الملاحظة ، فمن المحتمل أن يكون من الآمن افتراض أن جهاز فك التشفير سيكلف حوالي 1000 دولار لأن هذا هو السعر المعتاد. مهما كان الأمر ، لا ينصح بالدفع لأنه لا يضمن فك التشفير. يجب على المستخدمين أن يضعوا في اعتبارهم أنهم يتعاملون مع مجرمي الإنترنت ، ولا يعملون مثل الشركات المشروعة. لا يوجد شيء يمنعهم من مجرد أخذ أموال المستخدمين وعدم إرسال أي شيء في المقابل. وقد حدث هذا للعديد من الضحايا في الماضي، للأسف. علاوة على ذلك ، تجدر الإشارة إلى أن أموال الفدية للمستخدمين ستذهب إلى الأنشطة الإجرامية المستقبلية. والسبب في أن برامج الفدية لا تزال شيئا كبيرا هو أن الضحايا يستمرون في دفع الفدية. طالما استمروا في القيام بذلك ، ستستمر برامج الفدية في الازدهار.

بالنسبة للمستخدمين الذين ليس لديهم نسخة احتياطية ، فإن خيارات استرداد الملفات محدودة للغاية. الخيار الوحيد هو الانتظار حتى يتم إصدار جهاز فك تشفير مجاني Dkey ransomware . إنه غير متوفر حاليا ولكن ليس من المستحيل إصداره في المستقبل. لذلك ينصح المستخدمون بعمل نسخة احتياطية من ملفاتهم والتحقق أحيانا من وجود أداة Dkey ransomware فك تشفير.

طرق توزيع برامج الفدية

يتم توزيع معظم البرامج الضارة عبر نفس الطرق. تتضمن هذه الطرق مرفقات البريد الإلكتروني والسيول والتنزيلات من مصادر غير آمنة وما إلى ذلك. من المرجح أن يصاب المستخدمون الذين لديهم عادات تصفح سيئة بأجهزة الكمبيوتر الخاصة بهم بالبرامج الضارة. يمكن أن يؤدي تطوير عادات أفضل إلى قطع شوط طويل نحو تجنب الإصابة بالبرامج الضارة.

مرفقات البريد الإلكتروني هي طريقة شائعة جدا لتوزيع البرامج الضارة. يشتري الفاعلون الضارون عناوين البريد الإلكتروني من منتديات المتسللين ، ويرفقون ملفات ضارة برسائل البريد الإلكتروني ، ويرسلونها. عندما يفتح المستخدمون المرفقات، فإنهم يصيبون أجهزة الكمبيوتر الخاصة بهم. إنها طريقة منخفضة الجهد ، وهذا هو السبب في أنها تحظى بشعبية كبيرة بين الجهات الفاعلة الخبيثة. لحسن الحظ بالنسبة للمستخدمين ، عادة ما تكون رسائل البريد الإلكتروني هذه واضحة تماما. بادئ ذي بدء ، فهي مليئة بالأخطاء النحوية / الإملائية. عادة ما يدعي المرسلون أنهم من شركات مشروعة ، لذا تبدو الأخطاء في غير محلها. نادرا ما تحتوي رسائل البريد الإلكتروني المشروعة من الشركات على أخطاء لأنها تبدو غير احترافية للغاية.

عادة ما يتم إرسال رسائل البريد الإلكتروني الضارة من عناوين البريد الإلكتروني ذات المظهر العشوائي ، وهي هبة أخرى. يجب على المستخدمين دائما التحقق أولا من عنوان البريد الإلكتروني قبل التفاعل مع رسالة بريد إلكتروني تطلب منهم النقر فوق رابط أو فتح مرفق. إذا كان يبدو عشوائيا تماما ، فمن المحتمل أن يكون بريدا إلكترونيا ضارا. ولكن حتى لو بدا شرعيا ، فلا يزال يوصى بالبحث عنه لمعرفة ما إذا كان ينتمي إلى من يدعي المرسل أنه هو.

كيف يمكن لمستخدمي عناوين البريد الإلكتروني أيضا معرفة الكثير عنه. عند إرسال بريد إلكتروني إلى العملاء ، عادة ما تخاطب الشركات الشرعية المستخدمين بالاسم. إنه تكتيك شائع تستخدمه الشركات لجعل البريد الإلكتروني يبدو أكثر شخصية. ولكن نظرا لأن مجرمي الإنترنت عادة ما لا يملكون معلومات شخصية للمستخدمين ، فإنهم يضطرون إلى استخدام كلمات عامة مثل “المستخدم” و “العضو” و “العميل” وما إلى ذلك ، عند مخاطبة المستخدمين.

قد تكون بعض رسائل البريد الإلكتروني الضارة أكثر تعقيدا ، خاصة إذا كان مجرمو الإنترنت يستهدفون شخصا معينا ولديهم معلومات عنهم. مثل هذا البريد الإلكتروني سيكون له قواعد نحوية صحيحة ولا توجد أخطاء إملائية ، ويخاطب المستخدمين بالاسم ، ويحتوي على أجزاء من المعلومات التي من شأنها أن تجعل الأمر برمته يبدو أكثر مصداقية. لتجنب فتح الملفات الضارة، يوصى بشدة بفحص جميع مرفقات البريد الإلكتروني باستخدام برنامج مكافحة الفيروسات أو VirusTotal قبل فتحها.

يمكن للمستخدمين أيضا إصابة أجهزة الكمبيوتر الخاصة بهم بجميع أنواع البرامج الضارة عن طريق التنزيل من مصادر غير آمنة. البرامج الضارة كامنة في كل ركن من أركان الإنترنت ، وهذا هو السبب في أن التنزيلات يجب أن تتم فقط من مصادر رسمية / تم التحقق منها.

أخيرا ، غالبا ما تنتشر البرامج الضارة عبر السيول. يقوم الممثلون الضارون بتحميل السيول التي تحتوي على برامج ضارة فيها على مواقع التورنت سيئة الإشراف. عادة ما تكون السيول للمحتوى الترفيهي الذي يحتوي على برامج ضارة فيها. وبشكل أكثر تحديدا ، السيول للأفلام والمسلسلات التلفزيونية وألعاب الفيديو. لا يقتصر الأمر على سرقة المحتوى المحمي بحقوق الطبع والنشر فحسب ، بل إنه يشكل خطرا أيضا على الكمبيوتر.

Dkey ransomware عزل

تعتبر Ransomware واحدة من أكثر الإصابات بالبرامج الضارة خطورة. ما لم يكن المستخدمون يعرفون بالضبط ما يجب القيام به ، فليس من الجيد محاولة إزالته Dkey ransomware يدويا. يمكن أن يؤدي إلى مزيد من الضرر للكمبيوتر. بالنظر إلى أنها إصابة متطورة بالبرامج الضارة ، يجب ترك إزالتها لأداة احترافية.

إذا كان لدى المستخدمين نسخة احتياطية، فيمكنهم البدء في استرداد الملفات بمجرد إزالة Dkey ransomware برنامج مكافحة الفيروسات بالكامل من الكمبيوتر. إذا كانت برامج الفدية لا تزال موجودة عندما يتصل المستخدمون بنسختهم الاحتياطية ، فستصبح الملفات التي تم نسخها احتياطيا مشفرة أيضا.

إذا لم يكن هناك نسخة احتياطية ، فلا يوجد شيء يمكن للمستخدمين القيام به إلى جانب انتظار إصدار جهاز فك تشفير مجاني Dkey ransomware . متى، أو حتى إذا، سيحدث ذلك غير مؤكد. إذا تم إصداره ، فسيجد المستخدمون أنه على NoMoreRansom .

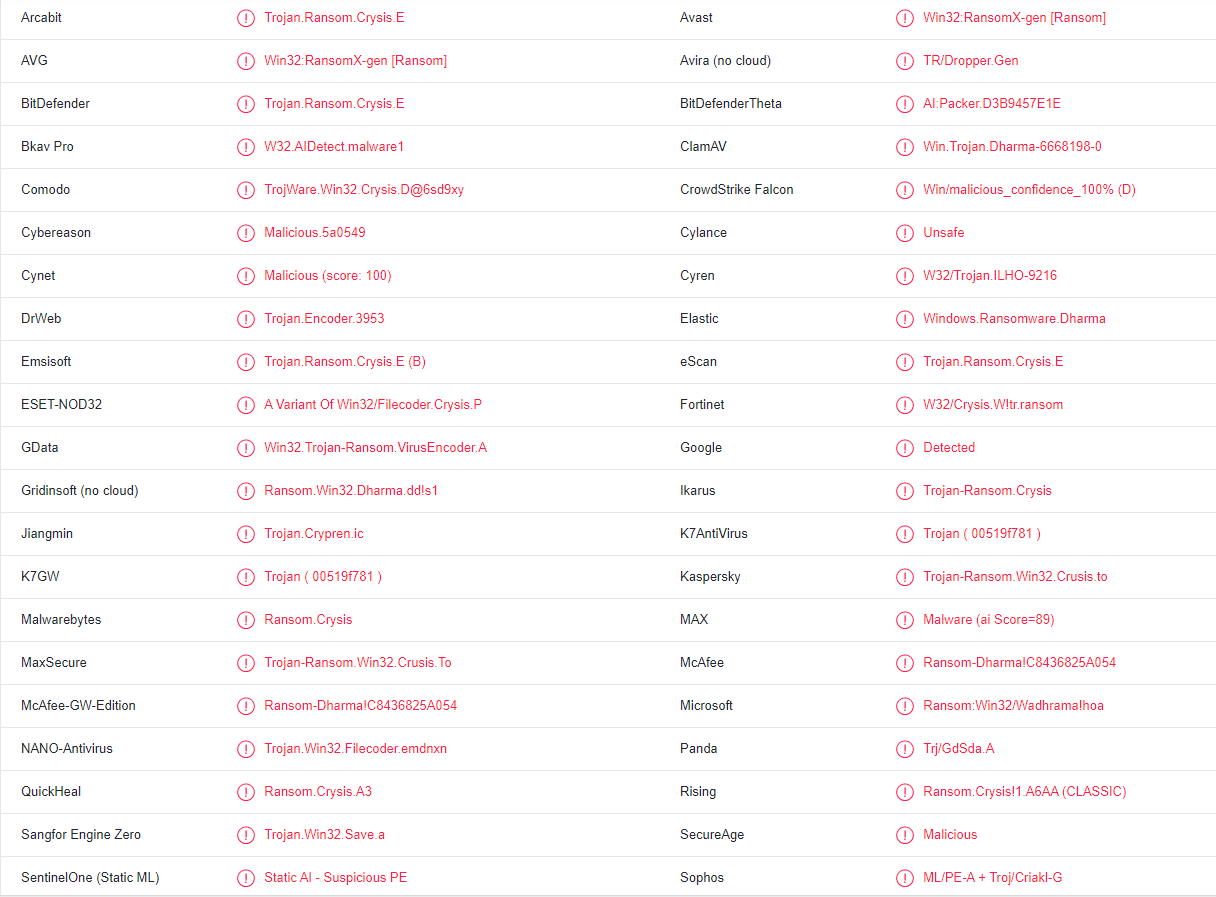

Dkey ransomware تم اكتشافه على النحو التالي:

- Win32 : رانسوم إكس – الجيل [الفدية] من قبل متوسط / أفاست

- Trojan.Ransom.Crysis.E by Bitdefender

- Trojan.Ransom.Crysis.E (B) بواسطة Emsisoft

- متغير من Win32/Filecoder.Crysis.P بواسطة ESET

- Ransom.Crysis by Malwarebytes

- Ransom.Win32.CRYSIS.SM من تريند مايكرو

- الفدية: Win32/Wadhrama!hoa بواسطة مايكروسوفت

- فدية الدارما! C8436825A054 بواسطة McAfee

- Trojan-Ransom.Win32.Crusis.to بواسطة كاسبرسكي

Quick Menu

الخطوة 1. حذف Dkey ransomware باستخدام "الوضع الأمن" مع الاتصال بالشبكة.

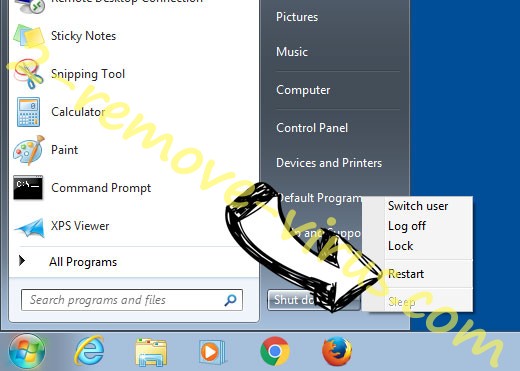

إزالة Dkey ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم حدد إيقاف التشغيل.

- اختر إعادة التشغيل، ثم انقر فوق موافق.

- بدء التنصت على المفتاح F8 عند بدء تشغيل جهاز الكمبيوتر الخاص بك تحميل.

- تحت "خيارات التمهيد المتقدمة"، اختر "الوضع الأمن" مع الاتصال بالشبكة.

- فتح المستعرض الخاص بك وتحميل الأداة المساعدة لمكافحة البرامج الضارة.

- استخدام الأداة المساعدة لإزالة Dkey ransomware

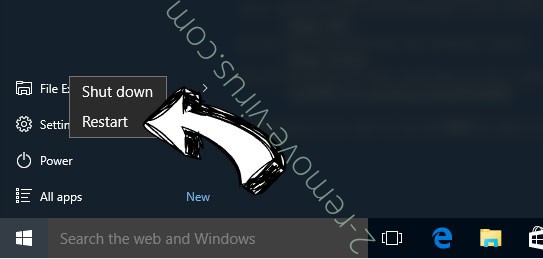

إزالة Dkey ransomware من ويندوز 8/ويندوز

- في شاشة تسجيل الدخول إلى Windows، اضغط على زر الطاقة.

- اضغط واضغط على المفتاح Shift وحدد إعادة تشغيل.

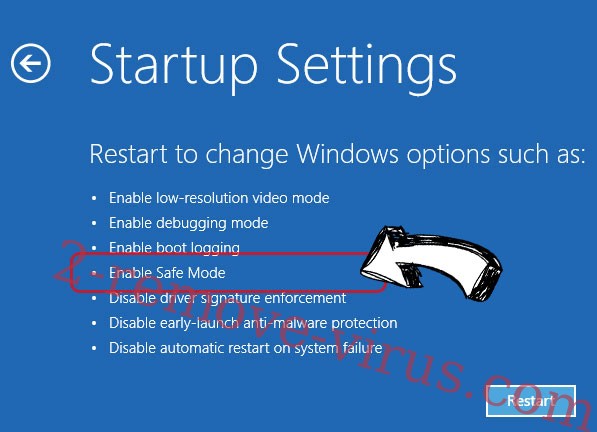

- انتقل إلى استكشاف الأخطاء وإصلاحها المتقدمة ← الخيارات ← "إعدادات بدء تشغيل".

- اختر تمكين الوضع الأمن أو الوضع الأمن مع الاتصال بالشبكة ضمن إعدادات بدء التشغيل.

- انقر فوق إعادة التشغيل.

- قم بفتح مستعرض ويب وتحميل مزيل البرمجيات الخبيثة.

- استخدام البرنامج لحذف Dkey ransomware

الخطوة 2. استعادة "الملفات الخاصة بك" استخدام "استعادة النظام"

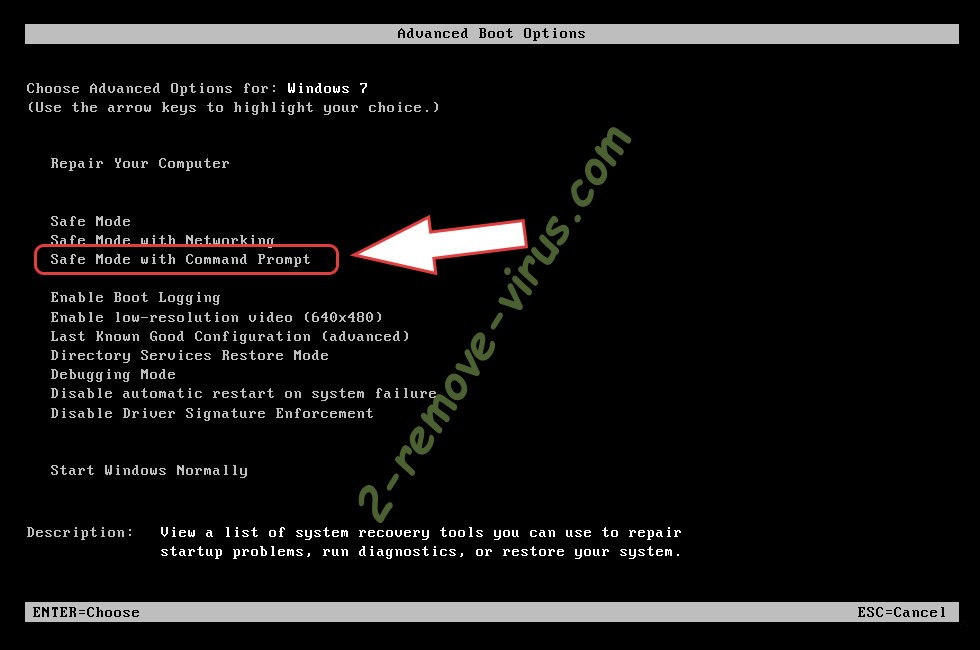

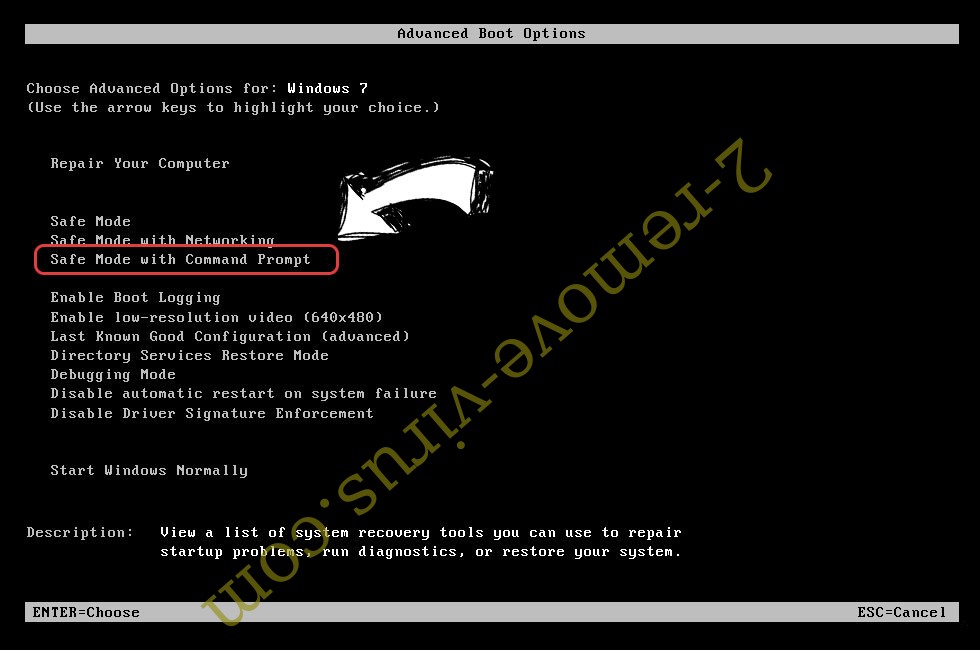

حذف Dkey ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم اختر إيقاف التشغيل.

- حدد إعادة تشغيل ثم موافق

- عند بدء تشغيل جهاز الكمبيوتر الخاص بك التحميل، اضغط المفتاح F8 بشكل متكرر لفتح "خيارات التمهيد المتقدمة"

- اختر موجه الأوامر من القائمة.

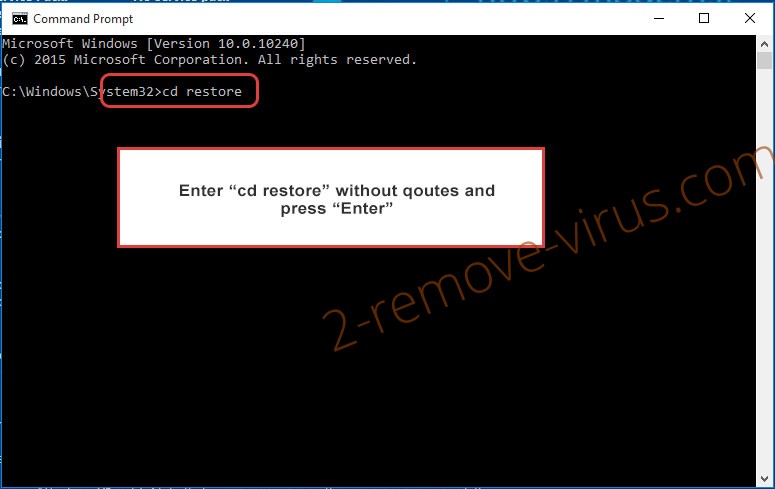

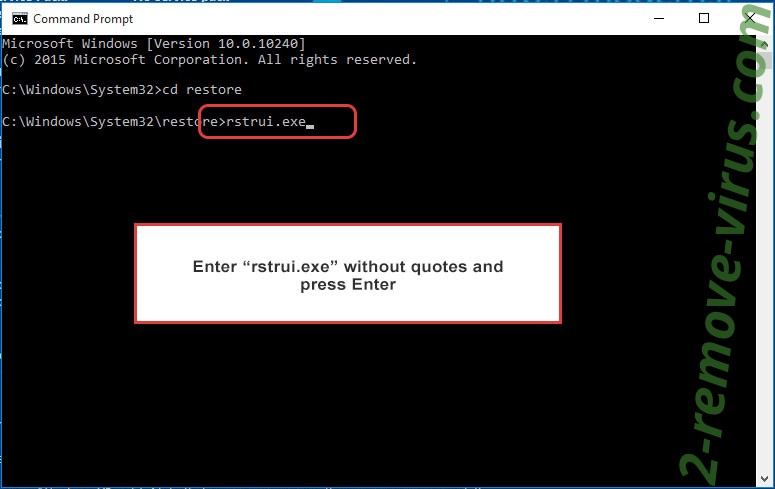

- اكتب في cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter.

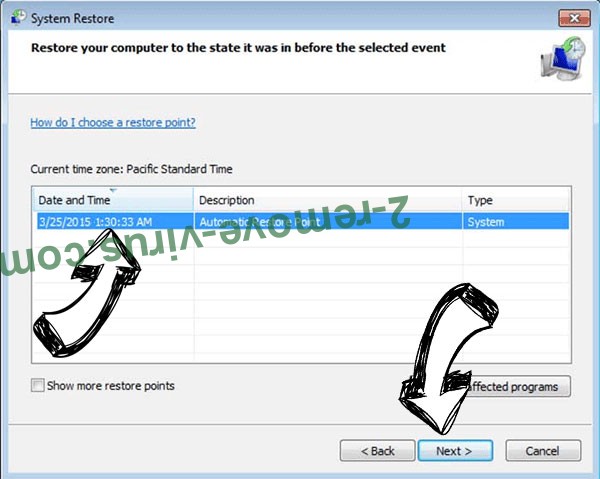

- انقر فوق التالي في نافذة جديدة وقم بتحديد نقطة استعادة قبل الإصابة.

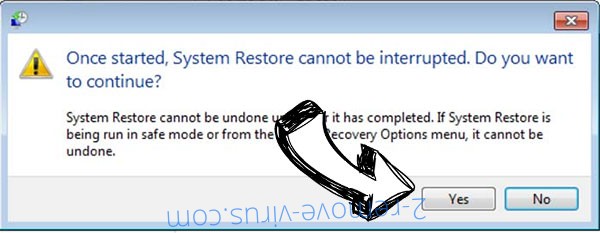

- انقر فوق التالي مرة أخرى ثم انقر فوق نعم لبدء استعادة النظام.

حذف Dkey ransomware من ويندوز 8/ويندوز

- انقر فوق زر "الطاقة" في شاشة تسجيل الدخول إلى Windows.

- اضغط واضغط على المفتاح Shift وانقر فوق إعادة التشغيل.

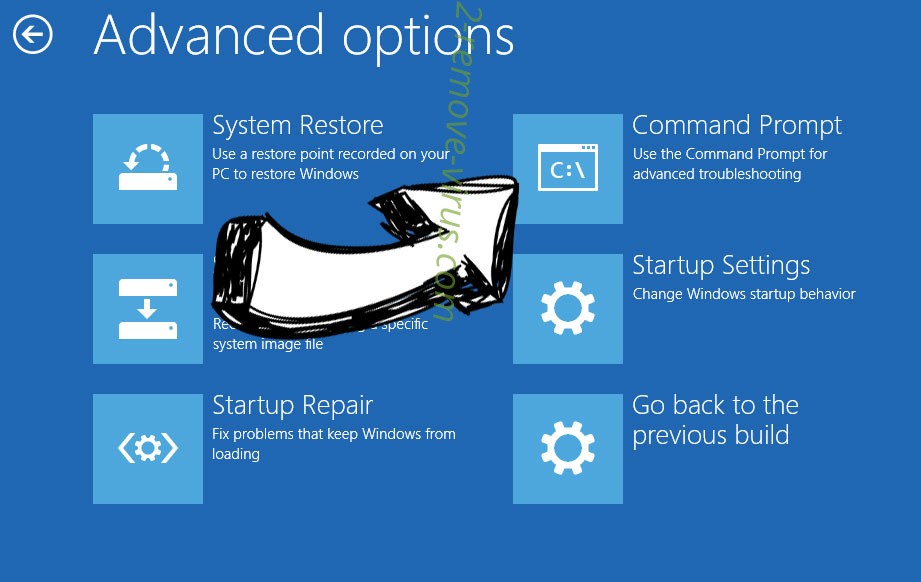

- اختر استكشاف الأخطاء وإصلاحها والذهاب إلى خيارات متقدمة.

- حدد موجه الأوامر، ثم انقر فوق إعادة التشغيل.

- في موجه الأوامر، مدخلات cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter مرة أخرى.

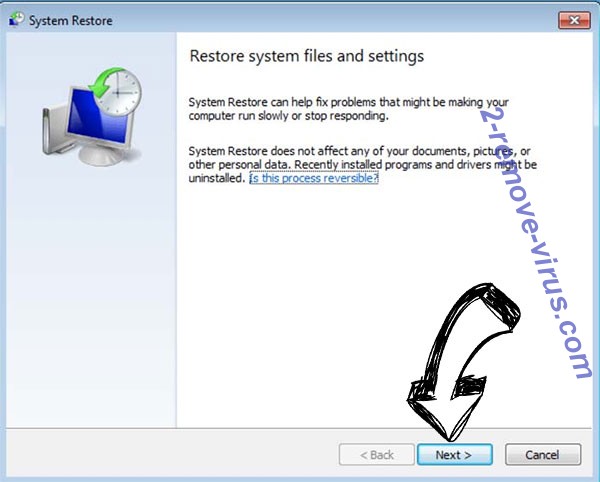

- انقر فوق التالي في إطار "استعادة النظام" الجديد.

- اختر نقطة استعادة قبل الإصابة.

- انقر فوق التالي ومن ثم انقر فوق نعم لاستعادة النظام الخاص بك.

Offers

تنزيل أداة إزالةto scan for Dkey ransomwareUse our recommended removal tool to scan for Dkey ransomware. Trial version of provides detection of computer threats like Dkey ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft استعراض التفاصيل WiperSoft هو أداة الأمان التي توفر الأمن في الوقت الحقيقي من التهديدات المحتملة. في الوقت ا ...

تحميل|المزيد

MacKeeper أحد فيروسات؟MacKeeper ليست فيروس، كما أنها عملية احتيال. في حين أن هناك آراء مختلفة حول البرنامج على شبكة الإ ...

تحميل|المزيد

في حين لم تكن المبدعين من MalwareBytes لمكافحة البرامج الضارة في هذا المكان منذ فترة طويلة، يشكلون لأنه مع نهجها حما ...

تحميل|المزيد