هل هذه عدوى خطيرة

KENS@TUTA.IO ransomware هو عدوى خطيرة حقا، والمعروفة باسم انتزاع الفدية أو ملف تشفير البرنامج الخبيثة. في حين تم الحديث عن انتزاع الفدية على نطاق واسع، قد تكون غاب عن ذلك، وبالتالي قد لا تكون على بينة من ما يمكن أن يعني العدوى لجهاز الكمبيوتر الخاص بك. يستخدم تشفير الملفات الضارة خوارزميات تشفير قوية لتشفير الملفات، وبمجرد قفلها، لن تتمكن من فتحها. لا يتوفر للضحايا دائمًا خيار استرداد البيانات ، وهذا هو السبب في خطورة البيانات التي تقوم بتشفير البرامج الضارة.

لديك خيار دفع الفدية ولكن لأسباب مختلفة ، هذه ليست أفضل فكرة. لا يؤدي إعطاء الطلبات بالضرورة إلى فك تشفير البيانات ، لذلك نتوقع أنه يمكن أن تنفق أموالك على لا شيء. لا نتوقع المحتالين السيبرانية ليس فقط تأخذ أموالك ويشعر أي التزام لمساعدتك. وعلاوة على ذلك ، فإن الأموال التي تقدمها تذهب نحو تمويل المزيد من البيانات في المستقبل تشفير البرامج الضارة والبرامج الضارة. تشير التقديرات بالفعل إلى أن الملف الذي يقوم بتشفير البرامج الضارة يكلف ملايين الدولارات من الخسائر التي تكبدتها الشركات المختلفة في عام 2017 ، وهذا تقدير فقط. وكلما زاد عدد الأشخاص الذين يعطونهم المال ، كلما زاد تشفير الملفات الضارة ، ويجذب المزيد من الأشخاص بشكل متزايد إلى هذه الصناعة. الحالات التي يمكن أن ينتهي فقدان الملفات الخاصة بك يمكن أن تحدث في كل وقت لذلك قد يكون من الأفضل لشراء النسخ الاحتياطي. إذا كان لديك نسخة احتياطية قبل إصابة جهاز الكمبيوتر الخاص بك، قم بإزالة KENS@TUTA.IO ransomware والشروع في استرداد البيانات. إذا لم تكن قد واجهت انتزاع الفدية من قبل، فإنه من الممكن أيضا كنت لا تعرف كيف تمكنت من الوصول إلى النظام الخاص بك، وفي هذه الحالة قراءة بعناية الفقرة أدناه.

أساليب انتشار رانسومواري

يمكنك تشغيل عموما في ملف ترميز البرامج الخبيثة المرفقة رسائل البريد الإلكتروني أو على صفحة تحميل مشكوك فيها. نظرًا لأن الأشخاص مهملون إلى حد ما عندما يفتحون رسائل البريد الإلكتروني وتنزيل الملفات ، فلا داعي في كثير من الأحيان لأولئك الذين يوزعون برامج الفدية لاستخدام طرق أكثر تعقيدًا. ومن الممكن أيضا أن طريقة أكثر تطورا استخدمت للعدوى، وبعض انتزاع الفدية لا استخدامها. كل ما على مجرمي الإنترنت القيام به هو إضافة ملف ضار إلى بريد إلكتروني ، وكتابة نص معقول ، والتظاهر بأنهم من شركة / منظمة جديرة بالثقة. عادة ، ستذكر رسائل البريد الإلكتروني المال ، والذي يميل المستخدمون إلى أخذه على محمل الجد. عادة ، يتظاهر المحتالون بأنهم من Amazon ، مع رسالة البريد الإلكتروني التي تعلمك أنه كان هناك نشاط غير عادي في حسابك أو تم إجراء نوع من الشراء. وذلك لحماية نفسك من هذا، هناك بعض الأشياء التي عليك القيام به عند التعامل مع رسائل البريد الإلكتروني. المهم هو التحقق مما إذا كنت على دراية بالمرسل قبل المتابعة لفتح المرفق. إذا كنت على دراية بها ، تأكد من أنها في الواقع لهم عن طريق التحقق بيقظة عنوان البريد الإلكتروني. ابحث عن أخطاء قواعد اللغة الواضحة ، فهي عادة ما تكون صارخة. تلميح آخر مهم يمكن أن يكون اسمك لا تستخدم في أي مكان ، إذا ، يتيح القول كنت مستخدم الأمازون وكانوا لإرسال بريد إلكتروني لك ، فإنها لن تستخدم تحيات نموذجية مثل عزيزي العميل / عضو / المستخدم ، وبدلا من ذلك إدراج الاسم الذي أعطيتلهم به. ويمكن أيضا استخدام نقاط الضعف في النظام للتلوث. يتم تحديد نقاط الضعف هذه بشكل عام من قبل الباحثين الأمنيين، وعندما يصبح البائعون على علم بها، فإنهم يقومون بإصدار تحديثات بحيث لا يمكن للأطراف الضارة الاستفادة منها لتوزيع برامجها الضارة. ومع ذلك ، إذا حكمنا على كمية الأجهزة المصابة من قبل WannaCry ، من الواضح أن الجميع ليس سريعًا في تثبيت هذه التحديثات لبرامجهم. الحالات التي تستخدم فيها البرامج الضارة نقاط الضعف للدخول هي السبب في أنه من الأهمية بمكان أن تقوم بتحديث البرامج بانتظام. يمكن تثبيت بقع تلقائيا، إذا وجدت تلك التنبيهات مزعجة.

ماذا يفعل

عندما يصيب برنامج ترميز البيانات الضار جهاز الكمبيوتر الخاص بك، فإنه سيقوم بمسح أنواع ملفات معينة وبمجرد العثور عليها، سيتم تشفيرها. حتى لو لم يكن ما حدث واضحًا منذ البداية ، فستعرف بالتأكيد أن هناك شيئًا ليس صحيحًا عندما لا تفتح الملفات كما يجب. سيكون للملفات التي تم ترميزها ملحق ملحق بها ، والذي يساعد عادة ً الأشخاص على التعرف على البرامج الضارة التي لديهم لترميز الملفات. تجدر الإشارة إلى أنه قد لا يكون فك تشفير الملفات ممكنًا إذا استخدمت البيانات التي تقوم بتشفير البرامج الضارة خوارزمية تشفير قوية. بعد اكتمال عملية التشفير، سوف تجد إشعار فدية، والتي ستحاول شرح ما حدث وكيف يجب عليك المتابعة. وفقا للمجرمين، عليك أن تكون قادرا على فك تشفير الملفات من خلال فك التشفير، والتي من الواضح أنها لن تأتي مجانا. إذا لم يتم تحديد سعر أداة فك التشفير ، سيكون عليك الاتصال بالمجرمين عبر البريد الإلكتروني. كما تعلمون بالفعل، نحن لا نشجع على الدفع. عندما لا يساعد أي من الخيار الآخر ، عندها فقط يجب عليك التفكير في الدفع. حاول أن تتذكر ربما تتوفر نسخ من الملفات ولكنك نسيت ذلك. أو ربما يتوفر برنامج فك تشفير مجاني. يمكن أن يكون برنامج فك التشفير متاحًا مجانًا ، إذا أصابت برامج الفدية الكثير من الأنظمة والباحثين في البرامج الضارة كانوا قادرين على اختراقه. تأخذ ذلك في الاعتبار قبل دفع المال المطلوب حتى يعبر عقلك. لن تحتاج إلى القلق إذا كنت من أي وقت مضى في نهاية المطاف في هذه الحالة مرة أخرى إذا كنت استثمرت بعض من هذا المبلغ في نوع من خيار النسخ الاحتياطي. إذا كنت قد أنشأت النسخ الاحتياطي قبل الحصول على غزو النظام الخاص بك، يجب أن تكون قادرة على استردادها من هناك بعد حذف KENS@TUTA.IO ransomware الفيروس. إذا كنت ترغب في تجنب ترميز الملفات الضارة في المستقبل ، فأصبح على دراية بالوسائل الممكنة التي قد تصيب جهازك من خلالها. تأكد من تثبيت التحديث كلما يتوفر تحديث، ولا تفتح ملفات عشوائية مرفقة برسائل البريد الإلكتروني، وقمت بتنزيل الأشياء فقط من مصادر تعرف أنها موثوقة.

KENS@TUTA.IO ransomware ازاله

من أجل التخلص من انتزاع الفدية إذا كان لا يزال موجودا على الجهاز، أداة مكافحة البرامج الضارة سيكون من الضروري أن يكون. إذا حاولت مسح KENS@TUTA.IO ransomware يدوياً، قد ينتهي بك الأمر إلى إيذاء الكمبيوتر بشكل أكبر بحيث لا يتم اقتراح ذلك. من أجل منع التسبب في المزيد من المتاعب، انتقل مع الأسلوب التلقائي، ويعرف أيضا باسم برنامج مكافحة البرامج الضارة. الأداة لن تساعدك فقط على التعامل مع العدوى ، ولكنها قد تمنع أيضًا تلك المماثلة من الدخول في المستقبل. بمجرد تثبيت برنامج مكافحة البرامج الضارة ، فقط قم بإجراء فحص لجهاز الكمبيوتر الخاص بك وأذن له بالتخلص من التهديد. ومع ذلك ، فإن الأداة غير قادرة على استرداد البيانات ، لذلك لا تفاجأ بأن ملفاتك لا تزال كما كانت ، مشفرة. بعد إنهاء تشفير الملف تمامًا للبرامج الضارة، يمكنك استخدام الكمبيوتر بأمان مرة أخرى، أثناء إجراء نسخ احتياطي بانتظام للبيانات.

Offers

تنزيل أداة إزالةto scan for KENS@TUTA.IO ransomwareUse our recommended removal tool to scan for KENS@TUTA.IO ransomware. Trial version of provides detection of computer threats like KENS@TUTA.IO ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft استعراض التفاصيل WiperSoft هو أداة الأمان التي توفر الأمن في الوقت الحقيقي من التهديدات المحتملة. في الوقت ا ...

تحميل|المزيد

MacKeeper أحد فيروسات؟MacKeeper ليست فيروس، كما أنها عملية احتيال. في حين أن هناك آراء مختلفة حول البرنامج على شبكة الإ ...

تحميل|المزيد

في حين لم تكن المبدعين من MalwareBytes لمكافحة البرامج الضارة في هذا المكان منذ فترة طويلة، يشكلون لأنه مع نهجها حما ...

تحميل|المزيد

Quick Menu

الخطوة 1. حذف KENS@TUTA.IO ransomware باستخدام "الوضع الأمن" مع الاتصال بالشبكة.

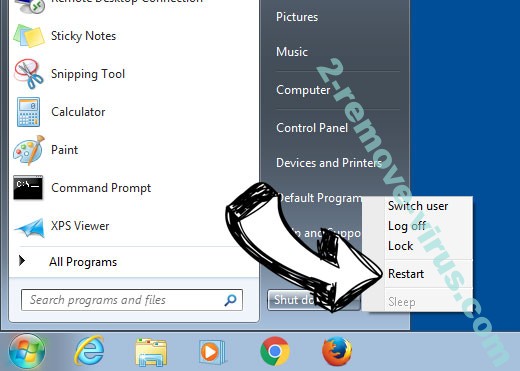

إزالة KENS@TUTA.IO ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

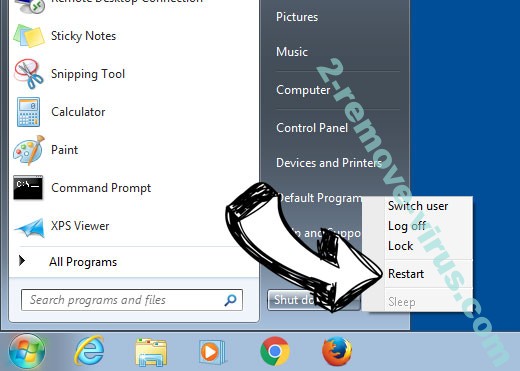

- انقر فوق ابدأ، ثم حدد إيقاف التشغيل.

- اختر إعادة التشغيل، ثم انقر فوق موافق.

- بدء التنصت على المفتاح F8 عند بدء تشغيل جهاز الكمبيوتر الخاص بك تحميل.

- تحت "خيارات التمهيد المتقدمة"، اختر "الوضع الأمن" مع الاتصال بالشبكة.

- فتح المستعرض الخاص بك وتحميل الأداة المساعدة لمكافحة البرامج الضارة.

- استخدام الأداة المساعدة لإزالة KENS@TUTA.IO ransomware

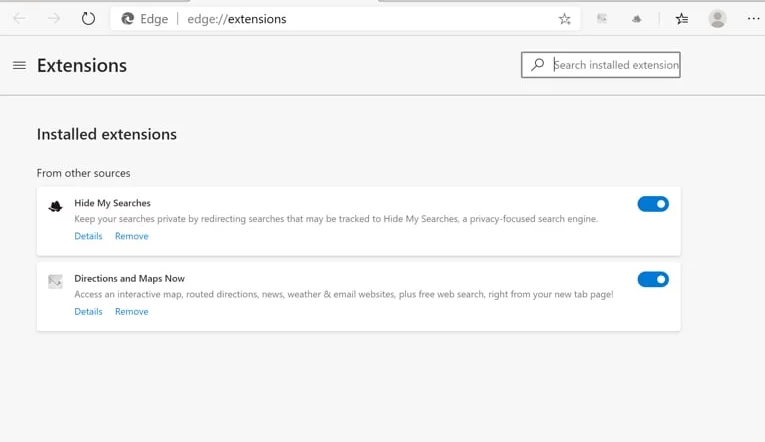

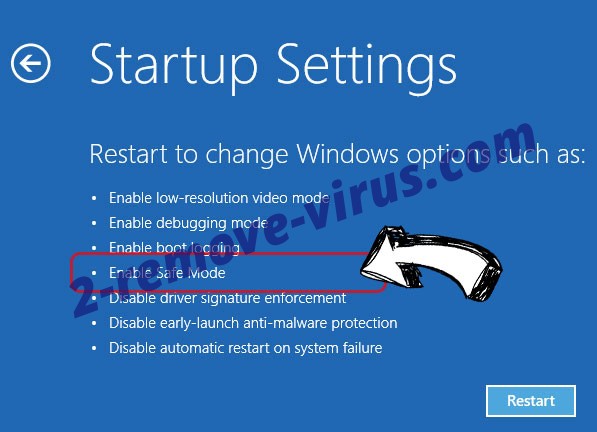

إزالة KENS@TUTA.IO ransomware من ويندوز 8/ويندوز

- في شاشة تسجيل الدخول إلى Windows، اضغط على زر الطاقة.

- اضغط واضغط على المفتاح Shift وحدد إعادة تشغيل.

- انتقل إلى استكشاف الأخطاء وإصلاحها المتقدمة ← الخيارات ← "إعدادات بدء تشغيل".

- اختر تمكين الوضع الأمن أو الوضع الأمن مع الاتصال بالشبكة ضمن إعدادات بدء التشغيل.

- انقر فوق إعادة التشغيل.

- قم بفتح مستعرض ويب وتحميل مزيل البرمجيات الخبيثة.

- استخدام البرنامج لحذف KENS@TUTA.IO ransomware

الخطوة 2. استعادة "الملفات الخاصة بك" استخدام "استعادة النظام"

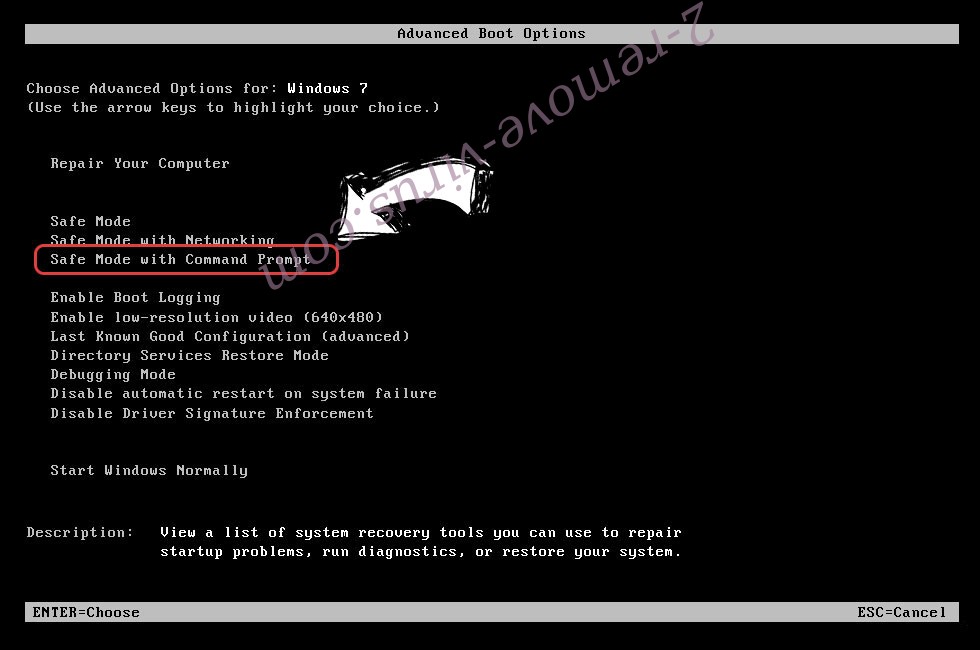

حذف KENS@TUTA.IO ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم اختر إيقاف التشغيل.

- حدد إعادة تشغيل ثم موافق

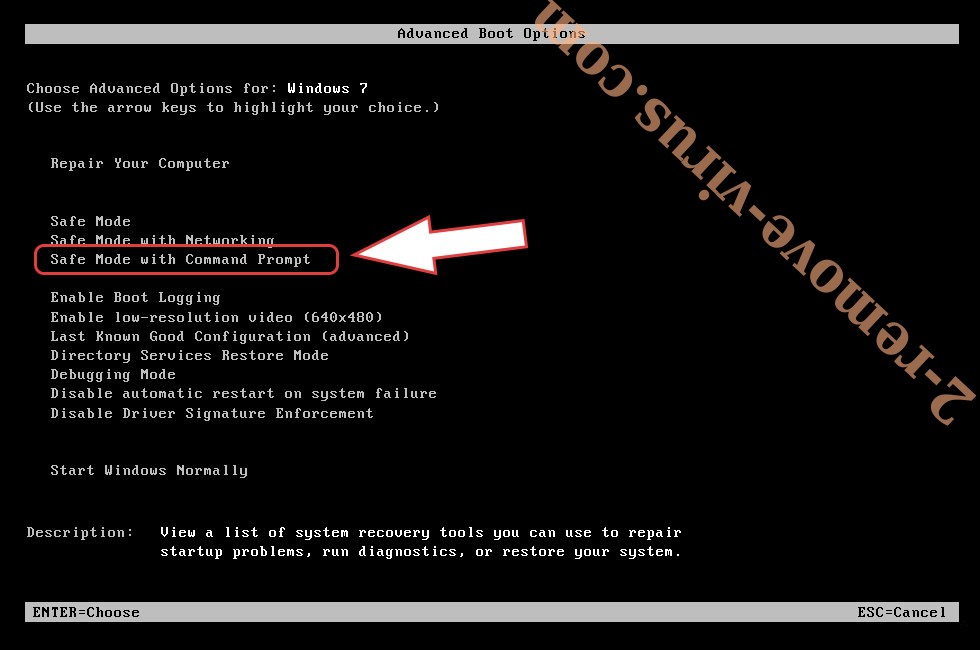

- عند بدء تشغيل جهاز الكمبيوتر الخاص بك التحميل، اضغط المفتاح F8 بشكل متكرر لفتح "خيارات التمهيد المتقدمة"

- اختر موجه الأوامر من القائمة.

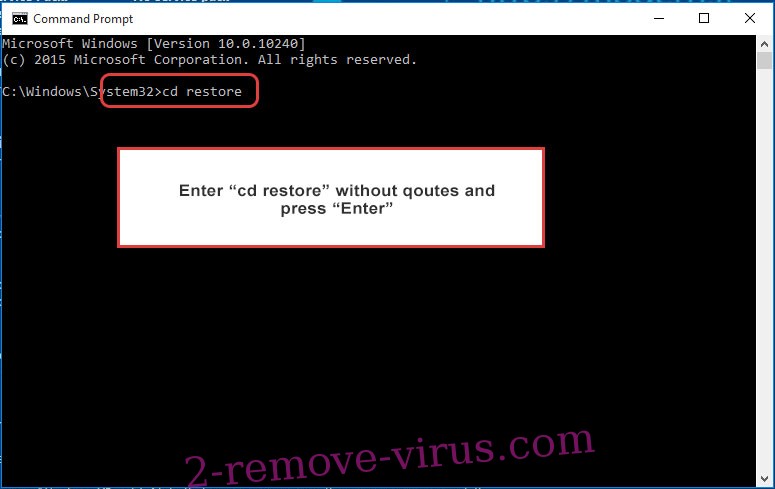

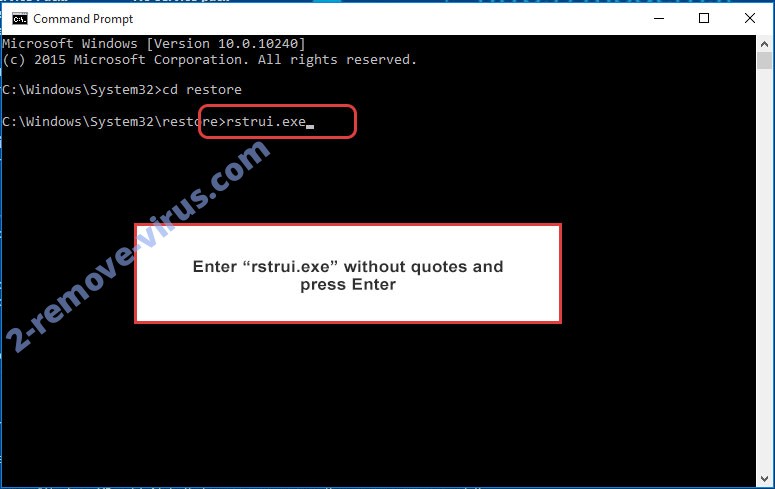

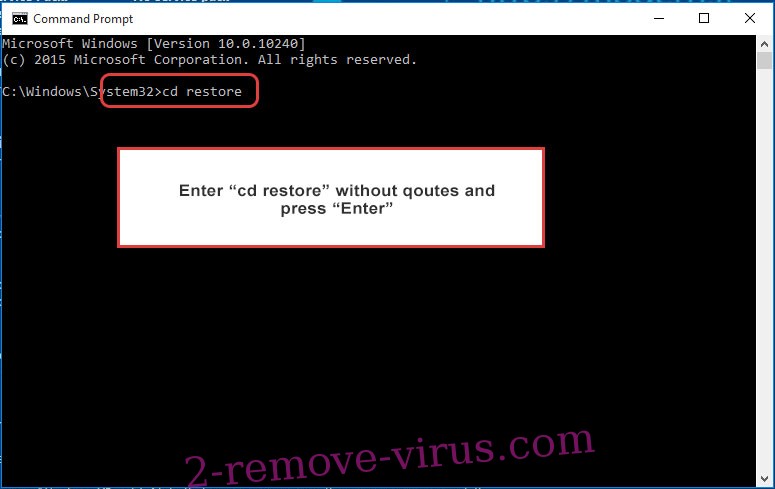

- اكتب في cd restore، واضغط على Enter.

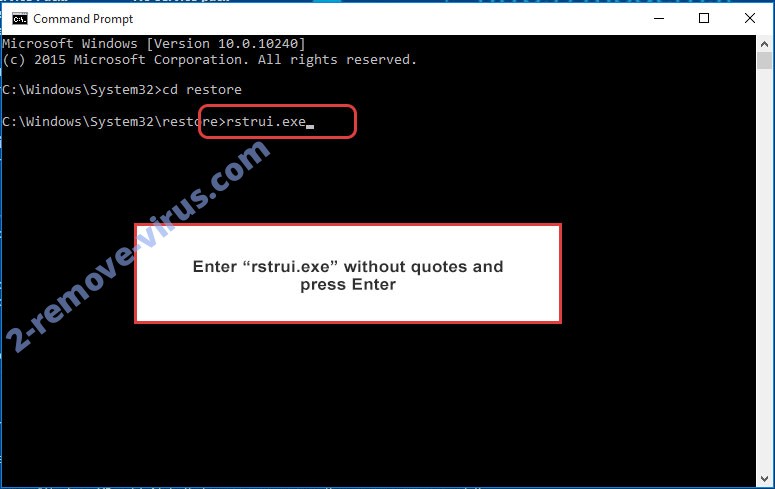

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter.

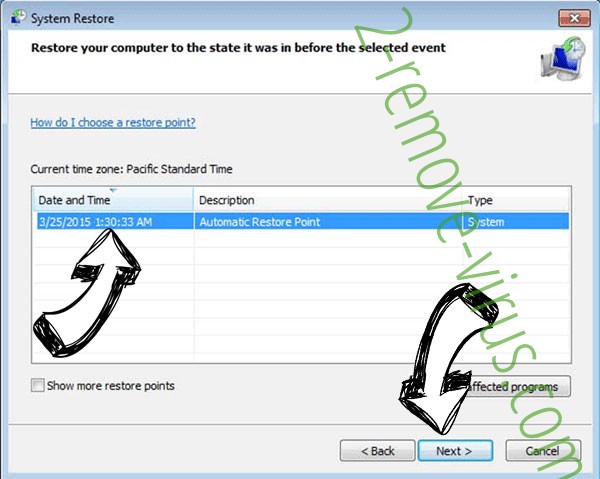

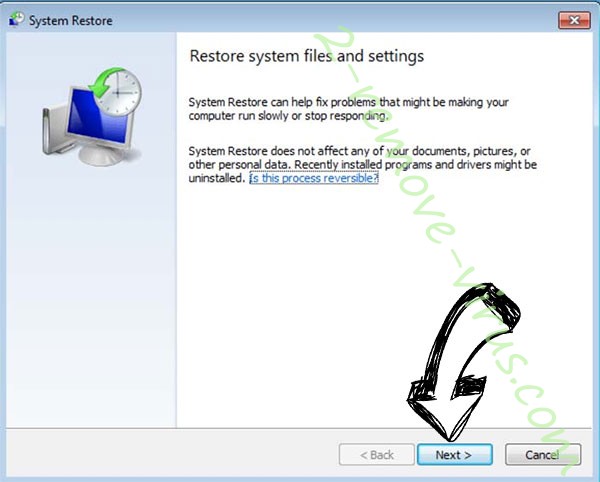

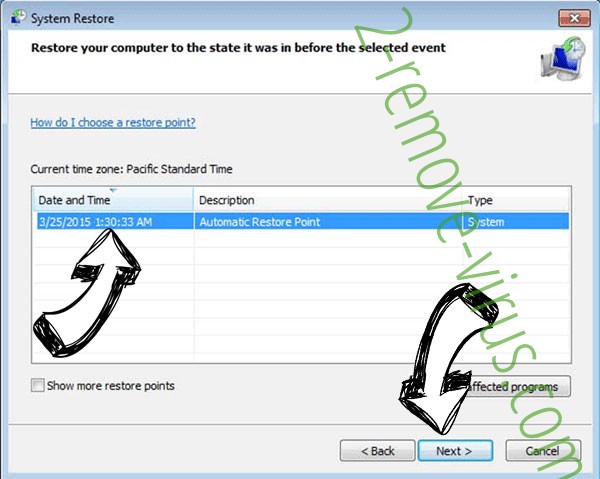

- انقر فوق التالي في نافذة جديدة وقم بتحديد نقطة استعادة قبل الإصابة.

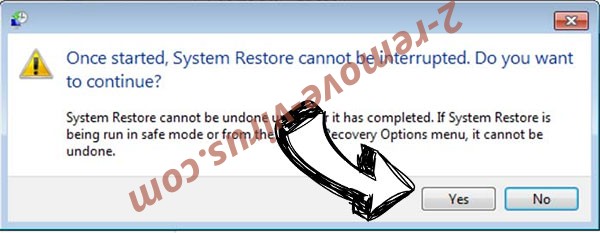

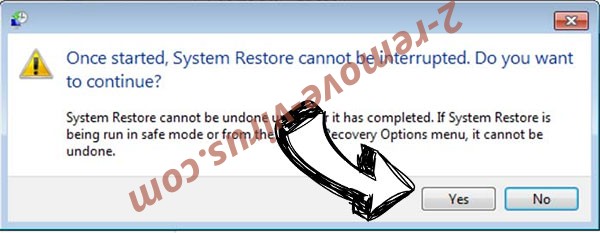

- انقر فوق التالي مرة أخرى ثم انقر فوق نعم لبدء استعادة النظام.

حذف KENS@TUTA.IO ransomware من ويندوز 8/ويندوز

- انقر فوق زر "الطاقة" في شاشة تسجيل الدخول إلى Windows.

- اضغط واضغط على المفتاح Shift وانقر فوق إعادة التشغيل.

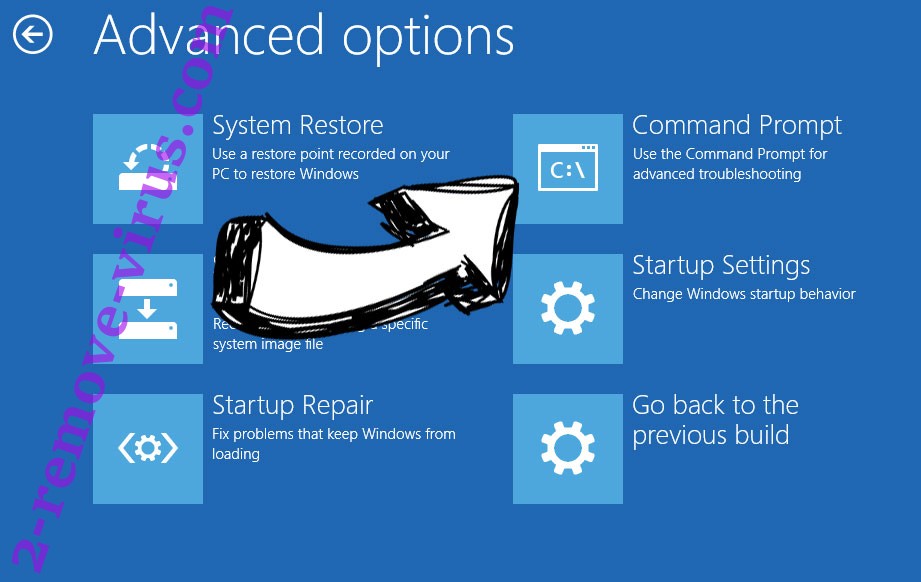

- اختر استكشاف الأخطاء وإصلاحها والذهاب إلى خيارات متقدمة.

- حدد موجه الأوامر، ثم انقر فوق إعادة التشغيل.

- في موجه الأوامر، مدخلات cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter مرة أخرى.

- انقر فوق التالي في إطار "استعادة النظام" الجديد.

- اختر نقطة استعادة قبل الإصابة.

- انقر فوق التالي ومن ثم انقر فوق نعم لاستعادة النظام الخاص بك.