عن Repg ransomware

يتم تصنيف انتزاع الفدية المعروف Repg ransomware بأنه تهديد ضار للغاية ، بسبب الضرر المحتمل الذي قد يلحق بجهازك. إذا لم يسبق لك أن واجهت هذا النوع من البرامج الضارة حتى الآن، قد تكون في لمفاجأة. يتم استخدام خوارزميات التشفير القوية من قبل انتزاع الفدية لتشفير الملفات ، وبمجرد قفلها ، سيتم منع وصولك إليها. تشفير البيانات الخبيثة البرنامج خطير جدا لأن فك تشفير الملفات غير ممكن في كل حالة.

سيتم اقتراح أداة فك التشفير لك من قبل المجرمين ولكن شرائها ليست الفكرة الأكثر حكمة. من الممكن أن بياناتك لن يتم فك تشفيرها حتى بعد الدفع لذلك قد ينتهي بك الأمر إلى إضاعة أموالك. فكر في ما هو موجود لمنع المجرمين من مجرد أخذ أموالك. وبالإضافة إلى ذلك، فإن هذه الأموال تذهب إلى دعم أنشطتها في المستقبل، مثل المزيد من برامج الفدية. هل تريد فعلا لدعم الصناعة التي تفعل بالفعل مليارات الدولارات من الأضرار التي لحقت الشركات. الناس أيضا أصبحت تنجذب على نحو متزايد إلى الأعمال التجارية لأن كمية من الناس الذين يمتثلون للطلبات جعل ترميز البيانات الخبيثة مربحة للغاية. استثمار المال يطلب منك أن تدفع في نوع من النسخ الاحتياطي قد يكون خيارا أكثر حكمة لأنك لن تحتاج إلى القلق بشأن فقدان البيانات مرة أخرى. في حال كان لديك نسخة احتياطية قبل أن يصاب جهازك، إنهاء Repg ransomware والمضي قدما في ملف الانتعاش. إذا كنت لا تعرف ما هو انتزاع الفدية، فمن الممكن أيضا كنت لا تعرف كيف تمكنت من الوصول إلى جهازك، وفي هذه الحالة قراءة الفقرة التالية بعناية.

كيف حصلت على الفدية

وتستخدم أساليب أساسية جدا لنشر البيانات ترميز البرمجيات الخبيثة، مثل البريد الإلكتروني غير المرغوبة والتنزيلات الخبيثة. نظرا لوجود الكثير من المستخدمين الذين ليسوا حذرين بشأن كيفية استخدام بريدهم الإلكتروني أو من حيث يقومون بتنزيله ، فإن موزعي البرامج الضارة تشفير الملفات ليس لديهم ضرورة لاستخدام طرق أكثر تعقيدا. هناك بعض الاحتمال بأن طريقة أكثر تفصيلا قد استخدمت للعدوى، حيث أن بعض البيانات التي تقوم بتشفير البرامج الضارة تستخدمها. كل ما على المتسللين القيام به هو استخدام اسم شركة معروف ، وكتابة بريد إلكتروني مقنع ، وإضافة الملف الذي مليء بالبرامج الضارة إلى البريد الإلكتروني وإرساله إلى الضحايا المحتملين. المستخدمين هم أكثر ميلا لفتح رسائل البريد الإلكتروني ذات الصلة بالمال، وبالتالي غالبا ما تستخدم هذه الأنواع من المواضيع. في كثير من الأحيان ، يتظاهر المحتالون الإلكترونيون بأنهم من Amazon ، حيث ينبهك البريد الإلكتروني إلى أنه تم ملاحظة نشاط غريب في حسابك أو تم إجراء نوع من الشراء. هناك بعض العلامات التي يجب عليك البحث عنها قبل فتح مرفقات البريد الإلكتروني. المهم هو التحقق مما إذا كنت على دراية بالمرسل قبل فتح المرفق. إذا تبين أن المرسل شخص تعرفه، فلا تتسرع في فتح الملف، فتحقق أولا بعناية من عنوان البريد الإلكتروني. الأخطاء النحوية هي أيضا شائعة جدا. علامة أخرى واضحة إلى حد ما هو اسمك لا تستخدم في تحية، إذا كانت شركة شرعية / المرسل إلى البريد الإلكتروني لك، فإنها بالتأكيد استخدام اسمك بدلا من تحية نموذجية، مثل العميل أو العضو. قد تستخدم البرامج الضارة لترميز البيانات أيضا برامج غير مصححة على جهاز الكمبيوتر الخاص بك للدخول. البرنامج لديه نقاط الضعف التي يمكن استخدامها لتصيب جهاز كمبيوتر ولكن عادة، مطوري البرمجيات إصلاحها. لسوء الحظ ، كما يمكن أن نرى من خلال انتشار WannaCry انتزاع الفدية ، وليس كل من يثبت تلك البقع ، لسبب أو لآخر. من المهم أن تقوم بتحديث برامجك بشكل متكرر لأنه إذا كانت نقطة الضعف خطيرة بما فيه الكفاية ، فقد يتم استخدام نقاط الضعف الشديدة بما فيه الكفاية بسهولة من قبل البرامج الضارة لذلك من الضروري تحديث جميع برامجك. يمكن تثبيت التحديثات تلقائيا، إذا كنت لا ترغب في عناء معهم في كل مرة.

ماذا يفعل

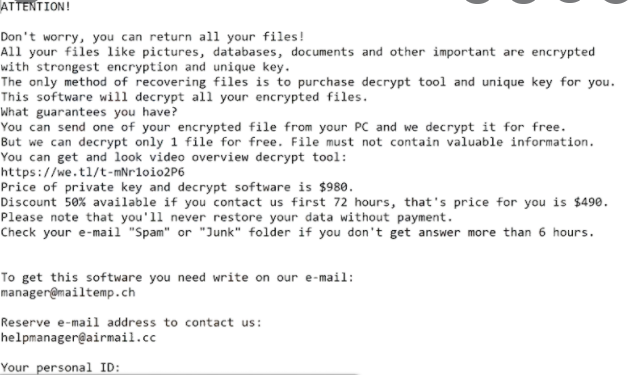

عندما الفدية الملوثة جهاز الكمبيوتر الخاص بك، وسوف تجد قريبا البيانات المشفرة. لن يكون الوصول إلى ملفاتك متاحا، لذا حتى إذا لم تلاحظ عملية التشفير، فستعرف في نهاية المطاف. سترى أن جميع الملفات المتأثرة لها ملحقات غريبة مرفقة بها ، وهذا يساعد المستخدمين على معرفة نوع البيانات التي تقوم بتشفير البرامج الضارة. لسوء الحظ، قد يكون من المستحيل فك تشفير الملفات إذا تم استخدام خوارزميات تشفير قوية. إذا كنت لا تزال غير متأكد ما يجري، يجب أن إشعار الفدية لمسح كل شيء. سيتم اقتراح أداة فك التشفير مقابل المال. يجب أن تحدد الملاحظة سعر أداة فك التشفير ولكن إذا لم يكن الأمر كذلك ، فستضطر إلى إرسال بريد إلكتروني إلى المتسللين عبر عنوانهم المحدد. كما تعلمون بالفعل، نحن لا نشجع الامتثال للمطالب. إذا كنت على مجموعة على الدفع ، فإنه يجب أن يكون الملاذ الأخير. حاول أن تتذكر ما إذا كنت قد قدمت من أي وقت مضى احتياطية ، وربما يتم تخزين بعض الملفات الخاصة بك في الواقع في مكان ما. أو، إذا كان الحظ في جانبك، قد يكون بعض المتخصصين في البرمجيات الخبيثة قد وضعت برنامج فك التشفير مجانا. في بعض الأحيان يكون أخصائيو البرامج الضارة قادرين على فك تشفير البرامج الضارة لترميز الملفات ، مما يعني أنك قد تحصل على فك تشفير بدون دفعات ضرورية. النظر في ذلك قبل أن تفكر حتى في إعطاء في الطلبات. استخدام المال المطلوب للحصول على نسخة احتياطية جديرة بالثقة قد تفعل المزيد من الخير. إذا كان النسخ الاحتياطي متوفرا، فيمكنك إلغاء تأمين Repg ransomware الملفات بعد إزالتها Repg ransomware بالكامل. يمكنك حماية جهازك من تشفير البيانات الخبيثة البرنامج في المستقبل ، وإحدى الطرق للقيام بذلك هو أن تصبح على بينة من طرق الانتشار المحتمل. على أقل تقدير، لا تفتح مرفقات البريد الإلكتروني يمينا ويسارا، والحفاظ على تحديث البرامج الخاصة بك، وتحميل فقط من مصادر تعرف أن تكون مشروعة.

طرق حذف Repg ransomware الفيروسات

وذلك لإنهاء انتزاع الفدية إذا كان لا يزال موجودا على النظام، وسوف يكون من الضروري أن يكون برنامج إزالة البرمجيات الخبيثة. لإصلاح الفيروس Repg ransomware يدويا ليست عملية بسيطة ويمكن أن يؤدي إلى أضرار إضافية للنظام الخاص بك. لذلك، اختر الطريقة التلقائية. تم تصميم أداة لمكافحة البرامج الضارة لغرض رعاية هذه العدوى ، اعتمادا على التي اخترتها ، يمكن أن تمنع العدوى من إحداث الضرر. لذا تحقق من المتطلبات الخاصة بك، وتثبيته، ومسح جهازك والتأكد من التخلص من البيانات تشفير برنامج ضار، إذا تم العثور عليه. ومع ذلك، فإن البرنامج غير قادر على استرداد بياناتك. إذا كنت متأكدا من نظافة جهازك، فافتح Repg ransomware قفل الملفات من النسخ الاحتياطي، إذا كان لديك.

Offers

تنزيل أداة إزالةto scan for Repg ransomwareUse our recommended removal tool to scan for Repg ransomware. Trial version of provides detection of computer threats like Repg ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft استعراض التفاصيل WiperSoft هو أداة الأمان التي توفر الأمن في الوقت الحقيقي من التهديدات المحتملة. في الوقت ا ...

تحميل|المزيد

MacKeeper أحد فيروسات؟MacKeeper ليست فيروس، كما أنها عملية احتيال. في حين أن هناك آراء مختلفة حول البرنامج على شبكة الإ ...

تحميل|المزيد

في حين لم تكن المبدعين من MalwareBytes لمكافحة البرامج الضارة في هذا المكان منذ فترة طويلة، يشكلون لأنه مع نهجها حما ...

تحميل|المزيد

Quick Menu

الخطوة 1. حذف Repg ransomware باستخدام "الوضع الأمن" مع الاتصال بالشبكة.

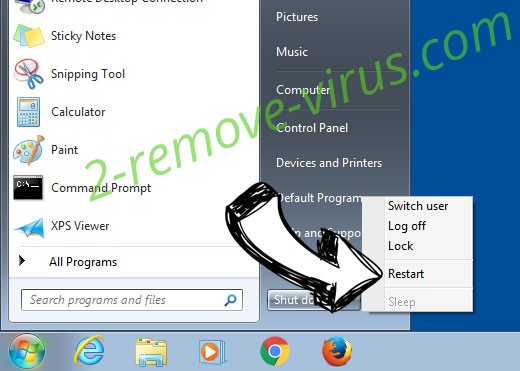

إزالة Repg ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

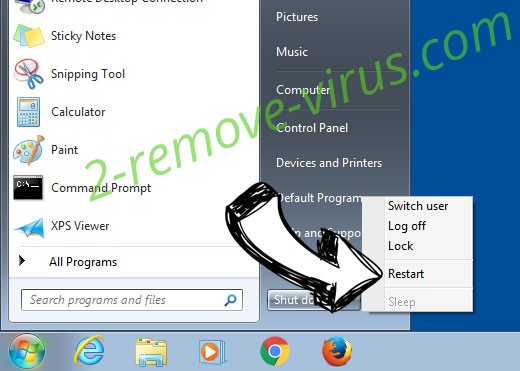

- انقر فوق ابدأ، ثم حدد إيقاف التشغيل.

- اختر إعادة التشغيل، ثم انقر فوق موافق.

- بدء التنصت على المفتاح F8 عند بدء تشغيل جهاز الكمبيوتر الخاص بك تحميل.

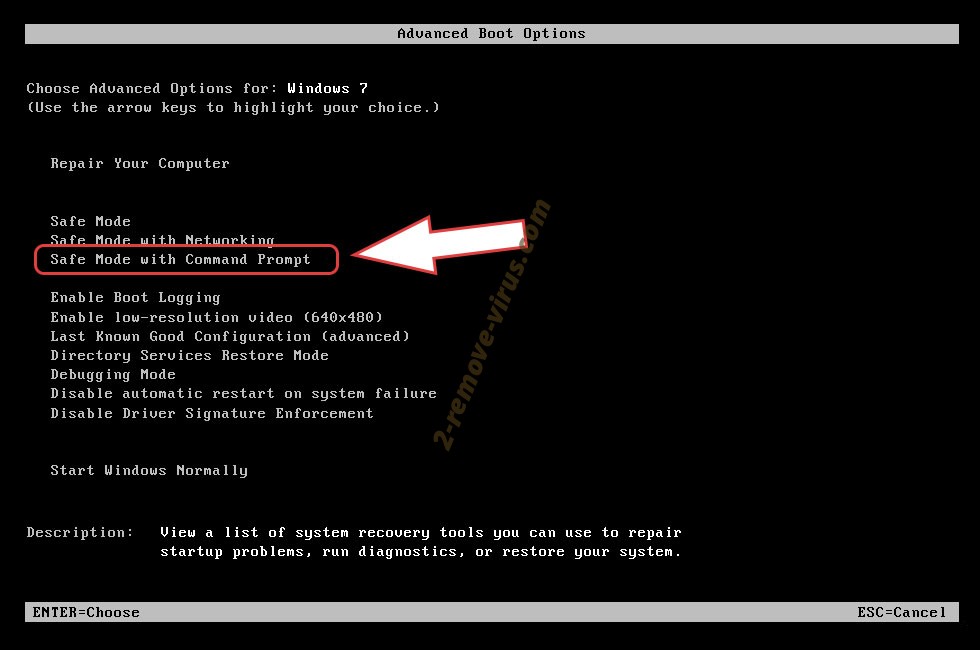

- تحت "خيارات التمهيد المتقدمة"، اختر "الوضع الأمن" مع الاتصال بالشبكة.

- فتح المستعرض الخاص بك وتحميل الأداة المساعدة لمكافحة البرامج الضارة.

- استخدام الأداة المساعدة لإزالة Repg ransomware

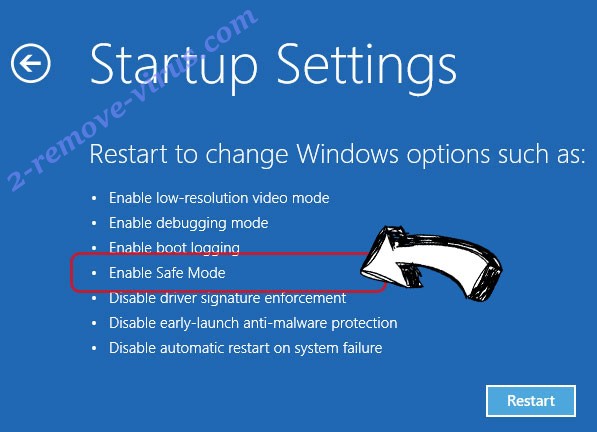

إزالة Repg ransomware من ويندوز 8/ويندوز

- في شاشة تسجيل الدخول إلى Windows، اضغط على زر الطاقة.

- اضغط واضغط على المفتاح Shift وحدد إعادة تشغيل.

- انتقل إلى استكشاف الأخطاء وإصلاحها المتقدمة ← الخيارات ← "إعدادات بدء تشغيل".

- اختر تمكين الوضع الأمن أو الوضع الأمن مع الاتصال بالشبكة ضمن إعدادات بدء التشغيل.

- انقر فوق إعادة التشغيل.

- قم بفتح مستعرض ويب وتحميل مزيل البرمجيات الخبيثة.

- استخدام البرنامج لحذف Repg ransomware

الخطوة 2. استعادة "الملفات الخاصة بك" استخدام "استعادة النظام"

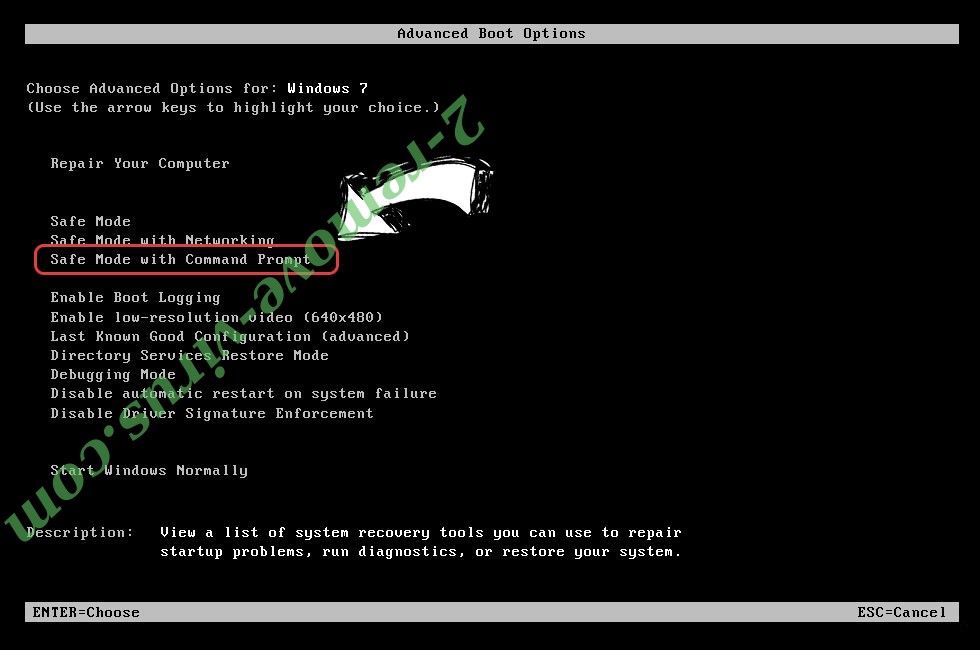

حذف Repg ransomware من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم اختر إيقاف التشغيل.

- حدد إعادة تشغيل ثم موافق

- عند بدء تشغيل جهاز الكمبيوتر الخاص بك التحميل، اضغط المفتاح F8 بشكل متكرر لفتح "خيارات التمهيد المتقدمة"

- اختر موجه الأوامر من القائمة.

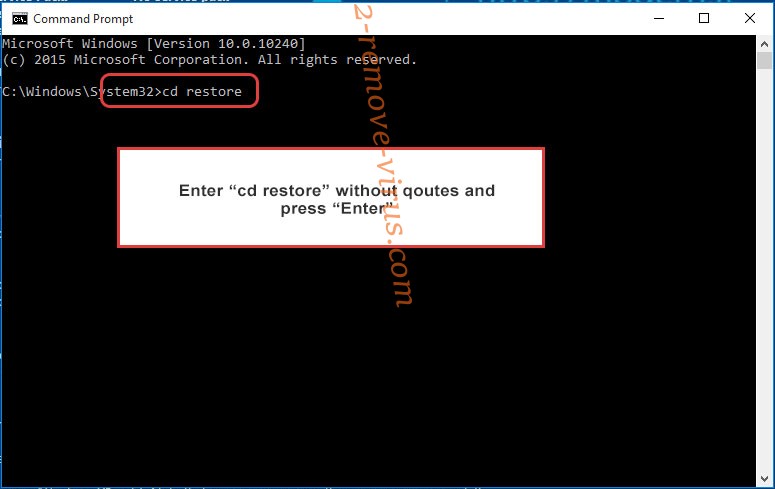

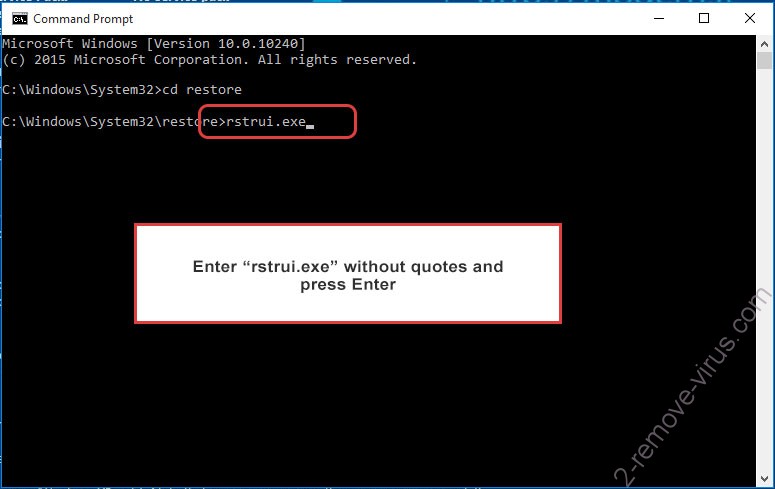

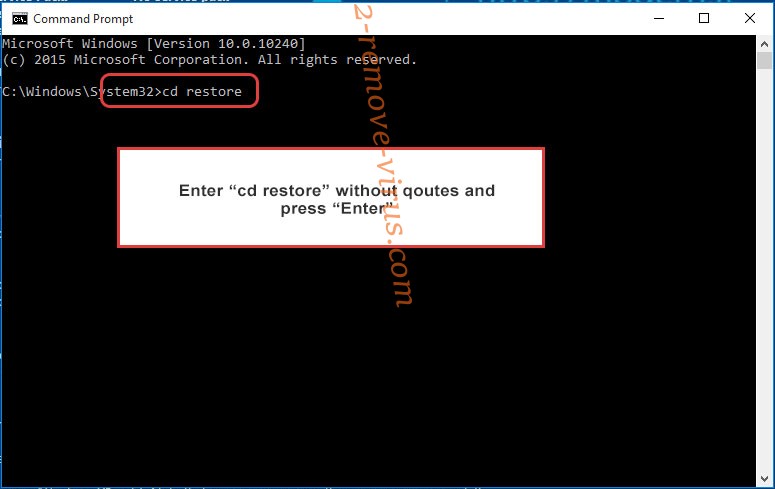

- اكتب في cd restore، واضغط على Enter.

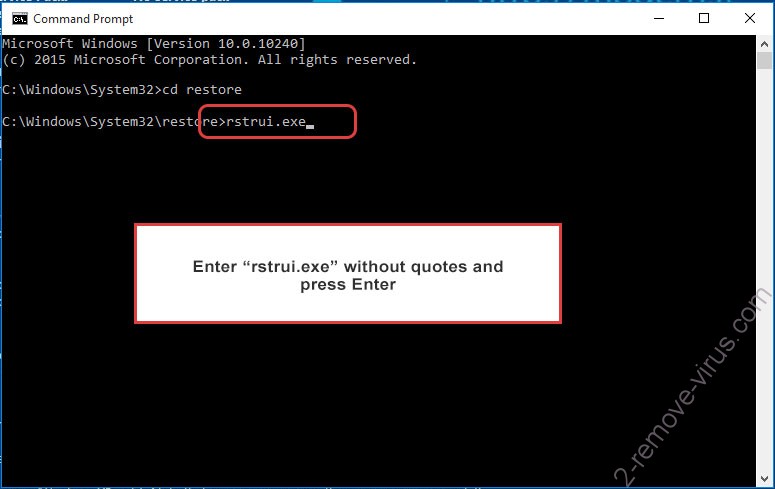

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter.

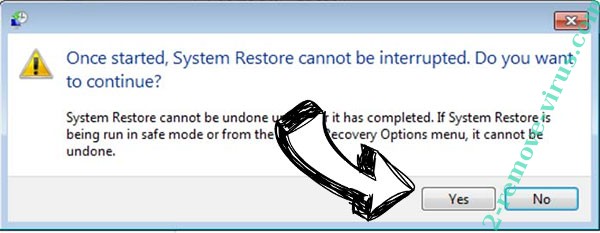

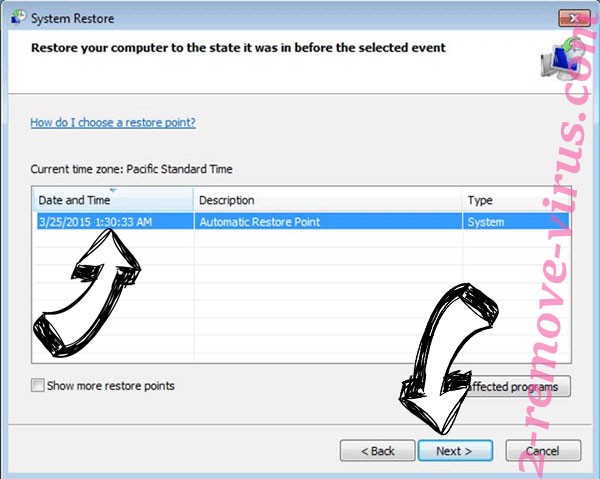

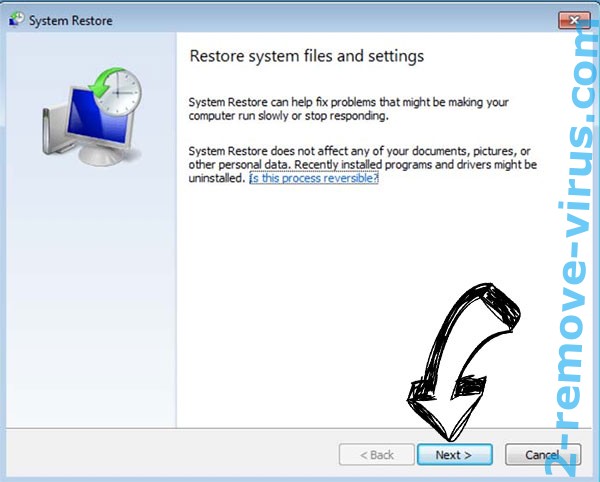

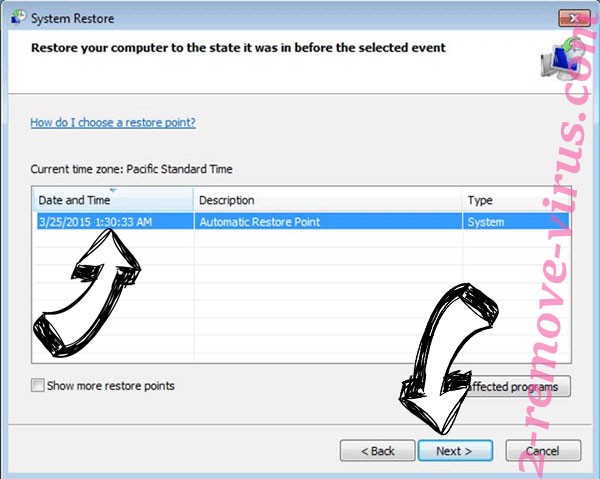

- انقر فوق التالي في نافذة جديدة وقم بتحديد نقطة استعادة قبل الإصابة.

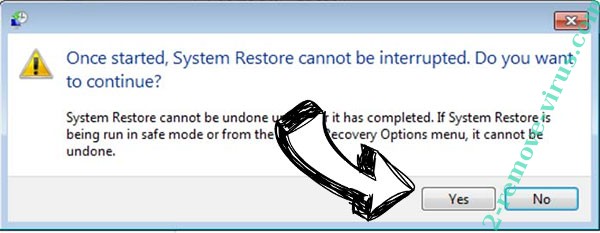

- انقر فوق التالي مرة أخرى ثم انقر فوق نعم لبدء استعادة النظام.

حذف Repg ransomware من ويندوز 8/ويندوز

- انقر فوق زر "الطاقة" في شاشة تسجيل الدخول إلى Windows.

- اضغط واضغط على المفتاح Shift وانقر فوق إعادة التشغيل.

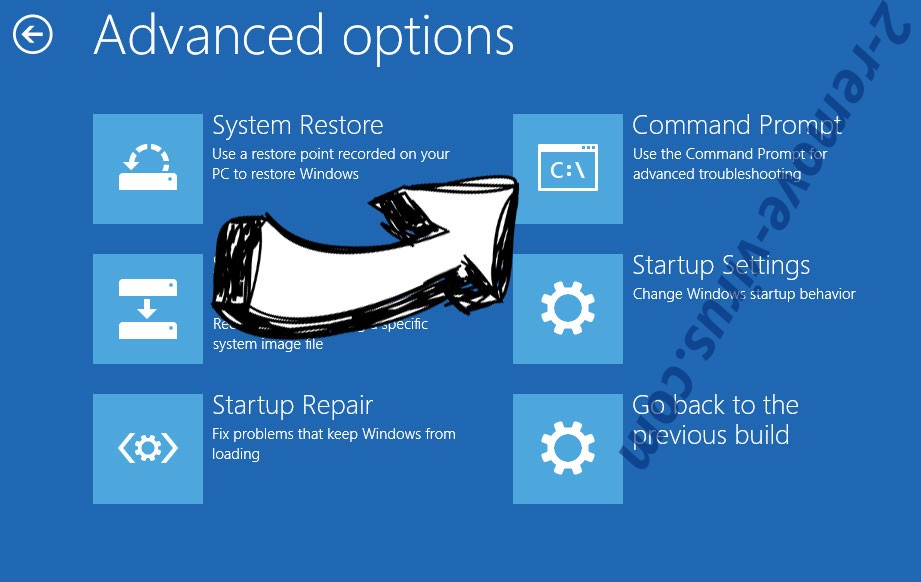

- اختر استكشاف الأخطاء وإصلاحها والذهاب إلى خيارات متقدمة.

- حدد موجه الأوامر، ثم انقر فوق إعادة التشغيل.

- في موجه الأوامر، مدخلات cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter مرة أخرى.

- انقر فوق التالي في إطار "استعادة النظام" الجديد.

- اختر نقطة استعادة قبل الإصابة.

- انقر فوق التالي ومن ثم انقر فوق نعم لاستعادة النظام الخاص بك.