ماذا يمكن أن يقال عن . Tcvp فيروس الملف

Tcvp تعد برامج الفدية تهديدا خطيرا للغاية ، والمعروفة باسم برامج الفدية أو البرامج الضارة المشفرة للملفات. قد لا تكون بالضرورة قد سمعت عنه أو واجهته من قبل ، وقد يكون من المدهش بشكل خاص أن ترى ما يفعله. يتم استخدام خوارزميات تشفير قوية لتشفير ملفاتك ، وإذا نجحت في تشفير ملفاتك ، فلن تتمكن من الوصول إليها بعد الآن. السبب في أن هذه البرامج الضارة يعتقد أنها تشكل تهديدا خطيرا هو أنه ليس من الممكن دائما فك تشفير الملفات.

هناك خيار دفع المحتالين مقابل أداة فك تشفير ، ولكن هذا لا يتم تشجيعه. فك تشفير الملفات حتى لو كنت تدفع غير مضمون لذلك يمكن أن تضيع أموالك فقط. لا تنس من تتعامل معه ، ولا تتوقع من مجرمي الإنترنت أن يكلفوا أنفسهم عناء تزويدك بجهاز فك تشفير عندما يكون لديهم خيار أخذ أموالك فقط. بالإضافة إلى ذلك ، من خلال الدفع لك ، ستدعم المشاريع المستقبلية (المزيد من برامج الفدية والبرامج الضارة) لهؤلاء المجرمين. هل تريد حقا أن تكون مؤيدا للنشاط الإجرامي. كما أصبح الناس ينجذبون بشكل متزايد إلى الصناعة بأكملها لأنه كلما زاد عدد الأشخاص الذين يمتثلون للطلبات ، كلما أصبحت أكثر ربحية. سيكون استثمار الأموال المطلوبة منك في النسخ الاحتياطي قرارا أفضل بكثير لأنه إذا واجهت هذا النوع من المواقف مرة أخرى ، فلن تكون خسارة الملف مشكلة حيث يمكنك فقط استعادتها من النسخة الاحتياطية. إذا كان لديك خيار النسخ الاحتياطي المتاح ، فيمكنك فقط حذف Tcvp الفيروسات ثم استعادة الملفات دون القلق بشأن فقدانها. إذا لم تكن متأكدا من كيفية إصابتك بالعدوى ، شرح الطرق الأكثر شيوعا في الفقرة أدناه.

كيفية تجنب Tcvp عدوى برامج الفدية

مرفقات البريد الإلكتروني ومجموعات الاستغلال والتنزيلات الضارة هي طرق توزيع برامج الفدية الأكثر شيوعا. نظرا لأن الكثير من المستخدمين ليسوا حذرين بشأن كيفية استخدامهم لبريدهم الإلكتروني أو من أين يقومون بالتنزيل ، فإن ناشري البرامج الضارة الذين يشفرون الملفات ليس لديهم ضرورة لاستخدام طرق أكثر تطورا. لكن هذا لا يعني أن الموزعين لا يستخدمون أساليب أكثر تفصيلا على الإطلاق. يعلق المتسللون ملفا مصابا برسالة بريد إلكتروني ، ويكتبون نصا شبه معقول ، ويتظاهرون بأنهم من شركة / منظمة ذات مصداقية. عادة ما تناقش رسائل البريد الإلكتروني هذه الأموال لأنه نظرا لحساسية الموضوع ، يكون الناس أكثر عرضة لفتحها. في كثير من الأحيان سترى أسماء شركات كبيرة مثل Amazon مستخدمة ، على سبيل المثال ، إذا أرسلت Amazon بريدا إلكترونيا إلى شخص ما إيصالا لعملية شراء لم يقم بها المستخدم ، فلن ينتظر لفتح الملف المرفق. عليك البحث عن علامات معينة عند فتح رسائل البريد الإلكتروني إذا كنت ترغب في تأمين جهاز الكمبيوتر الخاص بك. تحقق مما إذا كان المرسل مألوفا لك قبل فتح الملف المرفق الذي أرسله ، وإذا لم تتعرف عليه ، فتحقق من هويته. لا ترتكب خطأ فتح المرفق لمجرد أن المرسل يبدو حقيقيا ، فأنت بحاجة أولا إلى التحقق مما إذا كان عنوان البريد الإلكتروني مطابقا. ابحث عن الأخطاء النحوية أو أخطاء الاستخدام ، والتي عادة ما تكون صارخة جدا في هذه الأنواع من رسائل البريد الإلكتروني. لاحظ كيف يخاطبك المرسل، إذا كان المرسل يعرف اسمك، فسوف يرحب بك دائما باسمك، بدلا من عميل أو عضو عالمي. نقاط الضعف على جهازك يمكن أيضا استخدام البرامج الضعيفة للإصابة. يحتوي البرنامج على بعض نقاط الضعف التي يمكن استغلالها للبرامج الضارة لدخول جهاز كمبيوتر ، ولكن يتم تصحيحها بواسطة البائعين بمجرد اكتشافها. ومع ذلك ، لسبب أو لآخر ، ليس الجميع سريعين في تحديث برامجهم. نقترح عليك تحديث برنامجك، كلما أصبح التصحيح متاحا. يمكن تثبيت التحديثات تلقائيا ، إذا كنت لا ترغب في إزعاجها في كل مرة.

ما الذي يمكنك فعله بشأن ملفاتك

عندما يتمكن برنامج ضار لتشفير البيانات من الدخول إلى جهاز الكمبيوتر الخاص بك ، فإنه سيستهدف أنواعا معينة من الملفات وبعد وقت قصير من العثور عليها ، سيتم ترميزها. حتى لو لم تكن العدوى واضحة منذ البداية ، فستعرف بالتأكيد أن هناك شيئا غير صحيح عندما يتعذر الوصول إلى ملفاتك. ستلاحظ أن الملفات المشفرة لها الآن امتداد ملف ، وربما ساعدك ذلك في التعرف على برامج الفدية. كان من الممكن ترميز ملفاتك باستخدام خوارزميات تشفير قوية، ومن المحتمل أن يتم قفلها بشكل دائم. بعد اكتمال عملية التشفير، ستلاحظ إشعارا بالفدية، والذي سيحاول توضيح ما حدث لبياناتك. سيتم تقديم أداة فك تشفير لك ، مقابل المال بشكل واضح ، وسوف ينبه المجرمون إلى عدم تنفيذ طرق أخرى لأنها قد تؤدي إلى بيانات مشفرة بشكل دائم. يجب عرض سعر واضح في الملاحظة ولكن إذا لم يكن كذلك ، فسيتعين عليك الاتصال بالمحتالين عبر الإنترنت من خلال عنوان بريدهم الإلكتروني المحدد لمعرفة المبلغ الذي يتعين عليك دفعه. للأسباب التي ناقشناها بالفعل ، لا نقترح دفع الفدية. يجب أن يكون الدفع هو الملاذ الأخير. ربما قمت بعمل نسخة احتياطية ولكنك نسيت ذلك للتو. بالنسبة لبعض برامج الفدية ، يمكن للمستخدمين حتى الحصول على برامج فك تشفير مجانية. إذا كانت البرامج الضارة لتشفير البيانات قابلة للاختراق ، فقد يتمكن شخص ما من إصدار برنامج فك تشفير مجانا. ضع هذا في اعتبارك قبل أن تفكر حتى في دفع المحتالين عبر الإنترنت. استخدام جزء من هذه الأموال لشراء نوع من النسخ الاحتياطي قد يفعل المزيد من الخير. وإذا كانت النسخة الاحتياطية متاحة ، فيمكنك استرداد الملفات من هناك بعد القضاء على Tcvp الفيروس ، إذا كان لا يزال يسكن نظامك. في المستقبل ، تأكد من تجنب تشفير البيانات والبرامج الضارة ويمكنك القيام بذلك من خلال إدراك كيفية انتشارها. تأكد من تحديث البرنامج كلما توفر تحديث، وعدم فتح ملفات عشوائية مرفقة برسائل البريد الإلكتروني، وأنت تثق فقط في المصادر الآمنة مع التنزيلات.

Tcvp إزالة برامج الفدية

إذا كنت ترغب في التخلص تماما من البرامج الضارة المشفرة للملف ، فستكون هناك حاجة إلى برنامج إزالة البرامج الضارة. لإصلاح Tcvp الفيروسات يدويا ليست عملية بسيطة ، وإذا لم تكن يقظا ، فقد ينتهي بك الأمر إلى التسبب في المزيد من الضرر. سيكون استخدام أداة إزالة البرامج الضارة أقل إزعاجا. البرنامج ليس فقط قادرا على مساعدتك على رعاية التهديد ، ولكنه قد يمنع أيضا البرامج المماثلة من الدخول في المستقبل. لذا ابحث عما يطابق ما تحتاجه ، وقم بتثبيته ، وقم بإجراء فحص للكمبيوتر وتفويض البرنامج بإنهاء البرامج الضارة لتشفير البيانات. ومع ذلك ، لن تتمكن الأداة المساعدة من استعادة الملفات ، لذلك لا تتفاجأ من أن ملفاتك تظل مشفرة. إذا كنت متأكدا من أن جهازك نظيف ، فانتقل إلى إلغاء قفل Tcvp الملفات من النسخة الاحتياطية.

Offers

تنزيل أداة إزالةto scan for TcvpUse our recommended removal tool to scan for Tcvp. Trial version of provides detection of computer threats like Tcvp and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft استعراض التفاصيل WiperSoft هو أداة الأمان التي توفر الأمن في الوقت الحقيقي من التهديدات المحتملة. في الوقت ا ...

تحميل|المزيد

MacKeeper أحد فيروسات؟MacKeeper ليست فيروس، كما أنها عملية احتيال. في حين أن هناك آراء مختلفة حول البرنامج على شبكة الإ ...

تحميل|المزيد

في حين لم تكن المبدعين من MalwareBytes لمكافحة البرامج الضارة في هذا المكان منذ فترة طويلة، يشكلون لأنه مع نهجها حما ...

تحميل|المزيد

Quick Menu

الخطوة 1. حذف Tcvp باستخدام "الوضع الأمن" مع الاتصال بالشبكة.

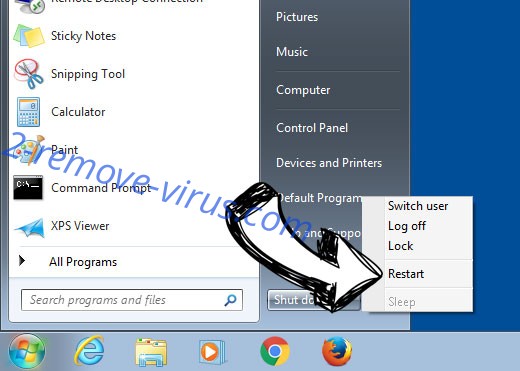

إزالة Tcvp من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

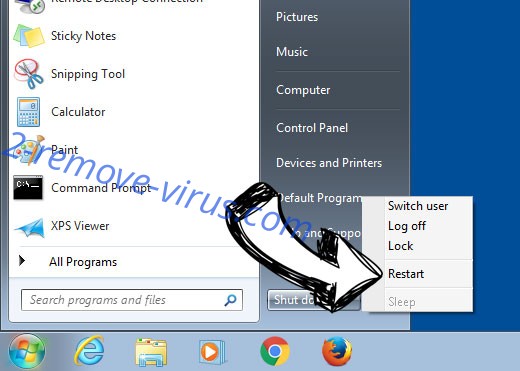

- انقر فوق ابدأ، ثم حدد إيقاف التشغيل.

- اختر إعادة التشغيل، ثم انقر فوق موافق.

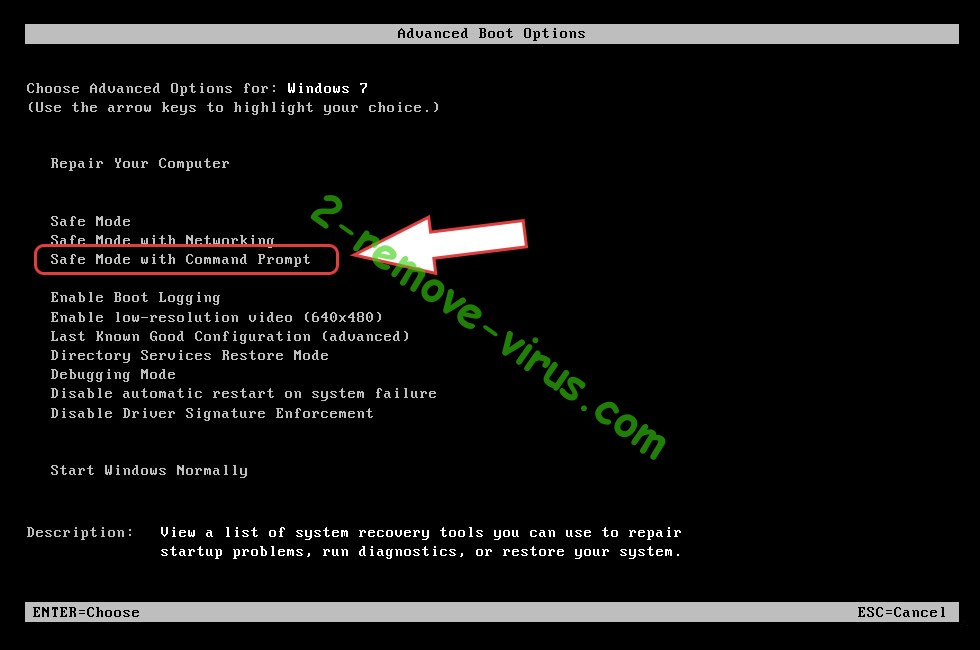

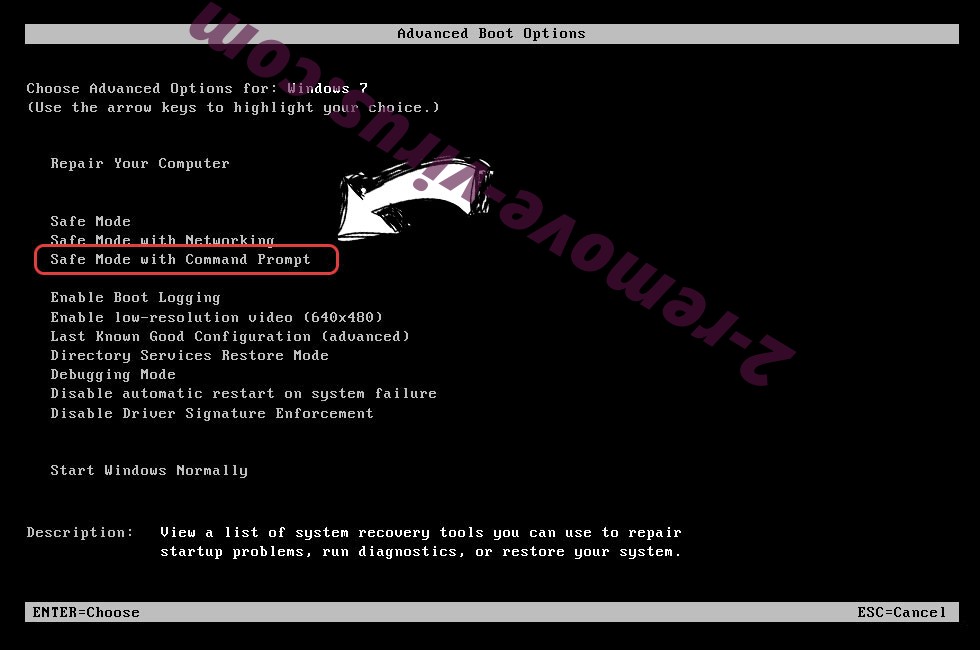

- بدء التنصت على المفتاح F8 عند بدء تشغيل جهاز الكمبيوتر الخاص بك تحميل.

- تحت "خيارات التمهيد المتقدمة"، اختر "الوضع الأمن" مع الاتصال بالشبكة.

- فتح المستعرض الخاص بك وتحميل الأداة المساعدة لمكافحة البرامج الضارة.

- استخدام الأداة المساعدة لإزالة Tcvp

إزالة Tcvp من ويندوز 8/ويندوز

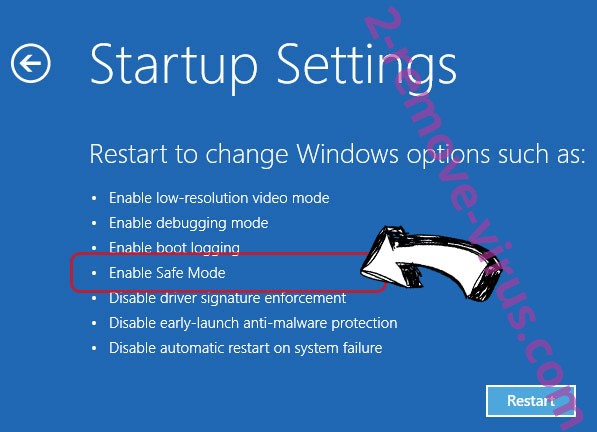

- في شاشة تسجيل الدخول إلى Windows، اضغط على زر الطاقة.

- اضغط واضغط على المفتاح Shift وحدد إعادة تشغيل.

- انتقل إلى استكشاف الأخطاء وإصلاحها المتقدمة ← الخيارات ← "إعدادات بدء تشغيل".

- اختر تمكين الوضع الأمن أو الوضع الأمن مع الاتصال بالشبكة ضمن إعدادات بدء التشغيل.

- انقر فوق إعادة التشغيل.

- قم بفتح مستعرض ويب وتحميل مزيل البرمجيات الخبيثة.

- استخدام البرنامج لحذف Tcvp

الخطوة 2. استعادة "الملفات الخاصة بك" استخدام "استعادة النظام"

حذف Tcvp من ويندوز 7/ويندوز فيستا/ويندوز إكس بي

- انقر فوق ابدأ، ثم اختر إيقاف التشغيل.

- حدد إعادة تشغيل ثم موافق

- عند بدء تشغيل جهاز الكمبيوتر الخاص بك التحميل، اضغط المفتاح F8 بشكل متكرر لفتح "خيارات التمهيد المتقدمة"

- اختر موجه الأوامر من القائمة.

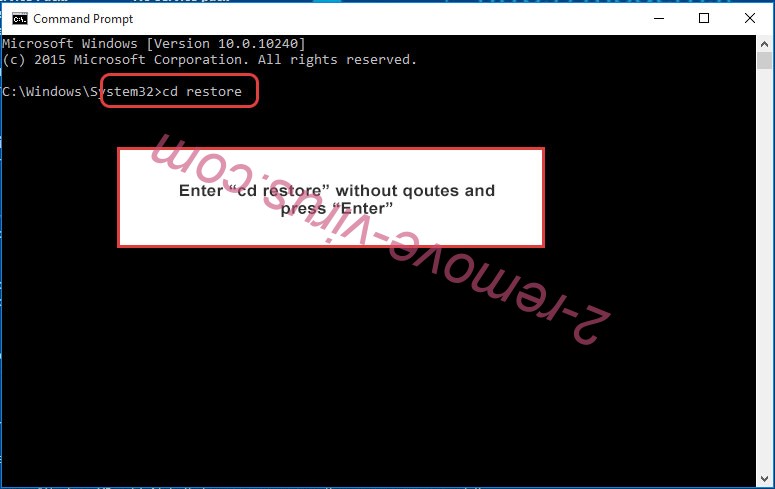

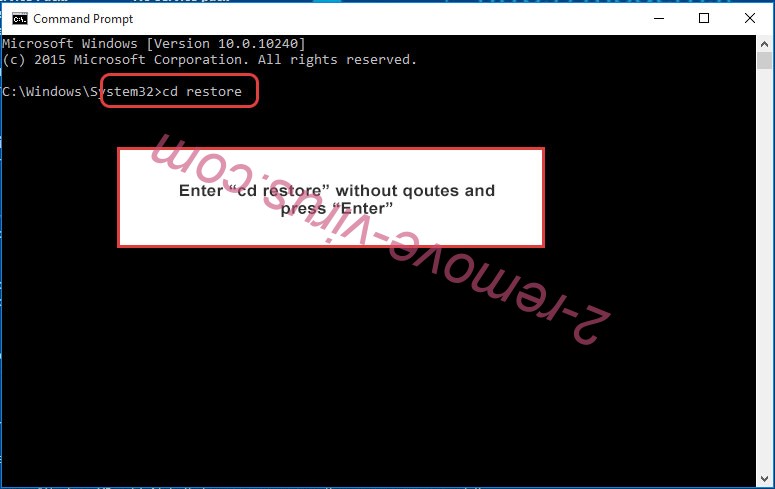

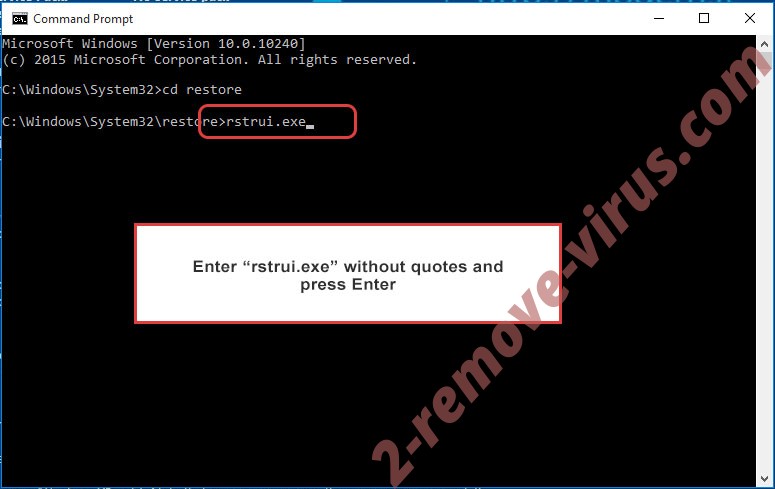

- اكتب في cd restore، واضغط على Enter.

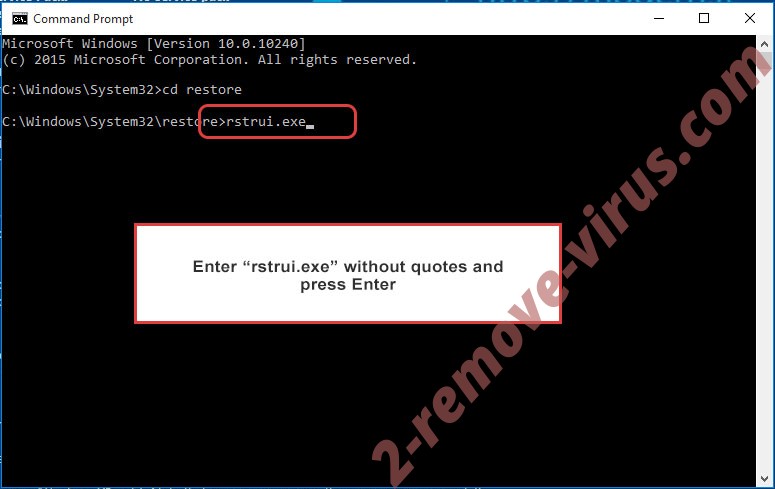

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter.

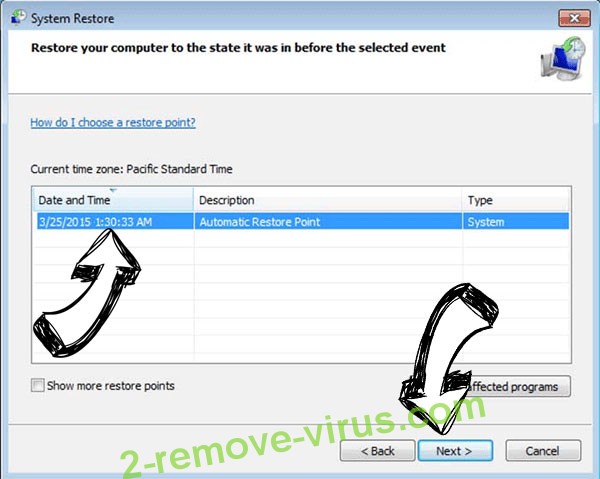

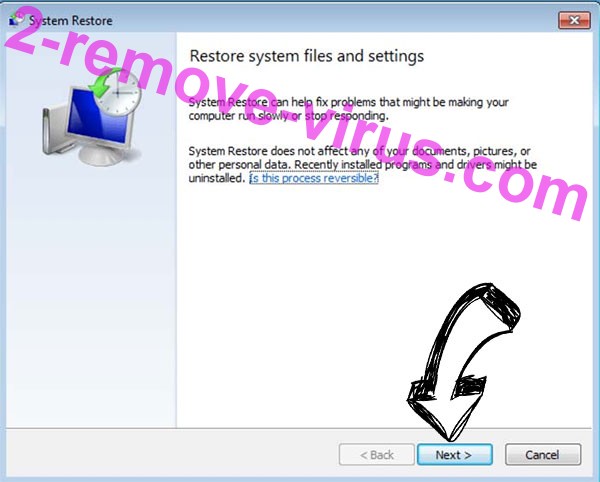

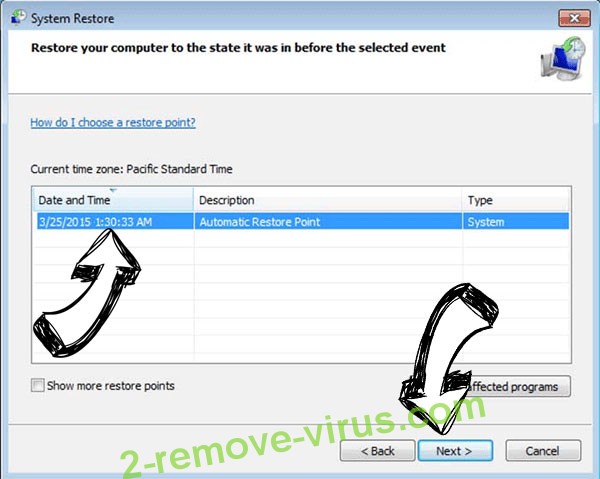

- انقر فوق التالي في نافذة جديدة وقم بتحديد نقطة استعادة قبل الإصابة.

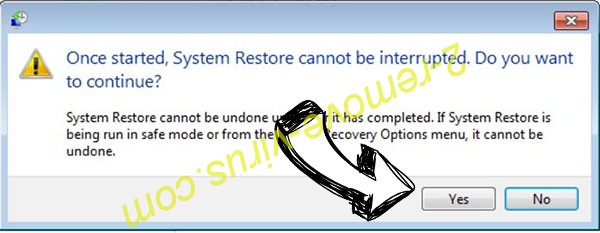

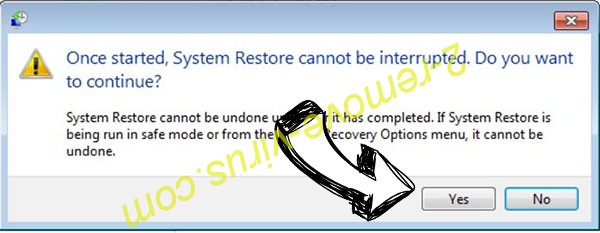

- انقر فوق التالي مرة أخرى ثم انقر فوق نعم لبدء استعادة النظام.

حذف Tcvp من ويندوز 8/ويندوز

- انقر فوق زر "الطاقة" في شاشة تسجيل الدخول إلى Windows.

- اضغط واضغط على المفتاح Shift وانقر فوق إعادة التشغيل.

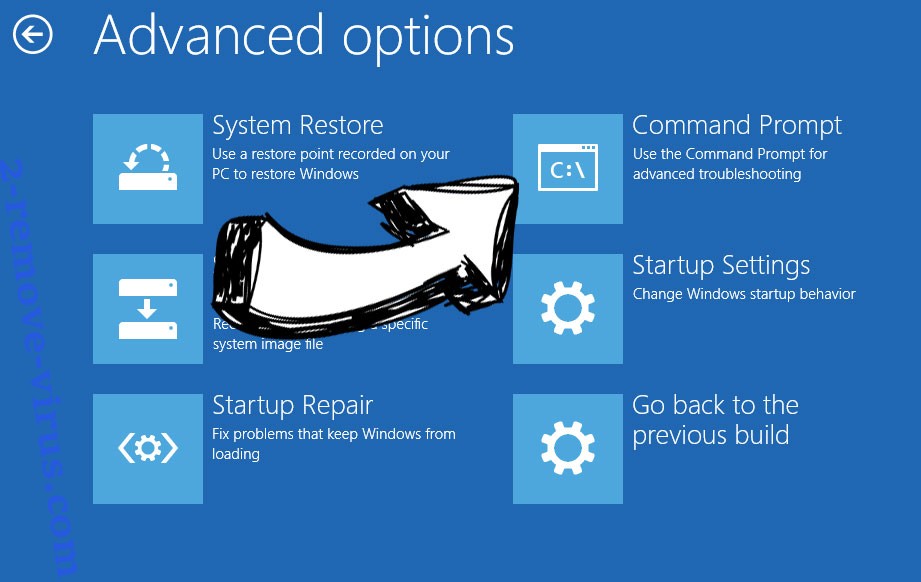

- اختر استكشاف الأخطاء وإصلاحها والذهاب إلى خيارات متقدمة.

- حدد موجه الأوامر، ثم انقر فوق إعادة التشغيل.

- في موجه الأوامر، مدخلات cd restore، واضغط على Enter.

- اكتب في rstrui.exe ثم اضغط مفتاح الإدخال Enter مرة أخرى.

- انقر فوق التالي في إطار "استعادة النظام" الجديد.

- اختر نقطة استعادة قبل الإصابة.

- انقر فوق التالي ومن ثم انقر فوق نعم لاستعادة النظام الخاص بك.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.