Ondsindede programmer lavet specielt til Android-telefoner har spredning for et stykke tid nu. Nogle af dem kan låse enheden og præsentere brugeren med en falsk anmeldelse hævder at være kommet fra en regering facilitet. Andre styre ikke kun begrænse adgang til telefonen, men også for at kryptere de filer, der er lagret på den. En ny trussel til Android-enheder, der tavst kan opnå enhed Administrator rettigheder og lockoute brugere ved at ændre deres låseskærmen PIN vil blive drøftet i denne artikel.

Ransomware ansøgningen, ofte benævnt Android/Lockerpin.A, spredes ved hjælp af personmanipulation tricks. Det er forklædt som et program til visning af pornografiske videoer kaldet porno Droid. Programmet kan downloades fra Google Play Butik, hvilket betyder, at den eneste måde at erhverve det er via tredjepartskilder. Den skadelig app det meste inficerer enheder placeret i USA, men andre lande kan blive påvirket så godt.

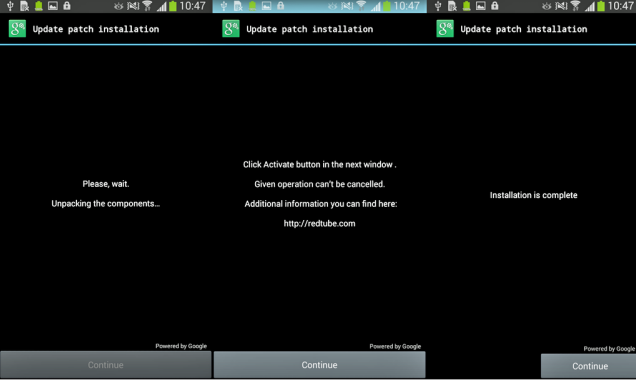

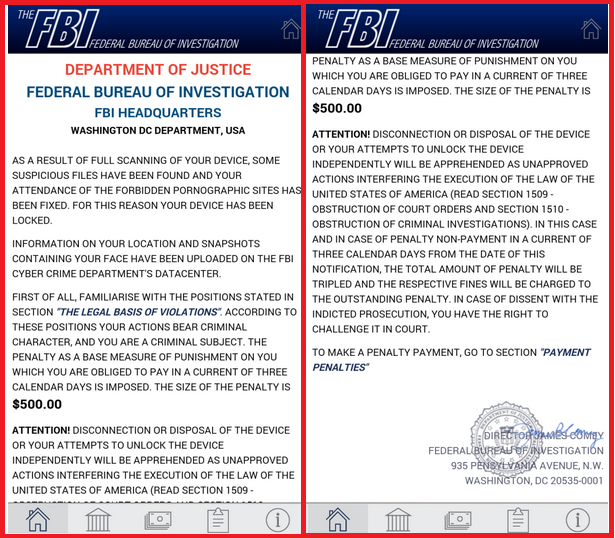

Når malwaren får installeret, opnår enheden administratorrettigheder ved at lægge aktivisering rude med en falsk “Opdatere lappe installation” vindue. Hvis brugeren accepterer, at denne installation, opnår truslen administratorrettigheder lydløst. Ikke længe efter at, hævder en falsk alarm, der angiveligt kommer fra FBI, at brugeren har til at betale $500 for visning forbudt pornografisk indhold. Efter den falske anmeldelse vises, malware låser skærmen og nulstiller låseskærmen PIN. Brugeren kan ikke længere få adgang til enheden uden at have root-privilegier eller fabrik nulstille det, hvilket vil resultere i tab af alle data lagret på Android.

Et andet aspekt af denne infektion, der bør nævnes, er dens brug af aggressiv selvforsvar taktik, som aldrig har været brugt i tidligere Android malware. Hvis brugeren forsøger at deaktivere enheden Administrator rettigheder til ransomware, vil det genaktivere privilegier, ved hjælp af funktionen allerede registreret tilbagekald eller ved at vise en falsk vindue, som hævder, at handlingen er forbudt. Ud over dette, kan den ondsindede program endda forsøge at dræbe anti-virus processer for at forhindre brugeren i at afinstallere den.

Et andet aspekt af denne infektion, der bør nævnes, er dens brug af aggressiv selvforsvar taktik, som aldrig har været brugt i tidligere Android malware. Hvis brugeren forsøger at deaktivere enheden Administrator rettigheder til ransomware, vil det genaktivere privilegier, ved hjælp af funktionen allerede registreret tilbagekald eller ved at vise en falsk vindue, som hævder, at handlingen er forbudt. Ud over dette, kan den ondsindede program endda forsøge at dræbe anti-virus processer for at forhindre brugeren i at afinstallere den.

Oplåsning af enheden uden en fabrik reset er kun mulig, hvis den er forankret, eller hvis det har en MDM løsning, der kan genoprette PIN. Hvis enheden er forankret, kan brugeren opretter forbindelse til det Android Debug Bridge og slette filen som PINKODEN gemmes. Men USB-fejlfinding skal være aktiveret på forhånd for at dette kan lykkes. De følgende sæt af kommandoer kan anvendes til at låse telefonen:

- > db shell

- > su

- > rm /data/system/password.key

Når brugeren kører disse kommandoer, adgangskode lås skærm er fjernet og det er muligt at få adgang til enheden.

Afslutningsvis vil vi gerne anbefaler, at du være særlig omhyggelig med software som du downloader på din Android samt dine andre enheder. Brug ikke tredjepartskilder, medmindre du er sikker på, at de kan have tillid til. Ondsindede programmer får flere og mere sofistikerede, hvilket betyder, at det er ekstremt vigtigt at have stærke anti-malware værktøj i stand til at beskytte dig selv fra de nyeste og mest farlige trusler.