Hvad er ‘dine personlige filer er krypteret af CTB-Locker’?

CTB-Locker ransomware virus infiltrerer operativsystemer via inficerede e-mails og falske downloads (for eksempel rogue videoafspillere eller falske Flash opdateringer). Efter succesfuld infiltration, dette ondsindede program krypterer filer (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg m.v.) opbevares på computere og kræver betaling af en $300 løsesum (i Bitcoins) for at dekryptere dem (krypterede dokumenter får filtypenavnet .ctbl filer).

Cyberkriminelle ansvarlig for frigivelse af dette rogue program sikrer, at det udfører på alle Windows operativsystemversioner (Windows XP, Windows Vista, Windows 7 og Windows 8). Critroni ransomware skaber AllFilesAreLocked.bmp DecryptAllFiles.txt og [syv tilfældige bogstaver] .html filer i hver mappe, der indeholder de krypterede filer.

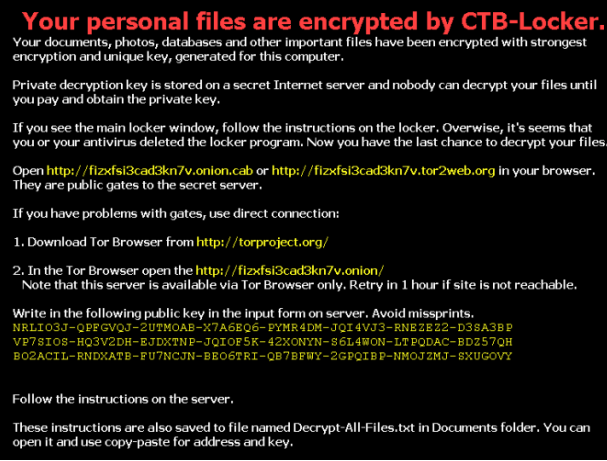

Disse filer indeholder instruktioner beskriver, hvordan brugere kan kryptere deres filer, og på brug af Tor browser (en anonym webbrowser). Cyberkriminelle bruge Tor til at skjule deres identitet. PC-brugere skal passe på, at infektionen i sig selv er ikke kompliceret at fjerne, dekryptering af filer (krypteret ved hjælp af RSA 2048 kryptering) ramt af dette ondsindede program er umuligt uden at betale løsepenge. På tidspunktet for forskning var der ingen redskaber eller løsninger i stand til at dekryptere filer krypteret af Critroni. Bemærk at den private nøgle skal dekrypter filerne gemmes som CTB-Locker kommando og kontrol servere, der forvaltes af cyber-kriminelle. Derfor, den bedste løsning er at fjerne denne ransomware virus og derefter gendanne dataene fra en sikkerhedskopi.

Ransomware infektioner som CTB-Locker (herunder CryptoWall, CryptoDefense, CryptorBit og Cryptolocker) fremlægge en stærk sag for at opretholde regelmæssige sikkerhedskopieringer af dine gemte data. Bemærk at betale løsepenge, som krævet af denne ransomware svarer til at sende dine penge til cyber-kriminelle – du vil støtte deres ondsindede forretningsmodel og der er ingen garanti for at dine filer nogensinde dekrypteres. Express forsigtighed for at undgå computer infektion med ransomware infektioner som dette, når du åbner e-mail-meddelelser, da cyberkriminelle bruger forskellige iørefaldende titler for at narre PC-brugere til at åbne inficerede vedhæftede filer (for eksempel “UPS undtagelse anmeldelse” eller “FedEx leveringsfejl”). Forskning viser, at cyber-kriminelle også bruge P2P netværk og falske downloads indeholdende bundtede ransomware infektioner for at formere sig Critroni. I øjeblikket, det ‘personlige filer er krypteret’ ransomware trussel er leveret i de engelsk og russisk sprog, og derfor lande taler disse sprog er øverst på listen af cyberkriminelle prolifererende denne malware.

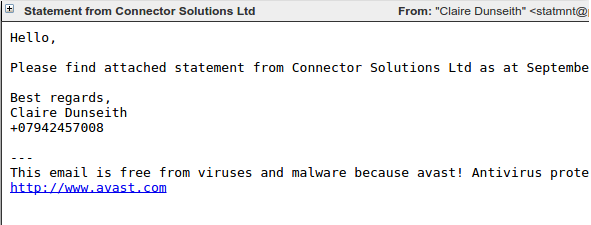

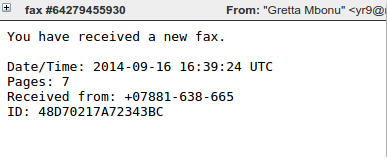

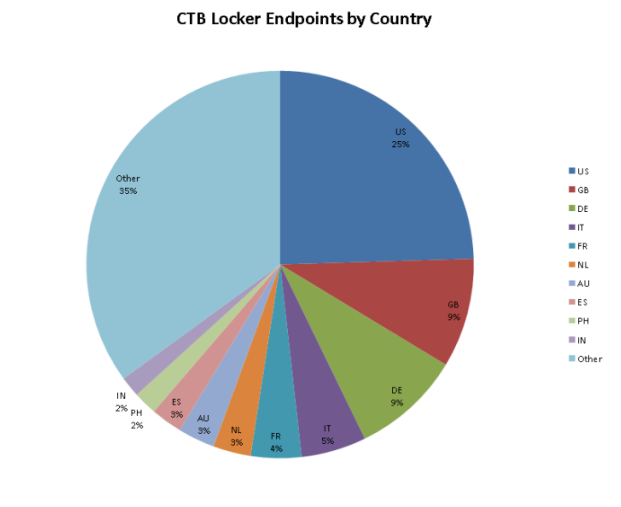

Cyber-kriminelle har frigivet en opdateret version af CTB-Locker ransomware rettet mod USA, Italien, Nederlandene og Tyskland. Denne variant er for det meste distribueres ved hjælp af falske fax anmeldelse e-mails med inficerede vedhæftede filer. Cyber-kriminelle har også forlænget en tidsramme, som deres ofre skal betale løsesum for ikke at genvinde kontrollen over deres filer til 96 timer (tidligere, 72 timer)

Forfatterne af CTB-Locker bruger et affilieret program drev infektioner ved at outsource infektion oparbejde hen til et netværk af datterselskaber eller partnere til gengæld for en nedskæring af overskuddet. Affiliate-model er en forsøgt, testet og meget succesrige strategi at opnå store mængder af malwareinfektioner. Det har været brugt til at generere enorme indtægter for falske antivirus, klik svig ordninger, og en bred vifte af andre typer af malware. Det er nu bruges til at distribuere ransomware generelt og CTB-Locker i særdeleshed.

Affiliate ordningen for CTB-Locker blev først offentligt fremhævet af forsker Kafeine, i midten af 2014. En 2015 Reddit post hævder at være fra en faktiske deltager af affiliate program og giver interessant indsigt i dens arbejde. CTB-Locker forfattere bruger en lignende strategi for mange udnytte kit forfattere ved at tilbyde en hosted indstilling hvor operatøren betaler et månedligt gebyr og forfatterne vært alle kode. Dette gør, at blive en affiliate enkel og relativt risikofri. Reddit plakat hævdede at gøre 15.000 (formentlig dollars) om måneden, med omkostningerne ved omkring 7.000. Forfatteren nævner også, at han kun fokuserer på ofrene fra “tier 1” lande som USA, UK, Australien og Canada, som han gør så lidt penge fra andre regioner, som det ikke er værd at tid.

Ved hjælp af en affiliate model for fordeling betyder, at der er en bred vifte af forskellige infektion vektorer for CTB-Locker. Vi har set det blive distribueret gennem flere exploit kits herunder Rig og nukleare. Det er imidlertid gennem ondsindet spam-kampagner, at størstedelen af CTB-Locker infektioner er blevet observeret.

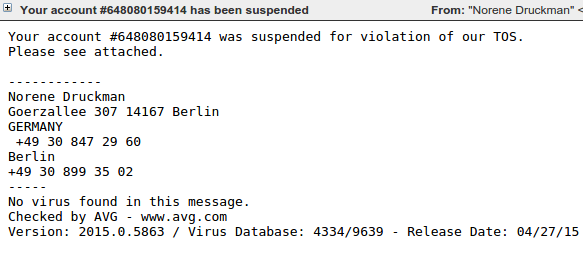

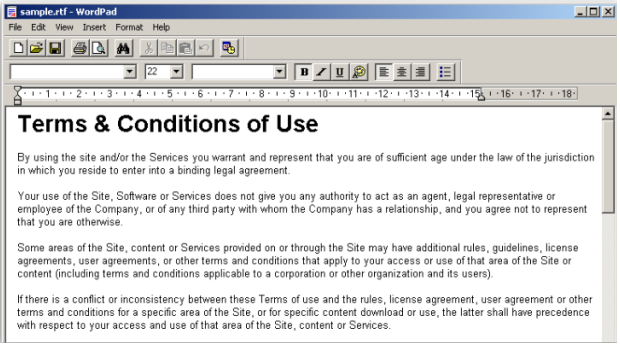

De mest almindeligt set spam-kampagner, der distribuerer CTB-Locker bruger en downloadet komponent kendt som Dalexis eller Elenoocka. Spam-beskeder, sig følger en lang række formater, herunder ubesvarede fax beskeder, regnskaber, forfaldne fakturaer, konto suspensioner og ubesvarede mms-beskeder. Her er nogle eksempler:

En stor del af nutidens ondsindet spam ankommer som en exe fil i en zip eller rar arkiv. En usædvanlig aspekt af Dalexis er, at det næsten altid ankommer i en mindre fælles arkiv, typisk en cab-fil. Arkivet indeholder ondsindet prøven selv, ofte med filtypenavnet .scr og en yderligere arkiv, der indeholder en lokkedue dokument, der skal vises for at overbevise offeret at udlæg var uskadeligt.

Skadelig Dalexis prøven bruger flere teknikker i et forsøg på at undgå sandkasser og automatiserede analyse systemer, herunder sovende i en periode. Dalexis derefter downloads CTB-Locker prøven via HTTP i krypteret form, afkoder og udfører den.

Skadelig Dalexis prøven bruger flere teknikker i et forsøg på at undgå sandkasser og automatiserede analyse systemer, herunder sovende i en periode. Dalexis derefter downloads CTB-Locker prøven via HTTP i krypteret form, afkoder og udfører den.

Udførelse

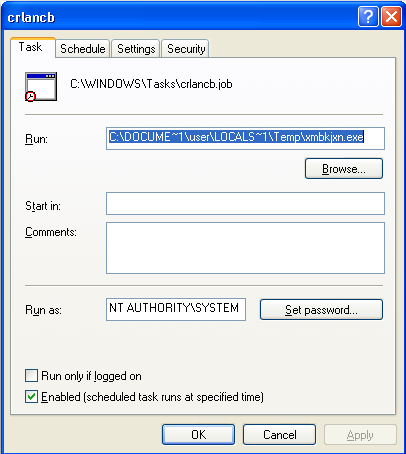

Når CTB-Locker udfører, det falder en kopi af sig selv til temp-biblioteket og opretter den planlagte opgave for at aktivere reboot persistens.

Filsystemet er derefter gentog gennem og alle filer med filtypenavne, der matcher CTB-Locker udvidelse liste vil være krypteret. Desktop background image er ændret og CTB-Locker overlays løsesum besked og en klikbar interface på midten af skærmen.

Filsystemet er derefter gentog gennem og alle filer med filtypenavne, der matcher CTB-Locker udvidelse liste vil være krypteret. Desktop background image er ændret og CTB-Locker overlays løsesum besked og en klikbar interface på midten af skærmen.

I modsætning til nogle krypto-ransomware varianter kræver CTB-Locker ikke en aktiv internetforbindelse før det begynder at kryptere filer.

Kryptering

CTB-skab står for “Kurve-Tor-Bitcoin-Locker.” Den “Kurve” del af navnet er taget fra sin brug af elliptisk kurve kryptografi (ECC). ECC er en form for offentlig nøglekryptografi baseret på elliptiske kurver over finite felter. Dens styrke er afledt af elliptisk kurve diskrete logaritme problem. De fleste fil-kryptere Ransomware, der bruger offentlig nøglekryptografi tendens til at bruge RSA, som er baseret på prime faktorisering. En fordel, at ECC har over RSA er den tilsvarende sikkerhed niveauer kan opnås med meget mindre nøglestørrelser. For eksempel, har en 256-bit ECC nøgle tilsvarende sikkerhed til en 3072-bit RSA-nøgle.

Nøglestørrelse fordele der ECC tilbyder kan have været en medvirkende faktor i forfatterens beslutningsproces, som de integrere en offentlig nøgle i eksemplet malware og en mindre nøgle fylder mindre.

CTB-Locker bruger en kombination af symmetriske og asymmetriske kryptering til scramble filer. Krypteringen, der selv er udført ved hjælp af AES og derefter midler til at dekryptere filerne er krypteret med ECC offentlige nøgle. Dette sikrer, at kun CTB-Locker forfattere, der har den tilsvarende private nøgle er i stand til at dekryptere filerne. For en detaljeret analyse af kryptering ordning anvendes af CTB-Locker se, denne analyse fra “zairon.”

CTB-Locker vil kryptere filer med følgende filtypenavne:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, sikker,

grupper, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, rå, rw2 rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, bay, blanding, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Denne liste er blevet udvidet, som nyere varianter har været udgivet.

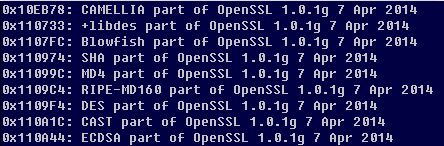

Oprindeligt, krypterede filer alle var en udvidelse af “.ctbl”, men som hurtigt blev ændret til har en tilfældig forlængelse. Det vises, at forfatterne har lånt i det mindste nogle af deres kryptering kode fra OpenSSL, da store mængder af beslægtede strenge kan findes i den udpakket kode.

Netværkskommunikation

Da CTB-Locker kan begynde at kryptere filer uden at skulle kontakte en kommando og kontrol-serveren, der ikke behøver at være nogen netværkskommunikation indtil offeret forsøger at dekryptere deres filer.

Når dette sker, al kommunikation udføres over Tor (det er her “Tor” fra kurve-Tor-Bitcoin-Locker kommer), normalt gennem proxy hjemmesider, der fungerer som relæer til Tor Hidden Service at værter back-end infrastruktur.

Når et offer har betalt løsesum, kontakte CTB-Locker kommando og kontrol-serveren, sender en blok af data, der indeholder de oplysninger, der er nødvendige for at udlede den nøgle, der vil dekryptere ofrets filer. Denne blok af data kan kun dekrypteres med hovednøglen gemt på serveren.

Løsesum efterspørgsel

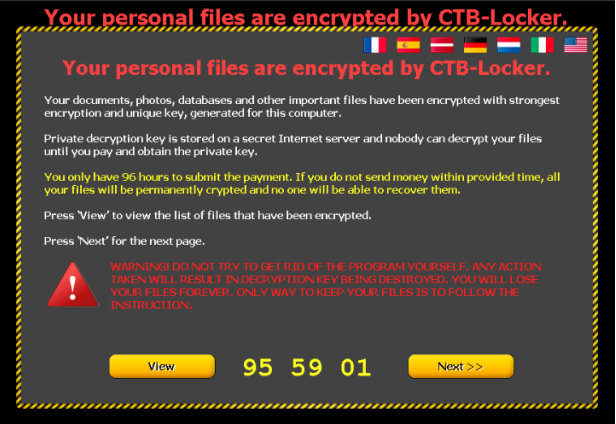

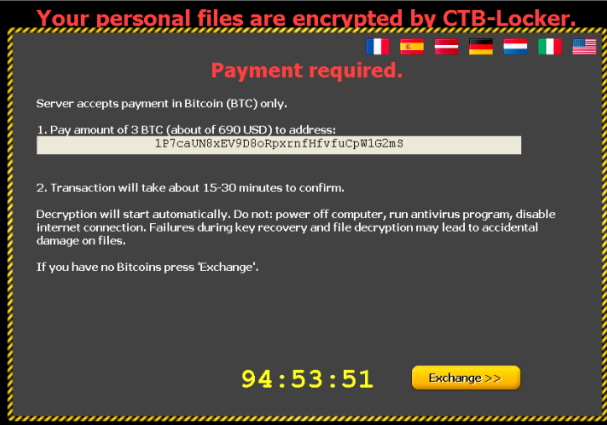

Når alle ofrets filer er blevet krypteret, vises løsesum meddelelsen ved at ændre skrivebordets baggrund og af overliggende centrum af skærmen med de vigtigste løsesum efterspørgsel og klikbare interface.

Denne skærm oplyser offer, “dine personlige filer er krypteret af CTB-Locker”, de får at vide at de har “96 timer at sende betaling”, og de er advaret om, at ethvert forsøg på at fjerne malware fra den inficerede system vil resultere i krypteringsnøglen ødelægges-denne frist var lavere i tidligere versioner. Offeret kan klikke på “Næste” knappen for at starte dekrypteringsproces eller “View” knappen for at se listen over krypterede filer.

CTB-Locker er yderst flersprogede med løsesum noten tilbudt i en række sprog, tilgængelige via de forskellige flagikoner øverst på skærmen. Valget af sprog ser ud til at være i det mindste delvist kan tilpasses af affiliate, der har købt dette særlige CTB-Locker-tilfælde, og de tilgængelige indstillinger er vokset over tid. En nylig prøve havde følgende sprogindstillinger – engelsk, fransk, tysk, spansk, lettisk, hollandsk og italiensk.

CTB-Locker er yderst flersprogede med løsesum noten tilbudt i en række sprog, tilgængelige via de forskellige flagikoner øverst på skærmen. Valget af sprog ser ud til at være i det mindste delvist kan tilpasses af affiliate, der har købt dette særlige CTB-Locker-tilfælde, og de tilgængelige indstillinger er vokset over tid. En nylig prøve havde følgende sprogindstillinger – engelsk, fransk, tysk, spansk, lettisk, hollandsk og italiensk.

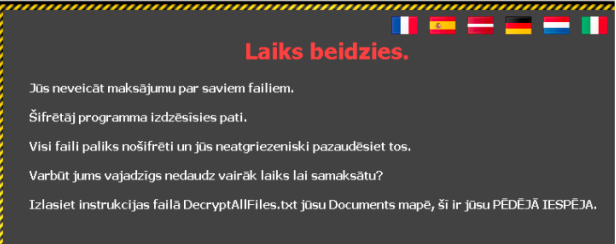

Lettisk er et usædvanligt sprogindstilling, som Letland ikke generelt betragtes som et vigtigt mål for ransomware og andre typer af crimeware. Dette repræsenterer eventuelt forfatterne søger for at bryde ind i nye markeder, hvor bevidstheden er lavere, eller måske den særlige affiliate har lokalkendskab og er bedre stand til at lancere en vellykket kampagne i det pågældende land.

Lettisk er et usædvanligt sprogindstilling, som Letland ikke generelt betragtes som et vigtigt mål for ransomware og andre typer af crimeware. Dette repræsenterer eventuelt forfatterne søger for at bryde ind i nye markeder, hvor bevidstheden er lavere, eller måske den særlige affiliate har lokalkendskab og er bedre stand til at lancere en vellykket kampagne i det pågældende land.

Seneste varianter af CTB-Locker tilbyder også en måde for ofret at kontrollere, at deres filer kan dekrypteres ved unscrambling fem tilfældigt udvalgte filer gratis. Dette synes at være blevet introduceret som en måde at få tillid til ofret og øge sandsynligheden for, at den fulde løsesum vil blive betalt.

Seneste varianter af CTB-Locker tilbyder også en måde for ofret at kontrollere, at deres filer kan dekrypteres ved unscrambling fem tilfældigt udvalgte filer gratis. Dette synes at være blevet introduceret som en måde at få tillid til ofret og øge sandsynligheden for, at den fulde løsesum vil blive betalt.

Løsesum betaling

Når offeret klikker gennem grænsefladen løsesum er de givet detaljerede instruktioner på hvor meget at betale og hvordan til at betale den.

CTB-Locker kræver Bitcoins (BTC) at betale løsesum (“Bitcoin” i kurve-Tor-Bitcoin-skab). Det nøjagtige beløb af BTC er sat af affiliate, der har købt CTB-Locker, selvom forfatterne giver vejledning til at angive den løsesum på et niveau, der er tilbøjelige til at generere maksimale indtægt. Figur 12 ovenfor viser et eksempel krævende 3 BTC. En tilsvarende cirkabeløb i lokal valuta også vises – f.eks. 690 Dollars eller 660 euro.

CTB-Locker kræver Bitcoins (BTC) at betale løsesum (“Bitcoin” i kurve-Tor-Bitcoin-skab). Det nøjagtige beløb af BTC er sat af affiliate, der har købt CTB-Locker, selvom forfatterne giver vejledning til at angive den løsesum på et niveau, der er tilbøjelige til at generere maksimale indtægt. Figur 12 ovenfor viser et eksempel krævende 3 BTC. En tilsvarende cirkabeløb i lokal valuta også vises – f.eks. 690 Dollars eller 660 euro.

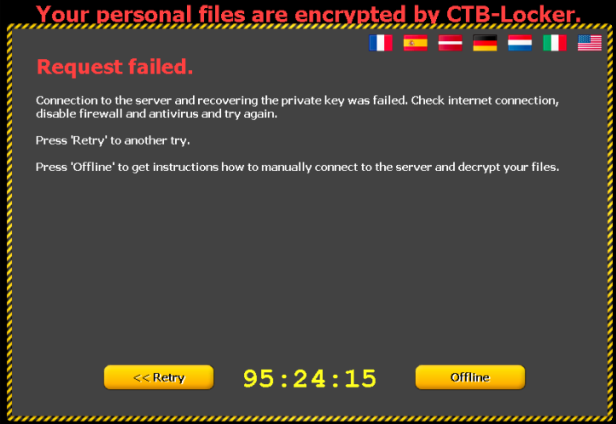

En ulempe ved at bruge Tor hidden service er, at pålidelighed kan være et problem, hvilket betyder, at kommando og kontrol-serveren ikke kan nås, når offeret forsøger at betale løsepenge.

i et forsøg på at bekæmpe dette, CTB-Locker forsøger at bruge flere forskellige Tor proxy-servere til at nå de skjulte service, og tilbyder også manuel anvisninger bør fjernes, eksemplet malware fra den inficerede maskine. Disse omfatter besøger Tor hidden service via en webbrowser og indsætter i en form den offentlige nøgle, at offeret er givet.

i et forsøg på at bekæmpe dette, CTB-Locker forsøger at bruge flere forskellige Tor proxy-servere til at nå de skjulte service, og tilbyder også manuel anvisninger bør fjernes, eksemplet malware fra den inficerede maskine. Disse omfatter besøger Tor hidden service via en webbrowser og indsætter i en form den offentlige nøgle, at offeret er givet.

Pålidelighed

Pålidelighed

Læsning gennem forskellige offentlige støtte forum udstationeringer tyder på, at i mange tilfælde betaler løsesum vil resultere i CTB-Locker dekryptere ofrets filer. Funktionen “Test dekryptering” er en god indikator for at dekryptering er muligt.

Offeret skal dog stadig tillid, at cyberkriminelle vil råde bod på deres løfte efter aflevering løsesum beløbet i BTC. Der er også mulighed for, at de-serverkomponenter, vært for de private nøgler for at udføre dekryptering vil blive taget ned, midlertidigt eller permanent, som kan gøre dekryptering umuligt. I denne omstændighed er det sandsynligt, at cyberkriminelle vil fortsætte med at acceptere løsesum betalinger på trods af at vide, er der ingen måde at dekryptere ofrets filer.

Statistik

CTB-Locker infektioner er for det meste ses i Vesteuropa, Nordamerika og Australien. Disse er generelt de tier 1 lande beskrevet i Reddit indlæg nævnt ovenfor. Ofre i disse lande synes at være målrettet baseret på ransomware forfatterens tidligere erfaringer med vellykket betalinger.

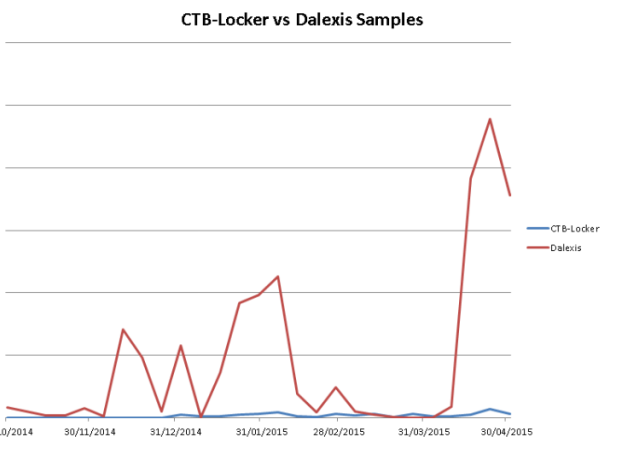

Når man ser på antallet af prøver vi kan se, at antallet af faktiske CTB-skabet prøver er meget lavere end antallet af Dalexis prøver, der bruges til at hente CTB-Locker. Dette giver mening, da downloadet er spammet ud i meget store mængder, som giver mulighed for sikkerhedsprodukter at tilføje opdagelse meget hurtigt. Gør hver prøve unikke ved at ændre en lille mængde i hver fil øger sandsynligheden for, at nogle checksum-baseret beskyttelse løsninger vil undlade at registrere alle prøverne.

Når man ser på antallet af prøver vi kan se, at antallet af faktiske CTB-skabet prøver er meget lavere end antallet af Dalexis prøver, der bruges til at hente CTB-Locker. Dette giver mening, da downloadet er spammet ud i meget store mængder, som giver mulighed for sikkerhedsprodukter at tilføje opdagelse meget hurtigt. Gør hver prøve unikke ved at ændre en lille mængde i hver fil øger sandsynligheden for, at nogle checksum-baseret beskyttelse løsninger vil undlade at registrere alle prøverne.

Beskyttelse

Beskyttelse

Sophos beskytter mod CTB-Locker ved udførelse med HPmal/Ransom-N, og statisk med en bred vifte af påvisning navne herunder: Troj/Ransom-AKW, Troj/Onion-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos registrerer Dalexis/Elenoocka downloader med en bred vifte af påvisning navne herunder: Troj/Agent-AMTG, Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-B.

Disse HOFTER signaturer kræver ofte ikke nogen opdateringer som de opdager på koden udpakket hukommelse uanset filer på disk, der er enten pakket, korrumperet eller krypteret.

At have Sophos HIPS anbefales teknologi aktiveret kraftigt at blokere ransomware proaktivt.

Hvis du har mistanke om du har blevet kompromitteret af ransomware, kan du fjerne malware ved hjælp af vores Virus Removal Tool . Desværre, der er ikke meget du kan gøre for at få dine filer tilbage undtagen til at betale løsepenge-kryptering er for stærk til at knække.

Bortset fra at have din antivirus op til dato, er der ekstra systemændringer for at undgå eller afvæbne ransomware infektioner, som en bruger kan anvende.

1. sikkerhedskopiere filer.

Den bedste måde at sikre du ikke mister dine filer til ransomware er at bakke dem regelmæssigt. Gemme sikkerhedskopien separat er også vigtige – som drøftet, nogle ransomware varianter slette Windows ã¸jebliksbilleder af filer som en yderligere taktik for at forhindre din opsving, så du skal gemme din backup offline.

2. anvende windows og andre softwareopdateringer regelmæssigt.

Hold dit system og programmer opdateret. Dette giver dig den bedste chance for at undgå dit system bliver udnyttet ved hjælp af drive-by download angreb og (især Adobe Flash, Microsoft Silverlight, Web Browser, etc.) softwaresårbarheder, der er kendt for at installere ransomware.

3. undgå at klikke på untrusted e-mail links eller åbne uopfordrede e-mails med vedhæftede filer.

De fleste ransomware ankommer via spam e-mail, enten ved at klikke på links eller vedhæftede filer. At have en god e-mail anti-virus scanner vil også proaktivt blokerer kompromitteret eller ondsindet websted links eller binære vedhæftede filer, der fører til ransomware.

4. deaktivere ActiveX-indhold i Microsoft Office programmer som Word, Excel m.m.

Vi har set mange ondsindede dokumenter, der indeholder makroer, som yderligere kan downloade ransomware lydløst i baggrunden.

5. installere en firewall og blokere Tor og I2P begrænse til bestemte porte.

Forhindre malware i at nå sine opkald-home server via netværket kan afvæbne en aktiv ransomware variant. Som sådan er blokere for forbindelser til I2P eller Tor servere via en firewall en effektiv foranstaltning.

6. forhindre sen desktop slægtskaber.

Deaktivere sen desktop slægtskaber hvis de ikke er nødvendige i dit miljø, så ondsindede forfattere ikke kan få fjernadgang til din maskine.

7. blokere binære filer kører fra % APPDATA % og % TEMP % stier.

De fleste filer, ransomware er faldet og udføres fra disse placeringer, så blokerer udførelse ville forhindre ransomware fra løb.