Lkhy ransomware forma parte de la familia de ransomware Djvu/STOP. Es un tipo de software malicioso que encripta archivos personales y esencialmente los toma como rehenes. Se considera muy peligroso porque la recuperación de archivos no siempre es posible si no hay una copia de seguridad disponible.

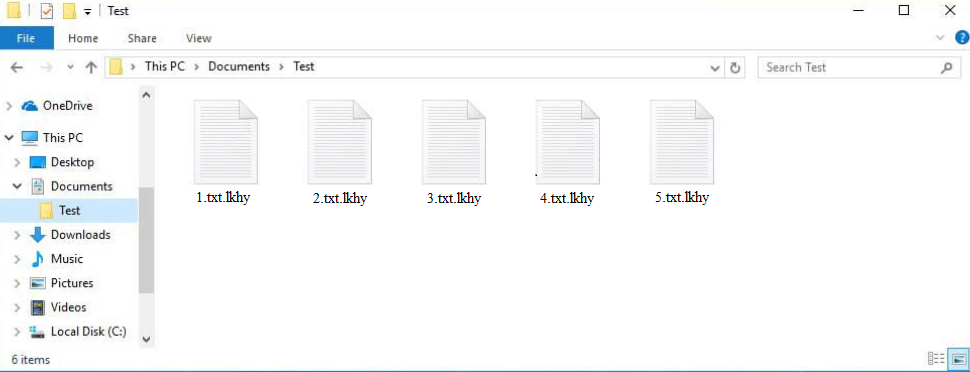

Cuando los usuarios abren un archivo infectado, el ransomware comienza inmediatamente a cifrar los archivos. Se dirige a todos los archivos personales, incluidas fotos, documentos, videos, etc. Los archivos cifrados son reconocibles por la extensión .lkhy. Por ejemplo, un archivo image.jpg cifrado se convertiría en image.jpg.lkhy.

Los archivos con la extensión .lkhy no se podrán abrir a menos que primero se descifren con un descifrador especial. El proceso de adquisición del descifrador se explica en la nota de rescate _readme.txt que se coloca en todas las carpetas que tienen archivos cifrados. La nota de rescate explica que para obtener el descifrador, las víctimas primero deben pagar un rescate de 999 dólares. Supuestamente, hay un descuento del 50% para aquellos que entren en contacto con los ciberdelincuentes dentro de las primeras 72 horas, así como una opción para descifrar un archivo de forma gratuita siempre que no contenga ninguna información importante.

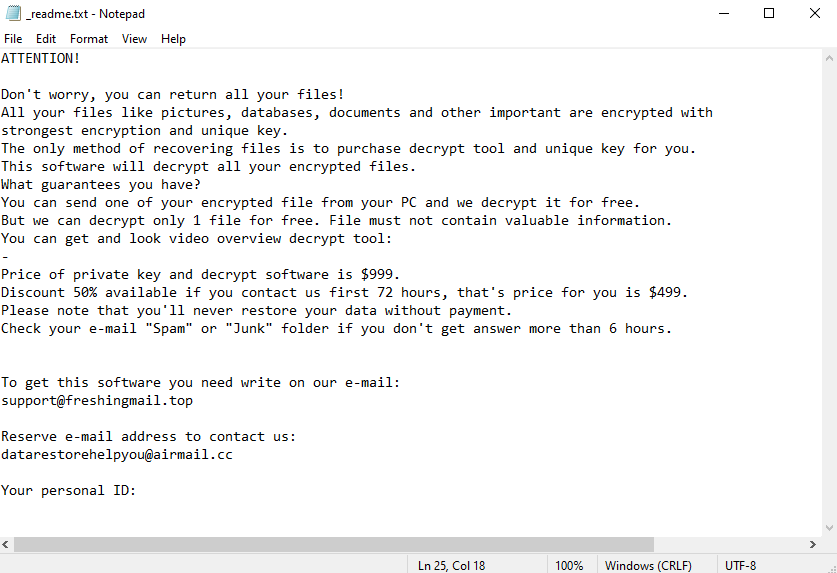

A continuación se muestra la nota de rescate completa para Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Los usuarios que no tienen copias de seguridad de archivos pueden estar considerando pagar el rescate. Sin embargo, esto nunca se recomienda por un par de razones. En primer lugar, las víctimas que paguen no necesariamente recibirán un descifrador. Lo que los usuarios deben tener en cuenta es que los operadores de ransomware son ciberdelincuentes. No hay garantías de que envíen un descifrador a los que paguen porque no hay nada que los obligue a cumplir su parte del trato. Desafortunadamente, muchos usuarios en el pasado no recibieron los descifradores por los que pagaron. Además, el dinero que pagan las víctimas se utiliza para financiar otras actividades maliciosas, de las que los mismos usuarios pueden ser víctimas.

Tan pronto como los usuarios eliminan Lkhy ransomware de sus computadoras, pueden conectarse a sus copias de seguridad y comenzar a recuperar archivos. Es importante eliminar Lkhy ransomware completamente con un software antimalware antes de acceder a la copia de seguridad para evitar que los archivos respaldados también se cifren. Si los usuarios no tienen una copia de seguridad, su única opción es esperar a que se lance un descifrador gratuito Lkhy ransomware .

¿Cómo infecta el ransomware los ordenadores de los usuarios?

Las infecciones de malware, incluido el ransomware, se distribuyen de varias maneras, como torrents y correos electrónicos. Los usuarios que tienen buenos hábitos en línea generalmente tienen menos probabilidades de contraer una infección que aquellos que se involucran en comportamientos riesgosos en línea, como el uso de torrents para descargar contenido protegido por derechos de autor. Desarrollar mejores hábitos es una de las mejores medidas preventivas.

El ransomware a menudo se distribuye a través de archivos adjuntos de correo electrónico. Los ciberdelincuentes agregan archivos infectados con malware a los correos electrónicos y cuando los usuarios abren dichos archivos, sus computadoras se infectan. Los correos electrónicos maliciosos que se dirigen a un gran número de usuarios al mismo tiempo suelen ser bastante obvios. El mayor indicio son los errores gramaticales y ortográficos. Los correos electrónicos están hechos para que parezca que son enviados por empresas legítimas, pero debido a que están llenos de errores, se vuelve bastante obvio que son falsos. Los remitentes malintencionados intentan apresurar a los usuarios para que abran el archivo adjunto alegando que es un documento importante que debe revisarse.

Una cosa que los usuarios deben tener en cuenta es cómo se dirige un correo electrónico a ellos. Si el remitente afirma ser de una empresa cuyos servicios utilizan los usuarios, pero se dirige a los usuarios utilizando palabras genéricas como Miembro, Usuario, Cliente, etc., es probable que el correo electrónico sea spam o malicioso. Los correos electrónicos legítimos se dirigirían a los usuarios por su nombre, o más bien por el nombre que han dado a las empresas.

Algunos usuarios pueden ser objeto de ataques más sofisticados. Los correos electrónicos que forman parte de una campaña de correo electrónico sofisticada se verían significativamente más convincentes, sin errores gramaticales / ortográficos, e información específica para hacer que el correo electrónico parezca más creíble. Se recomienda encarecidamente escanear todos los archivos adjuntos de correo electrónico no solicitados con un software antimalware o VirusTotal antes de abrirlos. Esto garantizaría que no se abra un archivo malicioso en un dispositivo.

Los actores maliciosos también utilizan torrents para distribuir malware. Es una excelente manera de propagar malware porque los sitios de torrents a menudo están mal regulados y muchos usuarios no pueden reconocer el malware en los torrents. Lo más común es que el malware se encuentre en torrents de contenido de entretenimiento, incluidas películas, series de televisión y videojuegos. Se desaconseja a los usuarios piratear contenido protegido por derechos de autor mediante torrents y, en general, piratear en general, porque no solo es un robo de contenido, sino que también es peligroso para la computadora.

Lkhy ransomware eliminación

Los usuarios con copia de seguridad pueden comenzar a recuperar archivos tan pronto como los eliminen Lkhy ransomware de la computadora. Se recomienda usar un programa antimalware para eliminar Lkhy ransomware porque es una infección muy compleja. Si los usuarios intentan hacerlo manualmente, podrían terminar causando daños adicionales a sus dispositivos.

Una vez que la computadora está limpia de ransomware, los usuarios pueden conectarse de forma segura a sus copias de seguridad y comenzar a recuperar archivos. Para los usuarios sin copia de seguridad, la recuperación de archivos no será necesariamente posible. La única opción de los usuarios es esperar a que se lance un descifrador gratuito Lkhy ransomware . Sin embargo, no está claro si alguna vez se publicará. Si lo hace, estará disponible en NoMoreRansom . Si no se puede encontrar en NoMoreRansom, no estará disponible en ningún otro lugar.

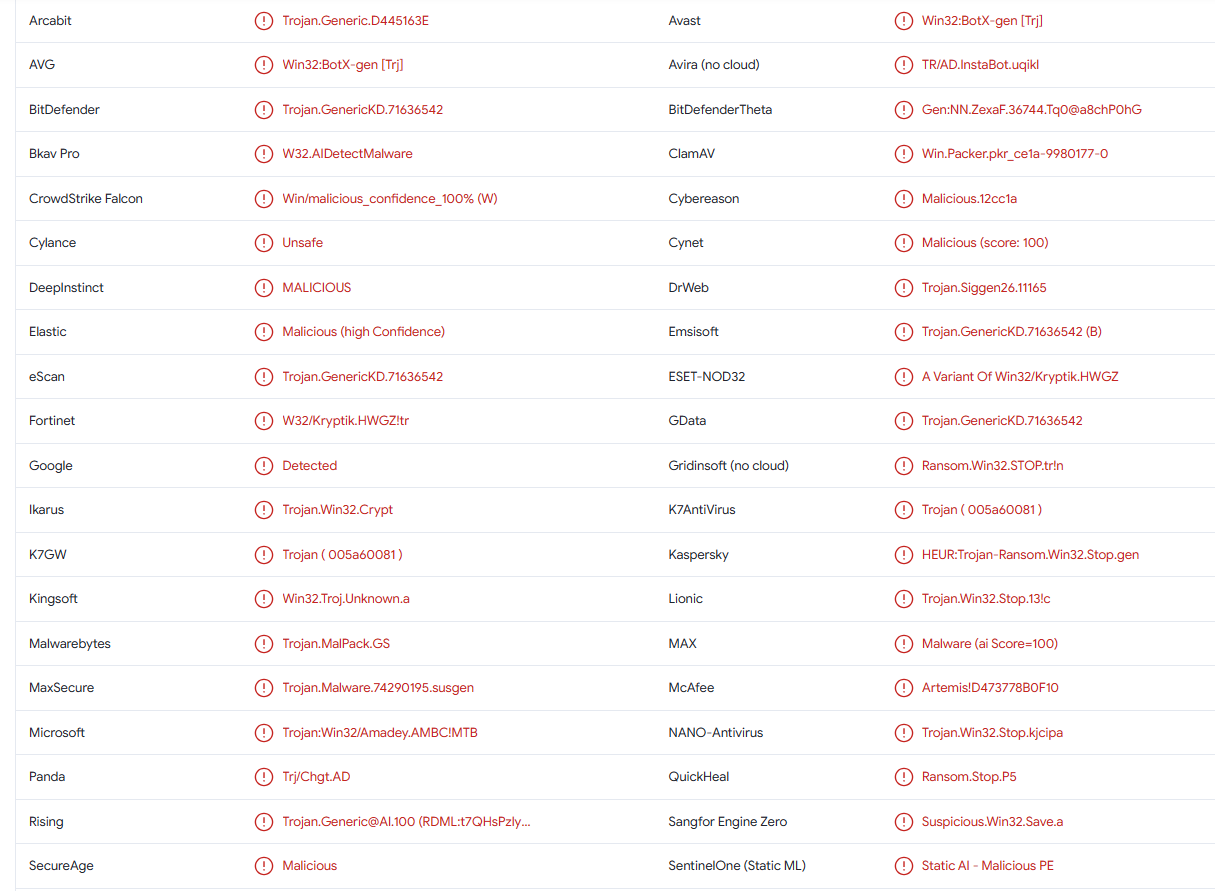

Lkhy ransomware se detecta como:

- Win32:BotX-gen [Trj] de AVG/Avast

- Trojan.GenericKD.71636542 de Bitdefender

- Trojan.MalPack.GS por Malwarebytes

- Troyano:Win32/Amadey.AMBC! MTB de Microsoft

- Trojan.GenericKD.71636542 (B) por Emsisoft

- Una variante de Win32/Kryptik.HWGZ de ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen de Kaspersky

- Ransom.Win32.STOP.YXEBNZ de TrendMirco

- ¡Artemisa! D473778B0F10 por McAfee