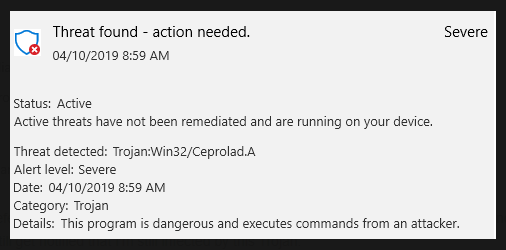

Ceprolad es una infección troyana que puede colarse en los ordenadores para realizar acciones maliciosas. Lo que hace difiere de un caso a otro porque el troyano se controla a través de un servidor remoto. Algunas de las acciones maliciosas que podría realizar son el monitoreo de la actividad web, el robo de credenciales de contraseña / inicio de sesión, la minería de criptomonedas, el cifrado de archivos, la descarga de más malware, etc. Es una infección de malware muy grave y, por lo tanto, se recomienda usar software anti-malware para eliminar Ceprolad.

Los troyanos controlados remotamente son algunas de las piezas de malware más peligrosas que puede obtener porque pueden realizar una variedad de actividades diferentes dependiendo de lo que el operador les ordene. Pueden funcionar como ladrones de contraseñas, puertas traseras para más malware, criptomineros, etc. Y dado que su propósito principal suele ser permanecer en una computadora durante el mayor tiempo posible, es posible que no haya síntomas obvios de su presencia.

Ceprolad trojan Cuando infecte su computadora, iniciará cualquier actividad maliciosa que se le ordenó realizar. Si su objetivo principal es robar sus credenciales de inicio de sesión, permanecerá en segundo plano y registrará sus credenciales cada vez que las escriba. Es posible que ni siquiera note un troyano de registro de teclas porque no muestran signos obvios de estar presentes.

Ceprolad también puede actuar como una puerta trasera para que entre otro malware. El troyano puede permanecer inactivo en su computadora hasta que reciba un comando para descargar algún otro malware. Por ejemplo, podría descargar ransomware de cifrado de archivos en su computadora. Si eso sucediera, sus archivos personales estarían encriptados y se le pediría que pagara un rescate para recuperarlos.

Si el objetivo principal de Ceprolad fuera extraer criptomonedas utilizando los recursos de su computadora, se volvería bastante notable. La minería de criptomonedas utiliza muchos recursos del sistema, y esto causa serios problemas de retraso. Su computadora se ralentizaría notablemente, y los programas se bloquearían o ni siquiera se iniciarían. Su computadora que de repente actúa lentamente es a menudo un signo de algún tipo de troyano.

El troyano también podría robar sus archivos / información. Los datos robados podrían venderse más tarde en algún foro de hackers a otros ciberdelincuentes. Luego usarían los datos para sus actividades maliciosas.

Los troyanos discretos son una de las razones por las que tener instalado un software antimalware es tan importante. Si tiene un buen programa antimalware instalado, detectaría el troyano mientras intenta entrar, antes de que pueda dañar su computadora o robar sus archivos.

Los troyanos son infecciones bastante complejas, por lo que no debe intentar eliminar Ceprolad manualmente. En su lugar, use un buen programa antimalware. Una vez que el malware se haya ido, su computadora volverá a la normalidad. Sin embargo, es importante tener en cuenta que si se encontró este troyano en su dispositivo, debe cambiar sus contraseñas por si acaso. Pero solo debe hacerlo después de que el malware se haya eliminado con éxito.

¿Cómo entran los troyanos en los ordenadores?

Los troyanos pueden ingresar a las computadoras de varias maneras diferentes, y es importante conocer al menos los métodos principales. Eso incluye archivos adjuntos de correo electrónico, torrents, vulnerabilidades del sistema / software, descargas maliciosas, etc.

Al abrir archivos adjuntos de correo electrónico no solicitados, los usuarios exponen con frecuencia sus sistemas a todo tipo de malware. Los correos electrónicos maliciosos con frecuencia se dirigen a usuarios cuyas direcciones de correo electrónico se han filtrado. Afortunadamente, debería poder detectar correos electrónicos de phishing siempre que sepa qué buscar. Por ejemplo, los errores gramaticales / ortográficos son los mayores obsequios, especialmente cuando los remitentes afirman ser de compañías conocidas / famosas. La correspondencia oficial de compañías legítimas cuyos servicios utiliza muy rara vez contendrá errores gramaticales / ortográficos porque parecen poco profesionales. Pero por la razón que sea, los correos electrónicos maliciosos generalmente los tienen. Otra señal de que un correo electrónico es potencialmente malicioso es que se dirige a usted utilizando palabras genéricas como “Usuario”, “Miembro” y “Cliente”. Al enviar correos electrónicos a los clientes, las empresas generalmente se dirigen a los usuarios por su nombre para que los correos electrónicos parezcan más personalizados. Dado que los actores maliciosos generalmente no tienen acceso a la información personal, se ven obligados a usar palabras genéricas.

Los correos electrónicos maliciosos aparecerán considerablemente más sofisticados si usted es un objetivo específico. Si los hackers tuvieran acceso a parte de su información personal, sus intentos de instalar malware en su computadora serían más avanzados. Por ejemplo, el correo electrónico se dirigiría a usted por su nombre, estaría escrito en un excelente inglés (u otro idioma) y contendría alguna información que le daría al correo electrónico mucha más credibilidad. En caso de que sea el objetivo de actores maliciosos, siempre debe escanear los archivos adjuntos de correo electrónico con antivirus o VirusTotal antes de abrirlos.

No hace falta decir que los torrents se utilizan con frecuencia para distribuir malware. Hay muchos sitios de torrents altamente cuestionables que están bastante mal moderados. Debido a esta mala moderación, los actores maliciosos pueden cargar fácilmente torrents con malware en ellos y permanecerían activos durante mucho tiempo. El malware se encuentra con frecuencia en torrents para películas, programas de televisión, videojuegos, software, etc. Por lo tanto, el uso de torrents para descargar contenido con derechos de autor es la forma en que termina con malware. La piratería, especialmente el uso de torrents, generalmente se desalienta porque no solo representa un riesgo para su computadora y datos, sino que también es esencialmente un robo de contenido.

El malware también puede entrar utilizando vulnerabilidades de software. Si hay alguna brecha en su sistema / software, puede ser mal utilizado por malware. Es por eso que es esencial instalar actualizaciones a medida que salen. Las actualizaciones corrigen vulnerabilidades conocidas, evitando que se utilicen indebidamente. Si es posible, debe habilitar las actualizaciones automáticas.

Cómo eliminar Ceprolad trojan

Los troyanos son infecciones de malware muy graves que requieren herramientas profesionales para eliminar. No intente eliminar Ceprolad trojan manualmente porque podría terminar causando daños adicionales a su computadora. También puede perder algunas partes del troyano, lo que más tarde podría permitirle recuperarse. En su lugar, utilice un software anti-malware profesional para eliminar Ceprolad trojan . El anti-malware también protegería su computadora contra futuras amenazas como Ceprolad trojan .

Debido a que Ceprolad puede realizar una variedad de acciones, es difícil decir cuál era su objetivo principal en su computadora. No obstante, le recomendamos encarecidamente que al menos cambie todas sus contraseñas en caso de que hayan sido robadas.