Cuando oímos hablar de algún tipo de incidente de hacking, la imagen que vemos es un individuo altamente especializado, o un grupo de ellos, escribiendo furiosamente con sus teclados, y en ningún momento, puede hackear el ordenador de alguien. ¿No había nada que hacer para prevenirlo, derecho? Los hackers son muy hábiles, y no hay manera que puede evitar un ataque, justo?

Fuente de la imagen: Kaspersky.com

Fuente de la imagen: Kaspersky.com

La realidad es un poco diferente. Le sorprendería saber que la mayoría de los ataques de cyber es causada por human error, y hay algo que hacer al respecto. Simplemente informar a usted acerca de determinados riesgos, y desarrollar ciertos hábitos, usted podría impedir un ataque pasando a usted. Así que aquí hay algunos consejos importantes que podrían ir una manera larga hacia le impide convertirse en una víctima.

Contraseñas y logins seguros

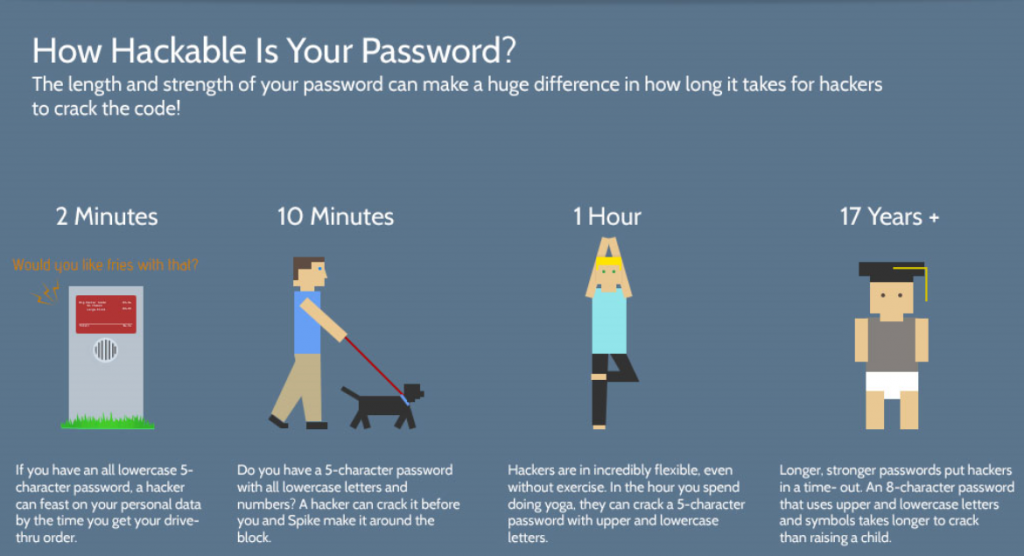

Contraseñas seguras

Para que esto es obvia. Si usted tiene una contraseña compleja, hace mucho más difícil de hackear tu cuenta. Y sin embargo, muchos usuarios todavía ‘123’, ‘password’ o algo igualmente fáciles de adivinar. Puede ser porque no creo nunca se convertirá en una víctima o simplemente no puede ser incomodados para recordar una contraseña más compleja. Cualesquiera sean las razones, no son buenas excusas. No hay ninguna excusa aceptable cuando se trata de contraseñas débiles, y si quieres mantener tu cuenta segura, hacer una contraseña fuerte, única. Incluyen letras mayúsculas y minúsculas, símbolos y números y evite palabras reales o frases. Si tienes problemas para recordarlos, usar un gestor de contraseñas. Sólo asegúrese de que obtener una legítima.

Reutilización de contraseñas

Reutilización de contraseñas

Este es otro error que muchos usuarios están haciendo. Nunca debe reutilizar contraseñas ya que si una de tus cuentas tienes hackeada, puede seguir otro con la misma contraseña. Así que si tu cuenta de Gmail tiene asumido, y tienes la misma contraseña para Facebook, hackers no tendrá problemas para acceder a este último. No importa cuán difícil la contraseña es adivinar, usted no debe nunca reutilizarlo. Y un gestor de contraseñas será muy útil si usted tiene 10 cuentas y lucha para recordar sus contraseñas.

Autenticación de dos factores

Es 2017 y muchos servicios ofrecen autenticación de dos factores. No son imposibles de omitir pero todavía ofrecen un nivel de seguridad. Usted proporcionar su número de teléfono y activar la autenticación de dos factores, y de ahí en adelante cada vez que iniciar sesión desde un dispositivo no reconocido, se le enviará un código a tu teléfono. Pones en ese código en el campo que aparece al iniciar sesión, y si el código es correcto, usted puede acceder a su cuenta. También puede tener un conjunto de códigos que puedes poner en si no desea utilizar su teléfono.

Iniciar sesión en equipos públicos

Si usted está utilizando una computadora pública, como en un café Internet o en una biblioteca, evitar iniciar sesión en sus cuentas. No sabes qué tipo de programas están instalados en el equipo, podría establecerse algún tipo de keylogger e iniciar sesión las credenciales de inicio de sesión si escribe en.

Red privada virtual (VPN)

Red privada virtual (VPN)

Que probablemente tengas en casa un router protegido con contraseña, al menos esperamos que haces, así que usted puede con seguridad Inicio de sesión a cuentas y uso de la computadora. Sin embargo, cuando usas WiFi pública, es una historia diferente. Incluso cuando Wi-Fi público está protegido con contraseña, generalmente nadie puede obtener la contraseña. Desde Wi-Fi pública no se asegura correctamente, podría ser fácil para los hackers para acceder a su dispositivo. Por esta razón se recomienda usar una VPN. Crearía una conexión segura a Internet, y usted podría utilizar con seguridad.

Instalación de aplicaciones

No es sólo el equipo que usted necesita para mantener a salvo. Los teléfonos inteligentes son vulnerables a malware. Y los usuarios generalmente exponen sus dispositivos a él.

Permisos

Así que al descargar algún tipo de aplicación, sin importar si se trata de la Google Play store de Apple o un tercero, ¿siempre dejas para ver qué permisos necesita? Si su respuesta es no, entonces usted debe empezar a comprobar. Si está instalando una aplicación de fondos, por qué necesitaría permiso para leer y cambiar sus datos, o por qué necesitaría acceso a sus mensajes. Cuando se revisa permisos, siempre pregúntate por qué necesitaría aquellos específicos.

Editores de la aplicación

Evitar malware instalado comprobando el editor de la aplicación. Es posible para los creadores de malware disfrazar su producto como una aplicación legítima, así que a menos que usted compruebe el desarrollador, usted podría no notar.

Tiendas de terceros

Es aconsejable que nos atenemos a las tiendas oficiales, como la tienda de Google Play o de manzana, para tus aplicaciones. Mientras que no son invencibles a hosting aplicaciones maliciosas, la posibilidad de obtener algo peligroso es mucho menor si utiliza tiendas legítimos y de confianza.

Mantener la seguridad de sus datos personales

Asegurar sitios web

Cuando un sitio web solicita información privada, mire la barra de direcciones. Si hay una señal de bloqueo, significa que es seguro que escribir tus datos. Usted también debe buscar https:// al principio de la dirección. Si no hay ninguna cerradura, o si está atravesada por una línea roja, y la dirección empieza con http://, puede que desee que se abstengan de poner sus datos privados.

Envío de datos privados

No use correo electrónico o mensajería aplicaciones enviar importantes, datos privados (por ejemplo, datos de tarjeta de crédito) a alguien. Los hackers podrían tener acceso a esos datos, así que ten cuidado.

Estafas de phishing y correos maliciosos

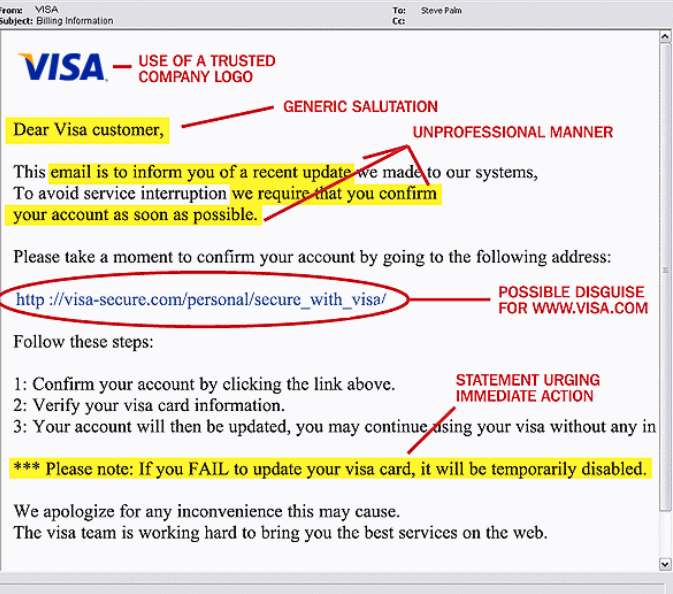

Fraudes de phishing

Mucha gente asume que los fraudes de phishing son algo que realmente no necesitan preocuparse. Mientras que suelen ser bastante obvio, lleno de errores, etc., pero si alguien quería phishing te, probablemente podría hacerlo. Una compañía de podcasting, Gimlet Media, recientemente hizo un experiment donde trataron de phish los directores ejecutivos de la empresa. Sin echar a perder completamente el episodio de podcast, podemos afirmar que cualquier persona puede conseguir phished. Que es por eso que es importante que se familiarice con lo que busca.

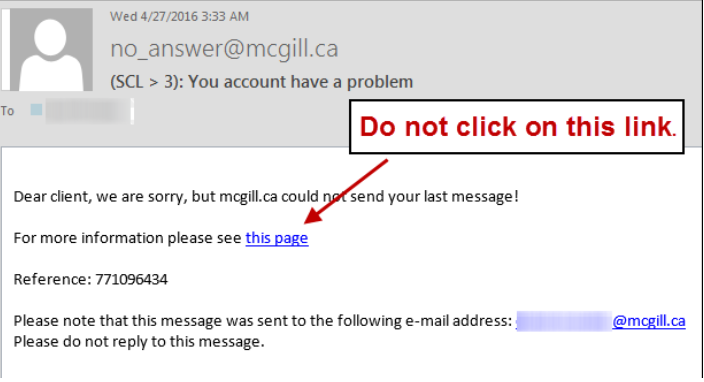

Enlaces y archivos adjuntos de correo electrónico

Enlaces y archivos adjuntos de correo electrónico

Si sabes de cifrado de archivo malware, conocido como ransomware, sabrás que a menudo se propaga a través de archivos adjuntos de correo. Los desarrolladores adjuntar un archivo infectado a un correo electrónico, redactar un texto aparentemente legítimo y luego esperar a que alguien Abra el archivo. Cuando se trata de archivos adjuntos de correo electrónico, necesita ser muy cuidadoso. Incluso si el remitente parece legítimo, hasta que sepa que el contenido es 100% seguro, no abra el archivo adjunto. Lo mismo va para los enlaces. Si se envían algún tipo de enlace, ya sea por correo electrónico o algún tipo de mensajería de la aplicación, primero preguntar al remitente acerca de él y sólo entonces abrirlo. Si le pide instalar algo, no lo hacen.

Mantener segura su computadora y datos

Actualización de software

Las actualizaciones son crucial. Cuando se identifica una vulnerabilidad, los desarrolladores generalmente liberan una actualización para parchearlo para que los hackers pueden aprovecharse de ella. El ataque de ransomware WannaCry es un ejemplo perfecto. Cuando se identifica una vulnerabilidad de Windows, Microsoft lanzó una actualización para solucionarlo. Muchos usuarios no se instalarlo. Estaba disponible por 2 meses antes de que WannaCry sacó provecho de la vulnerabilidad y logró infectar miles de ordenadores. Quienes instalar la actualización estaban a salvo. Asegúrese de que usted no haga clic en “Recordármelo más tarde” la próxima vez que un pop-up de actualización.

Copia de seguridad

Finalmente, copia de seguridad! Si usted tiene copias de los archivos importantes almacenados en algún lugar no en su computadora, usted podría estar ahorrándose un montón de problemas. Ya sea a causa de ransomware o porque el ordenador ya no es operable, usted podría terminar perdiendo tus archivos para siempre así que asegúrese de que invertir en algún tipo de copia de seguridad. Hay un montón de opciones disponibles para que usted encontrará uno que se adapte a sus necesidades el mejor. Nuestros recomendados backup software.

Estas son sólo las medidas de seguridad principales, hay mucho más que se podría leer. Pero si usted toma los menos mencionados en cuenta, podría impedir un ataque de hacking que te afectan.

Fuente de la imagen:

Fuente de la imagen: