Creado específicamente para los teléfonos Android de aplicaciones maliciosas han estado diseminando un rato ahora. Algunos de ellos pueden bloquear el dispositivo y presentar al usuario una notificación falsa afirmando haber venido de un centro de gobierno. Otros logran no sólo restringir el acceso al teléfono, pero también para cifrar los archivos almacenados en él. Una nueva amenaza para dispositivos Android que silenciosamente pueden obtener derechos de administrador de dispositivos y bloquear a los usuarios cambiar su PIN de bloqueo de pantalla se discutirá en este artículo.

La aplicación de ransomware, referida a menudo como Android/Lockerpin.A, se extiende mediante el uso de trucos de ingeniería social. Se disfraza como una aplicación para visualizar vídeos pornográficos llamados Droid porno. No se puede descargar la aplicación desde Google Play Store, que significa que la única manera de adquirirla es a través de fuentes de terceros. La aplicación maliciosa infecta sobre todo dispositivos ubicados en los Estados Unidos, sin embargo, otros países pueden verse afectados también.

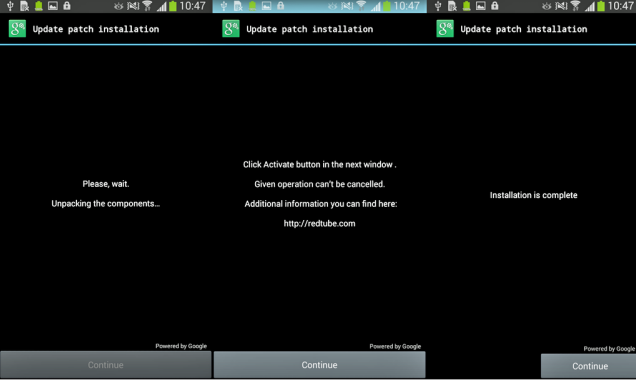

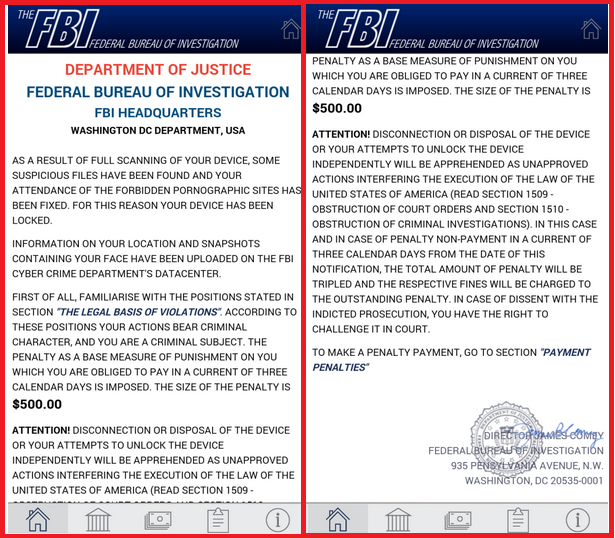

Una vez que el malware se instala, obtiene privilegios de administrador de dispositivos al superponer la ventana de activación con una falsa ventana de “Instalación de la revisión de actualización”. Si el usuario se compromete a esta instalación, la amenaza obtiene derechos de administrador en silencio. Poco tiempo después, un falso alerta que viene supuestamente del FBI afirma que el usuario tiene que pagar $500 para ver prohibido contenido pornográfico. Cuando aparezca la notificación falsa, el malware bloquea la pantalla y restablece el pasador de bloqueo de pantalla. El usuario no puede acceder al dispositivo sin tener privilegios de root o fábrica de reajuste, que resultará en la pérdida de todos los datos almacenados en el Android.

Otro aspecto de esta infección que debe ser mencionada es el uso de tácticas de autodefensa agresiva que nunca se han utilizado en malware para Android anterior. Si el usuario intenta desactivar los derechos de administrador de dispositivos para el ransomware, reactivará los privilegios mediante la función de devolución de llamada ya registrada o mostrando una ventana falsa, que afirma que la operación está prohibida. Además, la aplicación maliciosa puede incluso intentar matar procesos del antivirus para evitar que el usuario desinstalarlo.

Otro aspecto de esta infección que debe ser mencionada es el uso de tácticas de autodefensa agresiva que nunca se han utilizado en malware para Android anterior. Si el usuario intenta desactivar los derechos de administrador de dispositivos para el ransomware, reactivará los privilegios mediante la función de devolución de llamada ya registrada o mostrando una ventana falsa, que afirma que la operación está prohibida. Además, la aplicación maliciosa puede incluso intentar matar procesos del antivirus para evitar que el usuario desinstalarlo.

Desbloquear el dispositivo sin un restablecimiento de fábrica sólo es posible si se basa o tiene una solución MDM que puede restaurar el PIN. Si el dispositivo está arraigado, el usuario puede conectarse por Android Debug Bridge y eliminar el archivo en el que se guarda el PIN. Sin embargo, depuración USB debe estar habilitado previamente para que esto tenga éxito. El siguiente conjunto de comandos se puede utilizar para desbloquear el teléfono:

- > cáscara de db

- > su

- > rm /data/system/password.key

Una vez que el usuario ejecuta estos comandos, se quita la pantalla de bloqueo de contraseña y es posible acceder al dispositivo.

En conclusión, nos gustaría aconsejar tener especialmente cuidado con el software que descargar en tu Android así como otros dispositivos. No utilice fuentes de terceros a menos que esté seguro de que puede confiables. Programas maliciosos son cada vez más y más sofisticados, que significa que es muy importante disponer de herramientas potente anti-malware capaces de protegerlo de las amenazas más recientes y más peligrosas.