El investigador de seguridad, Brad Duncan, ha notado recientemente dos campañas diferentes utilizando pop-ups “no se encontró la fuente de HoeflerText” para propagar malware. Cuando un usuario entra en un sitio comprometido, ella informó que es necesario instalar una actualización para poder ver el sitio. Esto puede conducir o bien a RAT (remote access tool) to be installed o a Locky ransomware. Curiosamente, la primera afecta exclusivamente a Google Chrome, y el otro trabaja en sólo Chrome y Firefox de Mozilla.

Chrome HoeflerText actualización de fuente propaga malware rata

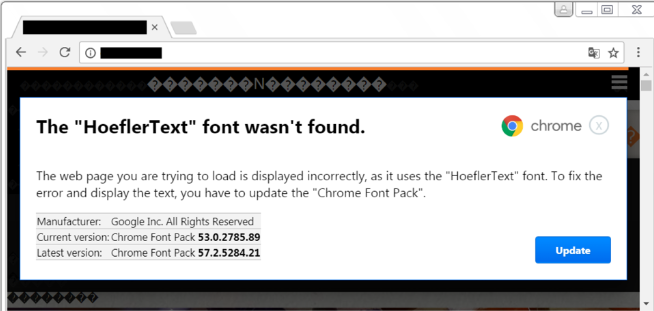

Para los usuarios de Google Chrome, cuando entran en la comprometida del sitio, una voluntad de notificación pop-up y evitar que el usuario acceda a la página. Le explicará que no se ha encontrado la fuente de “HoeflerText”, y que necesita actualizar su “paquete de fuentes de Chrome”. Supuestamente, el sitio web que el usuario está intentando acceder utiliza esa fuente particular, y porque no está instalado en el ordenador del usuario, no se puede mostrar correctamente el texto. Tiene el logo de Chrome, muestra a Google Inc. como el fabricante, pero no se parece remotamente legítimo. Desafortunadamente, muchos usuarios con menos experiencia pueden caer para esto y las consecuencias pueden no ser agradables.

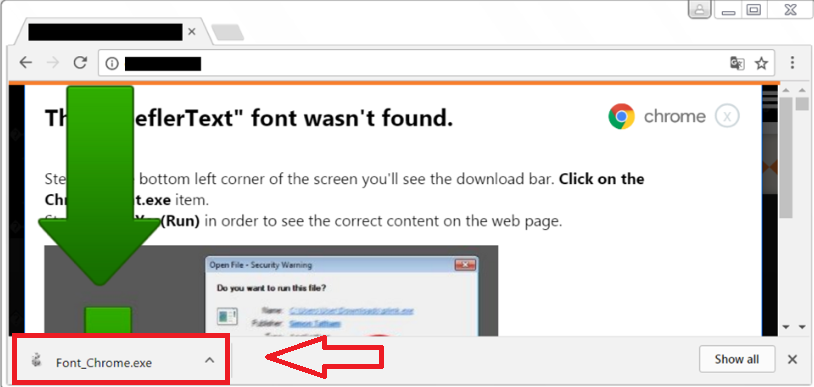

Si el usuario presiona el botón actualizar, descargar un archivo “Chrome_Font.exe” en el equipo. Cuando abrió, instalar la herramienta de acceso remoto de NetSupport Manager. Esta herramienta está asociada con otra campaña de malware que condujo a cuentas hackeadas de vapor.

Si el usuario presiona el botón actualizar, descargar un archivo “Chrome_Font.exe” en el equipo. Cuando abrió, instalar la herramienta de acceso remoto de NetSupport Manager. Esta herramienta está asociada con otra campaña de malware que condujo a cuentas hackeadas de vapor.

La misma campaña de tipo fue utilizada el año pasado a varios ransomware, y se desconoce por qué está desplegando ahora rata en vez de cifrar archivo malware. La herramienta no tiene realmente una presencia, y los usuarios incluso no podrían notar que hay. Si tiene instalado, podría estar relacionado con algún tipo de actividad de malware. Debe señalarse también que el sitio que muestra la ventana emergente que sólo funciona en Google Chrome. Duncan señala que si un usuario de Internet Explorer iba a entrar en la web, él o ella tenga una estafa de soporte técnico con un número de teléfono en lugar de la ventana emergente.

La misma campaña de tipo fue utilizada el año pasado a varios ransomware, y se desconoce por qué está desplegando ahora rata en vez de cifrar archivo malware. La herramienta no tiene realmente una presencia, y los usuarios incluso no podrían notar que hay. Si tiene instalado, podría estar relacionado con algún tipo de actividad de malware. Debe señalarse también que el sitio que muestra la ventana emergente que sólo funciona en Google Chrome. Duncan señala que si un usuario de Internet Explorer iba a entrar en la web, él o ella tenga una estafa de soporte técnico con un número de teléfono en lugar de la ventana emergente.

Mismo tipo de ventana emergente conduce a los usuarios Firefox y Chrome a Lukitus ransomware

Duncan también notó el mismo tipo de pop-up en una campaña diferente. Y este uno es Lukitus ransomware. Si no estás familiarizado con ese nombre, pudo reconocer Locky ransomware. Es uno de los más infames cifrar archivo de malware, y después de algún tiempo de estar en las sombras, ha reaparecido con un nuevo nombre, Lukitus.

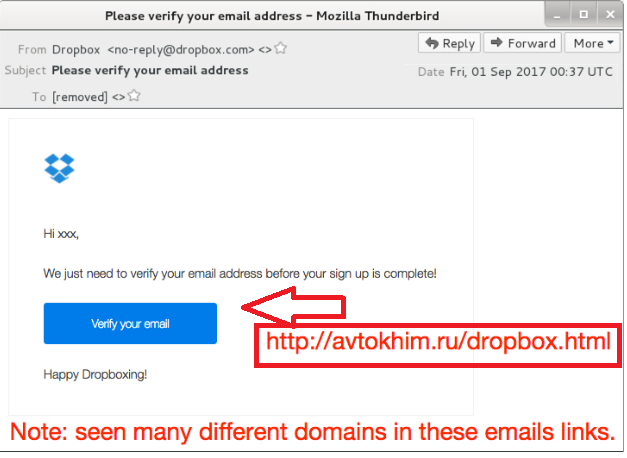

Esta campaña viral utiliza falsos emails de Dropbox para llevar a los usuarios al ransomware. Víctimas Obtén un correo electrónico, de supuestamente Dropbox, alegando que necesitan verificar su correo electrónico antes de registrarse. Si fueras a pulsar el botón ‘Comprobar correo’, ellos tomarían a un sitio que muestra el mencionado anteriormente “HoeflerText” emergentes. Tenga en cuenta que dependiendo de su navegador, es posible que un sitio diferente. Si los usuarios usaban Internet Explorer o Edge Microsoft para acceder al sitio enlazado, se tomarían a un sitio falso de Dropbox, y nada pasaría. Sin embargo, los usuarios Firefox y Chrome ver la notificación.

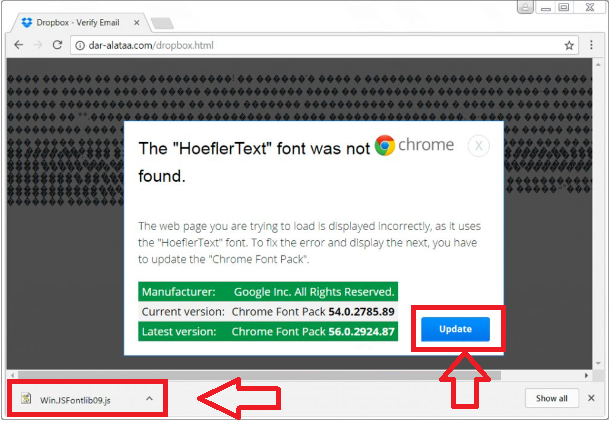

Si el usuario presiona el botón actualizar, se descargará un archivo llamado Win.JSFontlib09.js en el equipo. Según Duncan, el archivo se descarga e instala Locky. Locky’s dentro de la computadora de la víctima, se cifrarán los archivos y se quitarán una nota de rescate.

Si el usuario presiona el botón actualizar, se descargará un archivo llamado Win.JSFontlib09.js en el equipo. Según Duncan, el archivo se descarga e instala Locky. Locky’s dentro de la computadora de la víctima, se cifrarán los archivos y se quitarán una nota de rescate.

En cuanto a difusión elaborado métodos ir, esto no puede ser muy eficaz. Y no es nuevo tampoco. Versiones pop-up falsos se han utilizado para propagar malware antes. También es muy fácil de evitar esta infección particular. A abstenerse de abrir vínculos de correo electrónico y archivos adjuntos de remitentes que no reconoce y no instale las extensiones sin asegurarse de que son seguros. Una simple búsqueda en Google habría dicho que instalar la actualización de HoeflerText daría lugar a malware. Y en cualquier caso, ningún navegador nunca le pedirá que instalar una actualización de fuente.

En cuanto a difusión elaborado métodos ir, esto no puede ser muy eficaz. Y no es nuevo tampoco. Versiones pop-up falsos se han utilizado para propagar malware antes. También es muy fácil de evitar esta infección particular. A abstenerse de abrir vínculos de correo electrónico y archivos adjuntos de remitentes que no reconoce y no instale las extensiones sin asegurarse de que son seguros. Una simple búsqueda en Google habría dicho que instalar la actualización de HoeflerText daría lugar a malware. Y en cualquier caso, ningún navegador nunca le pedirá que instalar una actualización de fuente.