Un nuevo brote de malware

Sólo el mes pasado, WannaCry fue noticia en todo el mundo después de que logró infectar más de 200.000 ordenadores en más de 150 países con una vulnerabilidad en Windows. En los últimos días, hemos visto otro ataque extenso que primero se creía que un brote de ransomware. Tiene una variedad de diferentes nombres pero es más comúnmente conocida como Petya or NotPetya.

Petya es un conocido ransomware que ha estado alrededor por un tiempo, pero su desarrollador ha negado participación en este nuevo ataque, por lo tanto, por qué se llama NotPetya por algunos. A primera vista, actúa como el típico ransomware, encripta archivos y pide que las víctimas paguen a restaurarlas. En su investigación, la realidad es muy diferente. Los investigadores han llegado a la conclusión de que NotPetya no es realmente ransomware sino más bien del limpiador malware. Lo que sugiere no pretende ganar dinero, está destinado a destruir sistemas.

Petya es un conocido ransomware que ha estado alrededor por un tiempo, pero su desarrollador ha negado participación en este nuevo ataque, por lo tanto, por qué se llama NotPetya por algunos. A primera vista, actúa como el típico ransomware, encripta archivos y pide que las víctimas paguen a restaurarlas. En su investigación, la realidad es muy diferente. Los investigadores han llegado a la conclusión de que NotPetya no es realmente ransomware sino más bien del limpiador malware. Lo que sugiere no pretende ganar dinero, está destinado a destruir sistemas.

Empresa ucraniana que se cree que la zona cero

Los investigadores en varias compañías de seguridad creen que un vendedor de software contable con sede en Ucrania, M.E.Doc, ha esparcido accidentalmente el malware que condujo a la infección de miles de computadoras. Aunque la propia empresa ha negado esto, malware especialistas consideran que la empresa fue hackeada y sus servidores fueron comprometidos. Los hackers habían lanzado una actualización de software malintencionado y los clientes que lo instalación terminaron infectando sus ordenadores con NotPetya. El malware entonces había ganado credenciales a redes locales y mediante el uso de ciertas herramientas, logró difundir a las computadoras en la misma red. También se ha divulgado que el exploit usado por WannaCry, EternalBlue, junto con Eternalromance se utiliza en este ataque también. La buena noticia es que no se propaga a través de Internet, sólo a través de LAN. Esto, sin embargo, plantea la pregunta de cómo logró el malware se extienda a otros países, donde las compañías infectadas no tuvieron contacto con M.E.Doc.

¿Cómo funciona NotPetya?

Al igual que el original ransomware de Petya, NotPetya no cifrar archivos uno tras otro. Lo que hace es que se reinicia el equipo y cifra la tabla maestra de archivos del disco duro (MFT) y hace que el master boot record (MBR) no funcionan correctamente. Petya reemplaza la copia MBR encriptada con un código malicioso y su equipo es incapaz de arrancar. En cambio, muestra la nota de rescate. Esto es donde NotPetya diferencia de Petya. Investigador de tecnologías Comae Matt Suiche, afirma que el ransomware Petya original cifra el disco de manera que podrían revertir los cambios si es necesario. NotPetya, por otra parte, hace un daño permanente e irreversible en el disco.

Especialistas creo que NotPetya no es hacer dinero, está destinado a destruir

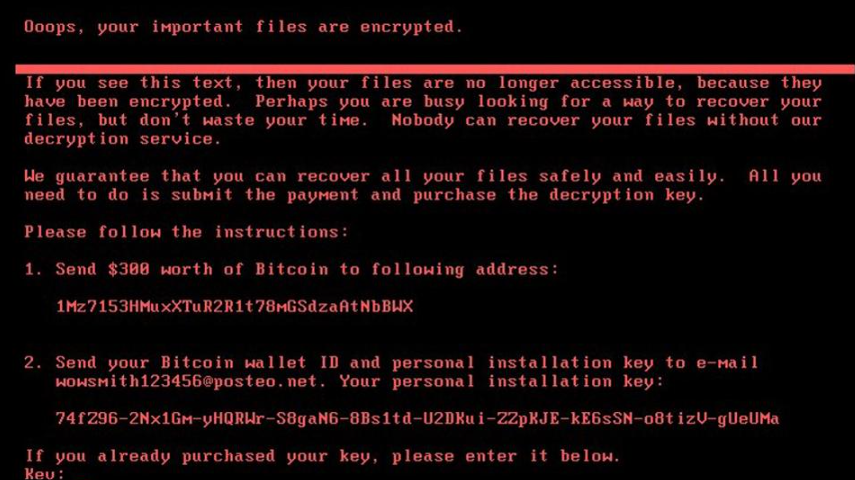

Cuando el proceso haya finalizado, el equipo infectado mostrará una nota de rescate. El mensaje indica que los archivos han sido encriptados y que debe pagar $300 valor de Bitcoin a la dirección proporcionada. Cuando la víctima paga el rescate, que se suponen que envíe su identificación de pago y la clave personal de la instalación, que se proporciona en la nota, a wowsmith123456@posteo.net. Sin embargo, el proveedor de correo electrónico alemán ha tomado la decisión de cerrar esta cuenta, lo que significa que usted no puede ponerse en contacto con los hackers. Incluso si usted paga, los criminales no tienen forma de saber quién pagó.

No es la única razón por qué usted no debe pagar. Más investigación sobre el malware ha descubierto que las personas detrás del ataque no tienen intención de restaurar los archivos. Simplemente no es posible. La instalación dicha clave ID es una parte crucial del proceso de descifrado. Almacena información sobre la víctima y la clave de descifrado. La identificación de la instalación que ves en la nota de rescate es datos sólo al azar, que sugiere que NotPetya no iba a ganar dinero.

Investigadores de malware están categorizando NotPetya no como ransomware, sino como un limpiador que básicamente destruye archivos con ninguna forma de restaurarlos. Mientras que no realmente elimina todos los archivos en el sistema, una vez que los archivos están encriptados, no hay ninguna manera de descifrarlos, que deja inservibles. Y esto se cree que es intencional. Lo que significa que en esto, los desarrolladores detrás de la infección fueron no con el objetivo de ganar dinero.

Ucrania parece tener la mayor cantidad de víctimas. Se ha informado de que la zona de desastre Chernobyl gestión gobierno organización tuvo que cambiar a monitoreo de radiación manual porque tenían que cerrar todas las computadoras Windows. Compañías principales ucraniano parecen que también han sido afectados. Viendo como Ucrania llevó el golpe más duro y el hecho de que todo empezó allí, se cree el país fue el objetivo en lo que algunos creen para haber sido un ataque de Estado nación.

¿Lo que podría haber hecho para evitar resultados desastrosos?

Copia de seguridad. Si el ataque de WannaCry ha enseñado los usuarios individuales y empresariales algo, es la importancia de tener copia de seguridad. Ya no hay forma de descifrar los archivos, incluso si usted paga, lo único que podría haber salvado un montón de problemas es los archivos almacenan en otro lugar. Vivimos en un mundo donde malware acecha en cada esquina en Internet pero las personas están lejos de ser prudente de seguridad. Prueba de ello es todos los días cuando los usuarios reportan que sus archivos han sido encriptados y no hay ninguna copia de seguridad.

Amenaza cibernética es real. No importa quién eran los principales objetivos de este ataque, es importante entender que no es algo que te puede pasar y por lo tanto no necesita ser cauteloso. Y hasta que la gente darse cuenta de que y asegúrese de que están haciendo todo que lo posible para protegerse a sí mismos, sólo va a empeorar.

Referencias