S.O.V.A. banking trojan es una infección de malware altamente sofisticada que se dirige a dispositivos Android. Se considera una infección muy peligrosa debido a su amplia gama de capacidades, incluido el robo de credenciales e información bancaria, así como evitar que los usuarios la eliminen. Se dirige a más de 200 aplicaciones móviles, incluidas aplicaciones bancarias y billeteras criptográficas.

El troyano bancario SOVA generalmente se disfraza de aplicaciones legítimas para engañar a los usuarios para que lo instalen. Los usuarios pueden ser dirigidos a estas aplicaciones falsas / maliciosas a través de campañas de smishing. Cuando los usuarios descargan e instalan la aplicación falsa de Android, envía una lista de todas las aplicaciones instaladas al servidor de comando y control (C2) operado por los actores maliciosos. Cuando el actor de amenazas ha adquirido la lista de aplicaciones de destino, se envía una lista de direcciones para cada aplicación de destino al troyano a través del C2. Esta información se almacena en un archivo XML.

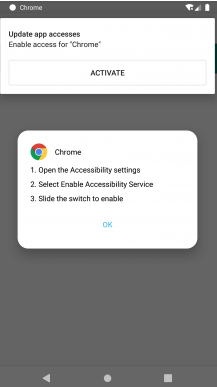

Cuando los usuarios descarguen la aplicación maliciosa, se les mostrará una ventana pidiéndoles que permitan el permiso de accesibilidad de la aplicación. La concesión de este permiso permite que el malware inicie sus actividades maliciosas. S.O.V.A. banking trojan puede realizar una variedad de acciones maliciosas, incluido el registro de pulsaciones de teclas, el robo de cookies, la interceptación de cookies de autenticación multifactor, la toma de capturas de pantalla y la grabación de videos, la realización de ciertas acciones (clics en la pantalla, deslizamientos, etc.), la adición de superposiciones falsas a las aplicaciones y la imitación de aplicaciones bancarias / de pago.

Para robar las credenciales de inicio de sesión y la información de la tarjeta de pago, el troyano mostrará páginas falsas. Por ejemplo, cuando los usuarios intentan iniciar sesión en su cuenta bancaria a través de una aplicación, es posible que se les muestre una ventana superpuesta que se ve idéntica a la ventana legítima. Si los usuarios escriben su información, se enviaría a los actores maliciosos que operan el troyano. Estas credenciales robadas a menudo se venden en varios foros de hackers para otros ciberdelincuentes, o pueden ser utilizadas por los propios operadores de malware para robar los fondos de los usuarios.

También se cree que una versión actualizada del troyano también cifrará todos los datos en un dispositivo Android, esencialmente tomándolo como rehén. El ransomware dirigido a dispositivos Android no es muy común, por lo que es una característica bastante inusual.

S.O.V.A. banking trojan también puede protegerse de los usuarios que intentan eliminarlo. Cuando los usuarios intentan desinstalar la aplicación, el troyano intercepta esta acción y redirige a los usuarios a la pantalla de inicio que muestra un mensaje que dice “La aplicación está protegida”. Esto puede hacer que la eliminación sea S.O.V.A. banking trojan bastante complicada. Además, puede ser difícil para los usuarios habituales incluso notar el troyano porque puede no mostrar ningún signo aparente de estar presente. El comportamiento sigiloso puede permitir que el troyano permanezca instalado durante mucho más tiempo.

El troyano se dirige a más de 200 aplicaciones, incluidas las aplicaciones bancarias y de billetera criptográfica. Se dirige a países específicos, incluidos Australia, Brasil, China, India, Filipinas, el Reino Unido, Rusia, España e Italia.

¿Cómo se S.O.V.A. banking trojan distribuye?

Parece que S.O.V.A. banking trojan se distribuye principalmente a través de ataques de smishing (o phishing a través de SMS). A los usuarios se les envían enlaces con mensajes que afirman que necesitan descargar una aplicación o una actualización. El SMS puede estar disfrazado para parecer que fue enviado por un banco, agencia gubernamental, etc. No es difícil falsificar números de teléfono para que puedan parecer bastante legítimos. Sin embargo, los mensajes en sí suelen estar llenos de errores gramaticales / ortográficos, lo que los delata de inmediato.

Cuando los usuarios hacen clic en los enlaces de estos mensajes, se les lleva a sitios que les piden que descarguen una aplicación. Vale la pena mencionar que los SMS legítimos de los bancos o cualquier otra compañía / agencia legítima nunca contendrán enlaces. Si los usuarios reciben un mensaje supuestamente de su banco y les pide que hagan clic en el enlace para desbloquear su cuenta bancaria, es un mensaje malicioso. Los usuarios nunca deben hacer clic en enlaces desconocidos, especialmente en mensajes SMS.

También se esconde en aplicaciones falsas que están hechas para parecer legítimas (por ejemplo, Google Chrome ). Este es un método de distribución común porque muchos usuarios no tienen cuidado al descargar aplicaciones en sus teléfonos inteligentes. Los usuarios pueden encontrarse con estas aplicaciones falsas que se promocionan en tiendas o foros de aplicaciones de terceros cuestionables. Por lo general, no se recomienda descargar aplicaciones de fuentes no oficiales porque podría provocar una infección de malware. Esos sitios a menudo están mal administrados y tienen medidas de seguridad inadecuadas. Debido a esa mala moderación, los actores maliciosos pueden cargar fácilmente aplicaciones engañosas con malware en ellas.

Las descargas maliciosas son una de las razones por las que los usuarios deben apegarse a las tiendas de aplicaciones oficiales como Google Play Store. Google invierte mucho dinero en hacer que su tienda de aplicaciones sea segura, por lo que las posibilidades de descargar una aplicación maliciosa son mucho más escasas cuando se usa Play Store. Sin embargo, incluso cuando se utilizan tiendas oficiales, los usuarios deben tener cuidado. Incluso si Play Store es significativamente más seguro que cualquier tienda de aplicaciones de terceros, todavía no es perfecta. Los actores maliciosos utilizan varios métodos para eludir las medidas de seguridad de Google, y a veces tienen éxito. Los usuarios siempre deben leer reseñas, verificar permisos, investigar a los desarrolladores, etc. Los permisos en particular son algo que los usuarios deben verificar cuidadosamente. Los usuarios deben considerar por qué las aplicaciones solicitan los permisos que hacen y si realmente los necesitan. Por ejemplo, si una aplicación de juego móvil solicita permiso para acceder al micrófono / cámara, eso debería plantear algunas preguntas. Si una aplicación parece sospechosa de alguna manera, los usuarios deben evitar descargarla, incluso si está en una tienda legítima como Google Play.

S.O.V.A. banking trojan eliminación

Es S.O.V.A. banking trojan una infección muy sofisticada y su eliminación puede ser muy complicada. Las aplicaciones antivirus de Android detectan el troyano, por lo que se recomienda probarlo para los usuarios cuyos dispositivos están infectados. Sin embargo, si el troyano intenta persistentemente evitar su eliminación, puede ser necesario un restablecimiento completo de fábrica para eliminar S.O.V.A. banking trojan . Eso eliminaría todos los datos en el dispositivo, incluido el troyano.

Para los usuarios en cuyos dispositivos S.O.V.A. banking trojan se ha confirmado, se recomienda encarecidamente cambiar todas las contraseñas utilizando un dispositivo libre de malware. Además, si algún tipo de información bancaria se ha visto comprometida, los usuarios deben ponerse en contacto con su banco para proteger sus cuentas.