El famoso troyano TeaBot está de vuelta en la tienda Google Play después de lograr eludir las medidas de seguridad de Google. TeaBot es un troyano bien conocido que puede interceptar mensajes SMS y credenciales de inicio de sesión, lo que permite a los operadores de malware acceder / robar correo electrónico, redes sociales e incluso cuentas bancarias. El troyano en sí no es nada inusual, ya que todas sus características son bastante estándar. Lo que hace que TeaBot se destaque son sus métodos de distribución. En lugar de propagarse a través de los métodos habituales como correos electrónicos, mensajes de texto, sitios web maliciosos, etc., se sabe que TeaBot se propaga utilizando aplicaciones de cuentagotas. Estas aplicaciones están hechas para parecer legítimas solo para entregar una carga útil maliciosa una vez en un dispositivo.

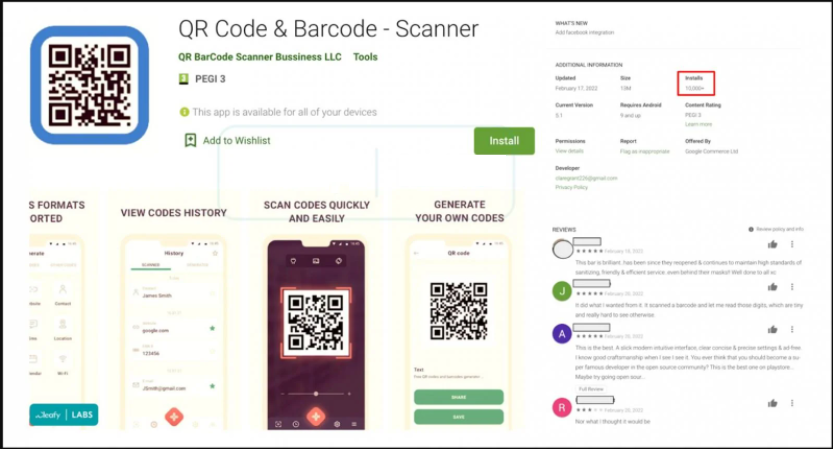

Las aplicaciones con cuentagotas como TeaBot generalmente se disfrazan de aplicaciones de utilidad como lectores de PDF, linternas, escáneres de códigos QR, etc. Los usuarios que descargan tales herramientas generalmente tienen prisa y no se toman el tiempo para buscar revisiones. Además, las tiendas de aplicaciones como Google Play generalmente se consideran lugares seguros para obtener aplicaciones, por lo que los usuarios bajan la guardia. Pero, desafortunadamente, algunos actores maliciosos pueden eludir todas las medidas de seguridad y hacer que sus aplicaciones de malware aparezcan en las tiendas de aplicaciones. Esta vez, el troyano TeaBot fue visto disfrazado como una aplicación de escáner de código QR y código de barras y fue capaz de infectar más de 10,000 dispositivos. Curiosamente, la aplicación maliciosa en realidad ofrece las características prometidas. Esto permite que el troyano permanezca instalado durante mucho tiempo porque los usuarios no intentarán deshacerse de él, ya que funciona según lo prometido.

La tienda Google Play tiene numerosas medidas de seguridad que ayudan a evitar que las aplicaciones maliciosas aparezcan en la tienda de aplicaciones. Esas medidas de seguridad incluyen escaneos regulares para detectar cualquier tipo de comportamiento malicioso por parte de las aplicaciones en la tienda. Sin embargo, de vez en cuando, una aplicación con cuentagotas logra escuchar en Google Play. Lo que pasa con las aplicaciones con cuentagotas TeaBot es que no son completamente maliciosas. No hay nada que active las medidas de seguridad de Google Play porque la carga maliciosa se entrega solo después de que la aplicación ya está en el dispositivo. Cuando los usuarios descargan la aplicación, se les pide que descarguen una actualización de software, también conocida como la carga maliciosa. A continuación, el troyano intenta obtener permisos de Servicios de accesibilidad. Los usuarios tienen que dar permiso manualmente a la aplicación. Si leyeran la lista de permisos, debería causar sospechas, pero muchos usuarios se apresuran a seguir estos pasos. Una vez que la carga útil se deja caer y se ejecuta, los actores maliciosos detrás de ella podrían obtener acceso remoto al dispositivo de la víctima. En última instancia, la aplicación maliciosa busca información confidencial, principalmente credenciales de inicio de sesión y herramientas de autenticación de dos factores. Adquirir este tipo de información permitiría a los operadores de malware acceder a varias cuentas confidenciales sin que los usuarios se den cuenta hasta que sea demasiado tarde.

En general, todavía se recomienda descargar solo aplicaciones de las tiendas de aplicaciones oficiales. Sin embargo, debido a que algunas aplicaciones pueden eludir la seguridad, los usuarios aún deben ser más cautelosos, especialmente al descargar aplicaciones de utilidad. Es una buena idea verificar al desarrollador, leer las reseñas, revisar los permisos, etc. Si un lector de PDF está solicitando acceso a SMS, hay algo que no está bien al respecto.