Lazarus ryhmä, pahamaineinen hakkerointi ryhmä siteet Pohjois-Korean hallitus, on tiettävästi käyttäen uutta multi-platform haittaohjelmien puitteet, nimeltään MATA, kohdistaa yritysten verkkojen ympäri maailmaa. Lazarus ryhmä on ollut aktiivinen jo vuosia, he ensin saanut maailmanlaajuista huomiota hakkerointi Sony Films vuonna 2014 ja sitten takana 2017 WannaCry ransomware hyökkäys. Ne ovat kuitenkin kohdistuneet maihin paljon kauemmin. Rahoitusjärjestöt maissa, kuten Intiassa, Meksikossa, Etelä-Koreassa, Vietnamissa, Chilessä on suunnattu aiemmin, sekä hallituksen, tiedotusvälineiden ja teknologian aloilla. Tämä kehittynyt MATA malware framework on uusin työkalu, jota Lazarus käyttää eri entiteettien kohdistamiseen.

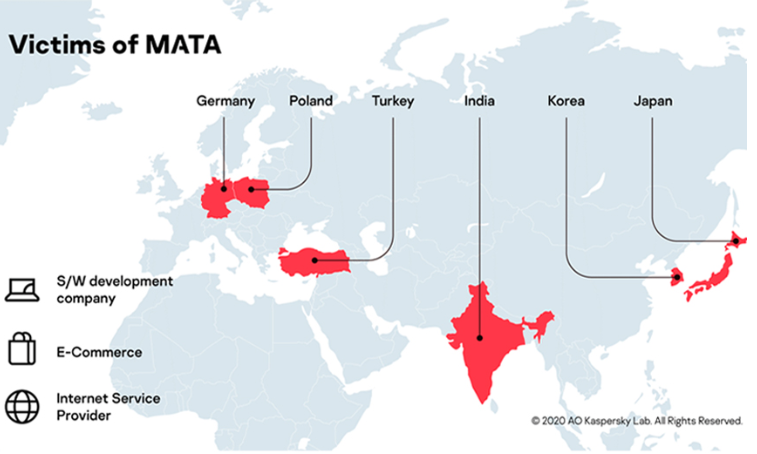

Mata äskettäin huomasi Kaspersky Lab Global Research and Analysis Team, ja näyttää siltä, että sitä käytettiin hyökätä yritysten yhteisöjä maissa, kuten Saksassa, Puolassa, Turkissa, Intiassa, Koreassa ja Japanissa. Kohteena oleviin yrityksiin kuuluvat ohjelmistokehitys ja sähköisen kaupankäynnin yritykset sekä internet-palveluntarjoaja.

”Telemetriamme perusteella olemme pystyneet tunnistamaan useita uhreja, jotka saivat tartunnan MATA-kehyksestä. Tartunta ei rajoitu tiettyyn alueeseen. Uhreja kirjattiin Puolassa, Saksassa, Turkissa, Koreassa, Japanissa ja Intiassa. Lisäksi toimija vaaransi järjestelmiä eri aloilla, kuten ohjelmistokehitysyritys, verkkokauppayritys ja Internet-palveluntarjoaja”, Kaspersky sanoi.

MATA malware framework käytettiin pyrkimyksissä varastaa asiakastietokantoja

Järjestelmässä MATA malware framework on monia ominaisuuksia, jotka voivat suorittaa erilaisia haitallisia toimintoja tartunnan saaneessa laitteessa ja kohdistaa Windows-, Linux- ja macOS-käyttöjärjestelmiin. Hyökkäystä suorittaessaan pahantahtoiset toimijat voivat käyttää MATA:ta tiedostojen ja järjestelmäprosessien käsittelyyn, DLL-tiedostojen pistämiseen ja HTTP-välityssivustojen luomiseen.

Antava jotta Kaspersky, joka esittämislupa by aava report jokseenkin nyt kuluva, MATA- jklle sukua oleva artefakti were edellä käytetty liepeillä Huhtikuu 2018. Sitä käytettiin aggressiivisesti soluttautumaan yritysyhteisöihin ympäri maailmaa.

”Mata:n ensimmäisiä esineitä käytettiin huhtikuussa 2018. Jäljessä että, näyttelijä takainen nyt kuluva kehittynyt malware kehys käytetty se aggressiivisesti jotta soluttautua järjestynyt kokonaisuus liepeillä maailma” Kasperskys’ erotodistus says.

Vaikka lasaruksen täydet aikomukset voidaan arvata vain, on melko selvää, että yksi heidän eduistaan on asiakastietokannat. Kaspersky huomannut, että yhdessä tapauksessa, jossa MATA ja sen plugins otettiin käyttöön, ilkeä toimijat toimivat se yritti löytää uhrin tietokantaan ja suorittaa useita tietokantakyselyitä varastaa asiakasluettelo, vaikka se ei ole tiedossa, ovatko ne onnistuneet. Jakaminen ransomware voi myös olla yksi sen tarkoitus, koska sitä käytettiin tartuttaa uhrin VHD ransomware yhdessä tietyssä tapauksessa.

Kaspersky has kytkeä MATA jotta Lazarus jaotella pitää keskuspaikkanaan model after ainoa laatuaan orkesteri arkistoida kaima että aari kin arviointi kotona käännös -lta Manuscrypt troijalainen, joka on tunnettu jotta olla koristella käytetty luona Pohjanpuoleinen Bonnie hakata.

”Lisäksi MATA käyttää yleisiä määritystietoja, kuten satunnaisesti luotua istuntotunnusta, päivämääräpohjaisia versiotietoja, lepotilaväliä sekä useita C2- ja C2-palvelinosoitteita. Olemme nähneet, että yksi Manuscrypt muunnelmia (ab09f6a249ca88d1a036eee7a02cdd16) osakkeet samanlainen kokoonpano rakenne MATA puitteet”, Kaspersky lisäsi.

Kaspersky ennakoi, että haittaohjelma kehittyy tulevaisuudessa.