Mitä voidaan sanoa . Tcvp Tiedosto virus

Tcvp Ransomware on erittäin vakava uhka, joka tunnetaan nimellä ransomware tai tiedostoa salaava haittaohjelma. Et ehkä ole välttämättä kuullut tai kohdannut sitä aiemmin, ja voi olla erityisen yllättävää nähdä, mitä se tekee. Tiedostojen salaamiseen käytetään tehokkaita salausalgoritmeja, ja jos se salaa tiedostosi onnistuneesti, et voi enää käyttää niitä. Syy, miksi tämän haittaohjelman uskotaan olevan vakava uhka, johtuu siitä, että tiedostojen salauksen purkaminen ei ole aina mahdollista.

On mahdollista maksaa palkkaroistoille salauksen purkamisesta, mutta sitä ei kannusteta. Tiedostojen salauksen purkua, vaikka maksaisit, ei voida taata, joten rahasi voivat vain mennä hukkaan. Älä unohda, kenen kanssa olet tekemisissä, äläkä odota verkkorikollisten vaivautuvan tarjoamaan sinulle salauksen purkulaitetta, kun heillä on mahdollisuus vain ottaa rahasi. Lisäksi maksamalla tukisit näiden rikollisten tulevia projekteja (lisää kiristysohjelmia ja haittaohjelmia). Haluatko todella olla rikollisen toiminnan tukija. Ihmiset ovat myös yhä kiinnostuneempia koko alasta, koska mitä enemmän ihmiset noudattavat pyyntöjä, sitä kannattavammaksi se tulee. Sinulta pyydettyjen rahojen sijoittaminen varmuuskopiointiin olisi paljon parempi päätös, koska jos joskus törmäät tällaiseen tilanteeseen uudelleen, tiedostojen menetys ei olisi ongelma, koska voit vain palauttaa ne varmuuskopiosta. Jos sinulla oli varmuuskopiointivaihtoehto käytettävissä, voit vain poistaa Tcvp viruksen ja palauttaa sitten tiedostot menettämättä niitä. Jos et ole varma siitä, miten sait tartunnan, yleisimmät menetelmät selitetään alla olevassa kappaleessa.

Kiristysohjelmatartunnan välttäminen Tcvp

Sähköpostiliitteet, hyväksikäyttöpaketit ja haitalliset lataukset ovat yleisimpiä ransomware-jakelumenetelmiä. Koska monet käyttäjät eivät ole varovaisia sen suhteen, miten he käyttävät sähköpostiaan tai mistä he lataavat, tiedostojen salaavilla haittaohjelmien levittäjillä ei ole tarvetta käyttää kehittyneempiä menetelmiä. Tämä ei kuitenkaan tarkoita, etteivätkö levittäjät käyttäisi lainkaan monimutkaisempia menetelmiä. Hakkerit liittävät tartunnan saaneen tiedoston sähköpostiin, kirjoittavat puoliksi uskottavan tekstin ja teeskentelevät olevansa uskottavasta yrityksestä/organisaatiosta. Näissä sähköposteissa keskustellaan yleensä rahasta, koska aiheen herkkyyden vuoksi ihmiset ovat alttiimpia avaamaan ne. Melko usein näet suuria yritysten nimiä, kuten Amazon käytti, esimerkiksi jos Amazon lähetti jollekin sähköpostitse kuitin ostoksesta, jota käyttäjä ei tehnyt, hän ei odottaisi liitteenä olevan tiedoston avaamista. Sinun on varottava tiettyjä merkkejä avatessasi sähköposteja, jos haluat suojata tietokoneesi. Tarkista, onko lähettäjä sinulle tuttu, ennen kuin avaat lähettämänsä liitteenä olevan tiedoston, ja jos et tunnista lähettäjää, tarkista, keitä hän on. Älä tee sitä virhettä, että avaat liitteen vain siksi, että lähettäjä kuulostaa todelliselta, sinun on ensin tarkistettava, vastaako sähköpostiosoite. Etsi kielioppi- tai käyttövirheitä, jotka ovat yleensä melko räikeitä tämän tyyppisissä sähköposteissa. Ota huomioon, miten lähettäjä puhuu sinulle, jos kyseessä on lähettäjä, joka tietää nimesi, hän tervehtii sinua aina nimelläsi universaalin asiakkaan tai jäsenen sijaan. Laitteesi heikot kohdat Haavoittuvia ohjelmia voidaan käyttää myös tartuttamiseen. Ohjelmassa on tiettyjä haavoittuvuuksia, joita voidaan hyödyntää, jotta haittaohjelmat pääsevät tietokoneeseen, mutta toimittajat korjaavat ne heti, kun ne havaitaan. Syystä tai toisesta kaikki eivät kuitenkaan päivitä ohjelmistojaan nopeasti. Suosittelemme, että päivität ohjelmiston aina, kun korjaustiedosto tulee saataville. Päivitykset voivat asentua automaattisesti, jos et halua vaivautua niihin joka kerta.

Mitä voit tehdä tiedostoillesi

Kun tietoja koodaava haittaohjelma onnistuu pääsemään tietokoneellesi, se kohdistuu tiettyihin tiedostotyyppeihin ja pian niiden löytämisen jälkeen ne koodataan. Vaikka tartunta ei ollut ilmeinen alusta alkaen, tiedät varmasti, että jokin ei ole oikein, kun tiedostojasi ei voida käyttää. Huomaat, että salatuilla tiedostoilla on nyt tiedostopääte, ja se todennäköisesti auttoi sinua tunnistamaan kiristysohjelman. Tiedostosi olisi voitu koodata vahvoilla salausalgoritmeilla, ja on todennäköistä, että ne voidaan lukita pysyvästi. Kun salausprosessi on valmis, huomaat lunnasilmoituksen, joka yrittää selvittää, mitä tiedoillesi tapahtui. Sinulle tarjotaan salauksen purkutyökalu, ilmeisesti rahaa vastaan, ja rikolliset varoittavat olemaan käyttämättä muita menetelmiä, koska se voi johtaa pysyvästi salattuihin tietoihin. Muistiinpanossa pitäisi näkyä selkeä hinta, mutta jos se ei ole, sinun on otettava yhteyttä verkkokyrkkyihin heidän antamansa sähköpostiosoitteen kautta saadaksesi selville, kuinka paljon joudut maksamaan. Syistä, joista olemme jo keskustelleet, emme suosittele lunnaiden maksamista. Maksamisen pitäisi olla viimeinen keino. Ehkä olet tehnyt varmuuskopion, mutta vain unohtanut sen. Joillekin kiristysohjelmille käyttäjät voivat jopa saada ilmaisia salauksenpurkulaitteita. Jos haittaohjelmia koodaavat tiedot ovat säröillä, joku voi pystyä vapauttamaan salauksenpurkuohjelman ilmaiseksi. Pidä tämä mielessä, ennen kuin edes ajattelet verkkokyrkkyjen maksamista. Osan näistä rahoista käyttäminen jonkinlaisen varmuuskopion ostamiseen saattaa tehdä enemmän hyvää. Ja jos varmuuskopio on käytettävissä, voit palauttaa tiedostot sieltä viruksen poistamisen Tcvp jälkeen, jos se asuu edelleen järjestelmässäsi. Varmista tulevaisuudessa, että vältät haittaohjelmia salaavien tietojen ja voit tehdä sen olemalla tietoinen sen leviämisestä. Varmista, että ohjelmistosi päivitetään aina, kun päivitys on saatavilla, et avaa sähköpostiviesteihin liitettyjä satunnaisia tiedostoja ja luotat vain turvallisiin lähteisiin latauksissasi.

Tcvp Kiristysohjelmien poistaminen

Jos haluat päästä kokonaan eroon haittaohjelmia salaavasta tiedostosta, haittaohjelmien poisto-ohjelmistolla on oltava. Viruksen manuaalinen korjaaminen Tcvp ei ole yksinkertainen prosessi, ja jos et ole valppaana, saatat päätyä aiheuttamaan enemmän haittaa. Haittaohjelmien poistotyökalun käyttäminen olisi paljon vähemmän häiritsevää. Ohjelmisto ei vain pysty auttamaan sinua huolehtimaan uhasta, vaan se voi myös estää vastaavien pääsyn sisään tulevaisuudessa. Joten tutki, mikä vastaa sitä, mitä tarvitset, asenna se, suorita tietokoneen skannaus ja valtuuta ohjelma lopettamaan haittaohjelmia koodaavat tiedot. Apuohjelma ei kuitenkaan pysty palauttamaan tiedostoja, joten älä ole yllättynyt siitä, että tiedostosi pysyvät salattuina. Jos olet varma, että laitteesi on puhdas, avaa Tcvp tiedostot varmuuskopiosta.

Offers

Imuroi poistotyökaluto scan for TcvpUse our recommended removal tool to scan for Tcvp. Trial version of provides detection of computer threats like Tcvp and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft tarkistustiedot WiperSoft on turvallisuus työkalu, joka tarjoaa reaaliaikaisen suojauksen mahdollisilta uhilta. Nykyään monet käyttäjät ovat yleensä ladata ilmainen ohjelmisto Intern ...

Lataa|Lisää

On MacKeeper virus?MacKeeper ei ole virus eikä se huijaus. Vaikka on olemassa erilaisia mielipiteitä ohjelmasta Internetissä, monet ihmiset, jotka vihaavat niin tunnetusti ohjelma ole koskaan käyt ...

Lataa|Lisää

Vaikka MalwareBytes haittaohjelmien tekijät ole tämän liiketoiminnan pitkän aikaa, ne muodostavat sen niiden innostunut lähestymistapa. Kuinka tällaiset sivustot kuten CNET osoittaa, että täm� ...

Lataa|Lisää

Quick Menu

askel 1 Poista Tcvp käyttäen Vikasietotila ja verkko.

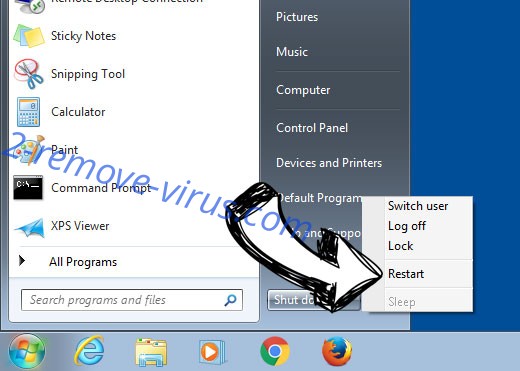

Poistetaanko Tcvp Windows 7/Windows Vista/Windows XP

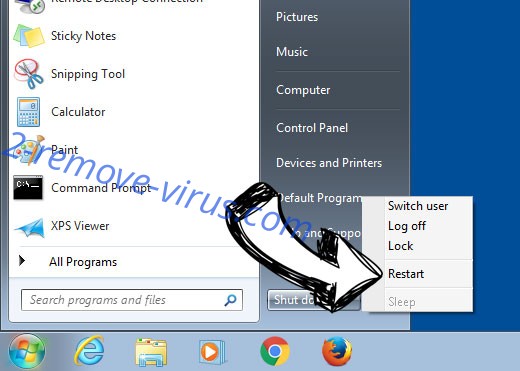

- Napsauta Käynnistä-painiketta ja valitse Sammuta.

- Valitse Käynnistä ja valitse OK.

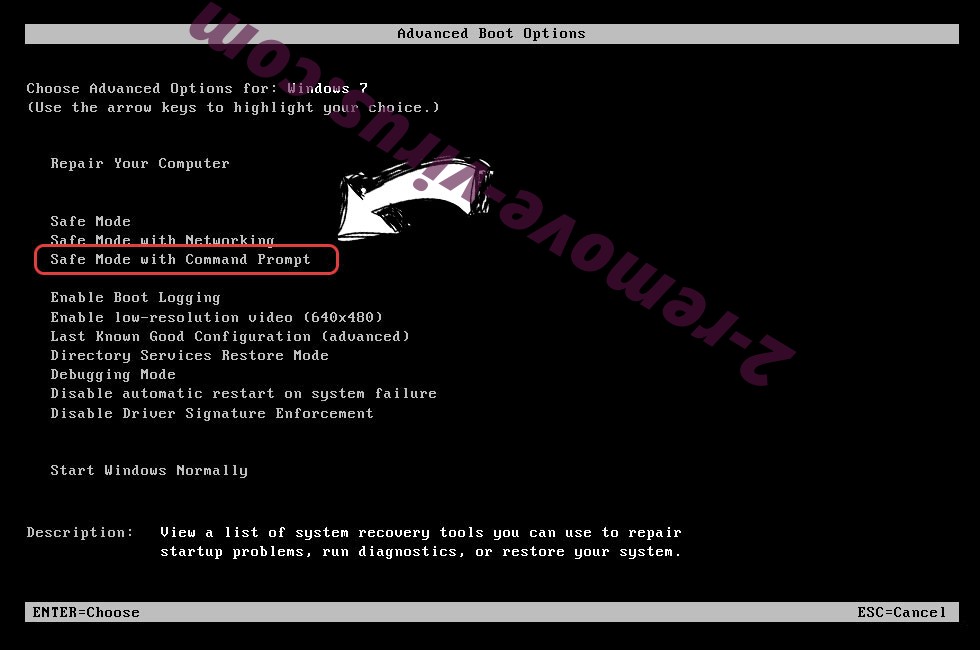

- Aloita napauttamalla F8, kun tietokoneesi käynnistyy lastaus.

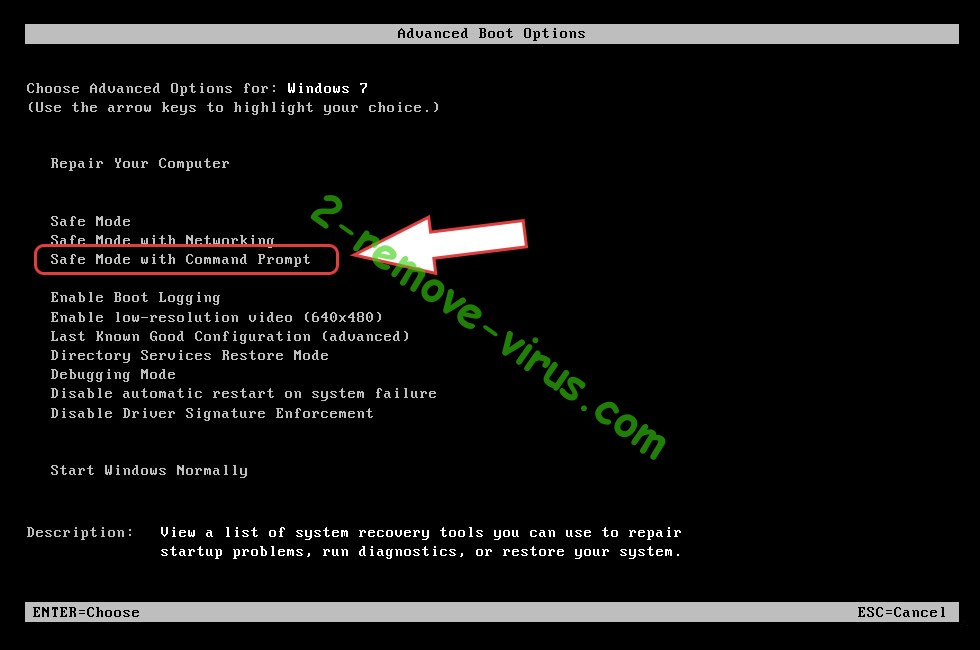

- Valitse Käynnistyksen lisäasetukset Vikasietotila ja verkko.

- Avaa selain ja lataa anti-malware-apuohjelma.

- Poista Tcvp-apuohjelman avulla

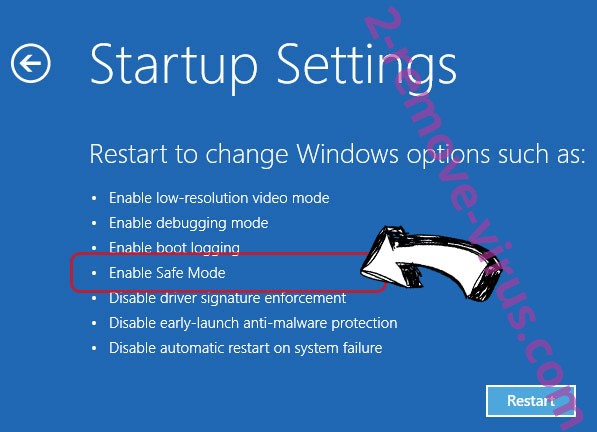

Poista Tcvp Windowsista Windows 8/10

- Windows-kirjautumisnäyttöön painamalla virtapainiketta.

- Napauta ja pidä VAIHTONÄPPÄINTÄ painettuna ja valitse Käynnistä.

- Mennä Troubleshoot → Advanced options → Start Settings.

- Valitse Ota käyttöön vikasietotilassa tai Vikasietotila ja verkko Käynnistys-asetukset.

- Valitse Käynnistä uudelleen.

- Avaa selain ja Lataa haittaohjelmien poistoaine.

- Ohjelmistolla voi poistaa Tcvp

askel 2 Palauttaa kohteleva elimistö palauttaa tiedostojen

Tcvp poistaminen Windows 7/Windows Vista/Windows XP

- Valitse Käynnistä ja valitse Sammuta.

- Valitse Käynnistä uudelleen ja OK

- Kun PC alkaa lastaus, paina F8 toistuvasti Avaa käynnistyksen Lisäasetukset

- Valitse Komentorivi luettelosta.

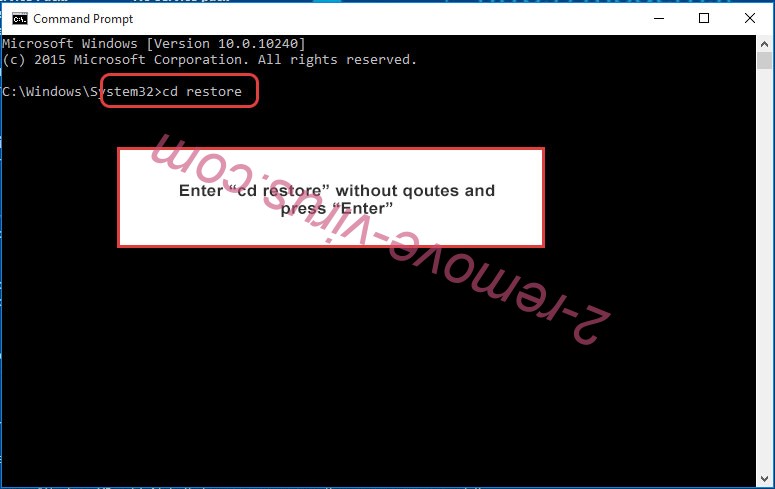

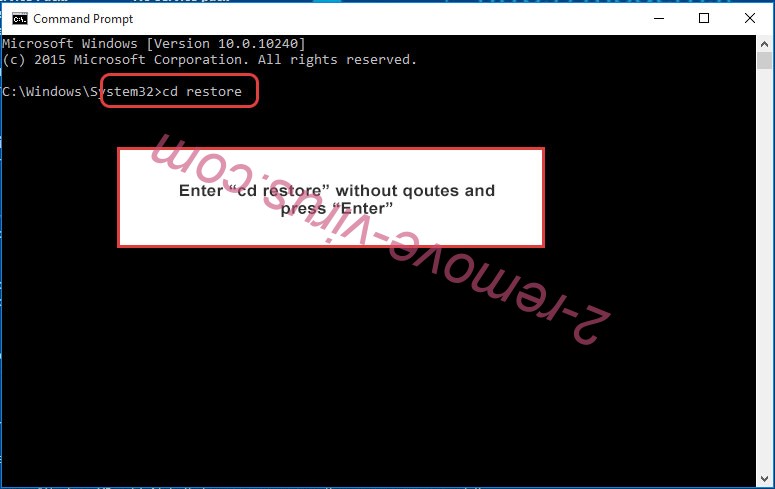

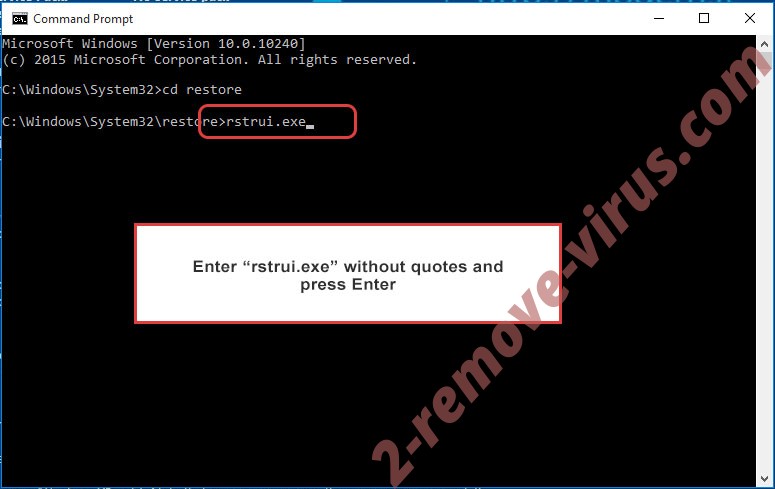

- Kirjoita cd restore ja paina Enter.

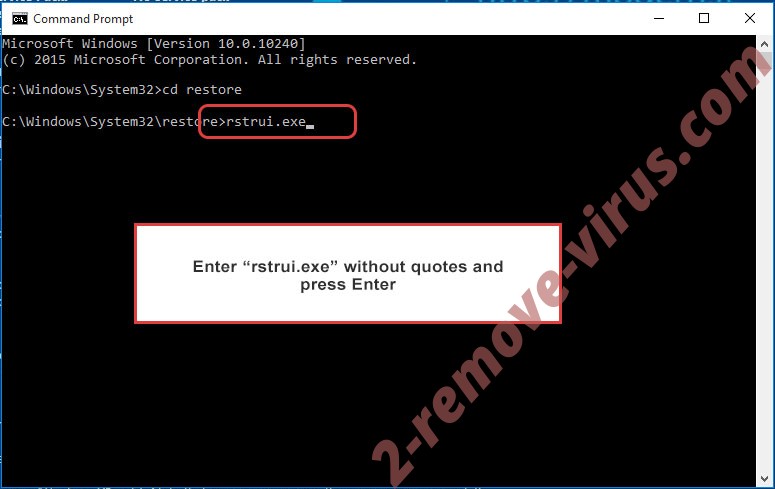

- Kirjoittamalla rstrui.exe ja paina Enter.

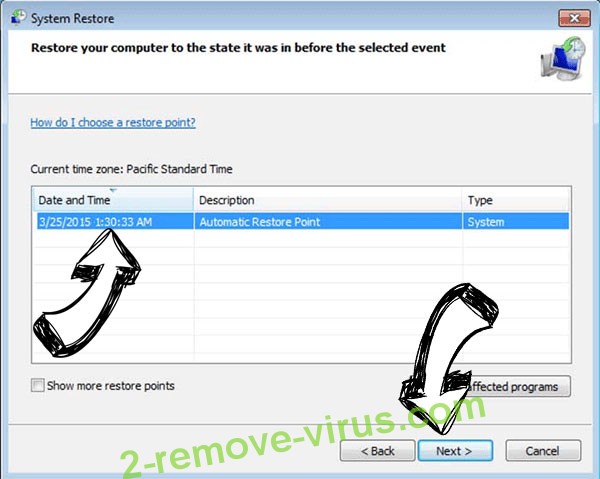

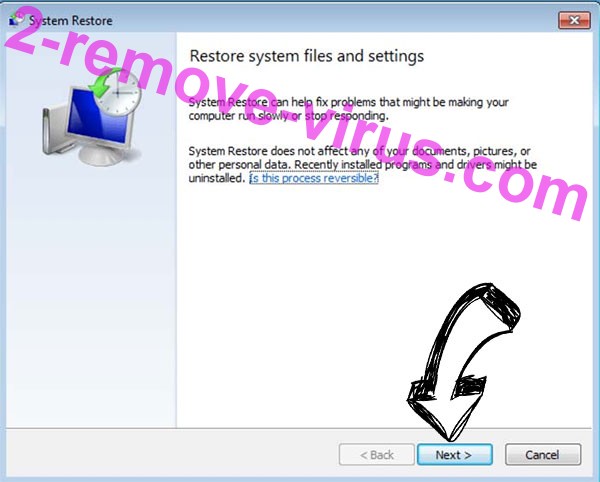

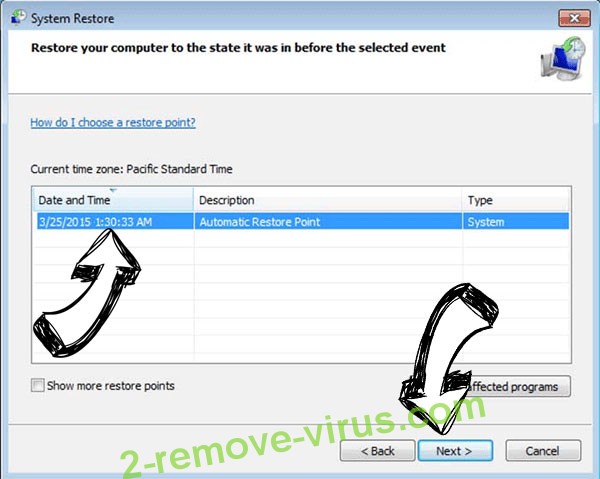

- Valitse Seuraava uudessa ikkunassa ja valitse palautuspisteen ennen infektion.

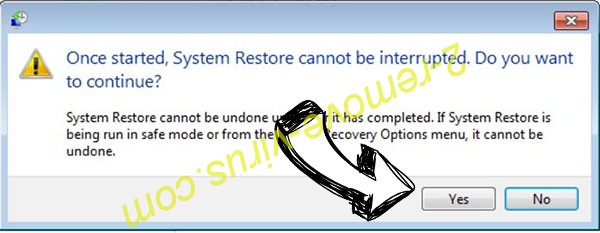

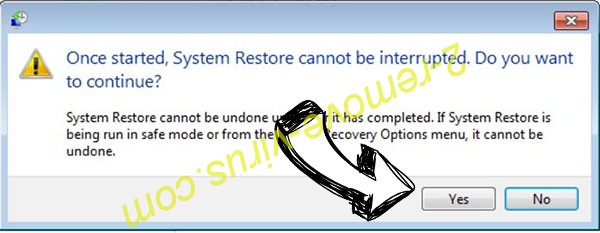

- Valitse Seuraava uudelleen ja valitse Kyllä aloittaa järjestelmän palauttaminen.

Poista Tcvp Windowsista Windows 8/10

- Napsauta virta-painiketta Akkuna johdonmukaisuus irtoseinä.

- Paina ja pidä VAIHTONÄPPÄINTÄ painettuna ja valitse Käynnistä uudelleen.

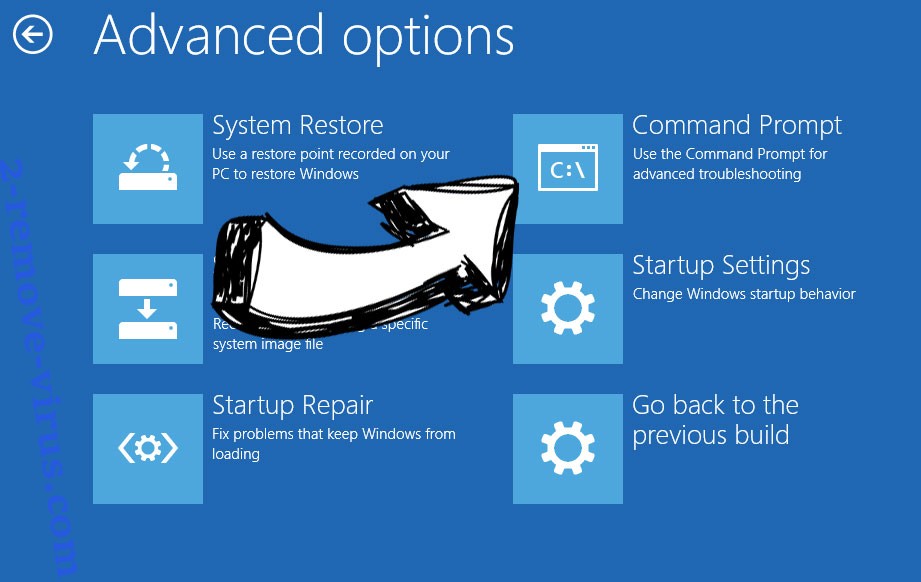

- Valitse vianmääritys ja siirry Lisäasetukset.

- Valitse Komentorivi ja valitse Käynnistä uudelleen.

- Kotona herruus kuiskata syöttää cd restore ja paina Enter.

- Kirjoittamalla rstrui.exe ja paina Enter uudestaan.

- Napsauta järjestelmän palauttaminen-ikkunassa Seuraava.

- Valitse palautuspisteen ennen infektion.

- Valitse Seuraava ja valitse sitten Kyllä järjestelmän palauttamiseen.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.