Tietoja ransomware

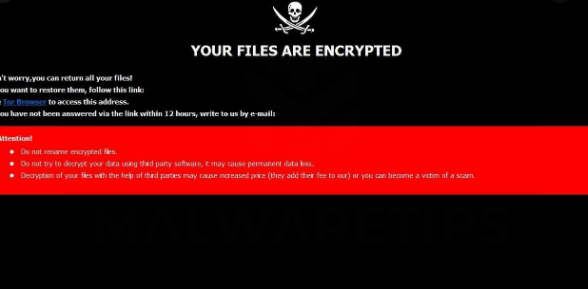

TEREN ransomware on todella vakava uhka, joka tunnetaan myös nimellä ransomware tai tiedostojen salaaminen haittaohjelmia. Et ehkä välttämättä ole kuullut tai kohdannut sitä ennen, ja se voisi olla erityisen yllättävää selvittää, mitä se tekee. Tiedostojen koodauksessa voidaan käyttää vahvoja salausalgoritmeja, joten et voi enää käyttää niitä.

Koska tiedostojen salauksen purku ei ole mahdollista kaikissa tapauksissa, puhumattakaan vaivaa kestää saada kaikki takaisin kuntoon, tietojen koodaus haittaohjelmia pidetään erittäin vaarallinen infektio. Sinulle annetaan mahdollisuus maksaa lunnaat, mutta monet haittaohjelmatutkijat eivät suosittele sitä. On todennäköistä, että tietoja ei pureta edes maksamisen jälkeen, joten rahasi voivat vain tuhlata. Mieti, mikä estää roistoja ottamasta rahojasi. Lisäksi rahasi menisi kohti tulevia ransomware ja haittaohjelmia. On jo arvioitu, että ransomware maksaa 5 miljardia dollaria tappio yrityksille vuonna 2017, ja se on vain arvio. Ihmiset ovat myös yhä kiinnostuneempia koko teollisuuden, koska määrä ihmisiä, jotka maksavat lunnaat tekevät tietojen salaa haittaohjelmia erittäin kannattavaa liiketoimintaa. Saatat päätyä tämäntyyppiseen tilanteeseen uudelleen, joten investoimalla vaatinut rahaa taakse olisi viisaampi valinta, koska tietojen menetys ei olisi mahdollista. Tämän jälkeen voit siirtyä tietojen palauttamiseen sen jälkeen, kun olet TEREN ransomware poistanut tai siihen liittyvät infektiot. Tiedot yleisimmistä leviää menetelmiä annetaan alla olevassa kohdassa, jos olet epävarma siitä, miten ransomware jopa päässy tietokoneeseen.

Ransomware jakelumenetelmät

Sähköpostin liitteet, hyödyntää sarjat ja ilkeä lataukset ovat yleisimpiä ransomware leviäminen menetelmiä. Suuri määrä tietoja koodaus haittaohjelmia riippuu käyttäjien huolimattomasti avaamalla sähköpostin liitetiedostoja ja ei tarvitse käyttää yksityiskohtaisempia tapoja. Se voi myös olla mahdollista, että kehittyneempi menetelmä käytettiin infektio, kuten jotkut ransomware eivät käytä niitä. Kaikki hakkerit tarvitsee tehdä on käyttää tunnettua yrityksen nimi, kirjoittaa yleinen, mutta hieman uskottava sähköposti, liittää haittaohjelmien ratsastetaan tiedosto sähköpostiin ja lähettää sen mahdollisille uhreille. Käyttäjät ovat alttiimpia avaamaan sähköposteja mainitaan rahaa, joten nämä tyypit aiheita voidaan yleisesti kohdata. Usein roistot teeskennellä olevansa Amazon, jossa sähköposti varoittaa, että epäilyttävää toimintaa on havaittu tililläsi tai jonkinlainen osto tehtiin. On pari asiaa sinun pitäisi ottaa huomioon, kun avaat tiedostoja liitetty sähköposteja, jos haluat pitää tietokoneen suojattuna. Tarkista lähettäjältä, että tunnet sen. Ja jos tiedät ne, tarkista sähköpostiosoite varmistaaksesi, että se vastaa henkilön / yrityksen oikeaa osoitetta. Myös varoa virheitä kielioppi, joka voi olla aivan selvää. Käytetty tervehdys voi myös olla vihje, oikean yrityksen sähköposti, joka on riittävän tärkeä avattavaksi, sisältäisi nimesi tervehdykseen yleisen asiakkaan tai jäsenen sijaan. Laitteen heikkoja kohtia voidaan käyttää myös tartuttamiseen. Kaikissa ohjelmistoissa on haavoittuvuuksia, mutta kun ne löydetään, ne ovat säännöllisesti korjaa ohjelmisto tekee niin, että haittaohjelmat eivät voi käyttää sitä päästä tietokoneeseen. Silti kaikki ihmiset eivät nopeasti asentaa näitä korjauksia, kuten todistettu WannaCry ransomware hyökkäys. Koska monet haittaohjelmat käyttävät näitä haavoittuvuuksia, on tärkeää, että ohjelmat saavat säännöllisesti päivityksiä. Päivitysten asentaminen saattaa aiheuttaa ongelmia, joten ne voidaan määrittää asennettavaksi automaattisesti.