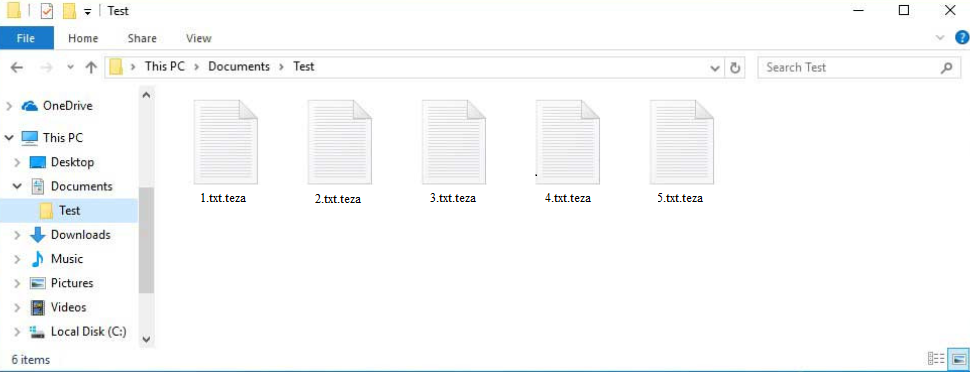

Teza ransomware of .teza-virus is bestandsversleutelende schadelijke software die afkomstig is van de Djvu / STOP-malwarefamilie. Er zijn momenteel honderden Djvu-versies, allemaal min of meer hetzelfde. Ze zijn te herkennen aan de extensies die ze toevoegen aan versleutelde bestanden. Deze versie voegt .teza toe. De ransomware richt zich op persoonlijke bestanden en gijzelt ze in wezen. De ransomware wil $ 980 voor een decryptor om bestanden te herstellen, maar betalen is nooit een goed idee. Gebruikers met back-ups kunnen bestanden zonder problemen herstellen.

Deze ransomware voegt de .teza bestandsextensie aan versleutelde bestanden, dat is de reden waarom het wordt nagesynchroniseerd Teza ransomware . Een tekst.txt bestand zou bijvoorbeeld text.txt.teza worden als het wordt versleuteld door deze ransomware. Helaas zullen alle persoonlijke bestanden, zoals foto’s, afbeeldingen, video’s, documenten, enz., Het doelwit zijn van en versleuteld worden door deze ransomware. Zodra de bestanden zijn gecodeerd, kunnen ze niet meer worden geopend, tenzij u ze eerst door een decryptor haalt.

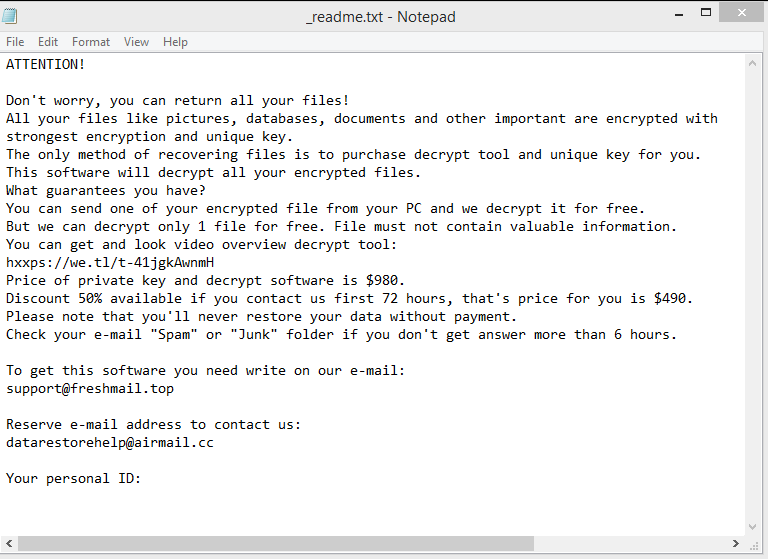

Om gebruikers af te leiden van wat er gebeurt, toont de ransomware een nep-Windows-updatevenster. Zodra het coderingsproces is voltooid, verschijnt er een _readme.txt losgeldbrief in alle mappen die gecodeerde bestanden bevatten. De notitie legt uit dat de decryptor $ 980 kost, maar slachtoffers die binnen de eerste 72 uur contact opnemen, krijgen 50% korting. De notitie vermeldt ook dat slachtoffers één bestand gratis kunnen herstellen als het geen belangrijke inhoud heeft.

Als u overweegt het losgeld te betalen, ongeacht of de korting zou worden toegepast, raden we u ten zeerste aan dit niet te doen. Het belangrijkste probleem met het betalen van het losgeld is dat u niet noodzakelijkerwijs de decryptor krijgt. Omdat de malware-operators cybercriminelen zijn, is er geen manier om hen te dwingen hun einde van de deal te behouden. Het is ook vermeldenswaard dat het losgeld zou worden gebruikt voor toekomstige illegale activiteiten tegen andere gebruikers.

Bestandsherstel zou relatief eenvoudig moeten zijn als u een back-up van uw bestanden hebt gemaakt voordat uw computer werd geïnfecteerd. Voordat u er echter toegang toe hebt, moet u het eerst van uw computer verwijderen Teza ransomware . U zou geen toegang moeten krijgen tot uw back-up totdat de ransomware volledig is verdwenen, omdat uw back-upbestanden ook gecodeerd zouden worden. Het zou het veiligst zijn om niet te vergeten veel gemakkelijker om antivirussoftware te gebruiken om te verwijderen Teza ransomware .

Voor gebruikers zonder back-ups zal herstellen veel moeilijker, zo niet onmogelijk zijn. Hun enige optie is om te wachten tot een gratis Teza ransomware decryptor wordt vrijgegeven. Omdat ransomware uit deze familie echter online sleutels gebruikt om bestanden te versleutelen, is het ontwikkelen van gratis decryptors min of meer onmogelijk voor malware-onderzoekers. Er is een free Djvu/STOP decryptor by Emsisoft maar het zal waarschijnlijk niet werken op nieuwere Djvu-versies zoals Teza ransomware . Toch is het het proberen waard.

Teza ransomware Infectiemethoden

Malware-infecties komen aanzienlijk vaker voor bij gebruikers met een slecht surfgedrag. Dergelijke gebruikers hebben bijvoorbeeld meer kans om zich bezig te houden met ongevraagde e-mailbijlagen die malware kunnen bevatten, auteursrechtelijk beschermde inhoud kunnen piraten, op onbekende links klikken, enz. Het wordt sterk aanbevolen om de tijd te nemen om betere gewoonten te ontwikkelen.

Malware, met name ransomware, wordt verspreid via e-mailbijlagen. Kwaadwillenden kopen e-mailadressen van hackerforums en lanceren kwaadaardige campagnes die op hen zijn gericht. E-mails met malware zijn gemaakt om eruit te zien als legitieme, maar ze zijn vaak vrij slecht gedaan. Hierdoor kunnen gebruikers kwaadaardige e-mails vrij gemakkelijk herkennen. Kwaadaardige e-mails hebben bijvoorbeeld geen toegang tot persoonlijke informatie, dus gebruiken ze woorden als ‘Gebruiker’, ‘Klant’ en ‘Lid’ om gebruikers aan te spreken. Legitieme e-mails van bedrijven waarvan gebruikers de services gebruiken, zullen hen altijd bij naam aanspreken. Kwaadaardige e-mails staan ook vol met grammatica- / spelfouten.

Maar zelfs als schadelijke e-mails vaak gemakkelijk te identificeren zijn, is het een goed idee om ongevraagde e-mailbijlagen te scannen met antimalwaresoftware of VirusTotal .

Torrents zijn ook een geweldige manier om malware te verspreiden voor cybercriminelen. Het is algemeen aanvaard dat torrent-websites meestal slecht gereguleerd zijn. Dit maakt het gemakkelijk voor kwaadwillenden om torrents met malware te uploaden. Torrents voor populaire films, tv-programma’s, videogames, software, enz. bevatten meestal malware. Het is ook de moeite waard om te vermelden dat torrenting van auteursrechtelijk beschermde inhoud in wezen diefstal van inhoud is.

Hoe te verwijderen Teza ransomware

Om volledig van uw computer te verwijderen Teza ransomware , moet u antimalwaresoftware gebruiken. Ransomware is een zeer complexe infectie die moet worden verwijderd met behulp van een professioneel programma. Als u het handmatig probeert te doen, kunt u uiteindelijk ernstige schade aan uw computer veroorzaken. Ga alleen verder met handmatig Teza ransomware verwijderen als u precies weet wat u doet.

Wanneer de ransomware volledig van uw computer is verwijderd, kunt u verbinding maken met uw back-up en beginnen met het herstellen van bestanden. Als u geen back-up hebt, is uw enige optie om te wachten tot een gratis Teza ransomware decryptor wordt vrijgegeven. Als dat gebeurt, is de decryptor toegankelijk op NoMoreRansom .

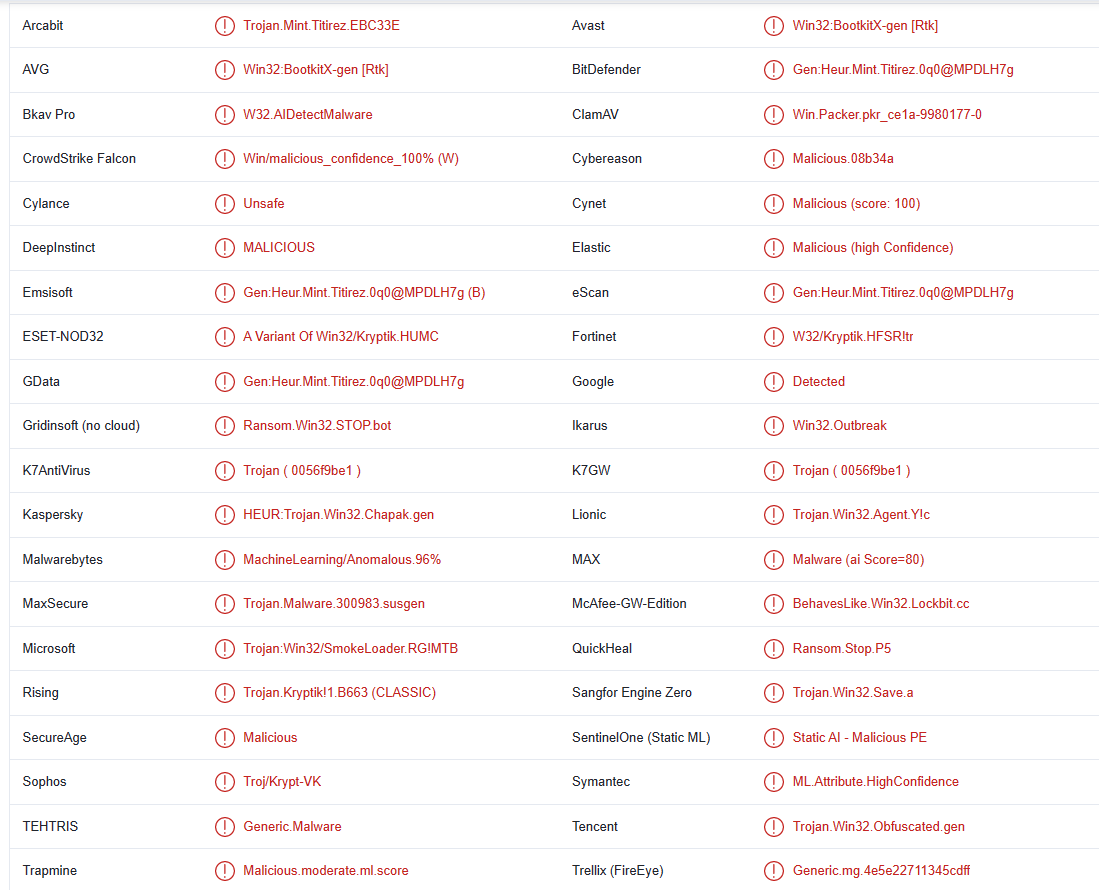

Teza ransomware wordt gedetecteerd als:

- Win32:BootkitX-gen [Rtk] door AVG/Avast

- Een variant van Win32/Kryptik.HUMC door ESET

- HEUR: Trojan.Win32.Chapak.gen door Kaspersky

- MachineLearning/Anomalous.96% door Malwarebytes

- Trojan:Win32/SmokeLoader.RG! MTB van Microsoft

- Trojan.Win32.SMOKELOADER.YXDH4Z door TrendMicro

- Gen:Heur.Mint.Titirez.0q0@MPDLH7g door BitDefender

Offers

Removal Tool downloadento scan for Teza ransomwareUse our recommended removal tool to scan for Teza ransomware. Trial version of provides detection of computer threats like Teza ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft Beoordeling WiperSoft is een veiligheidshulpmiddel dat real-time beveiliging van potentiële bedreigingen biedt. Tegenwoordig veel gebruikers geneigd om de vrije software van de download va ...

Downloaden|meer

Is MacKeeper een virus?MacKeeper is niet een virus, noch is het een oplichterij. Hoewel er verschillende meningen over het programma op het Internet, een lot van de mensen die zo berucht haten het pro ...

Downloaden|meer

Terwijl de makers van MalwareBytes anti-malware niet in deze business voor lange tijd zijn, make-up ze voor het met hun enthousiaste aanpak. Statistiek van dergelijke websites zoals CNET toont dat dez ...

Downloaden|meer

Quick Menu

stap 1. Verwijderen van Teza ransomware vanuit de veilige modus met netwerkmogelijkheden.

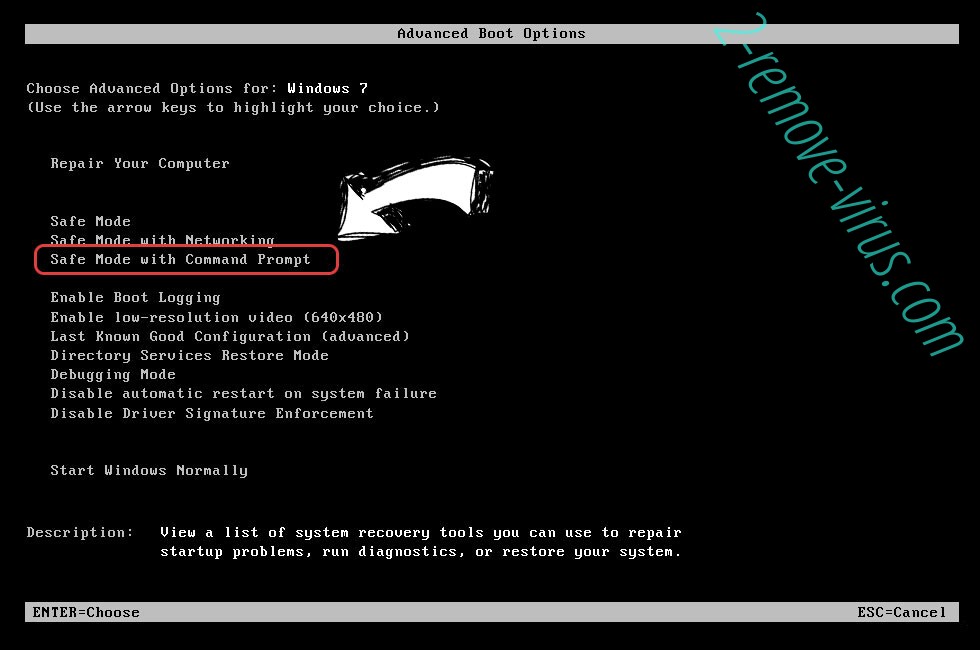

Teza ransomware verwijderen uit Windows 7/Windows Vista/Windows XP

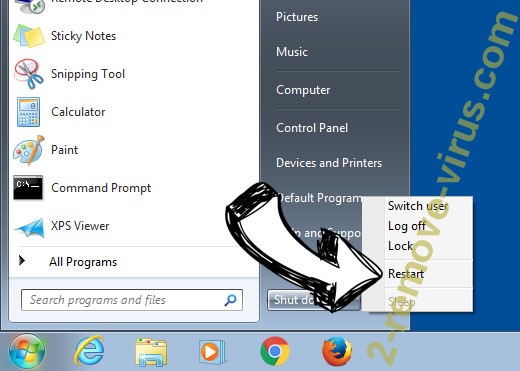

- Klik op Start en selecteer Afsluiten.

- Kies opnieuw opstarten en klik op OK.

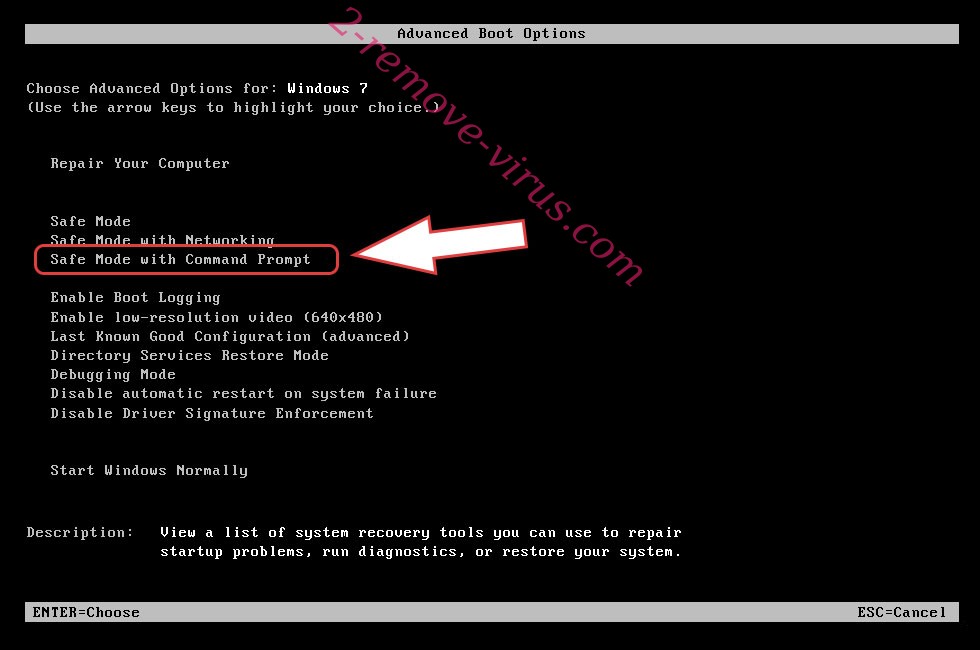

- Start onttrekkend F8 wanneer uw PC begint laden.

- Kies onder Advanced Boot Options, veilige modus met netwerkmogelijkheden.

- Open uw browser en downloaden naar de anti-malware utility.

- Gebruik het hulpprogramma voor het verwijderen van de Teza ransomware

Teza ransomware verwijderen uit Windows 8/Windows 10

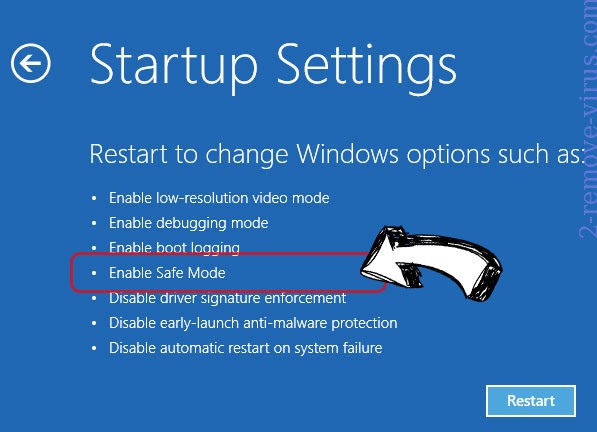

- Op het login-scherm van Windows, drukt u op de knoop van de macht.

- Tik en houd SHIFT ingedrukt en selecteer Nieuw begin.

- Ga naar Troubleshoot → Advanced options → Start Settings.

- Kies inschakelen veilige modus of veilige modus met netwerkmogelijkheden onder de opstartinstellingen.

- Klik op opnieuw.

- Open uw webbrowser en de malware remover downloaden.

- De software gebruiken voor het verwijderen van de Teza ransomware

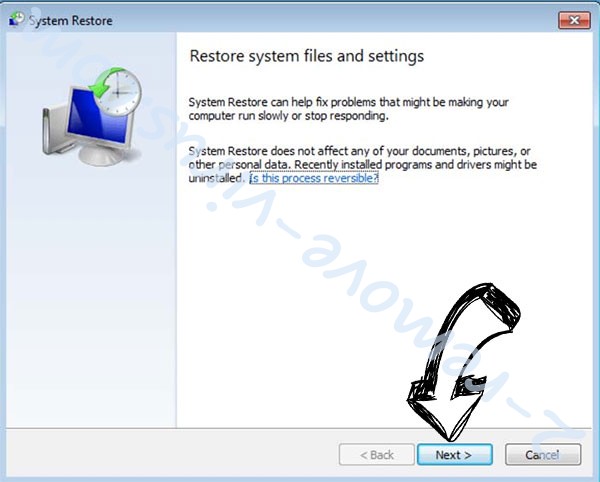

stap 2. Herstellen van uw bestanden met behulp van Systeemherstel

Teza ransomware verwijderen uit Windows 7/Windows Vista/Windows XP

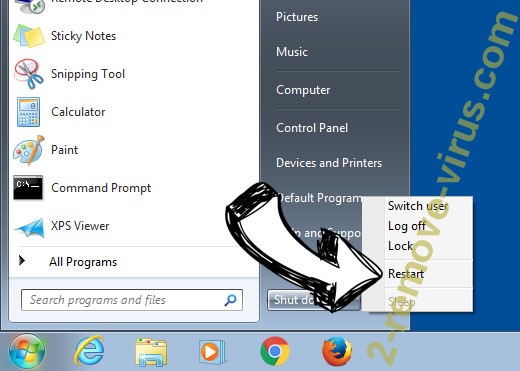

- Klik op Start en kies afsluiten.

- Selecteer opnieuw opstarten en op OK

- Wanneer uw PC begint te laden, drukt u herhaaldelijk op F8 om geavanceerde opstartopties

- Kies de MS-DOS-Prompt in de lijst.

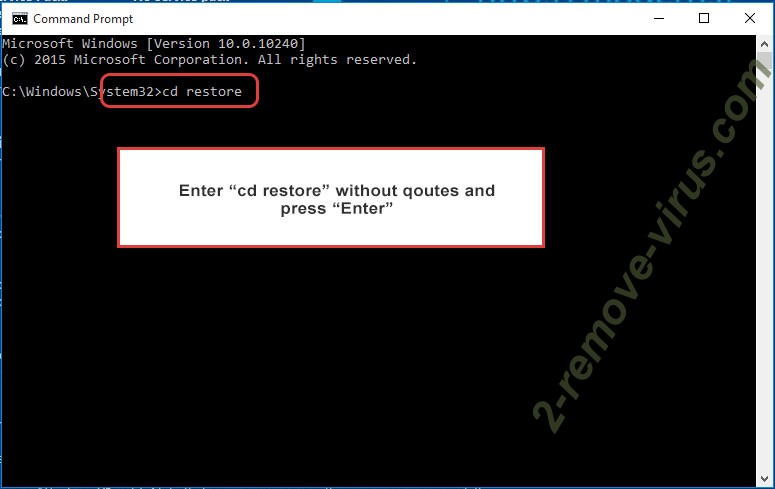

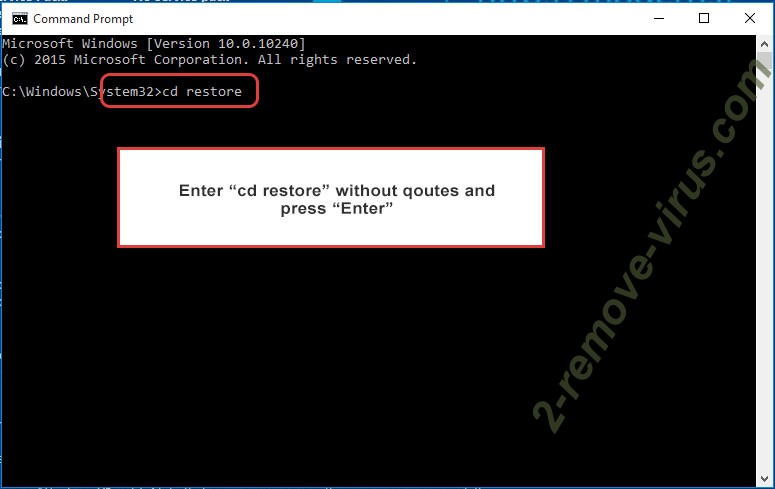

- Typ in het cd restore en tik op Enter.

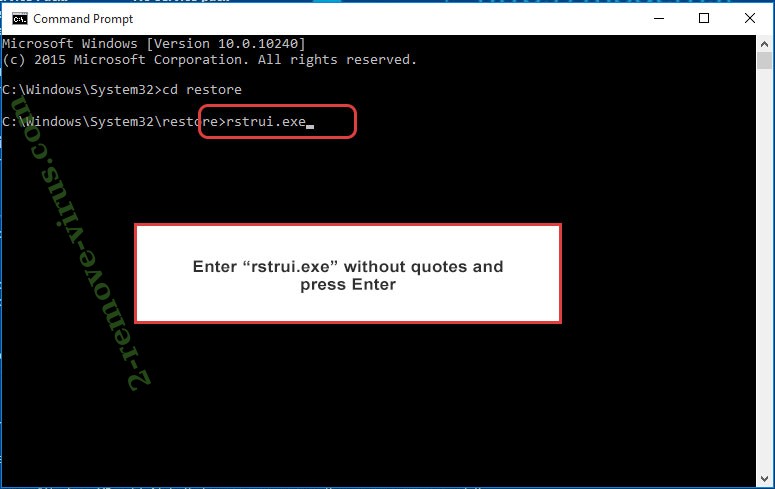

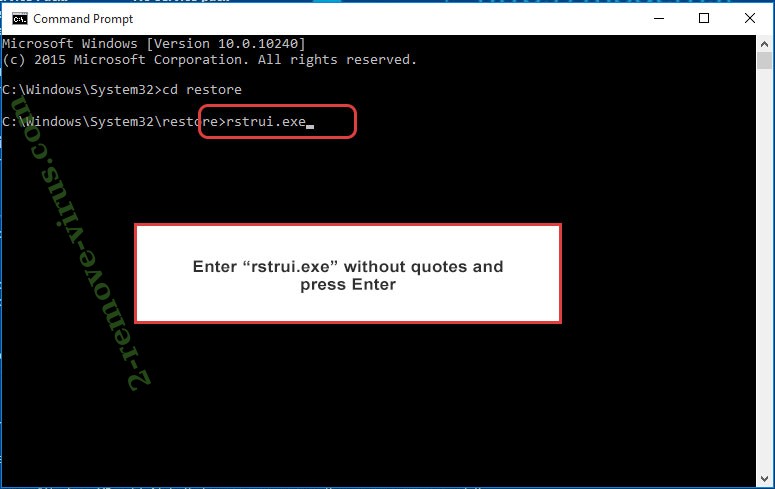

- Type in rstrui.exe en druk op Enter.

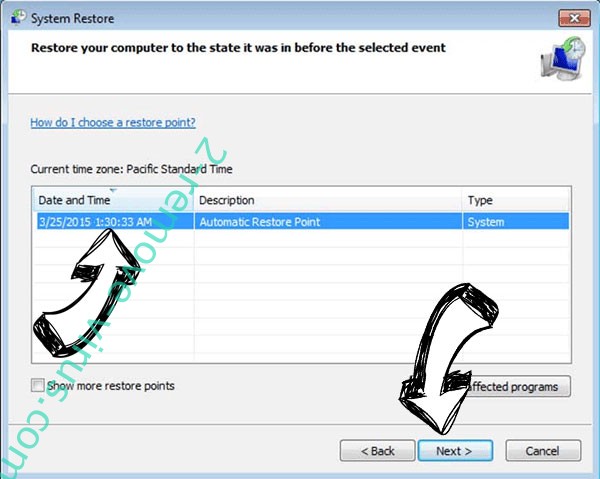

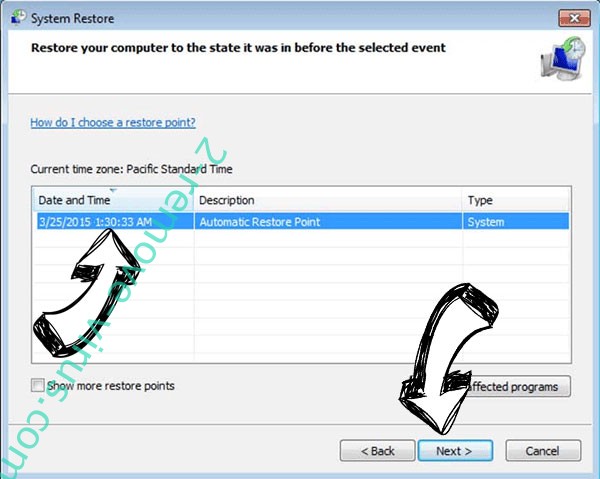

- Klik op volgende in het nieuwe venster en selecteer het herstelpunt vóór de infectie.

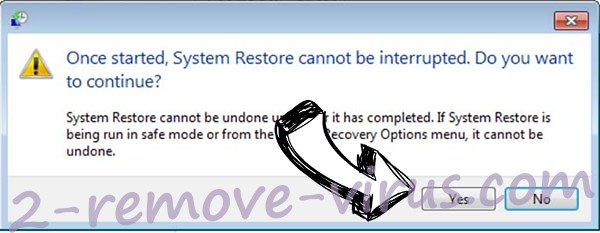

- Klik opnieuw op volgende en klik op Ja om te beginnen de systematiek weergeven.

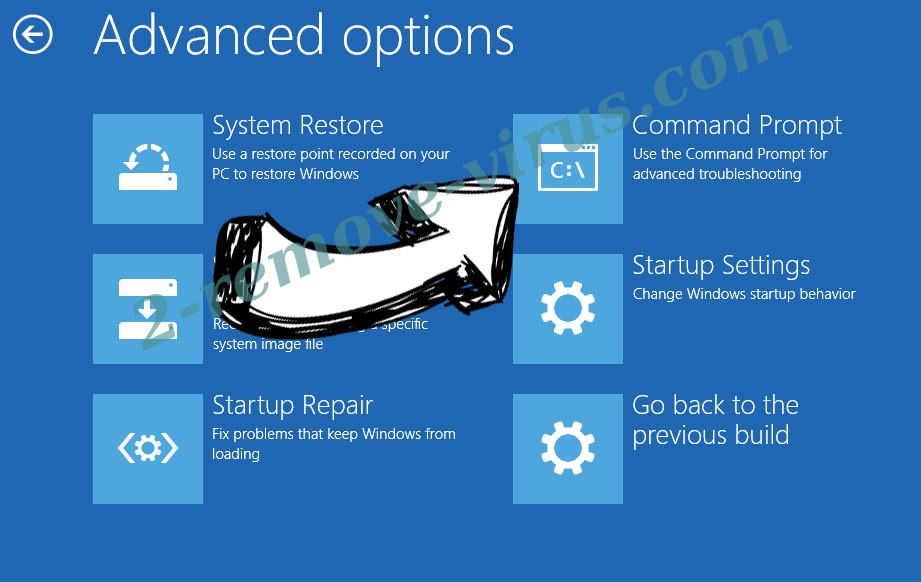

Teza ransomware verwijderen uit Windows 8/Windows 10

- Klik op de Power-knop op de Windows login-scherm.

- Druk op en houd SHIFT ingedrukt en klik op opnieuw opstarten.

- Kies problemen oplossen en ga naar geavanceerde opties.

- Selecteer opdrachtprompt en klik op opnieuw opstarten.

- Ter troepenleiding Prompt, ingang cd restore en tik op Enter.

- Typ in rstrui.exe en tik nogmaals op Enter.

- Klik op volgende in het nieuwe venster met systeem herstellen.

- Kies het herstelpunt vóór de infectie.

- Klik op volgende en klik vervolgens op Ja om te herstellen van uw systeem.