Wat is Ransomware dat?

Als je het geluk hebt om niet te zijn Ransomware tegengekomen, weet dan dat het een soort malware is die bestanden versleutelt en ze in wezen gijzelt door een betaling te eisen voor hun decryptie. Het versleutelt alle persoonlijke bestanden, die vervolgens ongeopenbaar worden, tenzij ze worden uitgevoerd door een speciaal decryptorprogramma. Echter, de enige mensen met een decryptor zijn vaak de cybercriminelen die de Ransomware . Als gebruikers weigeren het losgeld te betalen, is het niet ongewoon dat bestanden voorgoed verloren blijven. Tenzij slachtoffers versterking hebben.

In de afgelopen vijf jaar is Ransomware uitgegroeid tot een van de grootste cyber security bedreigingen, niet alleen voor individuele gebruikers, maar ook voor bedrijven en organisaties. Elk jaar Ransomware veroorzaakt miljarden dollars aan schade, en het bedrag neemt aanzienlijk toe. Alleen al in 2020 Ransomware veroorzaakte het voor $ 20 miljard aan schade. In slechts twee jaar tijd is de schade als gevolg van Ransomware een verdubbeling verdubbeld.

In de loop der jaren zijn de doelstellingen verschoven van individuele gebruikers naar kleine bedrijven en bedrijven, evenals overheidsfaciliteiten. Zelfs de zorgsector wordt het doelwit. In tegenstelling tot individuele gebruikers kunnen grotere doelen honderdduizenden dollars losgeld betalen, daarom zijn ze zo’n favoriet doelwit voor cybercriminelen, Ransomware bendes in het bijzonder.

Als je jezelf vertrouwd wilt maken met Ransomware , hoe het zich verspreidt, de manier waarop het werkt en hoe je jezelf kunt beschermen, lees dan verder, want we zullen het in meer detail uitleggen.

Hoe Ransomware werkt het

- Infectie

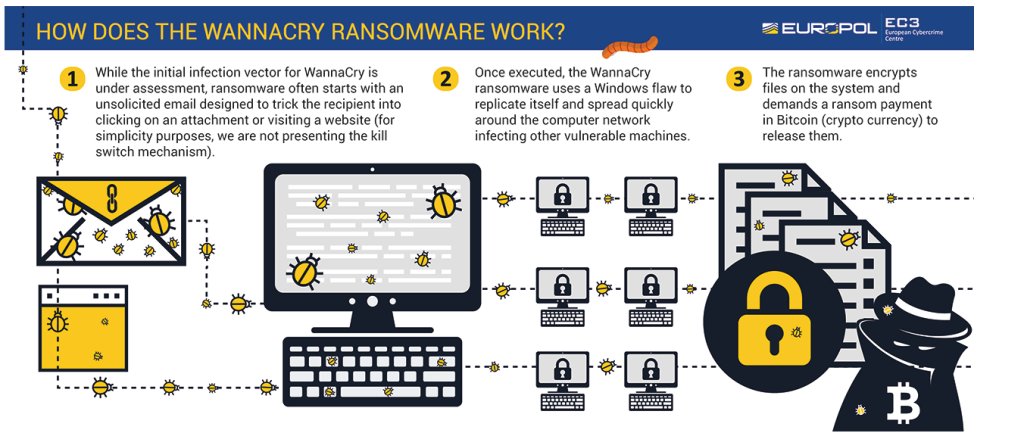

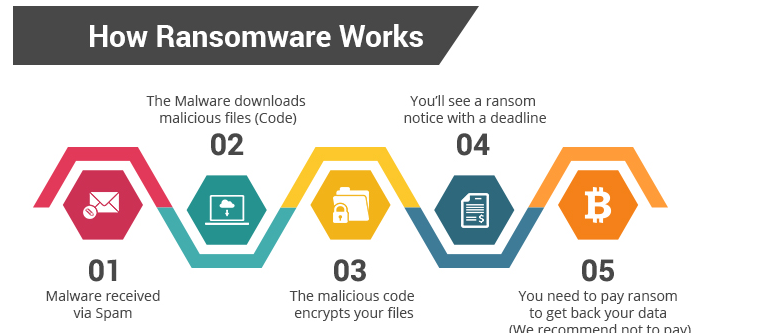

De eerste stap van een Ransomware aanval is om in het doelsysteem te komen. In het geval van individuele gebruikers, de Ransomware meestal krijgt wanneer gebruikers kwaadaardige bestanden openen, die ze verkrijgen van malspam e-mails, torrent-sites, enz. Zodra het schadelijke bestand is geopend, begint het Ransomware coderingsproces.

Om grotere doelen zoals bedrijven en overheidsinstanties te infecteren, gebruiken cybercriminelen verschillende tactieken, zoals misbruik maken van het Remote Desktop Protocol, waardoor ze in wezen in het doelsysteem kunnen komen en Ransomware het zelf kunnen initiëren.

- Bestandsversleuteling

Wanneer gebruikers de Ransomware starten, begint het bestanden te versleutelen. Alle Ransomware richten zich voornamelijk op persoonlijke bestanden, inclusief foto’s, documenten en video’s. De lijst met gerichte bestandstypen is meestal zeer uitgebreid, maar het hangt af van Ransomware welke bestanden het precies target. Maar over het algemeen worden de meeste persoonlijke bestanden versleuteld.

Bestanden worden ongeopenbaar zodra ze zijn versleuteld. Slachtoffers kunnen bepalen welke bestanden zijn versleuteld door de extensie toegevoegd aan gecodeerde bestanden. Verschillende Ransomware verschillende extensies toevoegen, dat is meestal hoe slachtoffers kunnen bepalen met welke ze te maken hebben als de naam niet wordt vermeld in het losgeld nota.

- Het losgeld

Zodra bestanden zijn gedaan met versleuteld, zal de Ransomware een losgeld nota te laten vallen. Over het algemeen Ransomware gebruiken gezinnen steeds dezelfde notities en eisen ze hetzelfde bedrag. De beruchte Djvu-familie gebruikt bijvoorbeeld Ransomware altijd dezelfde identieke losgeldbrief. De notities leggen meestal uit dat bestanden zijn versleuteld en bieden een decryptor voor een prijs. Het losgeld bedrag is anders, afhankelijk van welke Ransomware verantwoordelijk is.

Voor individuele gebruikers varieert het losgeld meestal van $ 100 tot $ 2000. Voor bedrijven en organisaties kan het gevraagde bedrag echter in het bereik van honderdduizenden of zelfs miljoenen dollars liggen.

Het ding over het betalen van het losgeld is dat het niet altijd bestand decryptie garandeert. Hoewel cybercriminelen beloven een werkende decryptor te bieden, maken ze die beloften niet altijd waar en kiezen ze ervoor om gewoon het geld aan te nemen en niets in ruil daarvoor te sturen. Zelfs de wetshandhaving moedigt slachtoffers aan om het losgeld niet te betalen. Echter, uiteindelijk, of gebruikers betalen het losgeld is de beslissing van elk slachtoffer.

- chantage

Dit is een relatief nieuwe praktijk en wordt meestal ingezet tegen grotere doelen, zoals bedrijven of organisaties. Veel bedrijven die het slachtoffer worden van Ransomware aanvallen hebben back-ups en zouden in staat zijn om gegevens en regelmatige bewerkingen vrij snel te herstellen, wat betekent dat het niet nodig zou zijn om het losgeld te betalen. Echter, om te proberen en te dwingen doelen om het losgeld te betalen, cybercriminelen zijn begonnen in wezen chanteren hen door te dreigen om openbaar te maken gegevens die ze hebben gestolen. Hoe effectief deze nieuwe tactiek kan zijn, is moeilijk te zeggen omdat niet alle slachtoffers de aanvallen melden. En de meerderheid van hen die dat wel doen, betalen het losgeld niet.

Ransomware bendes maken echter hun belofte waar om de gegevens vrij te geven. Een voorbeeld is de Ransomware aanval op CD Projekt, ontwikkelaar van populaire videogames Witcher 3 en Cyberpunk 2077. Het bedrijf was het doelwit van een Ransomware bende die de broncodes voor die spellen stal. Het gevraagde losgeldbedrag is niet onthuld, maar CD Projekt weigerde het te betalen. Meerdere beveiligingsanalisten meldden later dat de broncode op het dark web werd geveild voor een prijs vanaf $ 1 miljoen. De code werd later gedeeld op sociale media en CD Projekt begon DMCA-verwijderingsberichten te gebruiken om deze te verwijderen.

Meest voorkomende Ransomware distributiemethoden

- E-mailbijlagen

Malspam-campagnes zijn zeer effectief als het gaat om het infecteren van gebruikers, vooral individuele. Kwaadwillende acteurs kopen duizenden e-mailadressen van hackerforums en starten kwaadaardige spamcampagnes met behulp van hen. Het is niet ongewoon dat de kwaadaardige e-mails eruit zien alsof het officiële correspondentie is van een bedrijf of overheidsinstantie. De e-mails hebben meestal een kleine hoeveelheid tekst die zegt dat het openen van het bijgevoegde bestand erg belangrijk is. Als gebruikers de bijgevoegde bestanden openen, staan ze in wezen toe dat de Ransomware wordt gestart.

- Torrents en andere piraterijplatforms

Forums en torrent-websites zijn vaak slecht gereguleerd, waardoor kwaadwillende actoren zonder veel moeite schadelijke inhoud kunnen uploaden. Dit komt vooral voor op torrent-sites en forums met softwarecracks. Gebruikers zouden per ongeluk downloaden Ransomware en andere malware, denken dat de torrent een film, tv-show, videogame of software zou bevatten.

- Exploit kits

Het is vrij gebruikelijk voor Ransomware bendes om exploitkits te gebruiken om in de systemen van gebruikers te komen. Exploit kits zijn tools die in wezen zoeken naar kwetsbaarheden op een systeem dat ze kunnen gebruiken om een exploit en download en andere malware te Ransomware leveren. Exploit kits kunnen worden aangetroffen in kwaadaardige reclame (malvertising) en gecompromitteerde / kwaadaardige websites. De manier waarop dit werkt, is dat gebruikers worden misleid om een kwaadaardige of gecompromitteerde website te bezoeken met een exploitkit, die vervolgens controleert op kwetsbaarheden in software die op het apparaat is geïnstalleerd. Het maakt dan gebruik van dat beveiligingslek om een kwaadaardige payload te laten vallen, ook bekend als malware.

- Extern bureaublad-protocol (RDP)

RDP (Remote Desktop Protocol) is een hulpprogramma waarmee gebruikers verbinding kunnen maken met een andere computer/server via een netwerkverbinding. Vanwege de manier waarop het werkt, creëerde het een kans voor cybercriminelen om het te gebruiken om hun te verspreiden Ransomware . Het is uitgegroeid tot een van de meest gebruikte malware-infiltratiemethoden, met name bij het richten op grote bedrijven en organisaties. Dharma Ransomware familie is een voorbeeld van een malware familie die deze methode gebruikt.

Wanneer een RDP-poort is geopend voor internet, kan iedereen proberen er verbinding mee te maken. En cybercriminelen hebben tools die scannen op deze open poorten. Als ze er een vinden, proberen ze er verbinding mee te maken met gestolen inloggegevens of door ze te raden. Als het wachtwoord zwak is, kan het ongelooflijk gemakkelijk te raden zijn. Zodra een aanvaller zich met succes heeft aanmeldt, heeft hij/zij toegang tot de server/computer en doet hij er alles aan, inclusief het starten van Ransomware .

Manieren om jezelf te beschermen tegen Ransomware /dataverlies

Maak regelmatig een back-up van belangrijke bestanden

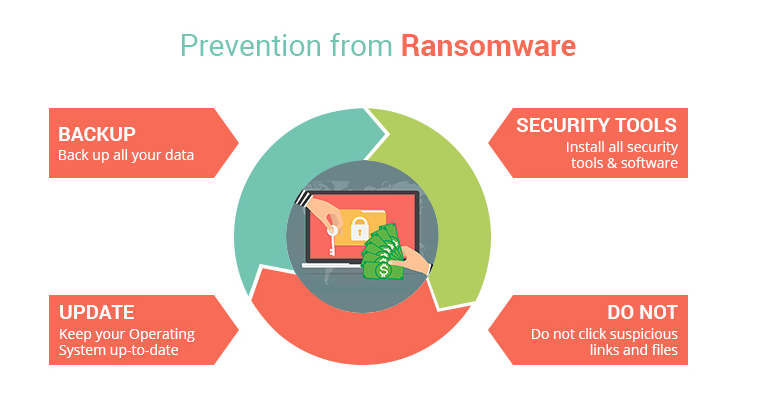

De beste manier om ernstige gevolgen van een infectie te Ransomware voorkomen, is door regelmatig een back-up te maken van bestanden, in ieder geval degene die u niet wilt verliezen. Er zijn verschillende manieren om een back-up van bestanden te maken en alle gebruikers kunnen de meest geschikte methode voor hen vinden.

Antivirussoftware installeren

Het zal geen verrassing zijn dat betrouwbare antivirussoftware met Ransomware bescherming de eerste verdedigingslinie is als het gaat om malware. Om zich aan te passen aan de toenemende dreiging van Ransomware , bieden veel antivirusprogramma’s nu een soort bescherming tegen Ransomware . Als u antivirussoftware hebt geïnstalleerd, controleert u of deze een dergelijke functie heeft. Als u geen beveiligingsprogramma hebt, maar van plan bent er een te krijgen, onderzoek dan degenen die de beste bescherming bieden tegen Ransomware .

Installeer updates regelmatig

We hebben al gezegd dat malware kwetsbaarheden op uw apparaat kan gebruiken om binnen te komen. Wanneer kwetsbaarheden worden geïdentificeerd, vooral als ze ernstig zijn, wordt een update uitgebracht om deze te patchen. Als u deze updates niet installeert, blijft het systeem kwetsbaar. Het inschakelen van automatische updates wordt aanbevolen.

De WannaCry Ransomware is een goed voorbeeld dat het belang laat zien van het regelmatig installeren van updates. De Ransomware misbruikte een bekende EternalBlue kwetsbaarheid, die werd gepatcht door Microsoft 2 maanden voor de aanval in een aantal updates voor alle Windows-versies die werden ondersteund op dat moment, te beginnen met Windows Vista. Meer dan 300.000 computers waarop de patch niet was geïnstalleerd of waarop niet-ondersteunde versies van Windows (bijvoorbeeld Windows XP) werden uitgevoerd, waren over de hele wereld geïnfecteerd. De WannaCry Ransomware eiste een losgeld van $ 300 – $ 600 om te worden betaald in Bitcoin. De meerderheid van de slachtoffers waren bedrijven en organisaties die niet over adequate beveiligingspraktijken beschikten.

Ontwikkel goed surfgedrag

Voor gewone gebruikers betekent vermijden Ransomware vaak het ontwikkelen van beter surfgedrag. Dat betekent vooral niet ongevraagde e-mailbijlagen openen, niet op advertenties klikken tijdens het browsen op risicovolle websites en piraterij vermijden (vooral via torrents).

- E-mailbijlagen

Alle e-mailbijlagen moeten worden gescand met antivirussoftware of VirusTotal voordat ze worden geopend. Scannen met VirusTotal kan zelfs beter zijn, omdat het zou laten zien of een van de antivirusprogramma’s die ermee samenwerken het bestand als mogelijk kwaadaardig detecteren. Over het algemeen moet u voorkomen dat u e-mailbijlagen opent die afkomstig zijn van onbekende afzenders.

Kwaadaardige e-mails met malware zijn meestal vrij generiek, wat betekent dat u ze moet kunnen identificeren, zolang u weet waar u op moet letten. Het e-mailadres van de afzender is bijvoorbeeld vaak een grote weggeefactie. Als de afzender een willekeurig e-mailadres heeft dat bestaat uit willekeurige letters en cijfers, of als het er over het algemeen niet professioneel uitziet, moet u heel voorzichtig zijn met het openen van de e-mailbijlage.

Een ander gemakkelijk te melden teken van een mogelijk schadelijke e-mail is de manier waarop u in de e-mail wordt geadresseerd. Als een bedrijf waarvan u de services gebruikt u bijvoorbeeld een e-mail stuurt (vooral als deze generiek is), wordt u aangesproken door uw naam. Als uw bank u bijvoorbeeld officiële correspondentie zou sturen, zullen ze u altijd aanspreken met een of andere vorm van uw naam, meestal uw achternaam. Het invoegen van de naam gebeurt automatisch, dus er is geen kans dat u wordt aangesproken door zoiets generiek als “Klant”, “Lid”, “Gebruiker”, enz. Dus als u ooit een e-mail ontvangt die beweert dat u de bijlage dringend moet openen, maar u wordt aangesproken met behulp van algemene voorwaarden, neem dan extra voorzorgsmaatregelen als u besluit het bijgevoegde bestand te openen.

Andere tekenen van een kwaadaardige e-mail zijn grammatica- en spelfouten en ongemakkelijke formuleringen die gewoon uit lijken te zijn.

- Piraterij

Als u iemand bent die liever gratis betaalde inhoud krijgt via piraterij, bent u op een verhoogde ijsbaan van het oppikken van een Ransomware infectie. Laat staan de morele kwesties van het stelen van iemands harde werk, piraterij wordt sterk ontmoedigd vanwege hoe gemakkelijk het is om malware tegen te komen. Dit is met name het geval bij torrents. Veel torrent-platforms zijn zeer slecht gereguleerd, waarvan cybercriminelen ten volle profiteren door malware te uploaden die vermomd is als torrents. Malware komt vooral voor in torrents voor populaire films, tv-series, videogames en software. Wanneer zeer populaire shows zoals Game of Thrones worden uitgezonden, zullen de meeste torrents van afleveringen (vooral nieuwe afleveringen) malware bevatten.