LockBit 3.0 ransomware is een nieuwe variant van de LockBit ransomware. Het richt zich op persoonlijke bestanden, versleutelt ze en dwingt vervolgens in wezen geld af van slachtoffers. De ransomware hernoemt alle gecodeerde bestanden in willekeurige tekenreeksen en voegt . HLJkNskOq. Als u deze extensie ziet, zijn uw bestanden helaas versleuteld door LockBit 3.0 ransomware . Er is momenteel geen gratis manier om bestanden te herstellen.

LockBit 3.0 ransomware richt zich op bedrijven en bedrijven. Zodra de ransomware op een computer wordt gestart, begint deze met het versleutelen van alle bestanden. Het richt zich op alle belangrijke bestanden, inclusief foto’s, afbeeldingen, video’s, documenten, enz. Alle gecodeerde bestanden worden hernoemd. Tekst.txt zou bijvoorbeeld [willekeurige tekens] worden. HLJkNskOq indien versleuteld. Zoals u waarschijnlijk al hebt gemerkt, kunt u geen van de gecodeerde bestanden openen. Om ze te herstellen, hebt u een speciale decryptor nodig. Het zal echter niet eenvoudig zijn om het te krijgen, omdat de enige mensen die het hebben de cybercriminelen zijn die deze ransomware gebruiken.

De ransomware zal ook een sms losgeldbrief laten vallen die eindigt op . README.txt. De notitie is behoorlijk lang. Het legt uit dat bestanden zijn gecodeerd en hoe u ze kunt herstellen. De kwaadwillenden die deze ransomware gebruiken, duwen in wezen slachtoffers om de decryptor met het briefje te kopen. De notitie bevat ook veel onnodige informatie en opschepperij, maar de kern ervan is dat slachtoffers $ 1 miljoen aan losgeld moeten betalen om een decryptor te krijgen. Het gevraagde bedrag is aan de bovenkant als het gaat om ransomware gericht op bedrijven.

Over het algemeen wordt het betalen van het losgeld nooit aanbevolen. Vooral omdat het geen garantie biedt voor een werkende decryptor. Er zijn in het verleden gevallen geweest waarbij bedrijven het losgeld alleen betaalden om decryptors te ontvangen die niet echt werken. Net als bij gewone gebruikers hebben talloze slachtoffers hun decryptors niet ontvangen. Het is belangrijk om in gedachten te houden dat ransomware-operators geld boven al het andere stellen. Er is niets dat hen ervan weerhoudt om gewoon het geld aan te nemen en geen decryptor te sturen.

~~~ LockBit 3.0 the world’s fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don’t pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don’t hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.Tor Browser Links:

–Links for normal browser:

–>>>>> What guarantee is there that we won’t cheat you?

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation. We are not a politically motivated group and we want nothing more than money. If you pay, we will provide you with decryption software and destroy the stolen data. After you pay the ransom, you will quickly make even more money. Treat this situation simply as a paid training for your system administrators, because it is due to your corporate network not being properly configured that we were able to attack you. Our pentest services should be paid just like you pay the salaries of your system administrators. Get over it and pay for it. If we don’t give you a decryptor or delete your data after you pay, no one will pay us in the future. You can get more information about us on Ilon Musk’s Twitter hxxps://twitter.com/hashtag/lockbit?f=live>>>>> You need to contact us and decrypt one file for free on TOR darknet sites with your personal ID

Download and install Tor Browser hxxps://www.torproject.org/

Write to the chat room and wait for an answer, we’ll guarantee a response from you. If you need a unique ID for correspondence with us that no one will know about, tell it in the chat, we will generate a secret chat for you and give you his ID via private one-time memos service, no one can find out this ID but you. Sometimes you will have to wait some time for our reply, this is because we have a lot of work and we attack hundreds of companies around the world.

De beste manier om ransomware te bestrijden, is door back-ups van bestanden en een goed bestandsherstelplan te hebben. Wanneer bestanden ergens veilig worden opgeslagen, wordt ransomware een veel minder ernstig probleem. Zowel reguliere gebruikers als bedrijven moeten regelmatig back-ups maken.

Hoe heeft uw LockBit 3.0 ransomware computer geïnfecteerd?

Gebruikers stellen hun computers vaak bloot aan malware door ongevraagde e-mailbijlagen te openen. Gebruikers van wie de e-mailadressen zijn gelekt, zijn meestal het doelwit van kwaadaardige e-mails. Gelukkig zijn e-mails die malware bevatten erg voor de hand liggend. Kwaadaardige e-mails bevatten om te beginnen vaak spel- en grammaticafouten. De fouten zijn uiterst duidelijk, zelfs voor niet-moedertaalsprekers van het Engels, omdat afzenders zich vaak voordoen als afkomstig van betrouwbare bedrijven. Schadelijke e-mails kunnen ook verwijzen naar gebruikers die algemene termen gebruiken zoals “Gebruiker”, “Klant”, “Lid”, enz. Je hebt waarschijnlijk gemerkt dat wanneer bedrijven e-mails naar hun klanten sturen, ze naar hen verwijzen bij naam. Het gebruik van generieke woorden zou er onprofessioneel uitzien in een legitieme e-mail.

Wanneer u een specifiek doelwit bent, zullen de e-mails echter niet zo voor de hand liggend zijn. De pogingen van hackers om uw computer te infecteren met malware zouden veel geavanceerder zijn als ze een deel van uw persoonlijke gegevens hadden. Uw naam zou bijvoorbeeld worden gebruikt om u aan te spreken, de e-mail zou foutloos zijn en er kan informatie in staan die de e-mail geloofwaardig zou maken. Daarom wordt aanbevolen om e-mailbijlagen (vooral ongevraagde) altijd te scannen met antimalwaresoftware of VirusTotal voordat u ze opent.

Als u een ongevraagde e-mail ontvangt, moet u ook het e-mailadres van de afzender verifiëren. Er is een zeer belangrijke mogelijkheid dat de e-mail die u ontvangt kwaadaardig of spam is als de afzender beweert van een bekend / legitiem bedrijf te zijn, maar het e-mailadres absoluut willekeurig lijkt te zijn. Maar zelfs als een e-mailadres legitiem lijkt te zijn, moet u nog steeds de afzender opzoeken om te bevestigen dat ze zijn wie ze zeggen dat ze zijn.

Torrents worden ook vaak gebruikt om malware te verspreiden. Omdat veel torrent-websites vaak slecht gereguleerd zijn, is het voor kwaadwillenden niet moeilijk om torrents met malware erin te uploaden. In het bijzonder vindt u vaak malware in torrents voor auteursrechtelijk beschermde inhoud, meer specifiek films, tv-programma’s en videogames. Als u regelmatig torrents gebruikt, kan dat zijn hoe u uw computer met deze ransomware hebt geïnfecteerd. Over het algemeen wordt het niet aanbevolen om auteursrechtelijk beschermde inhoud gratis te downloaden met behulp van torrents, omdat dit niet alleen uw computer in gevaar brengt, maar in wezen ook neerkomt op diefstal van inhoud.

Wanneer bedrijven het doelwit zijn, vindt infectie meestal plaats wanneer werknemers kwaadaardige bijlagen openen. Ransomware kan ook kwetsbaarheden gebruiken om binnen te komen, daarom is het zo belangrijk om altijd de nodige updates te installeren.

LockBit 3.0 ransomware verwijdering

Omdat ransomware een zeer complexe infectie is, moet u antimalwaresoftware gebruiken om van uw computer te verwijderen LockBit 3.0 ransomware . Als u handmatig probeert te verwijderen LockBit 3.0 ransomware en dit verkeerd doet, kunt u uiteindelijk meer schade aan uw computer veroorzaken. Handmatig LockBit 3.0 ransomware zou een vervelend en lang proces zijn, dus het is niet alleen veiliger om anti-malware te gebruiken, maar ook gemakkelijker.

Zodra de ransomware volledig is verwijderd, kunt u verbinding maken met uw back-up om te beginnen met het herstellen van uw bestanden. Het herstellen van bestanden zal veel moeilijker zijn, zo niet onmogelijk als u geen back-up hebt. Als u niet van plan bent om het losgeld te betalen, is uw enige optie om te wachten tot een gratis decryptor wordt vrijgegeven. Zoals we al hebben besproken, is het niet zeker of het zou worden vrijgegeven, maar u moet nog steeds een back-up maken van uw gecodeerde bestanden en af en toe controleren NoMoreRansom .

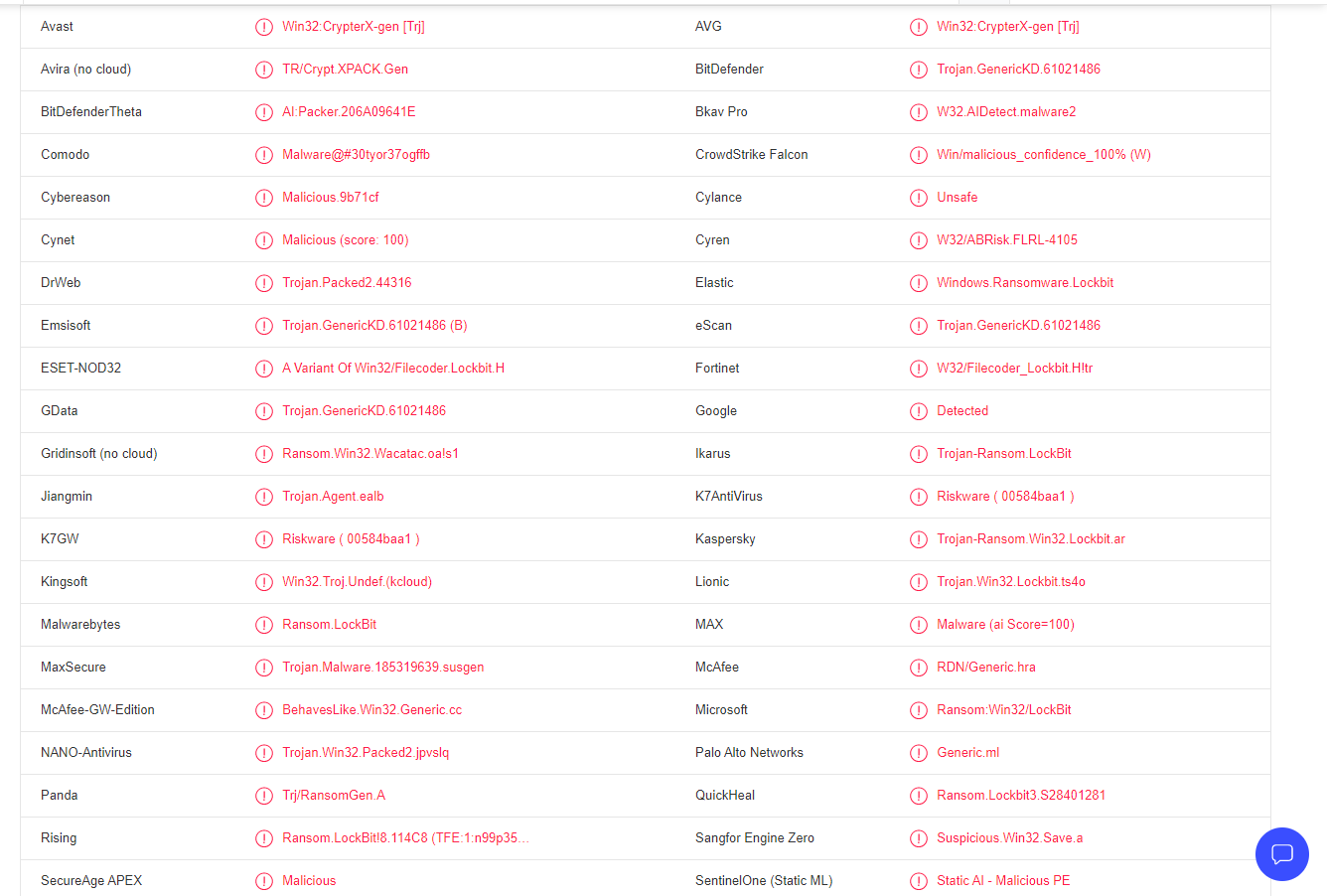

LockBit 3.0 ransomware wordt gedetecteerd als:

- Win32:CrypterX-gen [Trj] door Avast/AVG

- Trojan.GenericKD.61021486 (B) door Emsisoft

- Een variant van Win32 / Filecoder.Lockbit.H door ESET

- Ransom.LockBit door Malwarebytes

- Ransom.Win32.LOCKBIT.YXCGD door TrendMicro

- Trojan.GenericKD.61021486 door BitDefender

- Trojan-Ransom.Win32.Lockbit.ar door Kaspersky

- RDN/Generic.hra van McAfee

- Ransom: Win32/LockBit door Microsoft

- Trojan.Gen.MBT door Symantec