Lazarus groep, de beruchte hacking groep met banden met de Noord-Koreaanse overheid, is naar verluidt met behulp van een nieuwe multi-platform malware framework, genaamd MATA, om zakelijke netwerken te richten over de hele wereld. Lazarus groep is actief voor vele jaren, ze voor het eerst opgedaan wereldwijde aandacht voor het hacken van Sony Films in 2014 en vervolgens voor het zijn achter de 2017 WannaCry ransomware aanval. Maar ze richten zich al veel langer op landen dan dat. Financiële organisaties in landen als India, Mexico, Zuid-Korea, Vietnam, Chili zijn in het verleden het doelwit geweest, evenals de sectoren overheid, media en technologie. Deze geavanceerde MATA malware framework is de nieuwste tool die Lazarus gebruikt om verschillende entiteiten te targeten.

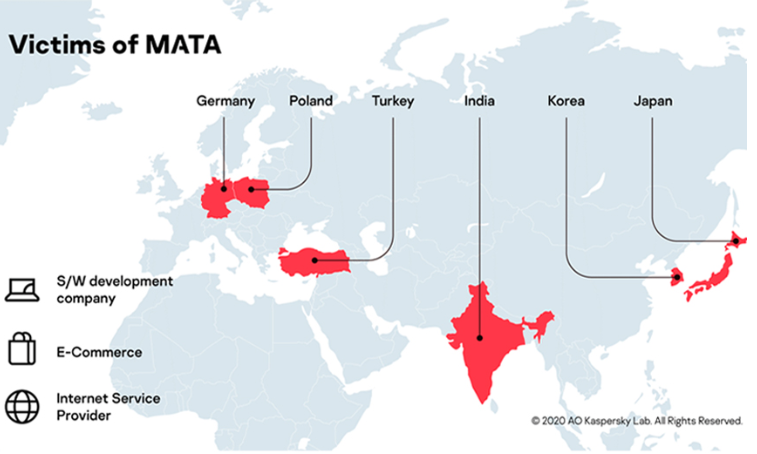

MATA werd onlangs gespot door Kaspersky Lab’s Global Research and Analysis Team, en het lijkt erop dat het werd gebruikt om corporate entiteiten aan te vallen in landen zoals Duitsland, Polen, Turkije, India, Korea en Japan. Gerichte bedrijven zijn een software ontwikkeling en een e-commerce bedrijven, evenals een internet service provider.

“Op basis van onze telemetrie hebben we verschillende slachtoffers kunnen identificeren die besmet waren met het MATA-kader. De infectie is niet beperkt tot een specifiek gebied. Slachtoffers werden geregistreerd in Polen, Duitsland, Turkije, Korea, Japan en India. Bovendien, de acteur gecompromitteerd systemen in verschillende industrieën, waaronder een software development bedrijf, een e-commerce bedrijf en een internet service provider,” Kaspersky gezegd.

MATA malware framework werd gebruikt in pogingen om klantendatabases te stelen

De MATA malware framework heeft vele functies die een verscheidenheid van verschillende kwaadaardige activiteiten kunnen uitvoeren op een geïnfecteerd apparaat, en kan windows, Linux en macOS besturingssystemen richten. Bij het uitvoeren van een aanval kunnen kwaadwillende actoren MATA gebruiken om bestanden en systeemprocessen te manipuleren, DLL’s te injecteren en HTTP-proxy’s te maken.

Volgens Kaspersky, die hier uitgebreid report over kwam, werden MATA-gerelateerde artefacten voor het eerst gebruikt rond april 2018. Het werd agressief gebruikt om bedrijfsentiteiten over de hele wereld te infiltreren.

“De eerste artefacten die we vonden met betrekking tot MATA werden rond april 2018 gebruikt. Daarna, de acteur achter deze geavanceerde malware framework gebruikt het agressief om te infiltreren corporate entiteiten over de hele wereld,” Kaspersky’s rapport zegt.

Hoewel de volledige bedoelingen van Lazarus alleen maar te raden zijn, is het vrij duidelijk dat een van hun interesses klantdatabases is. Kaspersky merkte dat in een geval waar MATA en haar plugins werden ingezet, de kwaadaardige acteurs die het bedrijf probeerde te vinden van het slachtoffer database en verschillende database query’s uit te voeren om de klantenlijst te stelen, maar het is niet bekend of ze succesvol waren. Het verspreiden van ransomware kan ook een van de doeleinden, zoals het werd gebruikt om een slachtoffer te infecteren met VHD ransomware in een bepaald geval.

Kaspersky heeft MATA gekoppeld aan Lazarus groep op basis van unieke orchestrator bestandsnamen die ook werden opgemerkt in versies van de Manuscrypt trojan, die bekend staat als een tool die wordt gebruikt door Noord-Koreaanse hackers.

“Bovendien gebruikt MATA globale configuratiegegevens, waaronder een willekeurig gegenereerde sessie-ID, op datum gebaseerde versie-informatie, een slaapinterval en meerdere C2’s en C2-serveradressen. We hebben gezien dat een van de Manuscrypt varianten (ab09f6a249ca8d1a036eee7a02cdd16) een vergelijkbare configuratiestructuur deelt met het MATA-framework,” voegde Kaspersky toe.

Kaspersky verwacht dat de malware zal evolueren in de toekomst.