Onderzoeker van de veiligheid, Brad Duncan, heeft onlangs opgemerkt dat twee verschillende campagnes met behulp van ‘HoeflerText lettertype is niet gevonden’ pop-ups te verspreiden van malware. Wanneer een gebruiker een gecompromitteerde site, hij/zij in kennis wordt gesteld dat ze moeten een update installeren om te kunnen bekijken van de site. Dit kan ofwel leiden naar RAT (remote access tool) to be installed of naar Locky ransomware. Vreemd genoeg, de eerste beïnvloedt uitsluitend Google Chrome, en het tweede werkt alleen op Chrome en Firefox van Mozilla.

Chrome HoeflerText lettertype update verspreidt RAT malware

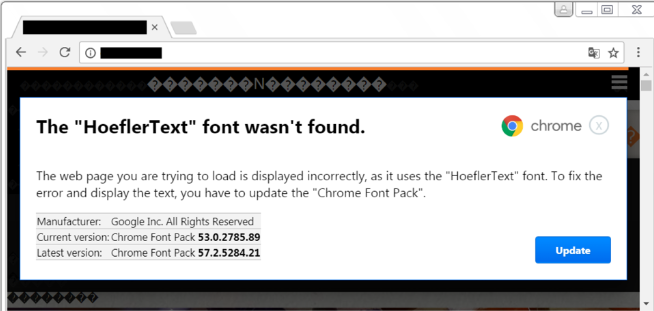

Voor Google Chrome gebruikers, wanneer ze invoert de gecompromitteerde site, een kennisgeving zal pop-up en voorkomen dat de gebruiker toegang tot de pagina. Het zal uitleggen dat het “HoeflerText” lettertype niet is gevonden, en dat moet u bijwerken uw “Chrome Font Pack”. Vermoedelijk, de website die de gebruiker probeert toegang te gebruikt dat bepaald lettertype, en omdat het niet is geïnstalleerd op de computer van de gebruiker, de tekst goed kan niet worden weergegeven. Het heeft het Chrome-logo op, Google Inc. wordt door de fabrikant, maar ziet er niet op afstand legitieme. Helaas, veel minder ervaren gebruikers kan vallen voor dit, en de gevolgen kunnen niet aangenaam zijn.

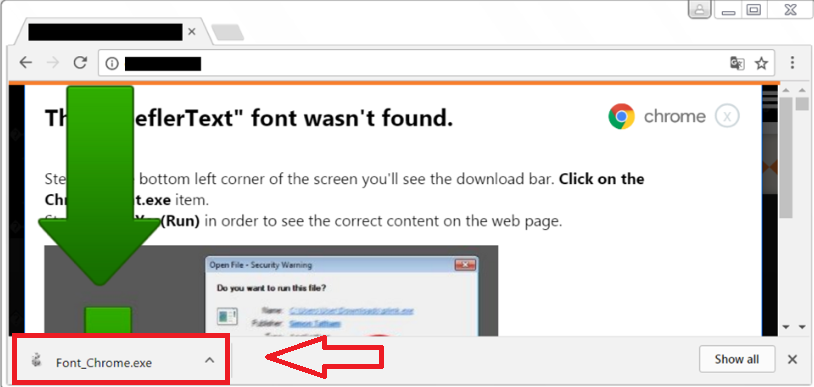

Als de gebruiker op de knop bijwerken geklikt, een “Chrome_Font.exe” bestand op de computer wilt downloaden. Wanneer geopend, zou het het hulpprogramma van NetSupport Manager RAS installeren. Deze tool is gekoppeld aan een andere malware-campagne die tot de gehackte stoom rekeningen leidde.

Als de gebruiker op de knop bijwerken geklikt, een “Chrome_Font.exe” bestand op de computer wilt downloaden. Wanneer geopend, zou het het hulpprogramma van NetSupport Manager RAS installeren. Deze tool is gekoppeld aan een andere malware-campagne die tot de gehackte stoom rekeningen leidde.

Dezelfde type campagne gewend was vorig jaar verschillende ransomware verspreid, en het is onbekend waarom het is nu het implementeren van RAT in plaats van bestand-coderen malware. Het hulpprogramma heeft geen echt een aanwezigheid, en gebruikers misschien niet eens merken dat het daar. Als u het geïnstalleerd ondervindt, kan het worden gerelateerd aan een soort malware activiteit. Ook opgemerkt moet worden dat de site die de schadelijke pop-up toont alleen op Google Chrome werken zal. Duncan merkt op dat als een gebruiker Internet Explorer was om Voer de site, hij/zij een tech-support oplichterij met een telefoonnummer te kiezen in plaats van de pop-up krijgen zou.

Dezelfde type campagne gewend was vorig jaar verschillende ransomware verspreid, en het is onbekend waarom het is nu het implementeren van RAT in plaats van bestand-coderen malware. Het hulpprogramma heeft geen echt een aanwezigheid, en gebruikers misschien niet eens merken dat het daar. Als u het geïnstalleerd ondervindt, kan het worden gerelateerd aan een soort malware activiteit. Ook opgemerkt moet worden dat de site die de schadelijke pop-up toont alleen op Google Chrome werken zal. Duncan merkt op dat als een gebruiker Internet Explorer was om Voer de site, hij/zij een tech-support oplichterij met een telefoonnummer te kiezen in plaats van de pop-up krijgen zou.

Dezelfde soort pop-up leidt gebruikers van Firefox en Chrome tot Lukitus ransomware

Duncan merkte ook op dat het dezelfde soort pop-up in een andere campagne. En dit leidt tot Lukitus ransomware. Als u niet bekend bent met die naam, herkent u Locky ransomware. Dat is een van de meest beruchte bestand-coderen stukken van malware, en na enige tijd worden in de schaduw, heeft het weer met een nieuwe naam, Lukitus.

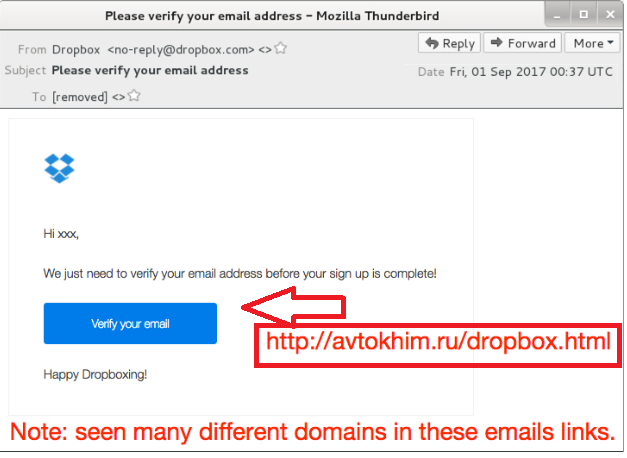

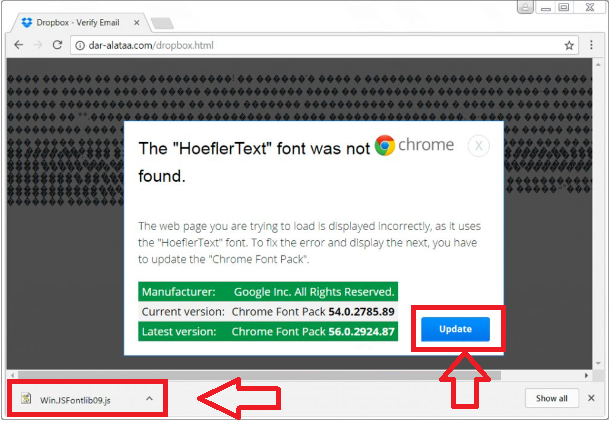

Deze malware campagne gebruikt nep e-mails van Dropbox gebruikers tot de ransomware. Slachtoffers krijgen een e-mail, van zogenaamd Dropbox, beweren dat ze nodig hebben om te controleren of hun e-mail voordat aanmelding is voltooid. Als je druk op de knop ‘Bevestig uw e-mailadres’, zou zij worden genomen naar een site die de eerder genoemde “HoeflerText” weergegeven pop-upmenu. Merk op dat afhankelijk van uw browser, krijg je misschien een andere site. Als gebruikers Internet Explorer of Microsoft Edge gebruiken werden voor toegang tot de gekoppelde site, ze zou worden genomen om een nep Dropbox-site, en niets zou gebeuren. Firefox en Chrome gebruikers zal echter de melding zien.

Als de gebruiker op de knop bijwerken, een bestand met de naam Win.JSFontlib09.js zal downloaden naar de computer. Volgens Duncan, zal het bestand downloaden en installeren van Locky. Zodra de Locky is in de computer van het slachtoffer, bestanden worden gecodeerd en een losgeld nota zal worden geschrapt.

Als de gebruiker op de knop bijwerken, een bestand met de naam Win.JSFontlib09.js zal downloaden naar de computer. Volgens Duncan, zal het bestand downloaden en installeren van Locky. Zodra de Locky is in de computer van het slachtoffer, bestanden worden gecodeerd en een losgeld nota zal worden geschrapt.

Wat uitgebreide verspreiding methoden gaan, niet zou dit zeer effectief. En het is ook niet nieuw. Nep pop-updates zijn gebruikt om het verspreiden van malware voordat. Deze bijzondere infectie is ook zeer gemakkelijk te vermijden. Gewoon onthouden e-mail koppelingen en bijlagen openen van afzenders die u niet herkent, en installeer uitbreidingen niet zonder ervoor te zorgen dat ze veilig zijn. Een eenvoudige Google-zoekopdracht zou u gezegd hebben dat het installeren van de update HoeflerText tot malware leiden zou. En in ieder geval geen browser ooit vraagt u om een lettertype-update te installeren.

Wat uitgebreide verspreiding methoden gaan, niet zou dit zeer effectief. En het is ook niet nieuw. Nep pop-updates zijn gebruikt om het verspreiden van malware voordat. Deze bijzondere infectie is ook zeer gemakkelijk te vermijden. Gewoon onthouden e-mail koppelingen en bijlagen openen van afzenders die u niet herkent, en installeer uitbreidingen niet zonder ervoor te zorgen dat ze veilig zijn. Een eenvoudige Google-zoekopdracht zou u gezegd hebben dat het installeren van de update HoeflerText tot malware leiden zou. En in ieder geval geen browser ooit vraagt u om een lettertype-update te installeren.