De beruchte TeaBot trojan is terug in de Google Play Store nadat het erin geslaagd is om de beveiligingsmaatregelen van Google te omzeilen. TeaBot is een bekende trojan die sms-berichten en inloggegevens kan onderscheppen, waardoor malware-operators toegang hebben tot e-mail, sociale media en zelfs bankrekeningen/ deze kunnen stelen. De trojan zelf is niets ongewoons, omdat alle functies vrij standaard zijn. Wat TeaBot onderscheidt, zijn de distributiemethoden. In plaats van zich te verspreiden via de gebruikelijke methoden zoals e-mails, sms-berichten, kwaadaardige websites, enz., Is TeaBot bekend om zich te verspreiden met behulp van dropper-apps. Deze apps zijn gemaakt om alleen legitiem te lijken om een kwaadaardige payload eenmaal op een apparaat te leveren.

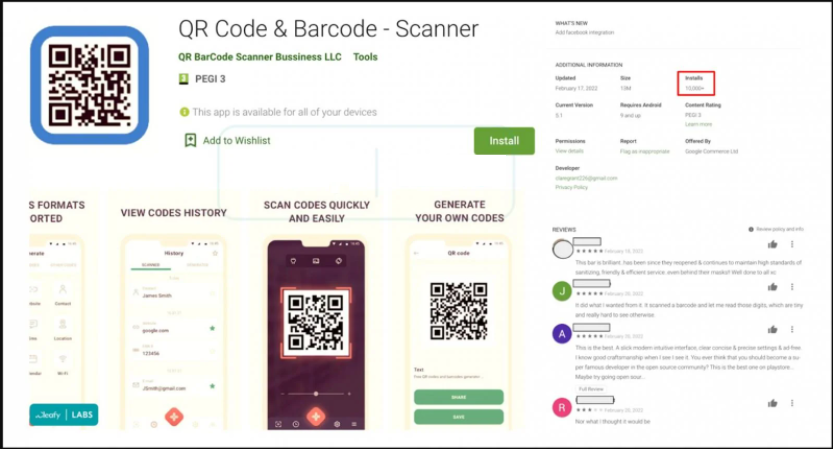

Dropper-apps zoals TeaBot zijn meestal vermomd als hulpprogramma-apps zoals PDF-lezers, zaklampen, QR-codescanners, enz. Gebruikers die dergelijke tools downloaden, hebben meestal haast en nemen niet de tijd om naar beoordelingen te kijken. Bovendien worden app-winkels zoals Google Play over het algemeen beschouwd als veilige plaatsen om apps van te krijgen, zodat gebruikers hun waakzaamheid laten varen. Maar helaas kunnen sommige kwaadwillende actoren alle beveiligingsmaatregelen omzeilen en hun malware-apps in app stores laten vermelden. Deze keer werd TeaBot trojan gespot vermomd als een QR Code & Barcode scanner app en was in staat om meer dan 10.000 apparaten te infecteren. Interessant genoeg levert de kwaadaardige app daadwerkelijk de beloofde functies. Hierdoor kan de trojan lang geïnstalleerd blijven omdat gebruikers niet zullen proberen er vanaf te komen, omdat het werkt zoals beloofd.

De Google Play Store heeft tal van beveiligingsmaatregelen getroffen die helpen voorkomen dat schadelijke apps in de app store worden vermeld. Die beveiligingsmaatregelen omvatten regelmatige scans op elke vorm van kwaadaardig gedrag door apps in de Winkel. Af en toe slaagt een dropper-app er echter in om luister te krijgen op Google Play. Het ding over TeaBot dropper-apps is dat ze niet ronduit kwaadaardig zijn. Er is niets om de beveiligingsmaatregelen van Google Play te activeren, omdat de schadelijke payload pas wordt geleverd nadat de app al op het apparaat staat. Wanneer gebruikers de app downloaden, wordt hen gevraagd een software-update te downloaden, ook wel de schadelijke payload genoemd. De trojan probeert vervolgens machtigingen voor toegankelijkheidsservices te krijgen. Gebruikers moeten de app handmatig toestemming geven. Als ze de lijst met machtigingen zouden lezen, zou dit argwaan moeten wekken, maar veel gebruikers haasten zich door deze stappen. Zodra de payload is gedropt en uitgevoerd, kunnen de kwaadwillende actoren erachter op afstand toegang krijgen tot het apparaat van het slachtoffer. Uiteindelijk is de kwaadaardige app uit op gevoelige informatie, meestal inloggegevens en tweefactorauthenticatietools. Het verkrijgen van dit soort informatie zou malware-operators in staat stellen om toegang te krijgen tot verschillende gevoelige accounts zonder dat gebruikers het zelfs maar opmerken totdat het misschien te laat is.

Over het algemeen wordt het nog steeds aanbevolen om alleen apps uit officiële app-winkels te downloaden. Omdat sommige apps echter de beveiliging kunnen omzeilen, moeten gebruikers nog steeds extra voorzichtig zijn, vooral bij het downloaden van hulpprogramma-apps. Het is een goed idee om de ontwikkelaar te controleren, de recensies te lezen, de machtigingen te bekijken, enz. Als een PDF-lezer toegang tot sms aanvraagt, klopt er iets niet.