Wat kan worden gezegd over dit KOTI Ransomware virus

KOTI Ransomware is een file-encrypting malware, beter bekend als ransomware. Als ransomware was onbekend voor u tot nu toe, u in voor een verrassing. Sterke versleutelingsalgoritmen worden gebruikt door schadelijke software te versleutelen voor gegevensversleuteling, en zodra ze zijn vergrendeld, u ze niet meer openen. Dit is de reden waarom file encrypting kwaadaardige software wordt verondersteld om een zeer schadelijke kwaadaardige software, zien als infectie kan betekenen permanent verlies van gegevens.

Boeven geven u de mogelijkheid om bestanden te decoderen door het betalen van het losgeld, maar dat is niet de aangemoedigde optie. Allereerst, betalen zal niet zorgen voor data decryptie. Het kan naïef zijn om te denken dat criminelen zich verplicht zullen voelen om u te helpen bij het herstel van gegevens, wanneer dat niet hoeft te gebeuren. Bovendien, door te betalen zou je de financiering van de cybercriminelen ‘toekomstige projecten. Wil je echt het soort criminele activiteiten ondersteunen dat miljarden dollars schade toebrengt. Mensen worden ook steeds meer en meer aangetrokken tot het hele bedrijf, omdat hoe meer mensen geven in de eisen, hoe winstgevender het wordt. Je zou kunnen vinden jezelf in dit soort situaties weer ergens in de toekomst, dus het investeren van het gevraagde geld in back-up zou beter zijn, omdat verlies van bestanden zou geen mogelijkheid zijn. Als u een back-up beschikbaar had, u gewoon het virus oplossen KOTI Ransomware en vervolgens bestanden herstellen zonder zich zorgen te maken over het verliezen ervan. Als u zich afvraagt over hoe de infectie erin geslaagd om in uw apparaat, de meest voorkomende methoden zullen worden uitgelegd in de onderstaande paragraaf.

Ransomware verspreid methoden

E-mailbijlagen, exploitkits en kwaadaardige downloads zijn de distributiemethoden die u het meest moet beletten. Nogal een groot aantal ransomware vertrouwen op onzorgvuldigheid van de gebruiker bij het openen van e-mailbijlagen en meer uitgebreide methoden zijn niet nodig. Meer uitgebreide methoden kunnen ook worden gebruikt, hoewel niet zo vaak. Alle hackers moeten doen is een kwaadaardig bestand toe te voegen aan een e-mail, schrijf een plausibele tekst, en ten onrechte beweren te zijn van een echt bedrijf / organisatie. Geld-gerelateerde onderwerpen kunnen vaak worden aangelopen als gebruikers zijn meer geneigd om het openen van deze e-mails. Als oplichters gebruikt een groot bedrijf naam zoals Amazon, mensen kunnen de bijlage te openen zonder na te denken als hackers gewoon zeggen verdachte activiteit werd opgemerkt in de rekening of een aankoop werd gedaan en het ontvangstbewijs wordt toegevoegd. Om jezelf te beschermen tegen deze, er zijn bepaalde dingen die je moet doen bij het omgaan met e-mails. Het is van cruciaal belang dat u ervoor zorgt dat de afzender betrouwbaar is voordat u de verzonden bijlage opent. U moet het e-mailadres nog steeds onderzoeken, zelfs als u bekend bent met de afzender. De e-mails bevatten ook vaak grammaticafouten, die meestal nogal voor de hand liggend zijn. Een andere belangrijke aanwijzing zou kunnen zijn uw naam afwezig, als, laten we zeggen dat je Amazon gebruikt en ze waren om u een e-mail te sturen, zouden ze geen gebruik maken van universele groeten zoals Beste Klant / Lid / Gebruiker, en in plaats daarvan zou de naam die u hen hebt gegeven met invoegen. Infectie kan ook worden gedaan met behulp van ongepatchte zwakke plekken gevonden in de computer software. Deze kwetsbaarheden worden over het algemeen geïdentificeerd door malware onderzoekers, en wanneer leveranciers te weten komen over hen, ze vrij te geven patches om ze te repareren, zodat malware ontwikkelaars niet kunnen profiteren van hen om hun malware te verspreiden. Echter, te oordelen naar de hoeveelheid computers geïnfecteerd door WannaCry, blijkbaar niet iedereen is dat snel om deze updates te installeren voor hun software. Situaties waarin schadelijke software zwakke plekken gebruikt om in te voeren, is waarom het zo belangrijk is dat u uw software regelmatig bijwerkt. Updates kunnen automatisch worden geïnstalleerd als u deze waarschuwingen vervelend vindt.

Hoe gedraagt het zich?

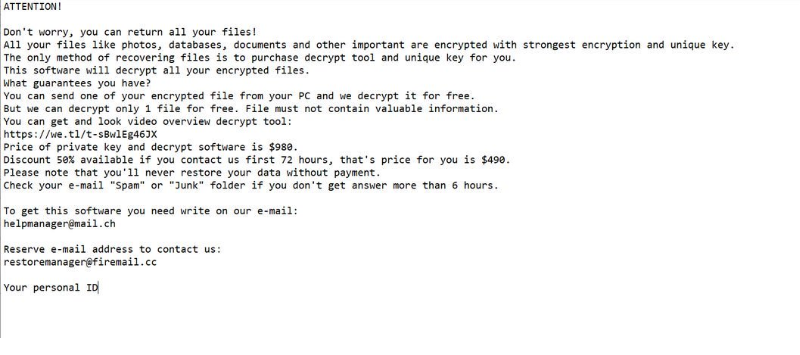

Uw bestanden zullen worden gecodeerd door ransomware kort nadat het infecteert uw systeem. U zult niet in staat zijn om uw bestanden te openen, dus zelfs als je niet ziet wat er gaande is in het begin, weet je dat er uiteindelijk iets mis is. Alle getroffen bestanden hebben een rare bestandsextensie, die mensen kan helpen erachter te komen van de naam van de ransomware. Het moet worden vermeld dat, bestand decryptie kan onmogelijk zijn als de ransomware een sterke encryptie-algoritme gebruikt. In het geval je nog steeds in de war over wat er gaande is, het losgeld nota moet alles duidelijk. U krijgt een decryptor aangeboden in ruil voor een bepaalde hoeveelheid geld. Een duidelijke prijs moet worden weergegeven in de notitie, maar als het niet, zou je contact opnemen met hackers via hun gegeven e-mailadres om uit te vinden hoeveel je zou moeten betalen. We hebben dit al eerder besproken, maar we moedigen het geven van de verzoeken niet aan. Wanneer alle andere opties niet helpen, alleen dan moet je denken over het voldoen aan de eisen. Misschien herinner je je gewoon geen kopieën gemaakt. Een gratis decryptie tool kan ook een optie zijn. Beveiliging onderzoekers zijn in sommige gevallen in staat om gratis decryptors te ontwikkelen, als ze het bestand versleutelen kwaadaardige software kunnen kraken. Kijk naar die optie en alleen als je er volledig zeker van bent dat een gratis decryptiesoftware geen optie is, moet je zelfs maar denken aan betalen. Met behulp van de gevraagde som voor een geloofwaardige back-up zou een beter idee. Als er back-up is gemaakt voordat de infectie is binnengevallen, u gegevens herstellen nadat u het KOTI Ransomware virus wist. Nu dat je je realiseert hoeveel schade dit soort infectie kan veroorzaken, probeer het zo veel mogelijk te ontwijken. Je moet in wezen altijd uw software bijwerken, alleen downloaden van veilige / legitieme bronnen en niet willekeurig geopende bestanden toegevoegd aan e-mails.

Manieren om te verwijderen KOTI Ransomware

Om de ransomware te beëindigen als het nog steeds op het systeem, je moet ransomware te krijgen. Het kan lastig zijn om het virus handmatig op te KOTI Ransomware lossen, omdat u uw apparaat onbedoeld beschadigen. Gaan met de automatische optie zou een slimmere keuze. Dit hulpprogramma is gunstig te hebben op de computer, omdat het niet alleen kan ontdoen van deze dreiging, maar ook voorkomen dat een van het krijgen in de toekomst. Dus kies een programma, installeer het, scan het systeem en als de infectie wordt gevonden, elimineren. Het programma zal echter niet helpen bij het decoderen van uw bestanden. Zodra uw computer is schoongemaakt, moet het normale computergebruik worden hersteld.

Offers

Removal Tool downloadento scan for KOTI RansomwareUse our recommended removal tool to scan for KOTI Ransomware. Trial version of provides detection of computer threats like KOTI Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft Beoordeling WiperSoft is een veiligheidshulpmiddel dat real-time beveiliging van potentiële bedreigingen biedt. Tegenwoordig veel gebruikers geneigd om de vrije software van de download va ...

Downloaden|meer

Is MacKeeper een virus?MacKeeper is niet een virus, noch is het een oplichterij. Hoewel er verschillende meningen over het programma op het Internet, een lot van de mensen die zo berucht haten het pro ...

Downloaden|meer

Terwijl de makers van MalwareBytes anti-malware niet in deze business voor lange tijd zijn, make-up ze voor het met hun enthousiaste aanpak. Statistiek van dergelijke websites zoals CNET toont dat dez ...

Downloaden|meer

Quick Menu

stap 1. Verwijderen van KOTI Ransomware vanuit de veilige modus met netwerkmogelijkheden.

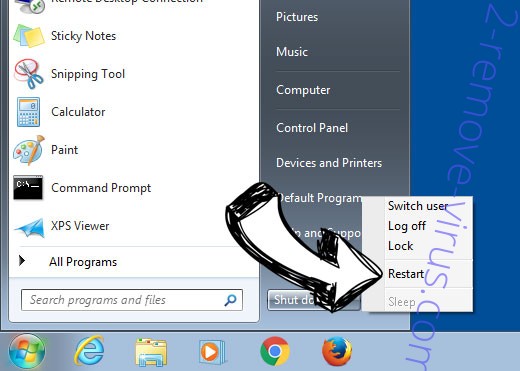

KOTI Ransomware verwijderen uit Windows 7/Windows Vista/Windows XP

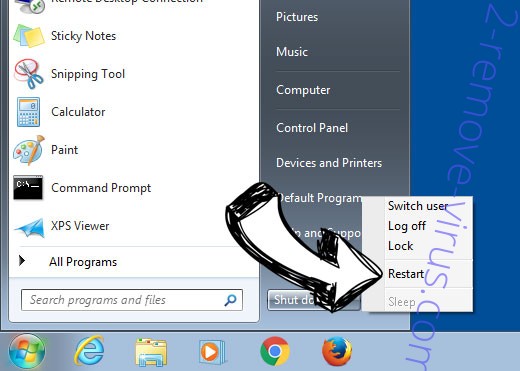

- Klik op Start en selecteer Afsluiten.

- Kies opnieuw opstarten en klik op OK.

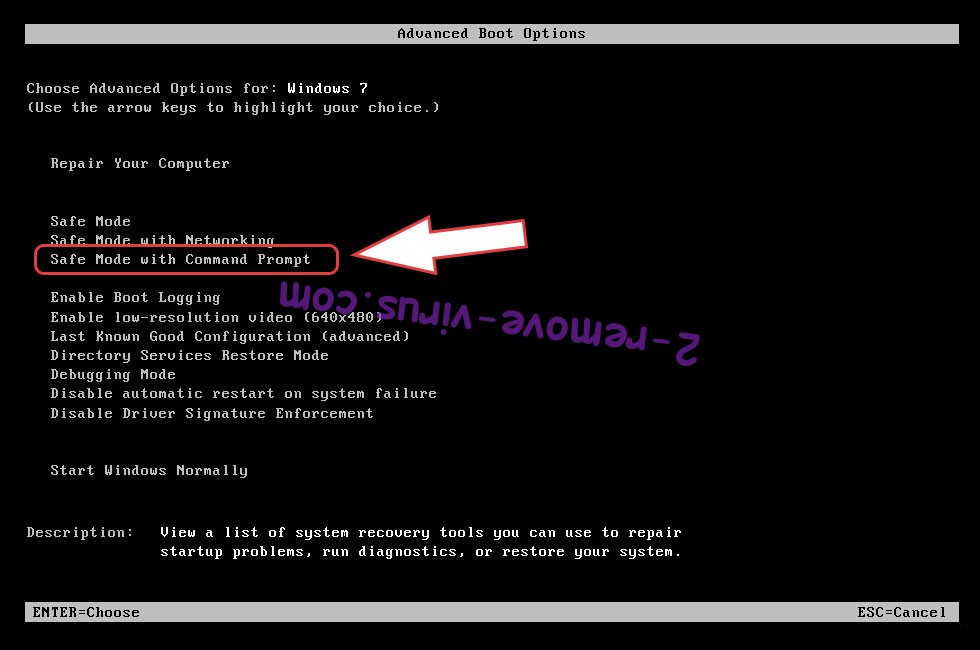

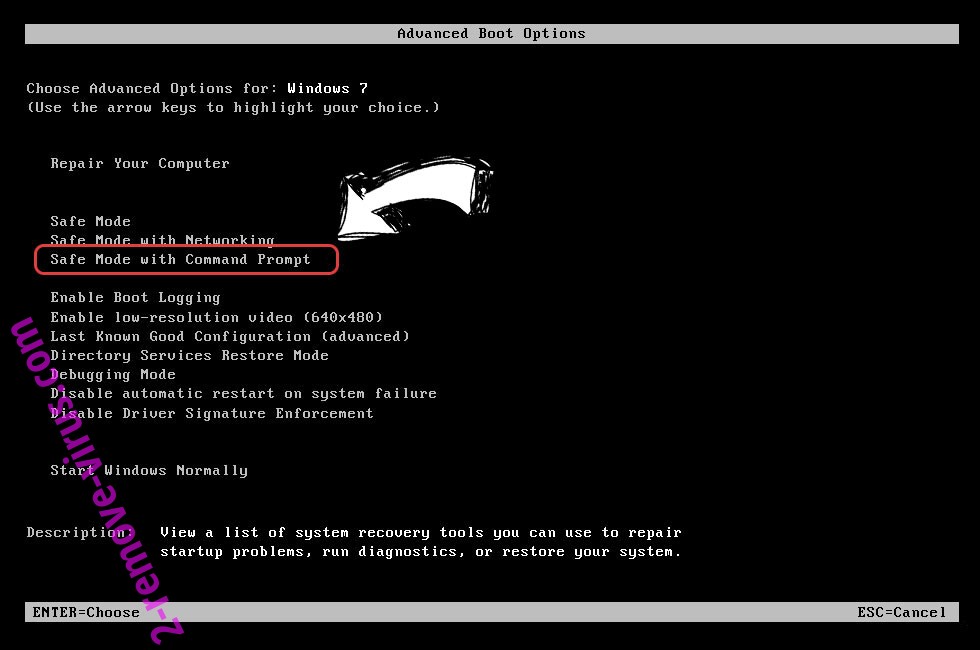

- Start onttrekkend F8 wanneer uw PC begint laden.

- Kies onder Advanced Boot Options, veilige modus met netwerkmogelijkheden.

- Open uw browser en downloaden naar de anti-malware utility.

- Gebruik het hulpprogramma voor het verwijderen van de KOTI Ransomware

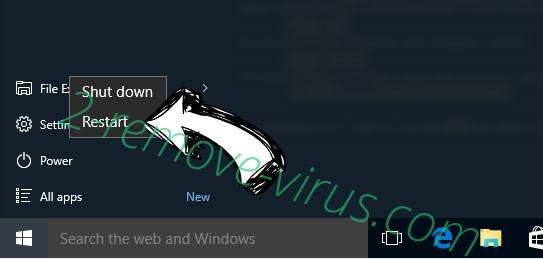

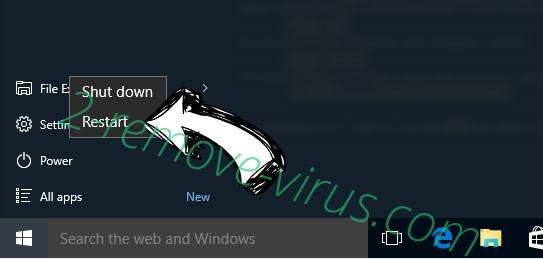

KOTI Ransomware verwijderen uit Windows 8/Windows 10

- Op het login-scherm van Windows, drukt u op de knoop van de macht.

- Tik en houd SHIFT ingedrukt en selecteer Nieuw begin.

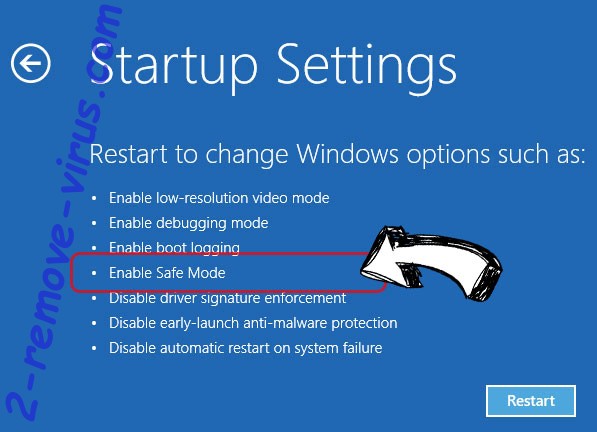

- Ga naar Troubleshoot → Advanced options → Start Settings.

- Kies inschakelen veilige modus of veilige modus met netwerkmogelijkheden onder de opstartinstellingen.

- Klik op opnieuw.

- Open uw webbrowser en de malware remover downloaden.

- De software gebruiken voor het verwijderen van de KOTI Ransomware

stap 2. Herstellen van uw bestanden met behulp van Systeemherstel

KOTI Ransomware verwijderen uit Windows 7/Windows Vista/Windows XP

- Klik op Start en kies afsluiten.

- Selecteer opnieuw opstarten en op OK

- Wanneer uw PC begint te laden, drukt u herhaaldelijk op F8 om geavanceerde opstartopties

- Kies de MS-DOS-Prompt in de lijst.

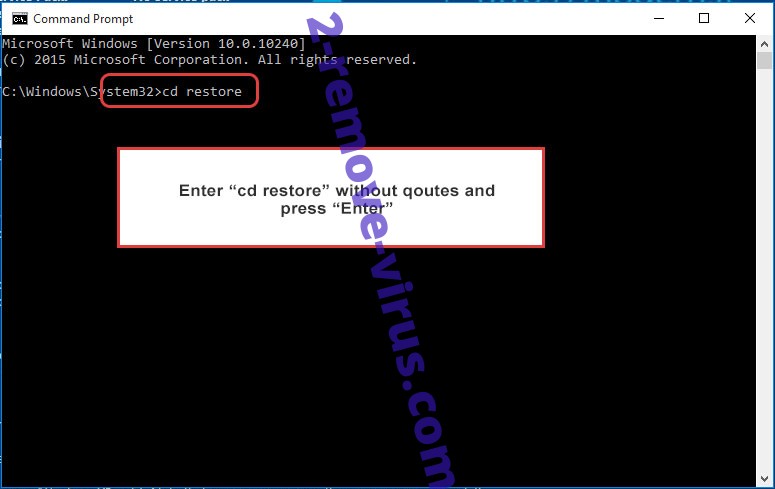

- Typ in het cd restore en tik op Enter.

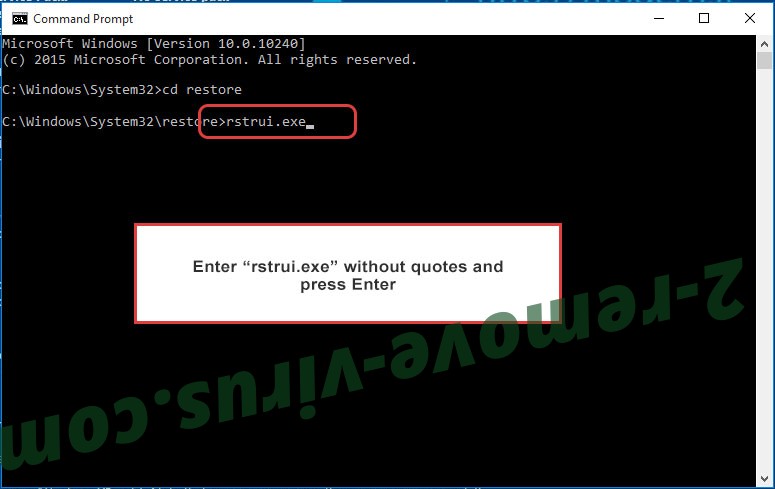

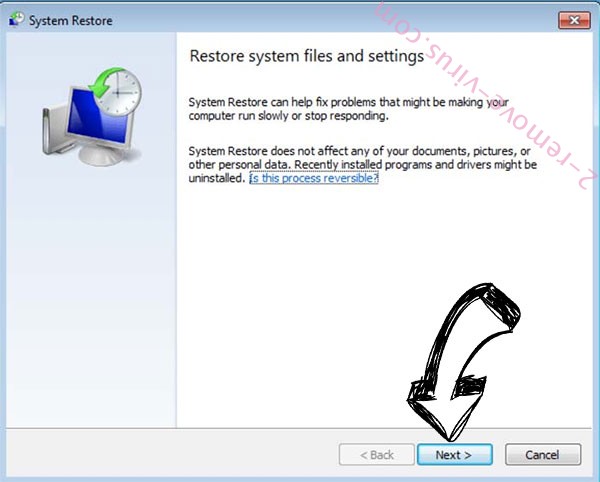

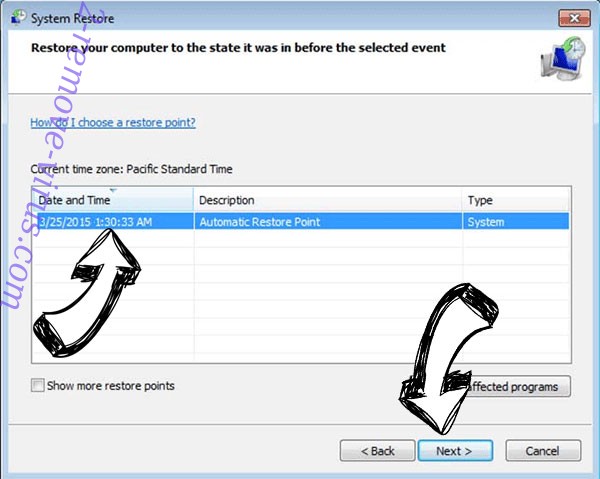

- Type in rstrui.exe en druk op Enter.

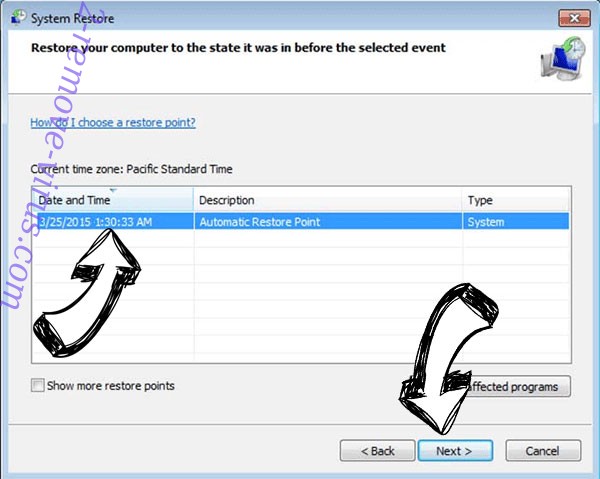

- Klik op volgende in het nieuwe venster en selecteer het herstelpunt vóór de infectie.

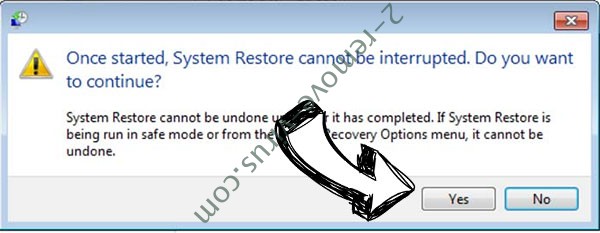

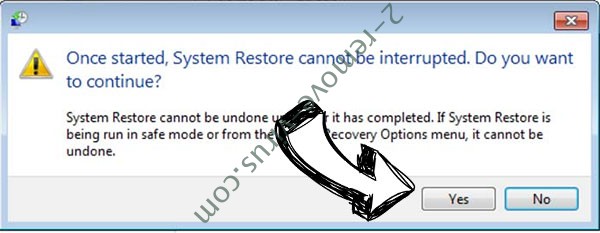

- Klik opnieuw op volgende en klik op Ja om te beginnen de systematiek weergeven.

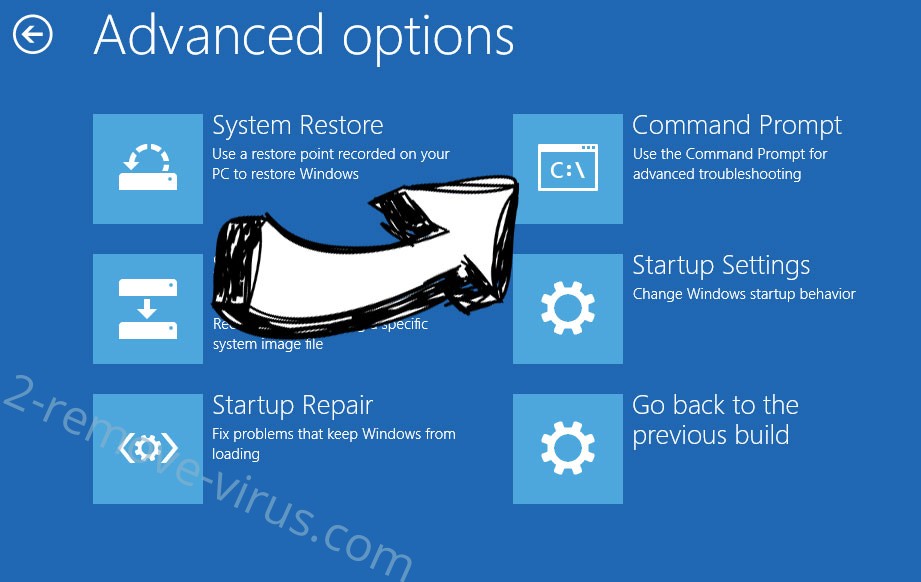

KOTI Ransomware verwijderen uit Windows 8/Windows 10

- Klik op de Power-knop op de Windows login-scherm.

- Druk op en houd SHIFT ingedrukt en klik op opnieuw opstarten.

- Kies problemen oplossen en ga naar geavanceerde opties.

- Selecteer opdrachtprompt en klik op opnieuw opstarten.

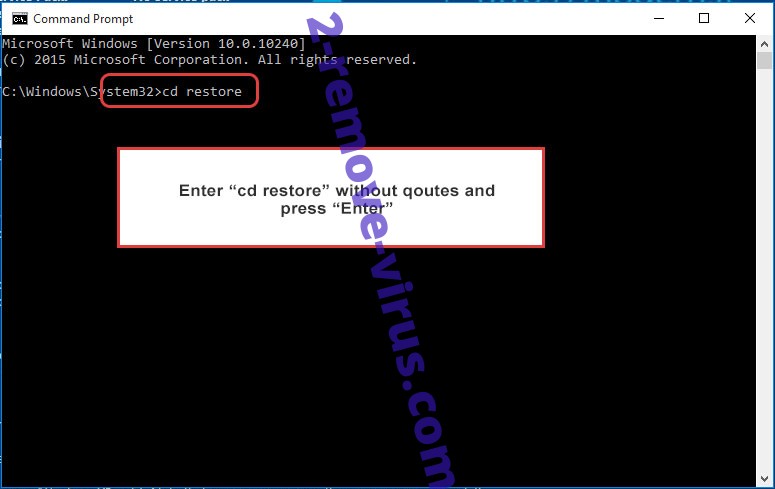

- Ter troepenleiding Prompt, ingang cd restore en tik op Enter.

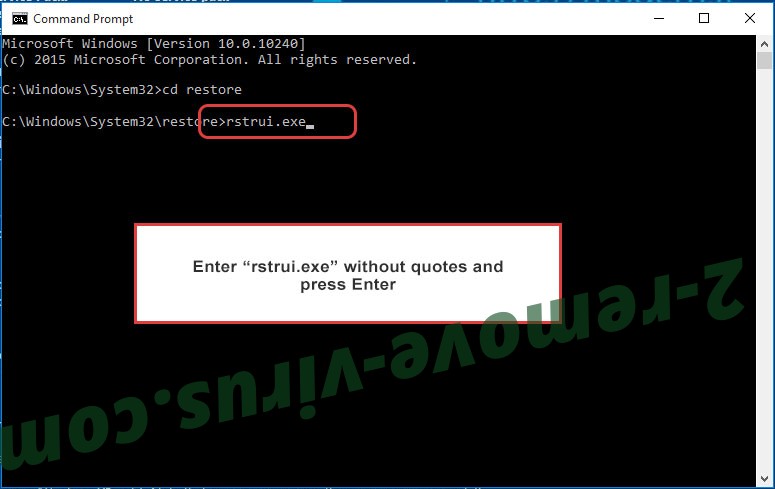

- Typ in rstrui.exe en tik nogmaals op Enter.

- Klik op volgende in het nieuwe venster met systeem herstellen.

- Kies het herstelpunt vóór de infectie.

- Klik op volgende en klik vervolgens op Ja om te herstellen van uw systeem.