Lkfr ransomware behoort tot de Djvu/STOP ransomware-familie. Het is bestandsversleutelende malware die zich richt op persoonlijke bestanden, deze versleutelt en betaling eist voor hun herstel. Het is een gevaarlijk stukje malware omdat bestandsherstel niet altijd gegarandeerd is.

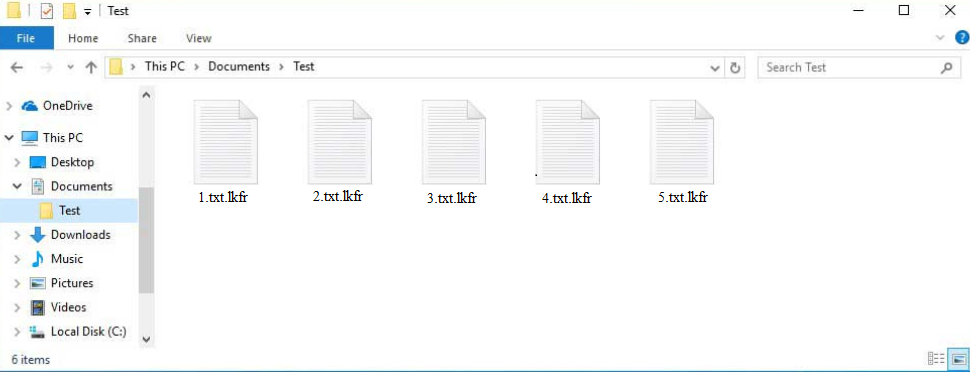

Wanneer het geïnfecteerde bestand wordt geopend, start de ransomware het coderingsproces. Tijdens het coderingsproces geeft de ransomware een vals Windows-updatevenster weer om gebruikers af te leiden. In de tussentijd versleutelt het alle persoonlijke bestanden, inclusief foto’s, video’s, documenten, enz. Gebruikers kunnen herkennen welke bestanden zijn getroffen door te zoeken naar de extensie .lkfr. Een text.txt-bestand wordt bijvoorbeeld text.txt.lkfr als het wordt versleuteld.

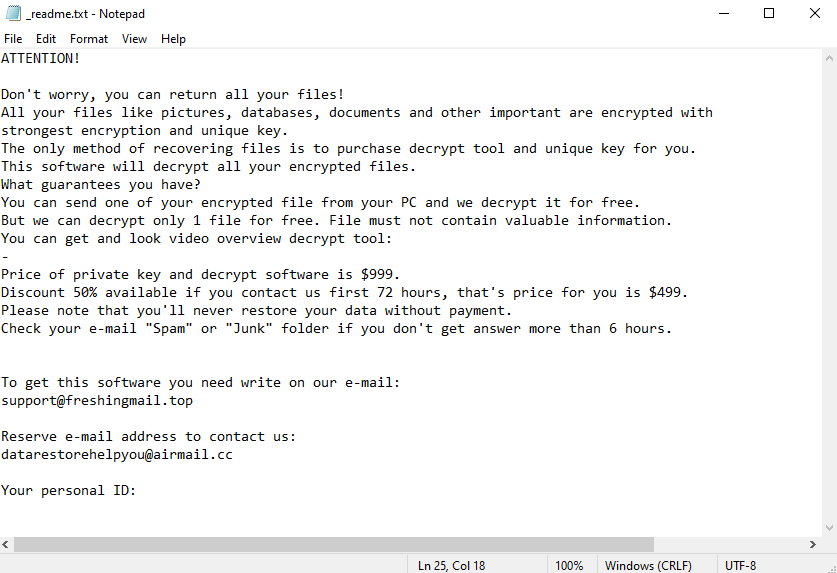

Geen van de versleutelde bestanden kan worden geopend. Om ze te openen, moeten ze eerst door een decryptor worden gehaald. Het verkrijgen van de decryptor zal echter niet eenvoudig zijn. In de losgeldbrief van _readme.txt wordt uitgelegd hoe gebruikers het kunnen kopen.

Volgens de notitie kost een decryptor $ 999, te betalen in Bitcoin. Er is echter zogenaamd een korting van 50% voor gebruikers die binnen de eerste 72 uur contact opnemen met de malware-operators. De notitie vermeldt ook dat één bestand gratis kan worden gedecodeerd zolang het geen belangrijke informatie bevat.

Hieronder vindt u de volledige Lkfr ransomware losgeldbrief:

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Als het om ransomware gaat, wordt het betalen van losgeld nooit aanbevolen. Daar zijn verschillende redenen voor. Allereerst is betalen geen garantie voor een decryptor. Ransomware-operators zijn cybercriminelen, ze opereren niet als een bedrijf. Zelfs als gebruikers betalen, is er niets dat hen dwingt om de decryptor te verzenden. Veel slachtoffers van ransomware hebben betaald voor decryptors, maar hebben niets ontvangen. Er moet ook worden vermeld dat zolang gebruikers geld betalen, ransomware zal gedijen. Hun geld wordt gebruikt om criminele activiteiten te ondersteunen.

Back-up van bestanden is toegankelijk zodra gebruikers deze van hun computer verwijderen Lkfr ransomware . Het wordt ten zeerste aanbevolen om een betrouwbaar anti-malwareprogramma te gebruiken in plaats van te proberen handmatig te verwijderen Lkfr ransomware . Zodra de ransomware volledig is verwijderd, kunnen gebruikers veilig verbinding maken met hun back-up.

Voor gebruikers die geen back-up hebben, is een gratis Lkfr ransomware decryptor ontwikkeld door malware-onderzoekers de enige optie. Het is echter niet zeker dat zo’n decryptor zal worden vrijgegeven. Als dit het geval is, wordt het gepost op NoMoreRansom . Als daar geen decryptor kan worden gevonden, bestaat deze waarschijnlijk niet.

Hoe infecteert ransomware computers?

Net als elke andere ransomware Lkfr ransomware wordt het verspreid via methoden zoals spam-e-mailbijlagen, torrents, kwaadaardige advertenties, enz. Omdat ze minder geneigd zijn om risicovol online gedrag te vertonen, hebben gebruikers met goede surfgewoonten de neiging om veel minder malware tegen te komen in vergelijking met gebruikers met slechte gewoonten. Het ontwikkelen van betere gewoonten is een van de beste manieren om een infectie te voorkomen.

E-mailbijlagen zijn een van de meest voorkomende manieren voor de verspreiding van ransomware. Schadelijke bestanden worden als bijlage bij e-mails gevoegd en wanneer ze worden geopend, kan de malware worden geïnitieerd. Gelukkig voor gebruikers zijn kwaadaardige e-mails niet bijzonder moeilijk te herkennen. Ze zijn vermomd om eruit te zien als e-mails die zijn verzonden door bedrijven waarvan gebruikers zogenaamd gebruik maken van de diensten. Het kan een neppakketbezorgdienst, overheidsinstantie, belastingdienst, enz. zijn. De e-mails creëren een gevoel van urgentie door te beweren dat de bijgevoegde bestanden belangrijke documenten zijn die gevoelige informatie bevatten en onmiddellijk moeten worden geopend. De e-mails kunnen ook valse e-mails met aankoopmeldingen zijn. Om de een of andere reden staan ze echter meestal vol met grammatica- en spelfouten, die ze meteen verraden.

Wanneer gebruikers een ongevraagde e-mail met een bijlage ontvangen, moeten ze altijd opletten hoe ze worden aangesproken. Als het een legitieme e-mail is van een bedrijf waarvan gebruikers de services gebruiken, worden gebruikers bij naam aangesproken. Kwaadaardige e-mails gebruiken algemene woorden zoals Gebruiker, Lid, Klant, enz. omdat ze zich richten op een groot aantal gebruikers met hetzelfde e-mailadres.

Het is ook vermeldenswaard dat e-mails die gericht zijn op specifieke gebruikers veel geavanceerder zullen zijn. Ze zullen de gebruiker bij naam aanspreken en specifieke informatie bevatten om de e-mail geloofwaardiger te laten lijken. Het is dus altijd aan te raden om alle ongevraagde e-mailbijlagen te scannen met anti-malwaresoftware of VirusTotal .

Torrents zijn ook een populaire manier om malware zoals ransomware te verspreiden. Torrent-sites worden slecht gemodereerd, wat betekent dat torrents met malware erin vaak worden geüpload en lang in de lucht blijven. Het is gebruikelijk om malware te vinden in torrents voor entertainmentinhoud, waaronder in torrents voor films, tv-series en videogames. We raden gebruikers ten zeerste af om auteursrechtelijk beschermde inhoud te downloaden met behulp van torrents, omdat dit niet alleen inhoudsdiefstal is, maar ook gevaarlijk.

Hoe te verwijderen Lkfr ransomware

Als u een back-up van uw bestanden heeft, moet u deze van uw computer verwijderen Lkfr ransomware voordat u begint met bestandsherstel. We raden u ten zeerste aan om hiervoor een betrouwbaar anti-malwareprogramma te gebruiken, omdat ransomware een complexe infectie is. Helaas zal het verwijderen van de ransomware niet resulteren in gedecodeerde bestanden omdat een specifieke Lkfr ransomware decryptor nodig is.

Zodra u volledig hebt verwijderd Lkfr ransomware , hebt u toegang tot uw back-up en kunt u beginnen met het herstellen van bestanden. Als u geen back-up heeft, is uw enige optie misschien om te wachten tot er een gratis Lkfr ransomware beschikbaar komt. Of het zal worden vrijgegeven is niet duidelijk, maar als dat zo is, zal het te vinden zijn op NoMoreRansom.

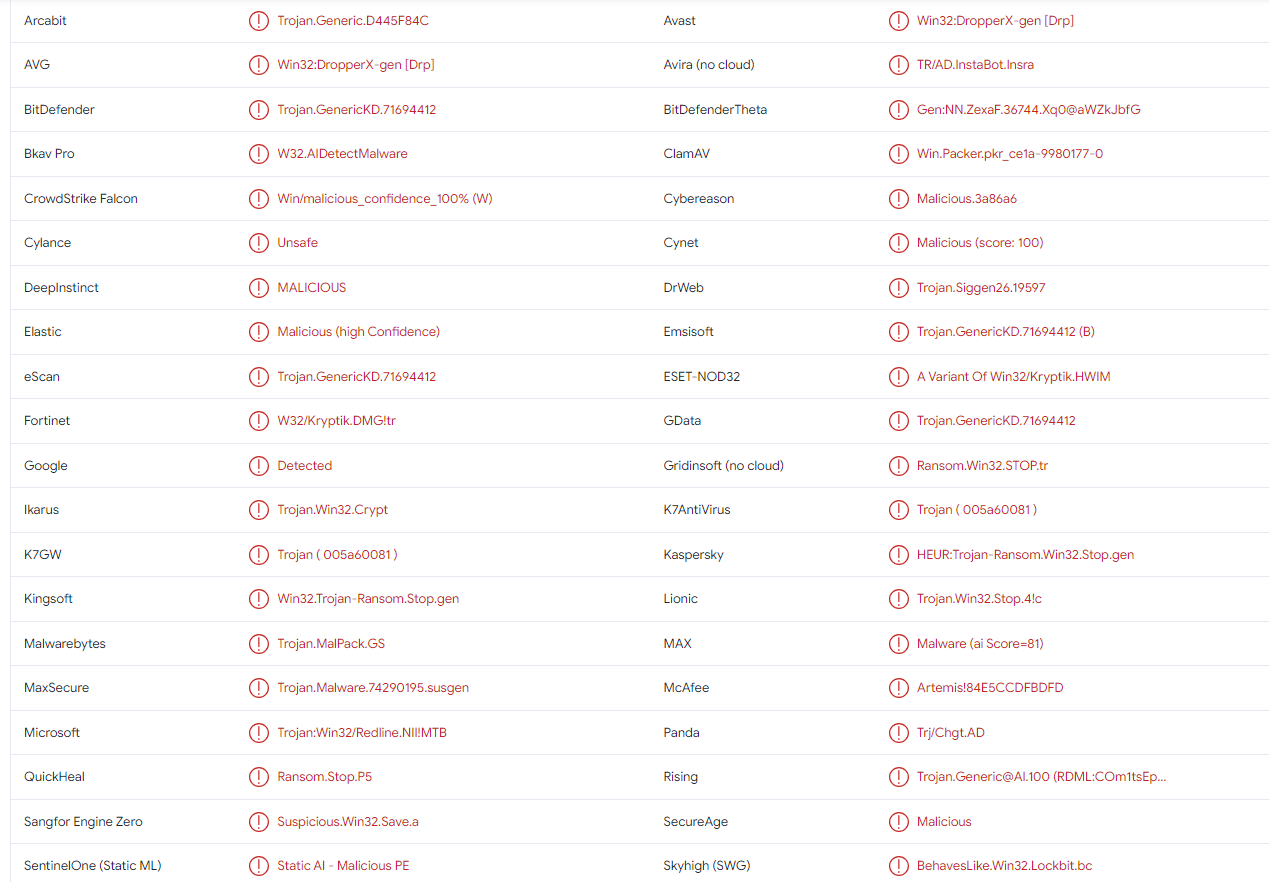

Lkfr ransomware wordt gedetecteerd als:

- Win32:DropperX-gen [Drp] van AVG/Avast

- Trojan.GenericKD.71694412 door BitDefender

- Trojan.MalPack.GS door Malwarebytes

- Trojaans paard:Win32/Redline.NII! MTB van Microsoft

- Trojan.Win32.PRIVATELOADER.YXEBSZ door TrendMicro

- Trojan.GenericKD.71694412 (B) door Emsisoft

- Een variant van Win32/Kryptik.HWIM door ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen door Kaspersky

- Artemis!84E5CCDFBDFD door McAfee