Lkhy ransomware maakt deel uit van de Djvu/STOP ransomware-familie. Het is een soort kwaadaardige software die persoonlijke bestanden versleutelt en ze in wezen gijzelt. Het wordt als zeer gevaarlijk beschouwd omdat bestandsherstel niet altijd mogelijk is als er geen back-up beschikbaar is.

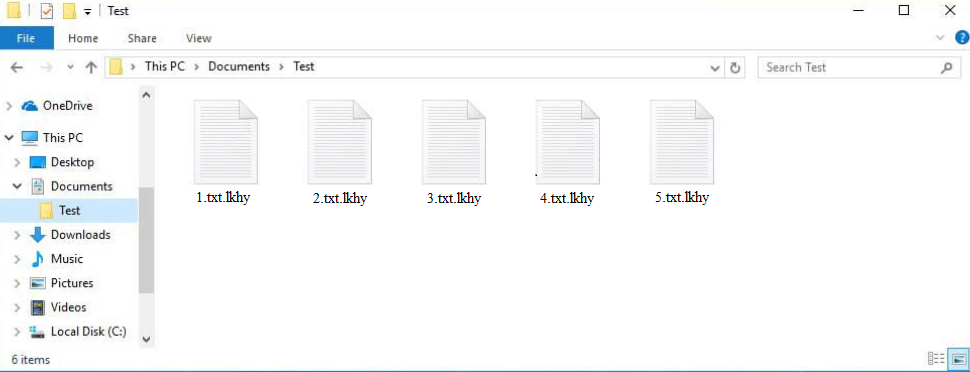

Wanneer gebruikers een geïnfecteerd bestand openen, begint de ransomware onmiddellijk met het versleutelen van bestanden. Het richt zich op alle persoonlijke bestanden, inclusief foto’s, documenten, video’s, enz. Versleutelde bestanden zijn herkenbaar aan de extensie .lkhy. Een versleuteld image.jpg-bestand wordt bijvoorbeeld image.jpg.lkhy.

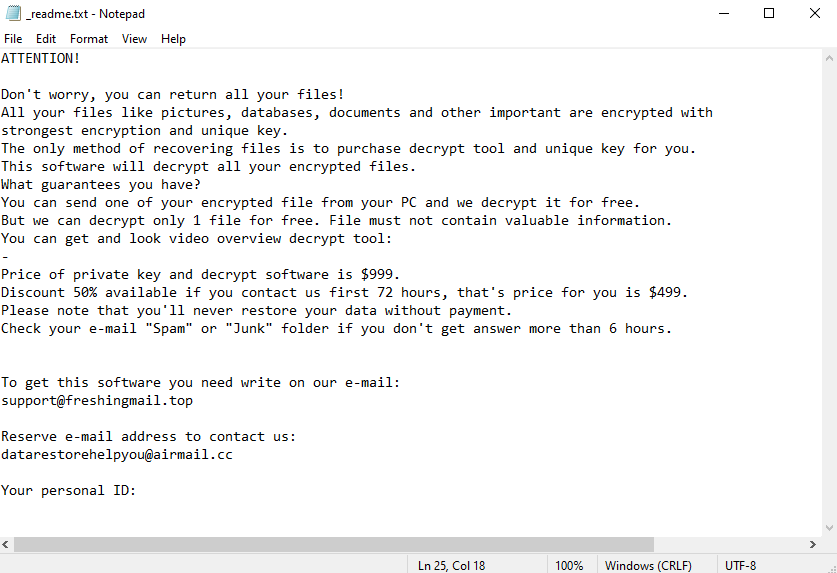

Bestanden met de extensie .lkhy kunnen alleen worden geopend als ze eerst worden gedecodeerd met een speciale decryptor. Het proces van het verkrijgen van de decryptor wordt uitgelegd in de _readme.txt losgeldbrief die in alle mappen met versleutelde bestanden wordt geplaatst. De losgeldbrief legt uit dat slachtoffers eerst $ 999 aan losgeld moeten betalen om de decryptor te krijgen. Er is zogenaamd een korting van 50% voor degenen die binnen de eerste 72 uur contact opnemen met cybercriminelen, evenals een optie om één bestand gratis te decoderen zolang het geen belangrijke informatie bevat.

Hieronder vindt u de volledige losgeldbrief voor Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Gebruikers die geen back-ups van bestanden hebben, overwegen mogelijk het losgeld te betalen. Dit wordt echter om een aantal redenen nooit aanbevolen. Allereerst ontvangen slachtoffers die betalen niet noodzakelijkerwijs een decryptor. Waar gebruikers rekening mee moeten houden, is dat ransomware-operators cybercriminelen zijn. Er zijn geen garanties dat ze een decryptor zullen sturen naar degenen die betalen, omdat er niets is om hen te dwingen zich aan hun deel van de deal te houden. Helaas hebben veel gebruikers in het verleden niet de decryptors ontvangen waarvoor ze hebben betaald. Bovendien wordt het geld dat slachtoffers betalen gebruikt om andere kwaadaardige activiteiten te financieren, waarvan dezelfde gebruikers het slachtoffer kunnen worden.

Zodra gebruikers van hun computer verwijderen Lkhy ransomware , kunnen ze verbinding maken met hun back-ups en beginnen met het herstellen van bestanden. Het is belangrijk om volledig te verwijderen Lkhy ransomware met anti-malwaresoftware voordat u een back-up opent om te voorkomen dat back-upbestanden ook worden versleuteld. Als gebruikers geen back-up hebben, is hun enige optie om te wachten tot er een gratis Lkhy ransomware decryptor wordt vrijgegeven.

Hoe infecteert ransomware de computers van gebruikers?

Malware-infecties, waaronder ransomware, worden op verschillende manieren verspreid, zoals torrents en e-mails. Gebruikers met goede online gewoonten hebben over het algemeen minder kans om een infectie op te lopen dan degenen die risicovol online gedrag vertonen, zoals het gebruik van torrents om auteursrechtelijk beschermde inhoud te downloaden. Het ontwikkelen van betere gewoonten is een van de beste preventieve maatregelen.

Ransomware wordt vaak verspreid via e-mailbijlagen. Cybercriminelen voegen met malware geïnfecteerde bestanden toe aan e-mails en wanneer gebruikers deze bestanden openen, raken hun computers geïnfecteerd. Kwaadaardige e-mails die zich op een groot aantal gebruikers tegelijk richten, zijn meestal vrij duidelijk. De grootste weggeefactie zijn grammatica-/spelfouten. De e-mails zijn zo gemaakt dat het lijkt alsof ze door legitieme bedrijven zijn verzonden, maar omdat ze vol fouten staan, wordt het vrij duidelijk dat ze nep zijn. Kwaadwillende afzenders proberen gebruikers te haasten om het bijgevoegde bestand te openen door te beweren dat het een belangrijk document is dat moet worden beoordeeld.

Een ding waar gebruikers rekening mee moeten houden, is hoe een e-mail hen aanspreekt. Als de afzender beweert afkomstig te zijn van een bedrijf waarvan gebruikers de diensten gebruiken, maar gebruikers aanspreekt met algemene woorden zoals Lid, Gebruiker, Klant, enz., is de e-mail waarschijnlijk spam of kwaadaardig. Legitieme e-mails zouden gebruikers bij naam aanspreken, of liever de naam die ze de bedrijven hebben gegeven.

Sommige gebruikers kunnen het doelwit zijn van meer geavanceerde aanvallen. E-mails die deel uitmaken van een geavanceerde e-mailcampagne zouden er aanzienlijk overtuigender uitzien, zonder grammatica-/spelfouten en specifieke informatie om de e-mail geloofwaardiger te laten lijken. Het wordt ten zeerste aanbevolen om alle ongevraagde e-mailbijlagen te scannen met antimalwaresoftware of VirusTotal voordat u ze opent. Dit zou ervoor zorgen dat een kwaadaardig bestand niet op een apparaat wordt geopend.

Kwaadwillenden gebruiken torrents ook om malware te verspreiden. Het is een geweldige manier om malware te verspreiden, omdat torrent-sites vaak slecht gereguleerd zijn en veel gebruikers malware in torrents niet kunnen herkennen. Meestal wordt malware aangetroffen in torrents voor entertainmentinhoud, waaronder films, tv-series en videogames. Gebruikers worden ontmoedigd om auteursrechtelijk beschermde inhoud te piraten met behulp van torrents en piraterij in het algemeen, omdat het niet alleen inhoudsdiefstal is, maar ook gevaarlijk voor de computer.

Lkhy ransomware verwijdering

Gebruikers met een back-up kunnen beginnen met het herstellen van bestanden zodra ze van de computer zijn verwijderd Lkhy ransomware . Het wordt aanbevolen om een anti-malwareprogramma te gebruiken om te verwijderen Lkhy ransomware , omdat het een zeer complexe infectie is. Als gebruikers dit handmatig proberen te doen, kunnen ze uiteindelijk extra schade aan hun apparaten veroorzaken.

Zodra de computer is ontdaan van ransomware, kunnen gebruikers veilig verbinding maken met hun back-ups en beginnen met het herstellen van bestanden. Voor gebruikers zonder back-up is bestandsherstel niet noodzakelijkerwijs mogelijk. De enige optie van gebruikers is om te wachten tot er een gratis Lkhy ransomware decryptor wordt vrijgegeven. Of het ooit zal worden uitgebracht, is echter niet duidelijk. Als dit het geval is, is het beschikbaar op NoMoreRansom . Als het niet te vinden is op NoMoreRansom, is het nergens anders beschikbaar.

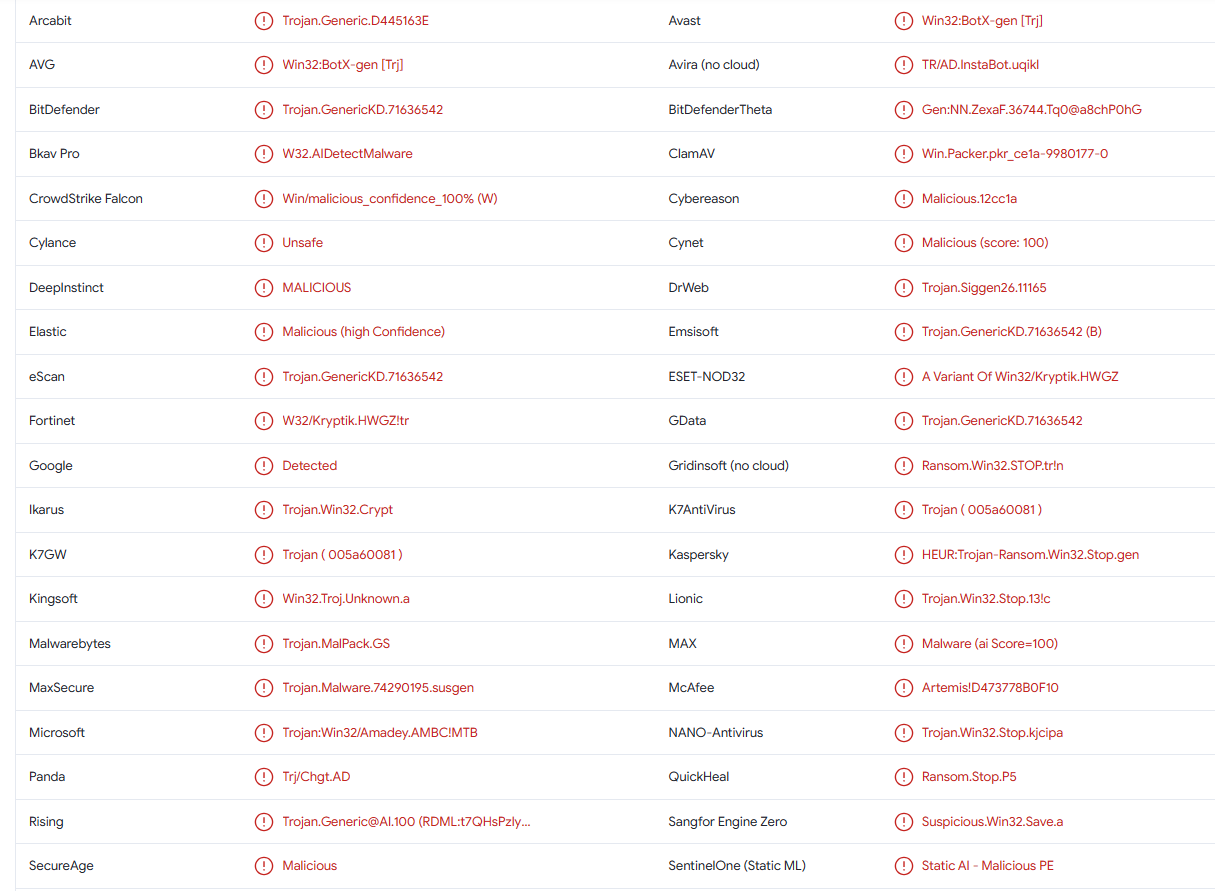

Lkhy ransomware wordt gedetecteerd als:

- Win32:BotX-gen [Trj] door AVG/Avast

- Trojan.GenericKD.71636542 door Bitdefender

- Trojan.MalPack.GS door Malwarebytes

- Trojaans paard:Win32/Amadey.AMBC! MTB van Microsoft

- Trojan.GenericKD.71636542 (B) door Emsisoft

- Een variant van Win32/Kryptik.HWGZ door ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen door Kaspersky

- Losgeld.Win32.STOP.YXEBNZ door TrendMirco

- Artemis! D473778B0F10 door McAfee