S.O.V.A. banking trojan is een zeer geavanceerde malware-infectie die zich richt op Android-apparaten. Het wordt beschouwd als een zeer gevaarlijke infectie vanwege het brede scala aan mogelijkheden, waaronder het stelen van inloggegevens en bankgegevens, en het voorkomen dat gebruikers het verwijderen. Het richt zich op meer dan 200 mobiele apps, waaronder bank-apps en crypto-portefeuilles.

De SOVA banking trojan is meestal vermomd als legitieme apps om gebruikers te misleiden om het te installeren. Gebruikers kunnen via smishing-campagnes naar deze valse/kwaadaardige apps worden geleid. Wanneer gebruikers de valse Android-app downloaden en installeren, stuurt deze een lijst met alle geïnstalleerde apps naar de command &control-server (C2) die wordt beheerd door de kwaadwillende actoren. Wanneer de bedreigingsacteur de lijst met gerichte applicaties heeft verkregen, wordt een lijst met adressen voor elke gerichte applicatie via de C2 teruggestuurd naar de trojan. Deze informatie wordt opgeslagen in een XML-bestand.

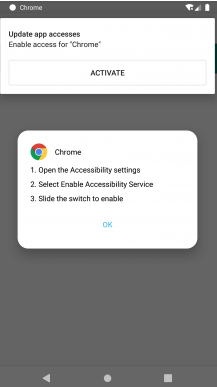

Wanneer gebruikers de schadelijke app downloaden, krijgen ze een venster te zien waarin ze worden gevraagd de app Toegankelijkheidsrechten toe te staan. Door deze toestemming te verlenen, kan de malware zijn kwaadaardige activiteiten starten. S.O.V.A. banking trojan kan een verscheidenheid aan kwaadaardige acties uitvoeren, waaronder het loggen van toetsaanslagen, het stelen van cookies, het onderscheppen van multi-factor authenticatiecookies, het maken van screenshots en het opnemen van video’s, het uitvoeren van bepaalde acties (schermklikken, vegen, enz.), Het toevoegen van valse overlays aan apps en het nabootsen van bank- / betalingstoepassingen.

Om inloggegevens en betaalkaartgegevens te stelen, toont de trojan neppagina’s. Wanneer gebruikers bijvoorbeeld via een app proberen in te loggen op hun bankrekening, krijgen ze mogelijk een overlayvenster te zien dat er identiek uitziet als het legitieme venster. Als gebruikers hun informatie invoeren, wordt deze verzonden naar de kwaadwillende actoren die de trojan bedienen. Deze gestolen inloggegevens worden vaak verkocht op verschillende hackerforums voor andere cybercriminelen, of ze kunnen door de malware-operators zelf worden gebruikt om het geld van gebruikers te stelen.

Er wordt ook aangenomen dat een bijgewerkte versie van de trojan ook alle gegevens op een Android-apparaat zal versleutelen, waardoor deze in wezen wordt gegijzeld. Ransomware gericht op Android-apparaten is niet erg gebruikelijk, dus het is een vrij ongebruikelijke functie.

S.O.V.A. banking trojan kan zichzelf ook beschermen tegen gebruikers die het proberen te verwijderen. Wanneer gebruikers de app proberen te verwijderen, onderschept de trojan deze actie en leidt gebruikers om naar het startscherm met een bericht met de tekst “De app is beveiligd”. Dit kan het verwijderen behoorlijk lastig maken S.O.V.A. banking trojan . Bovendien kan het voor gewone gebruikers moeilijk zijn om zelfs de trojan op te merken, omdat deze mogelijk geen duidelijke tekenen van aanwezigheid vertoont. Sluipend gedrag kan ervoor zorgen dat de trojan veel langer geïnstalleerd blijft.

De trojan richt zich op meer dan 200 apps, waaronder bank- en crypto-portemonnee-apps. Het richt zich op specifieke landen, waaronder Australië, Brazilië, China, India, de Filippijnen, het Verenigd Koninkrijk, Rusland, Spanje en Italië.

Hoe wordt S.O.V.A. banking trojan het verdeeld?

Het lijkt erop dat het S.O.V.A. banking trojan voornamelijk wordt verspreid via smishing (of phishing via sms) aanvallen. Gebruikers krijgen links met berichten waarin wordt beweerd dat ze een app of een update moeten downloaden. De sms kan vermomd zijn om eruit te zien alsof deze is verzonden door een bank, overheidsinstantie, enz. Het is niet moeilijk om telefoonnummers te vervalsen, zodat ze redelijk legitiem kunnen lijken. De berichten zelf zitten echter meestal vol met grammatica-/spelfouten, waardoor ze meteen wegkwijnen.

Wanneer gebruikers op de links in deze berichten klikken, worden ze naar sites geleid die hen vragen een app te downloaden. Het is vermeldenswaard dat legitieme sms’jes van banken of een ander legitiem bedrijf / agentschap nooit links zullen bevatten. Als gebruikers een bericht ontvangen dat zogenaamd van hun bank is en gebruikers wordt gevraagd op de link te klikken om hun bankrekening te deblokkeren, is dit een kwaadaardig bericht. Gebruikers mogen nooit op onbekende links klikken, vooral niet in sms-berichten.

Het verbergt zich ook in nep-apps die zijn gemaakt om eruit te zien als legitieme apps (bijv. Google Chrome ). Dit is een veelgebruikte distributiemethode omdat veel gebruikers niet voorzichtig zijn bij het downloaden van apps op hun smartphones. Gebruikers kunnen deze nep-apps tegenkomen die worden gepromoot in dubieuze app-winkels of forums van derden. Het wordt over het algemeen niet aanbevolen om apps van niet-officiële bronnen te downloaden, omdat dit kan leiden tot een malware-infectie. Die sites worden vaak slecht beheerd en hebben onvoldoende beveiligingsmaatregelen. Vanwege die slechte moderatie kunnen kwaadwillende actoren gemakkelijk misleidende apps uploaden met malware erin.

Kwaadaardige downloads zijn een van de redenen waarom gebruikers zich moeten houden aan officiële app-winkels zoals de Google Play Store. Google investeert veel geld in het beveiligen van zijn app store, dus de kans op het downloaden van een kwaadaardige app is veel kleiner bij het gebruik van de Play Store. Maar zelfs bij het gebruik van officiële winkels moeten gebruikers voorzichtig zijn. Zelfs als de Play Store aanzienlijk veiliger is dan elke app store van derden, is deze nog steeds niet perfect. Kwaadwillende actoren gebruiken verschillende methoden om de beveiligingsmaatregelen van Google te omzeilen, en ze zijn soms succesvol. Gebruikers moeten altijd beoordelingen lezen, machtigingen controleren, de ontwikkelaars onderzoeken, enz. Vooral machtigingen zijn iets dat gebruikers zorgvuldig moeten controleren. Gebruikers moeten overwegen waarom apps de machtigingen vragen die ze doen en of ze deze daadwerkelijk nodig hebben. Als een mobiele game-app bijvoorbeeld toestemming vraagt om toegang te krijgen tot de microfoon/camera, zou dat een paar vragen moeten oproepen. Als een app er op enigerlei wijze verdacht uitziet, moeten gebruikers het downloaden ervan vermijden, zelfs als deze zich in een legitieme winkel zoals Google Play bevindt.

S.O.V.A. banking trojan verwijdering

Het S.O.V.A. banking trojan is een zeer geavanceerde infectie en het verwijderen ervan kan erg lastig zijn. Android-antivirus-apps detecteren de trojan, dus het wordt aanbevolen om dat te proberen voor gebruikers van wie de apparaten zijn geïnfecteerd. Als de Trojan echter voortdurend probeert te voorkomen dat deze wordt verwijderd, kan een volledige fabrieksreset nodig zijn om te verwijderen S.O.V.A. banking trojan . Dat zou alle gegevens op het apparaat verwijderen, inclusief de trojan.

Voor gebruikers op wiens apparaten de S.O.V.A. banking trojan is bevestigd, wordt het ten zeerste aanbevolen om alle wachtwoorden te wijzigen met behulp van een malwarevrij apparaat. Bovendien, als enige vorm van bankgegevens is gecompromitteerd, moeten gebruikers contact opnemen met hun bank om hun rekeningen te beveiligen.