Co to jest Escobar Malware (Android) ?

Zeszłoroczne nowe złośliwe oprogramowanie Aberebot na Androida zostało przemianowane na „Escobar”, tego samego starego trojana bankowego, ale z nowymi funkcjami. Sądząc po postach autora na forach hakerskich, to złośliwe oprogramowanie dla Androida jest nadal w fazie testów, ale prawdopodobnie zacznie wpływać na użytkowników w najbliższej przyszłości. Zaktualizowane złośliwe oprogramowanie ma dość niepokojące funkcje, takie jak możliwość kradzieży kodów jednorazowych z Google Authenticator, aplikacji używanej przez wielu użytkowników do dodawania dodatkowej warstwy bezpieczeństwa do swoich kont.

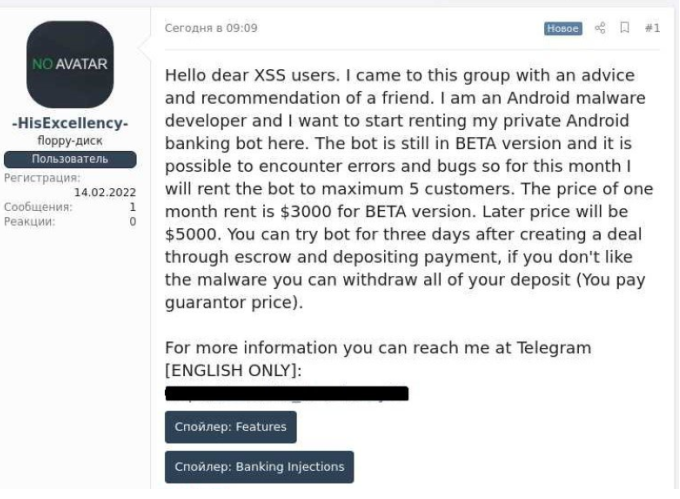

Początkowa wersja szkodliwego oprogramowania Escobar pojawiła się po raz pierwszy w połowie 2021 r., A w lutym 2022 r. na rosyjskojęzycznym post forum pojawiło się zaproszenie cyberprzestępców do korzystania z wersji BETA Escobara. Autor oferuje złośliwe oprogramowanie Escobar jako złośliwe oprogramowanie jako usługę (MaaS), które zasadniczo pozwala cyberprzestępcom, którzy mają bardzo małe umiejętności, na przeprowadzanie złośliwych ataków. Zgodnie z postem autora, wersja BETA kosztuje $ 3000 / miesiąc, ale po wydaniu pełnej wersji cena wzrośnie do $ 5000 / miesiąc.

Escobar Malware to trojan bankowy, więc jego głównym celem są informacje bankowe użytkowników. Po zainicjowaniu złośliwe oprogramowanie żąda łącznie 25 uprawnień. Wśród jego możliwości są: nagrywanie dźwięku, czytanie SMS-ów, przechowywanie odczytów / zapisów, wykonywanie połączeń, śledzenie lokalizacji, odinstalowywanie aplikacji, wstrzykiwanie adresów URL do przeglądarek internetowych i korzystanie z aparatu telefonu. Ale co najważniejsze, złośliwe oprogramowanie zasadniczo pozwala atakującym całkowicie przejąć telefon. Przyznanie wszystkich tych uprawnień złośliwemu oprogramowaniu zasadniczo oznacza, że może ono zrobić wszystko, w tym wyświetlać fałszywe strony logowania w celu wyłudzenia danych logowania, a także kraść kody uwierzytelniania wieloskładnikowego z SMS-ów i/lub aplikacji takich jak Google Authenticator.

Escobar Malware nie zostało jeszcze w pełni wydane, więc obecnie nie jest jasne, jak dokładnie będzie dystrybuowane. Biorąc jednak pod uwagę, że autor szkodliwego oprogramowania planuje go wynająć, możemy spodziewać się, że metod dystrybucji będzie wiele. Istnieją jednak doniesienia o złośliwym oprogramowaniu zamaskowanym jako aplikacja antywirusowa McAfee. Działa to w ten sposób, że użytkownicy mogą natknąć się na fałszywe alerty o wirusach na swoim urządzeniu z Androidem podczas przeglądania niektórych stron internetowych. Alerty te wykorzystują różne taktyki zastraszania, aby zastraszyć użytkowników do pobrania oferowanych aplikacji. Użytkownicy nadaliby tym aplikacjom wszelkiego rodzaju uprawnienia, ponieważ znają nazwy takie jak McAfee i ufają aplikacjom. To tylko pokazuje, jak ważne jest, aby użytkownicy pobierali aplikacje tylko z legalnych źródeł, takich jak Sklep Google Play. Sklep Google Play jest ściśle regulowany i chociaż niektóre złośliwe aplikacje są w stanie ominąć środki bezpieczeństwa, nadal znacznie bezpieczniej jest pobierać aplikacje z niego zamiast nieznanych sklepów z aplikacjami innych firm.

Chociaż Escobar Malware (Android) prawdopodobnie będzie to niebezpieczna infekcja złośliwym oprogramowaniem, nie wydaje się być niczym przełomowym. Obowiązują więc zwykłe metody unikania złośliwego oprogramowania. A w przypadku urządzeń z Androidem, które są już zainfekowane, najlepiej jest użyć aplikacji antywirusowej, aby usunąć Escobar Malware (Android) .

Sposoby ochrony urządzenia z Androidem przed złośliwym oprogramowaniem Escobar i zapobiegania kradzieży poświadczeń

Istnieją pewne działania, które możesz podjąć, aby chronić swoje urządzenie z Androidem przed złośliwym oprogramowaniem Escobar, a także wieloma innymi zagrożeniami, które mogą mieć wpływ na Androida.

- Do pobierania aplikacji używaj tylko legalnych sklepów z aplikacjami.

Jak już powiedzieliśmy, legalne sklepy z aplikacjami, takie jak Sklep Google Play, mają bardzo surowe środki bezpieczeństwa. Tak więc szanse na napotkanie złośliwych aplikacji w Google Play są znacznie niższe niż w przypadku sklepów z aplikacjami innych firm. Jednak ważne jest również, aby pamiętać, że te środki bezpieczeństwa nie są bezwzględne, a niektóre złośliwe aplikacje są w stanie je ominąć. Zdarzyło się to w przeszłości, dlatego ważne jest, aby zawsze dokładnie sprawdzać wszystko przed zainstalowaniem aplikacji. Sprawdź programistę, recenzje, prośby o pozwolenie itp.

- Rozważ użycie aplikacji antywirusowej.

Dobrym pomysłem może być zainstalowanie aplikacji antywirusowej na urządzeniu z Androidem. Jeśli przypadkowo zainstalujesz złośliwą aplikację, zostanie ona natychmiast wykryta przez program antywirusowy zainstalowany na Twoim urządzeniu, zanim będzie mogła wyrządzić jakiekolwiek szkody. Jeśli jednak planujesz korzystać z aplikacji antywirusowej na Androida, pobierz ją z legalnego źródła.

- Zawsze sprawdzaj uprawnienia aplikacji.

Podczas instalowania dowolnej aplikacji zostaniesz poproszony o nadanie jej określonych uprawnień, aby aplikacja mogła działać zgodnie z przeznaczeniem. Na przykład aplikacja do edycji zdjęć poprosi o dostęp do zdjęć / aparatu. Uprawnienia, których żąda aplikacja, mogą wiele powiedzieć o tym, co robi aplikacja. Dlatego podczas instalowania dowolnej aplikacji, niezależnie od tego, czy pochodzi ona ze Sklepu Google Play, czy z dowolnego innego miejsca, zawsze sprawdzaj uprawnienia. Jeśli instalujesz aplikację latarki, ale żąda ona dostępu do wiadomości SMS lub danych, dokładnie zastanów się, dlaczego podstawowa aplikacja narzędziowa wymaga takich uprawnień.

- Użyj menedżera haseł, który może odróżnić fałszywe i legalne ekrany logowania.

Menedżery haseł to bardzo wygodne narzędzia, które nie tylko generują/przechowują hasła, ale mogą również pomóc w identyfikacji witryn phishingowych. Menedżerowie haseł mogą automatycznie wypełniać zapisane dane logowania w formularzach logowania stron internetowych, więc jeśli odwiedzisz witrynę phishingową, menedżer haseł nie wypełni danych uwierzytelniających, sygnalizując, że coś jest nie tak.

- Zawsze sprawdzaj adres URL witryny przed zalogowaniem.

Witryny phishingowe są często sprawiane, że wyglądają mniej więcej identycznie z legalnymi witrynami, więc nie jest zaskakujące, że wielu użytkowników daje się na to nabrać. Jednak bez względu na to, jak legalny może być projekt witryny phishingowej, adres URL zawsze ją ujawni. Zanim spróbujesz zalogować się w dowolnym miejscu, zawsze sprawdź, czy adres URL jest taki, jaki powinien być.