Czym jest unikalne ransomware

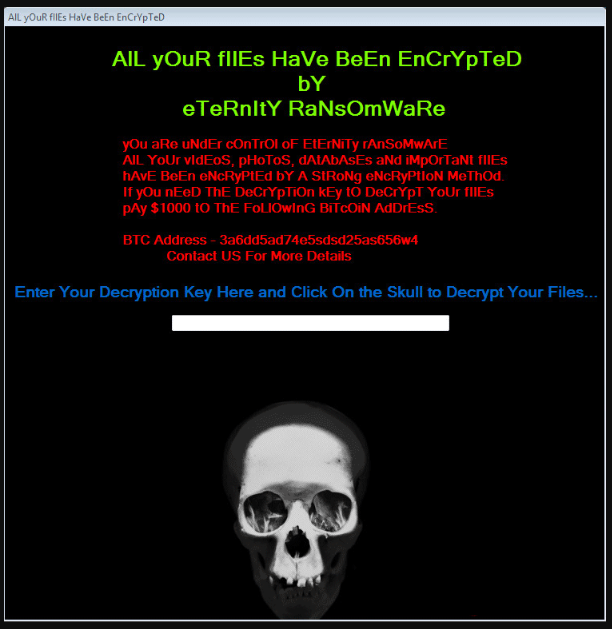

Unikalne ransomware ransomware to złośliwy program, który zakoduje twoje dane. Prawdopodobnie nigdy wcześniej na niego nie wpadłeś, a szczególnie szokujące może być dowiedzenie się, co robi. Jeśli do zaszyfrowania danych użyto zaawansowanego algorytmu szyfrowania, nie będzie można ich otworzyć, ponieważ zostaną zablokowane. Ofiary nie zawsze są w stanie odszyfrować pliki, dlatego uważa się, że złośliwe oprogramowanie szyfrujące dane jest tak skażające na wysokim poziomie.

Przestępcy dadzą ci szansę na odszyfrowanie danych za pomocą ich deszyfratora, będziesz musiał po prostu zapłacić okup, ale ta opcja nie jest sugerowana z kilku powodów. Przede wszystkim płacenie nie zagwarantuje odszyfrowania danych. Bylibyśmy zaskoczeni, gdyby oszuści nie wzięli twoich pieniędzy i nie poczuli się zobowiązani do pomocy w odzyskaniu danych. Ponadto pieniądze te pomogłyby w przyszłości kodowaniu plików złośliwego oprogramowania lub innego złośliwego oprogramowania. Czy naprawdę chciałbyś wesprzeć branżę, która już wyrządza milionowe szkody firmom? Oszuści zdają sobie również sprawę, że mogą łatwo zarabiać pieniądze, a im więcej ofiar zastosuje się do żądań, tym bardziej atrakcyjne staje się złośliwe oprogramowanie szyfrujące pliki dla tego typu osób. Inwestowanie pieniędzy, które musisz zapłacić, w kopię zapasową może być lepszą opcją, ponieważ utrata danych nie byłaby problemem. Jeśli kopia zapasowa została wykonana przed zainfekowaniem urządzenia przez ransomware, możesz po prostu usunąć wirusa ransomware Unique i przystąpić do odzyskiwania plików. Jeśli wcześniej nie natknąłeś się na złośliwe oprogramowanie szyfrujące dane, możliwe jest również, że nie wiesz, jak udało mu się zainfekować twój system, dlatego uważnie przeczytaj poniższy akapit.

Jak dystrybuowane jest ransomware Unique

Ransomware może infekować dość łatwo, zwykle przy użyciu takich metod, jak dołączanie plików złośliwego oprogramowania do wiadomości e-mail, wykorzystywanie niezałatanego oprogramowania i hostowanie zainfekowanych plików na podejrzanych platformach pobierania. Ponieważ te metody są nadal używane, oznacza to, że użytkownicy są dość niedbali podczas korzystania z poczty e-mail i pobierania plików. Niemniej jednak niektóre ransomware mogą być dystrybuowane przy użyciu bardziej wyrafinowanych metod, które wymagają więcej wysiłku. Wszystko, co oszuści muszą zrobić, to dołączyć zainfekowany plik do wiadomości e-mail, napisać jakiś tekst i fałszywie twierdzić, że pochodzi z wiarygodnej firmy / organizacji. Te e-maile często mówią o pieniądzach, ponieważ jest to drażliwy temat, a użytkownicy są bardziej skłonni do impulsywności podczas otwierania e-maili wspominających o pieniądzach. Dość często zdarza się, że zobaczysz duże nazwy firm, takie jak Amazon, na przykład, jeśli Amazon wyśle komuś e-mail z potwierdzeniem zakupu, którego użytkownik nie dokonał, natychmiast otworzy załączony plik. Jest kilka rzeczy, które należy wziąć pod uwagę podczas otwierania plików dołączonych do wiadomości e-mail, jeśli chcesz chronić swoje urządzenie. Przed przystąpieniem do otwierania załączonego pliku zajrzyj do nadawcy wiadomości e-mail. Nawet jeśli znasz nadawcę, nie spiesz się, najpierw sprawdź adres e-mail, aby upewnić się, że jest legalny. Błędy gramatyczne są również dość częste. Innym oczywistym znakiem może być nieobecność twojego imienia, jeśli, powiedzmy, że używasz Amazon i mieli wysłać ci e-mail, nie używaliby ogólnych pozdrowień, takich jak Drogi Kliencie / Członku / Użytkowniku, a zamiast tego użyliby nazwy, którą im podałeś. Niektóre złośliwe programy kodujące pliki mogą również wykorzystywać słabe punkty w systemach do infekowania. Program ma luki w zabezpieczeniach, które mogą zostać wykorzystane przez kodowanie danych złośliwych programów, ale zwykle są one łatane, gdy dostawca się o tym dowie. Mimo to, jak pokazały ogólnoświatowe ataki ransomware, nie wszyscy użytkownicy instalują te łatki. Ponieważ wiele złośliwego oprogramowania może wykorzystywać te luki, bardzo ważne jest, aby regularnie aktualizować programy. Aktualizacje mogą być instalowane automatycznie, jeśli te alerty będą denerwujące.

Co możesz zrobić ze swoimi plikami

Jeśli złośliwe oprogramowanie kodujące dane dostanie się do urządzenia, przeskanuje komputer w poszukiwaniu określonych typów plików, a po ich znalezieniu zakoduje je. Nie będziesz w stanie otworzyć swoich plików, więc nawet jeśli nie widzisz, co dzieje się początkowo, w końcu będziesz wiedział, że coś jest nie tak. Będziesz wiedział, które z twoich plików zostały zaszyfrowane, ponieważ zostanie do nich dodane dziwne rozszerzenie. Potężne algorytmy szyfrowania mogły zostać użyte do zakodowania danych i istnieje prawdopodobieństwo, że mogą być szyfrowane na stałe. W notatce hakerzy powiedzą ci, że zablokowali twoje dane i zaproponują ci sposób ich przywrócenia. Zaproponują ci narzędzie deszyfrujące, które nie będzie bezpłatne. Notatka powinna wyraźnie pokazywać cenę oprogramowania deszyfrującego, ale jeśli nie, otrzymasz możliwość skontaktowania się z hakerami w celu ustalenia ceny. Z powodów, które omówiliśmy powyżej, nie zachęcamy do płacenia okupu. Płacenie powinno być ostatecznością. Spróbuj zapamiętać, może nie pamiętasz. A może został wydany darmowy deszyfrator. Program deszyfrujący może być dostępny za darmo, jeśli ransomware można odszyfrować. Weź tę opcję pod uwagę i tylko wtedy, gdy masz pewność, że nie ma wolnego deszyfratora, powinieneś nawet pomyśleć o spełnieniu wymagań. Nie napotkasz możliwej utraty plików, jeśli komputer zostanie ponownie zanieczyszczony lub ulegnie awarii, jeśli zainwestujesz część tej sumy w jakąś opcję tworzenia kopii zapasowych. A jeśli kopia zapasowa jest dostępna, odzyskiwanie plików powinno zostać wykonane po usunięciu unikalnego wirusa ransomware, jeśli nadal jest obecny na komputerze. Jeśli wiesz, jak ransomware, unikanie tego typu infekcji nie powinno być wielkim problemem. Zasadniczo musisz aktualizować oprogramowanie, pobierać je tylko z bezpiecznych/ legalnych źródeł i przestać losowo otwierać załączniki wiadomości e-mail.

Usuwanie unikalnego ransomware

narzędzie anty-malware będzie wymaganym programem, jeśli chcesz, aby ransomware całkowicie zniknęło. Jeśli spróbujesz usunąć unikalne ransomware w sposób ręczny, może to spowodować dodatkowe szkody, więc nie sugerujemy tego. Zamiast tego użycie narzędzia do usuwania złośliwego oprogramowania nie zaszkodziłoby jeszcze bardziej systemowi. Oprogramowanie do usuwania złośliwego oprogramowania jest przeznaczone do zajmowania się tymi infekcjami, w zależności od tego, które wybrałeś, może nawet powstrzymać infekcję przed wyrządzeniem szkód. Sprawdź więc, co pasuje do tego, czego potrzebujesz, zainstaluj go, przeskanuj urządzenie i pozwól narzędziu pozbyć się ransomware. Narzędzie nie pomoże jednak odzyskać plików. Jeśli złośliwe oprogramowanie kodujące dane zostało całkowicie wyeliminowane, przywróć dane z kopii zapasowej, a jeśli jej nie masz, zacznij z niej korzystać.

Offers

Pobierz narzędzie do usuwaniato scan for .UniqueUse our recommended removal tool to scan for .Unique. Trial version of provides detection of computer threats like .Unique and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć .Unique w trybie awaryjnym z obsługą sieci.

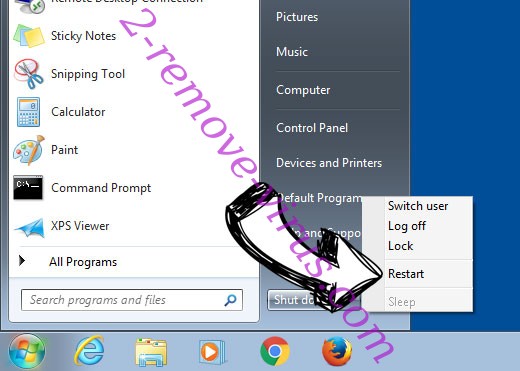

Usunąć .Unique z Windows 7/Windows Vista/Windows XP

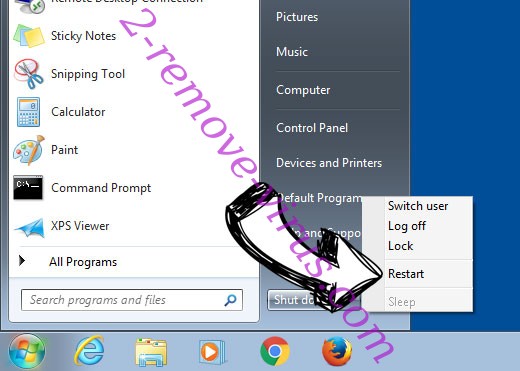

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

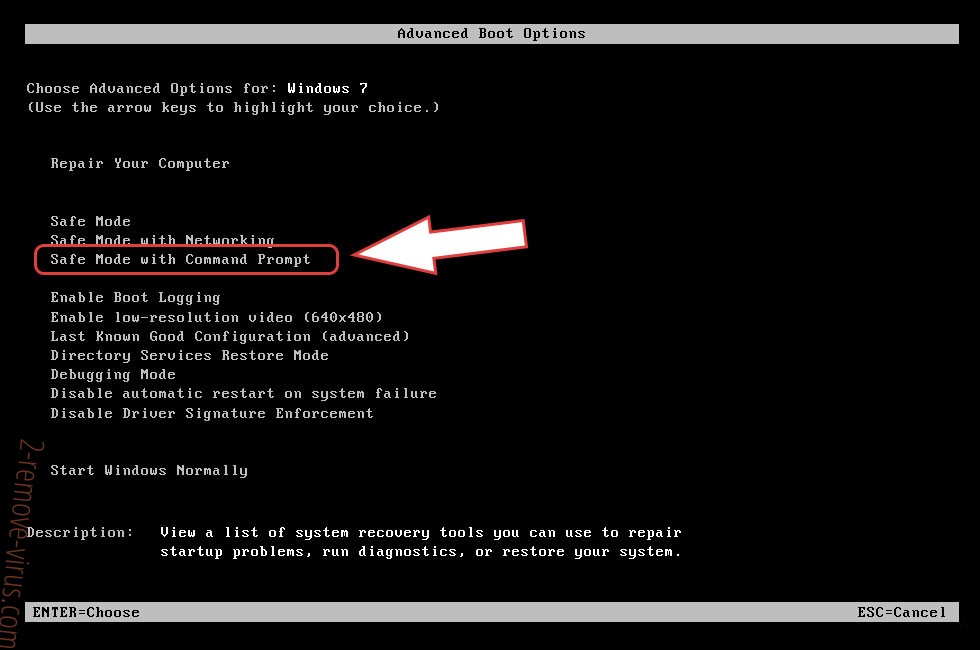

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć .Unique

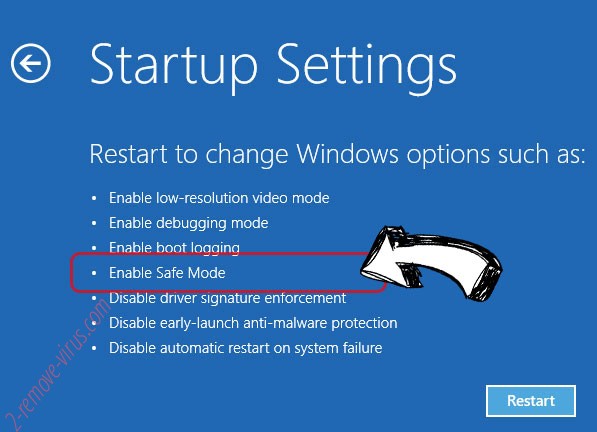

Usunąć .Unique z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć .Unique

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

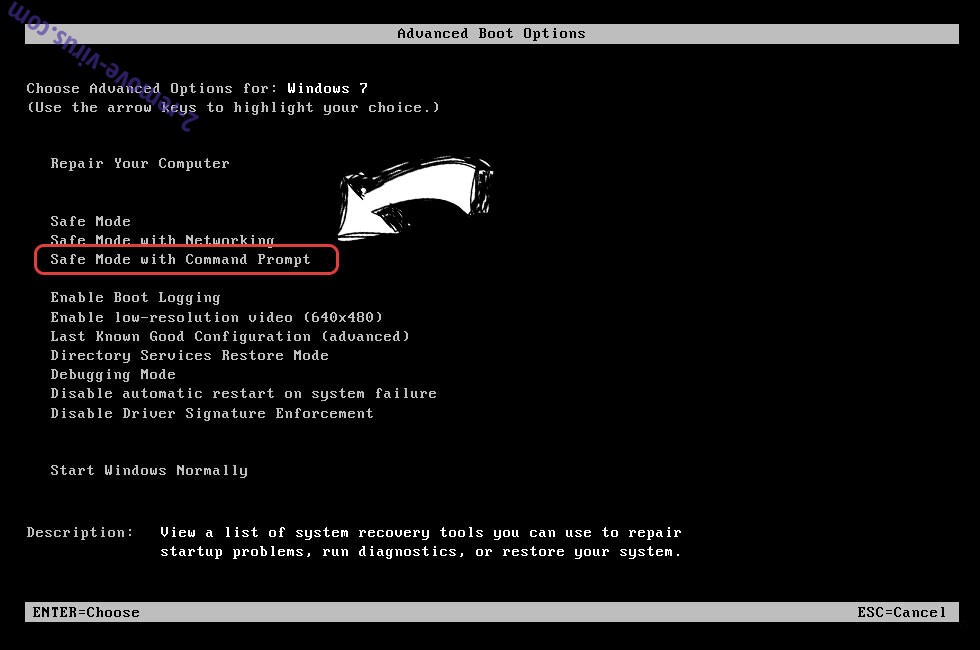

Usunąć .Unique z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

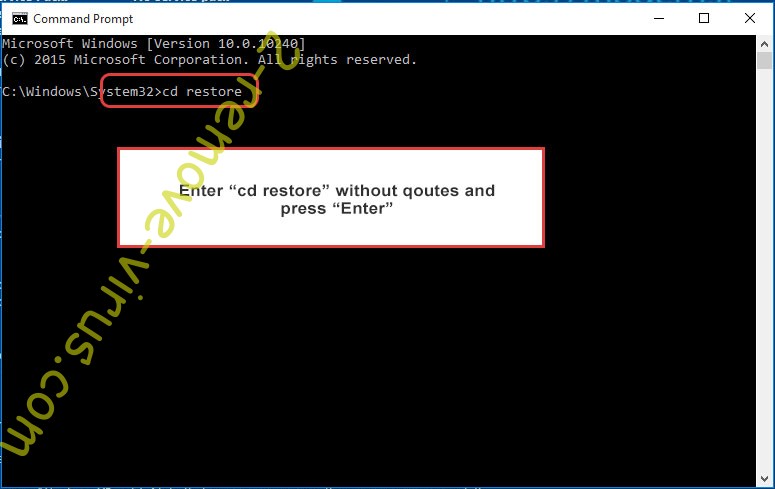

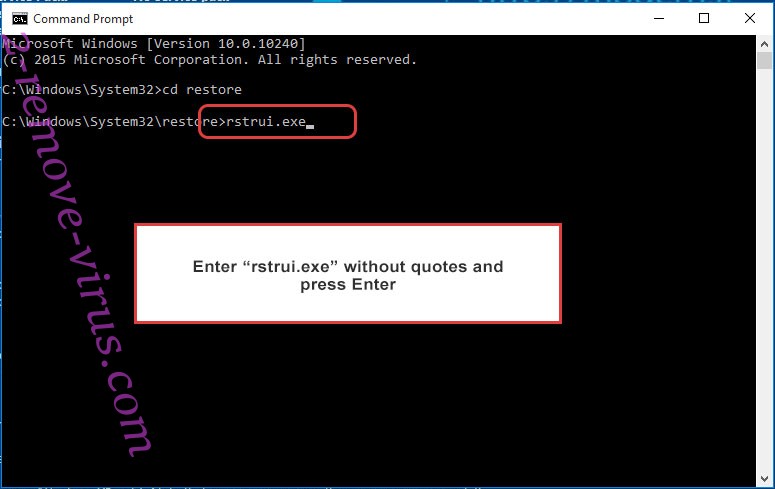

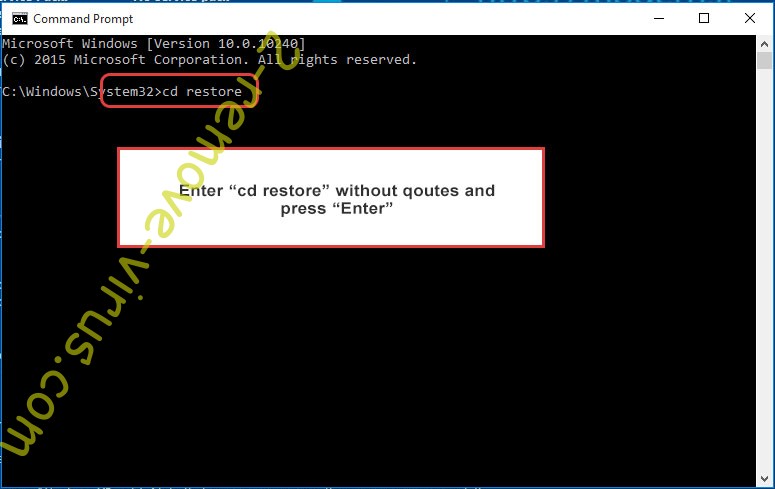

- Wpisz cd restore i naciśnij Enter.

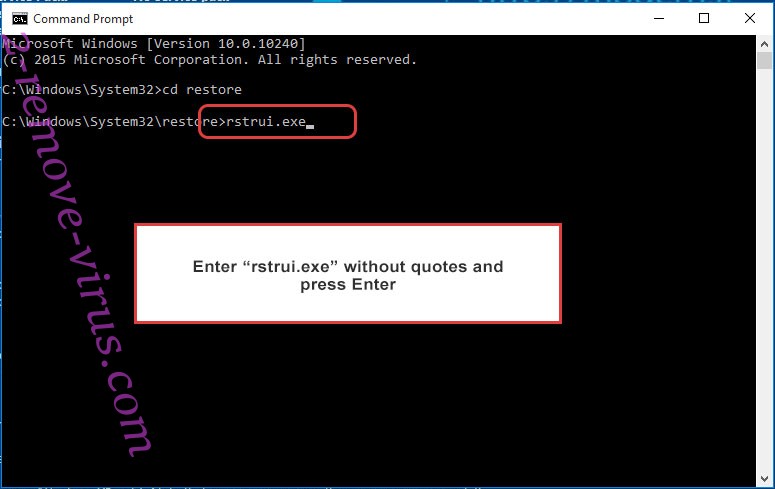

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

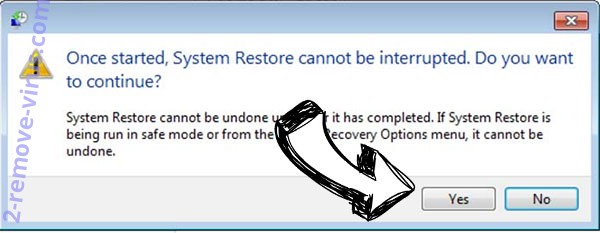

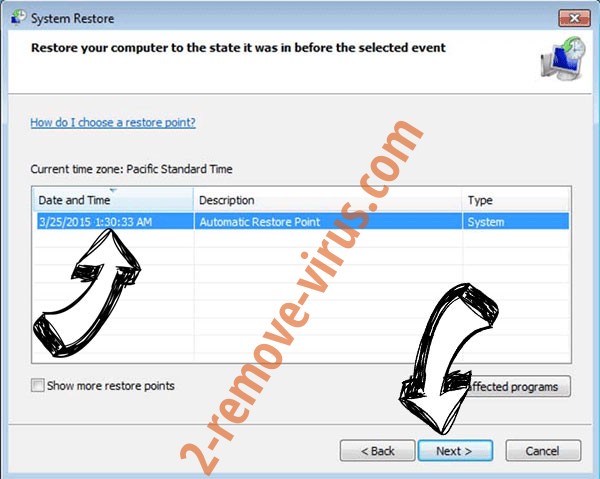

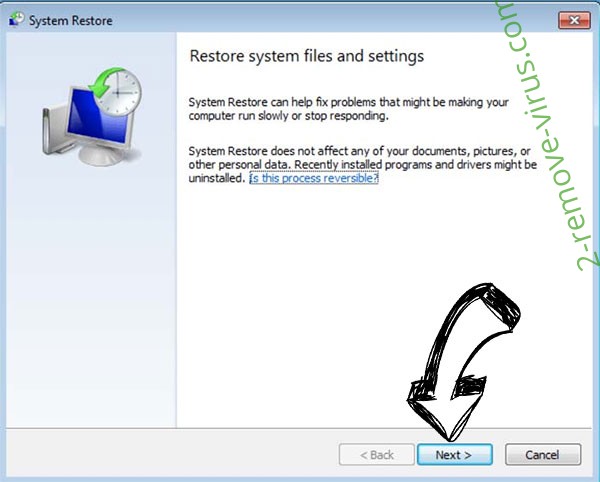

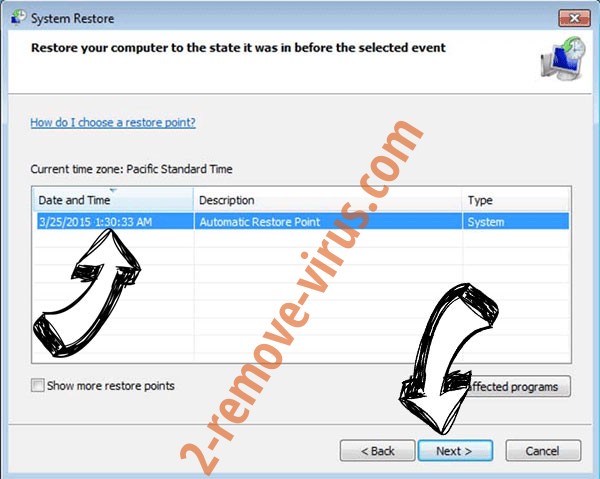

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

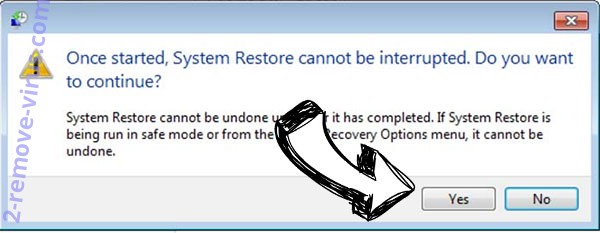

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć .Unique z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

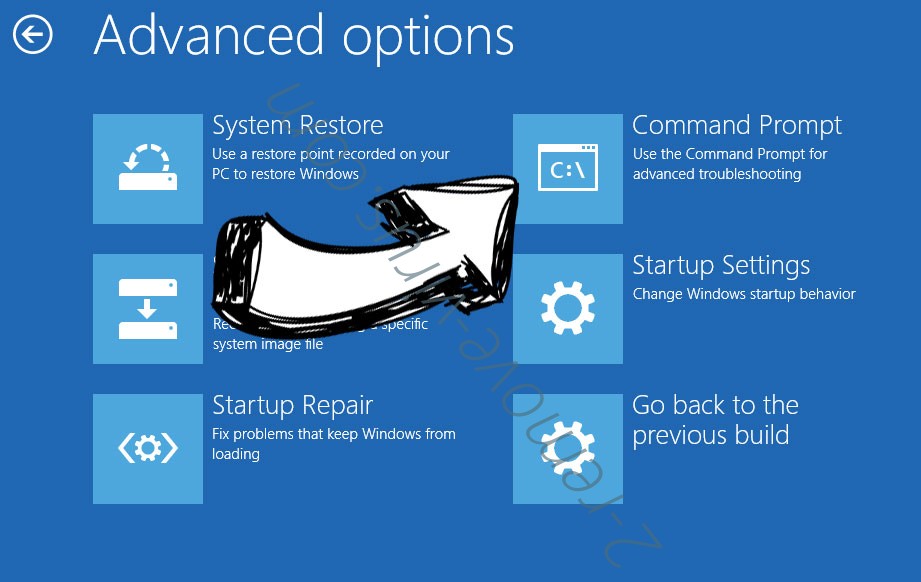

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.