Co to jest CRYPTER v2.40 Ransomware

Ransomware jest CRYPTER v2.40 Ransomware klasyfikowane jako poważna infekcja ze względu na ilość szkód, jakie może wyrządzić Twojemu urządzeniu. Ransomware nie jest czymś, na co wszyscy wcześniej natknęli się, a jeśli spotkasz się z nim po raz pierwszy, dowiesz się, jak szkodliwe może być z pierwszej ręki. Złośliwe oprogramowanie kodujące pliki wykorzystuje potężne algorytmy szyfrowania do szyfrowania danych, a po ich zablokowaniu dostęp do nich zostanie uniemożliwiony. Szyfrowanie danych złośliwego programu jest tak szkodliwe, ponieważ przywrócenie plików nie jest możliwe w każdym przypadku.

Otrzymasz opcję odszyfrowania plików, jeśli zapłacisz okup, ale nie jest to zalecana opcja. Odszyfrowanie danych, nawet jeśli płacisz, nie jest gwarantowane, więc możesz po prostu zmarnować pieniądze. Dlaczego osoby odpowiedzialne za szyfrowanie danych miałyby pomóc Ci je odzyskać, skoro mogą po prostu wziąć pieniądze. Ponadto pieniądze te zostaną przeznaczone na przyszłe oprogramowanie ransomware lub inne złośliwe oprogramowanie. Czy naprawdę chcesz wspierać rodzaj działalności przestępczej, która wyrządza szkody warte miliardy dolarów? Ludzie stają się również coraz bardziej zainteresowani biznesem, ponieważ liczba osób, które płacą okup, sprawia, że ransomware jest bardzo opłacalne. Zainwestowanie tych pieniędzy w niezawodną kopię zapasową byłoby znacznie lepszą decyzją, ponieważ jeśli kiedykolwiek ponownie natkniesz się na tego typu sytuacje, możesz po prostu odblokować CRYPTER v2.40 Ransomware pliki z kopii zapasowej i nie martwić się o ich utratę. Jeśli masz dostępną opcję tworzenia kopii zapasowej, możesz po prostu odinstalować CRYPTER v2.40 Ransomware wirusa, a następnie odzyskać dane, nie martwiąc się o ich utratę. A jeśli zastanawiasz się, w jaki sposób złośliwe oprogramowanie kodujące dane zdołało uszkodzić twoje urządzenie, wyjaśnimy sposoby jego dystrybucji w następnym akapicie.

Jak się CRYPTER v2.40 Ransomware rozprzestrzenia

Załączniki wiadomości e-mail, zestawy exploitów i złośliwe pliki do pobrania to najczęstsze metody dystrybucji ransomware. Ponieważ metody te są nadal dość popularne, oznacza to, że użytkownicy są dość nieostrożni, gdy korzystają z poczty e-mail i pobierają pliki. Nie oznacza to jednak, że bardziej wyrafinowane metody nie są w ogóle stosowane. Cyberprzestępcy dodają zainfekowany plik do wiadomości e-mail, piszą półprawdopodobny tekst i fałszywie oświadczają, że pochodzą z wiarygodnej firmy/organizacji. Te e-maile zwykle mówią o pieniądzach, ponieważ ze względu na delikatność tematu ludzie są bardziej skłonni do ich otwierania. Zwykle hakerzy udają, że pochodzą z Amazon, a wiadomość e-mail ostrzega Cię, że na Twoim koncie była dziwna aktywność lub dokonano zakupu. Z tego powodu musisz być ostrożny przy otwieraniu wiadomości e-mail i zwracać uwagę na oznaki, że mogą być złośliwe. Sprawdź nadawcę, aby sprawdzić, czy jest to ktoś, kogo znasz. A jeśli je znasz, sprawdź adres e-mail, aby upewnić się, że to naprawdę oni. Uważaj również na błędy gramatyczne, które na ogół wydają się być dość oczywiste. Inną oczywistą wskazówką może być brak twojego imienia, jeśli, powiedzmy, że używasz Amazon i wysłali ci e-mail, nie używaliby typowych pozdrowień, takich jak Drogi Kliencie / Członku / Użytkowniku, a zamiast tego użyliby nazwy, którą im nadałeś. Słabe punkty na komputerze Nieaktualne oprogramowanie może być również wykorzystywane jako ścieżka do systemu. Program zawiera słabe punkty, które można wykorzystać do zaszyfrowania plików złośliwych programów, ale zwykle są one naprawiane, gdy dostawca się o tym dowie. Niemniej jednak, jak pokazały powszechne ataki ransomware, nie wszystkie osoby instalują te łatki. Ważne jest, aby regularnie aktualizować swoje programy, ponieważ jeśli słaby punkt jest poważny, poważne słabe punkty mogą być łatwo wykorzystane przez złośliwe oprogramowanie, więc upewnij się, że zaktualizowałeś całe oprogramowanie. Można również zdecydować się na automatyczne instalowanie aktualizacji.

Do czego służy CRYPTER v2.40 Ransomware

Gdy tylko ransomware dostanie się do systemu, wyszuka określone typy plików, a po ich zidentyfikowaniu zakoduje je. Nawet jeśli to, co się stało, początkowo nie było oczywiste, stanie się raczej oczywiste, że coś jest nie tak, gdy pliki nie otwierają się normalnie. Pliki, które zostały zaszyfrowane, będą miały dołączone rozszerzenie, które zwykle pomaga ludziom w rozpoznaniu, które ransomware posiadają. Silne algorytmy szyfrowania mogły zostać użyte do zaszyfrowania danych i istnieje prawdopodobieństwo, że mogą one zostać zablokowane na stałe. Po zaszyfrowaniu wszystkich plików znajdziesz powiadomienie o okupie, które spróbuje wyjaśnić, co stało się z Twoimi plikami. Według przestępców będziesz mógł odszyfrować pliki za pomocą ich oprogramowania deszyfrującego, które nie będzie bezpłatne. Jeśli kwota okupu nie jest wyraźnie określona, musisz użyć podanego adresu e-mail, aby skontaktować się z oszustami, aby dowiedzieć się, jaka jest kwota, która może zależeć od wartości twoich plików. Z powodów, o których już wspomnieliśmy, nie sugerujemy płacenia okupu. Wypróbuj każdą inną możliwą opcję, zanim jeszcze rozważysz poddanie się wymaganiom. Być może zapomniałeś, że wykonałeś kopię zapasową swoich plików. Lub, jeśli szczęście jest po twojej stronie, ktoś mógł wydać bezpłatne narzędzie deszyfrujące. Jeśli ransomware jest podatne na złamanie, badacz złośliwego oprogramowania może być w stanie wydać program, który odblokuje CRYPTER v2.40 Ransomware pliki za darmo. Zanim zdecydujesz się zapłacić, zajrzyj do deszyfratora. Jeśli wykorzystasz część tych pieniędzy na kopię zapasową, nie spotkasz się z prawdopodobną utratą plików ponownie, ponieważ zawsze możesz uzyskać dostęp do kopii tych plików. Jeśli wykonałeś kopię zapasową przed infekcją, po prostu usuń CRYPTER v2.40 Ransomware , a następnie odblokuj CRYPTER v2.40 Ransomware pliki. W przyszłości upewnij się, że unikasz oprogramowania ransomware w jak największym stopniu, zapoznając się ze sposobami jego dystrybucji. Trzymaj się bezpiecznych źródeł pobierania, zachowaj czujność podczas pracy z plikami dołączonymi do wiadomości e-mail i upewnij się, że programy są aktualizowane.

Metody usuwania CRYPTER v2.40 Ransomware

narzędzie anty-malware będzie niezbędnym oprogramowaniem, jeśli chcesz pozbyć się ransomware na wypadek, gdyby nadal było obecne na twoim urządzeniu. Ręczne naprawianie CRYPTER v2.40 Ransomware wirusa nie jest łatwym procesem i możesz przypadkowo uszkodzić system. Jeśli wybierzesz opcję automatyczną, byłby to mądrzejszy wybór. Może również pomóc w powstrzymaniu tego rodzaju infekcji w przyszłości, a także pomóc w usunięciu tego. Znajdź odpowiednie narzędzie, a po jego zainstalowaniu przeskanuj urządzenie w poszukiwaniu zagrożenia. Niestety, program do usuwania złośliwego oprogramowania odblokowuje CRYPTER v2.40 Ransomware pliki. Po całkowitym wyeliminowaniu oprogramowania ransomware możesz bezpiecznie korzystać z komputera, jednocześnie rutynowo tworząc kopie zapasowe danych.

Offers

Pobierz narzędzie do usuwaniato scan for CRYPTER v2.40 RansomwareUse our recommended removal tool to scan for CRYPTER v2.40 Ransomware. Trial version of provides detection of computer threats like CRYPTER v2.40 Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć CRYPTER v2.40 Ransomware w trybie awaryjnym z obsługą sieci.

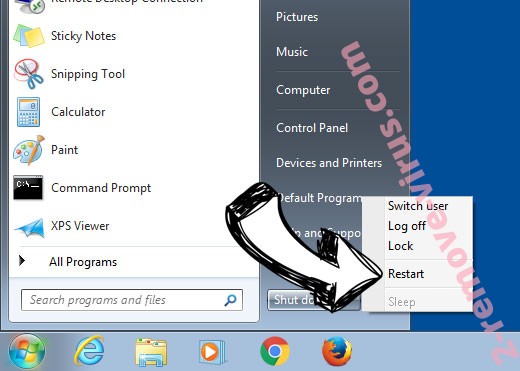

Usunąć CRYPTER v2.40 Ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć CRYPTER v2.40 Ransomware

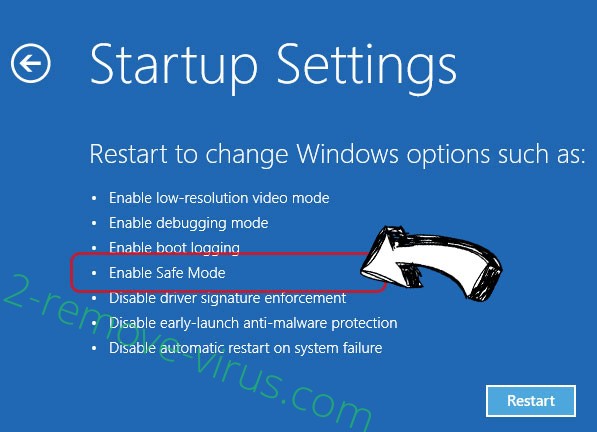

Usunąć CRYPTER v2.40 Ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć CRYPTER v2.40 Ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

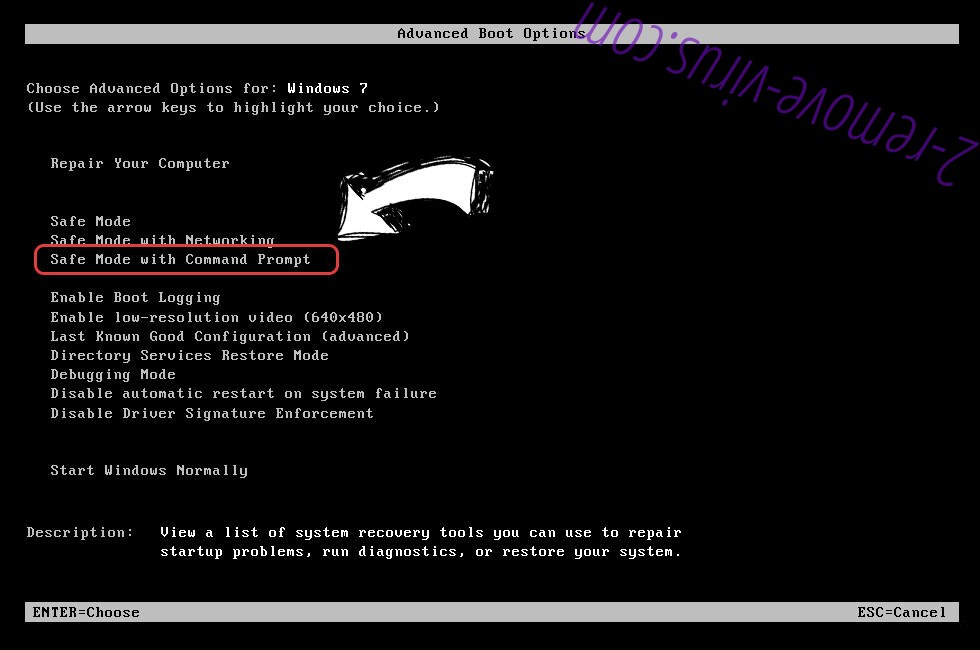

Usunąć CRYPTER v2.40 Ransomware z Windows 7/Windows Vista/Windows XP

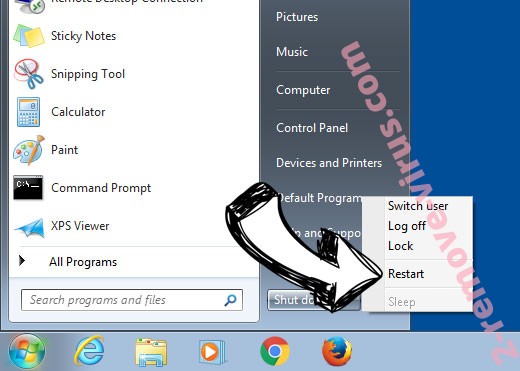

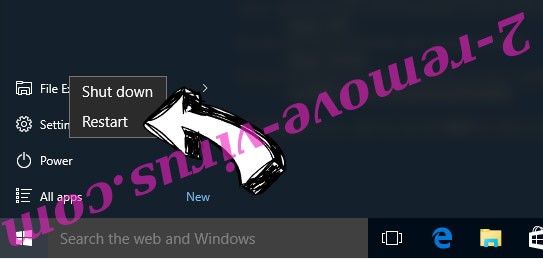

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

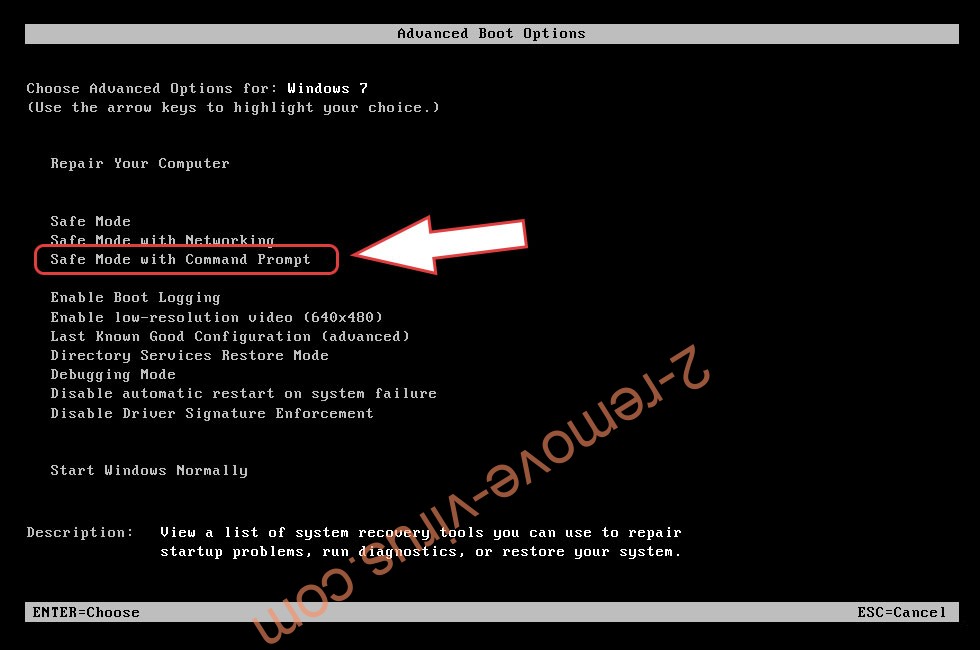

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

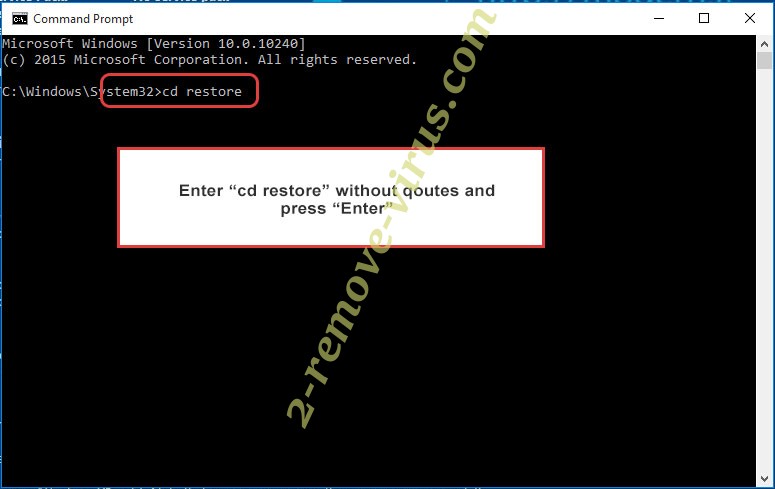

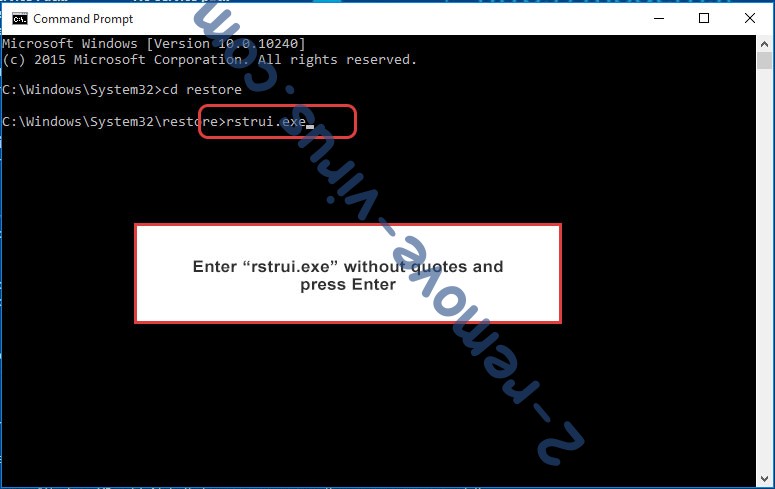

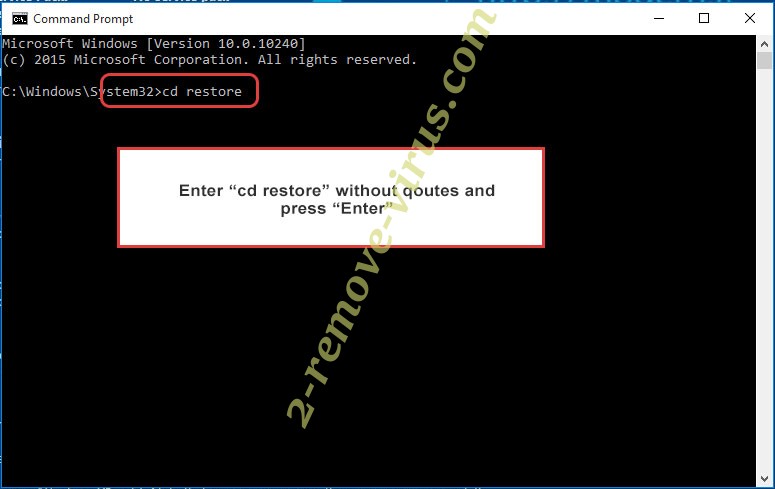

- Wpisz cd restore i naciśnij Enter.

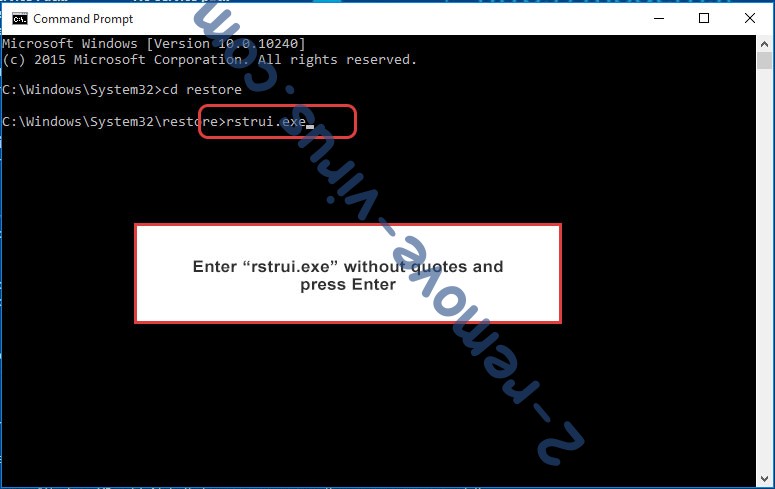

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

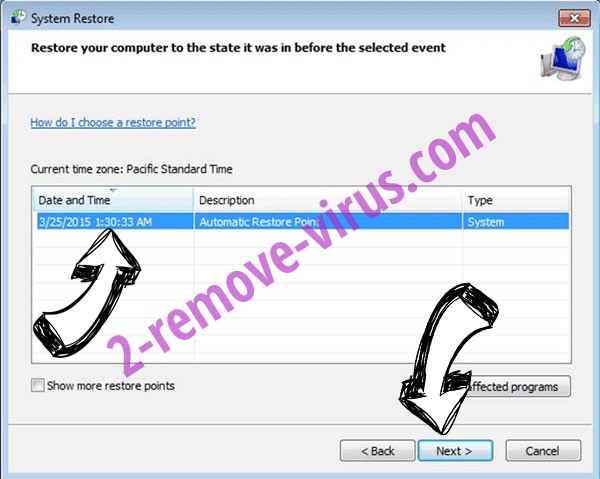

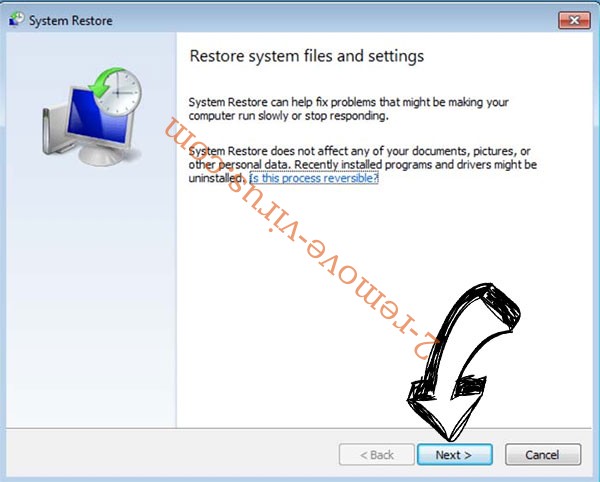

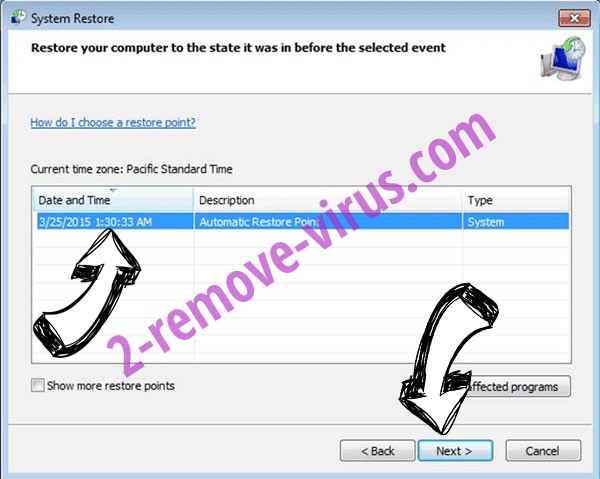

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

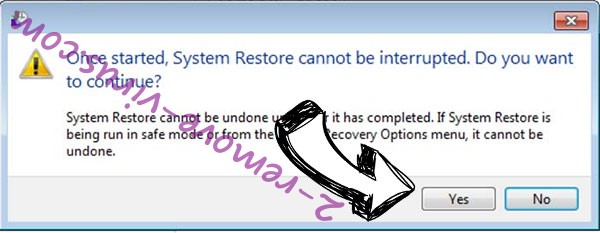

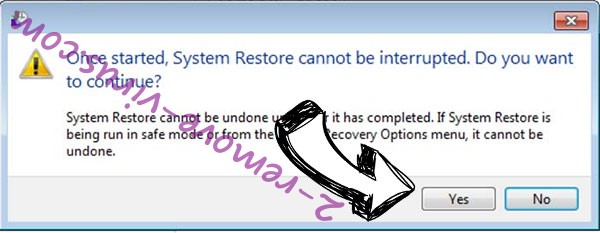

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć CRYPTER v2.40 Ransomware z Windows 8 i Windows 10

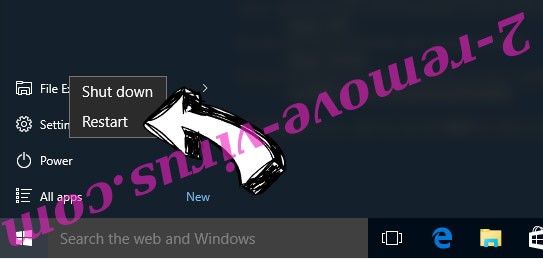

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

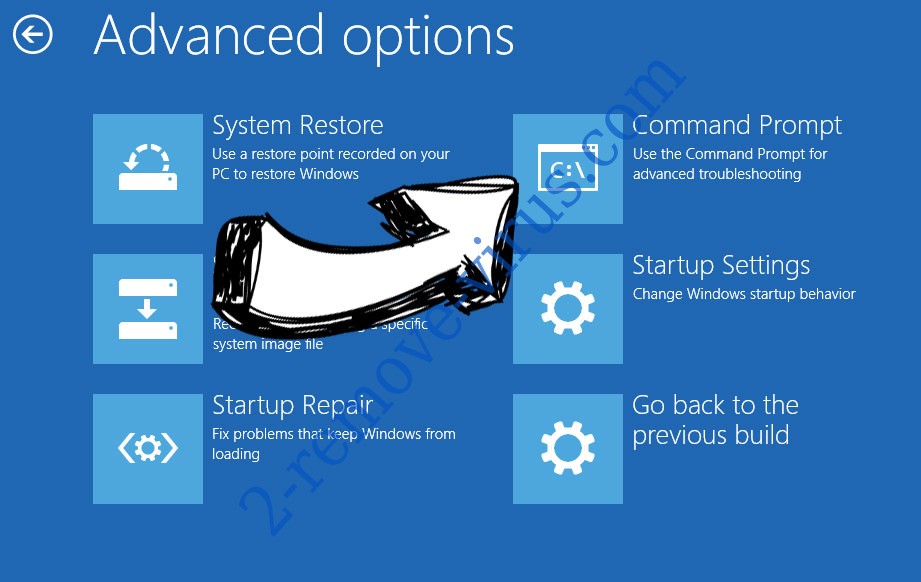

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.