Co to jest .f1 Files Ransomware

.f1 Files Ransomware uważa się, że jest bardzo poważne zakażenie złośliwym oprogramowaniem, a dokładniej klasyfikowane jako ransomware, które mogą wyrządzić poważne szkody dla urządzenia. Jest prawdopodobne, że nigdy nie spotkałem tego rodzaju złośliwego oprogramowania przed, w takim przypadku, może być szczególnie zaskoczony. Zaawansowane algorytmy szyfrowania są używane do szyfrowania plików, a jeśli twoje są rzeczywiście szyfrowane, nie będziesz mieć do nich dostępu dłużej. Ofiary nie zawsze są w stanie odzyskać pliki, dlatego ransomware jest tak szkodliwy.

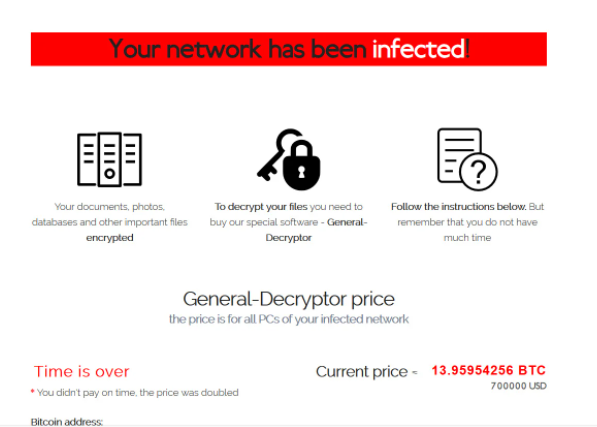

Cyberprzestępcy dadzą Ci szansę na odszyfrowanie plików za pomocą narzędzia deszyfrującego, po prostu trzeba zapłacić okup, ale nie jest to zalecana opcja z kilku powodów. Płacenie nie musi prowadzić do odszyfrowania plików, więc spodziewaj się, że możesz po prostu marnować pieniądze. Nie zapomnij, z kim masz do czynienia, i nie oczekuj, że oszuści zawracają sobie głowę, aby zapewnić Ci program deszyfrowania, kiedy mogą po prostu wziąć pieniądze. Pieniądze te trafią również na przyszłe działania tych oszustów. Ransomware już kosztuje miliony dolarów strat dla różnych firm w 2017 roku, a to tylko oszacowanie. A im więcej ludzi poddaje się wymaganiom, tym bardziej staje się dochodowy biznes ransomware, który przyciąga coraz więcej ludzi do branży. Inwestowanie pieniędzy, które są wymagane od ciebie do tworzenia kopii zapasowych może być mądrzejszą opcją, ponieważ utrata plików nie będzie możliwość ponownie. Następnie można przejść do odzyskiwania danych po naprawieniu .f1 Files Ransomware lub podobnych zagrożeń. Szczegóły dotyczące najczęstszych metod spreadów zostaną podane w poniższym akapicie, w przypadku, gdy nie masz pewności, w jaki sposób ransomware dostał się nawet do komputera.

Sposoby dystrybucji oprogramowania ransomware

Zanieczyszczenie oprogramowaniem wymuszającym okup może zdarzyć się dość łatwo, często stosując takie metody, jak dodawanie plików z użyciem złośliwego oprogramowania do wiadomości e-mail, używanie zestawów exploitów i hostowanie zainfekowanych plików na podejrzanych platformach pobierania. Ponieważ wiele osób nie jest ostrożnych w otwieraniu załączników wiadomości e-mail lub pobieraniu ze źródeł, które są mniej wiarygodne, dystrybutorzy złośliwego oprogramowania szyfrujący dane nie mają potrzeby używania bardziej wyrafinowanych sposobów. Niemniej jednak niektóre złośliwe oprogramowanie do kodowania plików mogą korzystać z znacznie bardziej zaawansowanych metod, które wymagają więcej wysiłku. Hakerzy nie muszą wkładać wiele wysiłku, wystarczy napisać prosty e-mail, na który mogą wpaść mniej ostrożni użytkownicy, dołączyć zanieczyszczony plik do wiadomości e-mail i wysłać go do potencjalnych ofiar, które mogą uwierzyć, że nadawca jest kimś wiarygodnym. Często można natknąć się na tematy dotyczące pieniędzy w tych e-mailach, ponieważ ludzie są bardziej podatni na upadki na tego rodzaju tematy. Dość często widać duże nazwy firm, takie jak Amazon używane, na przykład, jeśli Amazon wysłał e-mail z paragonem za zakup, którego użytkownik nie zrobił, otworzy załącznik naraz. Musisz zwrócić uwagę na pewne oznaki, gdy masz do czynienia z e-maili, jeśli chcesz urządzenia wolne od infekcji. Przede wszystkim, jeśli nie znasz nadawcy, sprawdź jego tożsamość przed otwarciem załącznika. Podwójne sprawdzenie adresu e-mail nadawcy jest nadal ważne, nawet jeśli nadawca jest ci znany. Oczywiste błędy gramatyczne są również znakiem. Inną istotną wskazówką może być twoje imię i nazwisko jest nieobecny, jeśli, powiedzmy, że jesteś klientem Amazon i mieli wysłać e-mail, nie będą używać typowych pozdrowienia jak Drogi Klient / Członek / Użytkownik, a zamiast tego będzie używać nazwy, którą dałeś im. Słabe punkty na komputerze Oprogramowanie podatne na ataki mogą być również używane jako ścieżka do urządzenia. Te słabe punkty w oprogramowaniu są zazwyczaj naprawiane szybko po ich odkryciu, dzięki czemu nie mogą być używane przez złośliwe oprogramowanie. Niestety, jak udowodniono przez ransomware WannaCry, nie każdy instaluje te poprawki, z tego czy innego powodu. Ponieważ wiele złośliwego oprogramowania może korzystać z tych słabych punktów jest tak istotne, że często aktualizować swoje programy. Aktualizacje mogą być również dozwolone do instalacji automatycznie.

Co robi

Jak tylko złośliwe oprogramowanie kodujące dane dostanie się do komputera, przeskanuje urządzenie w poszukiwaniu niektórych typów plików, a po ich zidentyfikowaniu będzie je szyfrować. Jeśli nie zauważyłeś procesu szyfrowania, z pewnością wiesz, kiedy nie możesz otworzyć plików. Wszystkie zakodowane pliki będą miały dołączone rozszerzenie, które może pomóc użytkownikom w znalezieniu danych szyfrujących nazwę złośliwego oprogramowania. Jeśli użyto silnego algorytmu szyfrowania, może to utrudnić odszyfrowanie danych, jeśli nie niemożliwe. W notatce oszuści wyjaśnią, że zablokowali Twoje dane i zaoferują ci sposób ich odszyfrowania. Metoda, którą sugerują, polega na zakupie ich deszyfratora. Wyraźna cena powinna być pokazana w nocie, ale jeśli tak nie jest, musisz użyć podanego adresu e-mail, aby skontaktować się z hakerami, aby zobaczyć, ile kosztuje deszyfrator. Wspominaliśmy o tym wcześniej, ale nie uważamy, że płacenie okupu jest dobrym pomysłem. Wypróbuj każdą inną prawdopodobną opcję, zanim jeszcze pomyślimy o poddaniu się wymaganiom. Spróbuj zapamiętać, czy kiedykolwiek wykonałeś kopię zapasową, być może niektóre dane są gdzieś przechowywane. Opcjonalnie może być również bezpłatne narzędzie do odszyfrowywania. Należy wspomnieć, że w niektórych przypadkach badacze złośliwego oprogramowania są w stanie złamać złośliwe oprogramowanie szyfrujące dane, co oznacza, że można znaleźć narzędzie do deszyfrowania za darmo. Zanim dokonasz wyboru zapłaty, rozważ tę opcję. Wykorzystanie tych pieniędzy do niezawodnej kopii zapasowej może być mądrzejszym pomysłem. Jeśli kopia zapasowa jest dostępna, można przywrócić dane po całkowitym wymazaniu .f1 Files Ransomware wirusa. W przyszłości upewnij się, że unikasz złośliwego oprogramowania kodowania plików i możesz to zrobić, zapoznając się ze sposobami dystrybucji. Upewnij się, że oprogramowanie jest aktualizowane za każdym razem, gdy aktualizacja staje się dostępna, nie otwierasz losowo plików dołączonych do wiadomości e-mail i pobierasz tylko rzeczy ze źródeł, o których wiadomo, że są bezpieczne.

.f1 Files Ransomware usunięcie

Jeśli ransomware nadal pozostaje, oprogramowanie do usuwania złośliwego oprogramowania powinno być wykorzystane, aby się go pozbyć. Aby ręcznie naprawić .f1 Files Ransomware wirusa nie jest prosty proces i może skończyć się uszkodzeniem urządzenia przypadkowo. Zamiast tego, za pomocą narzędzia anty-malware nie zaszkodzi urządzenia dalej. Może to również zapobiec wprowadzaniu złośliwego oprogramowania do kodowania plików w przyszłości, oprócz pomocy w pozbyciu się tego. Wybierz oprogramowanie do usuwania złośliwego oprogramowania, które najlepiej pasuje do tego, czego potrzebujesz, pobierz je i wykonaj pełne skanowanie komputera po zainstalowaniu go. Nie oczekuj, że oprogramowanie chroniące przed złośliwym oprogramowaniem pomoże Ci w odzyskiwaniu plików, ponieważ nie jest w stanie tego zrobić. Jeśli ransomware został całkowicie zakończony, przywróć dane z kopii zapasowej, a jeśli go nie masz, zacznij z niego korzystać.

Offers

Pobierz narzędzie do usuwaniato scan for .f1 Files RansomwareUse our recommended removal tool to scan for .f1 Files Ransomware. Trial version of provides detection of computer threats like .f1 Files Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć .f1 Files Ransomware w trybie awaryjnym z obsługą sieci.

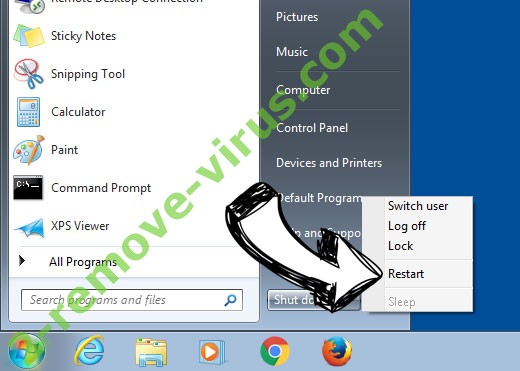

Usunąć .f1 Files Ransomware z Windows 7/Windows Vista/Windows XP

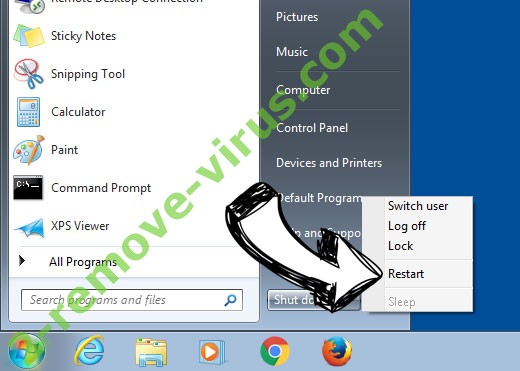

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

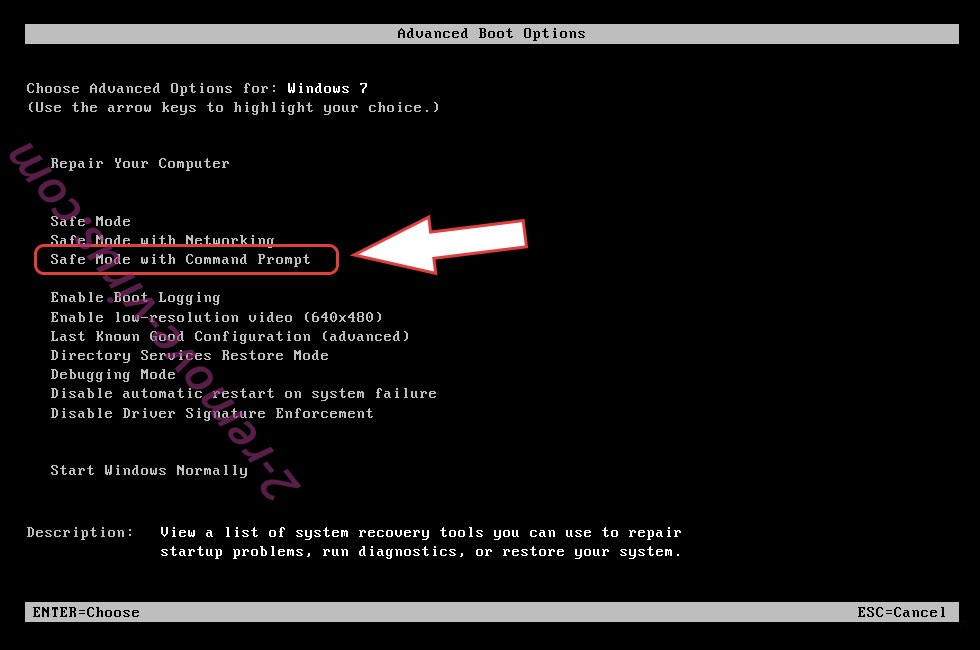

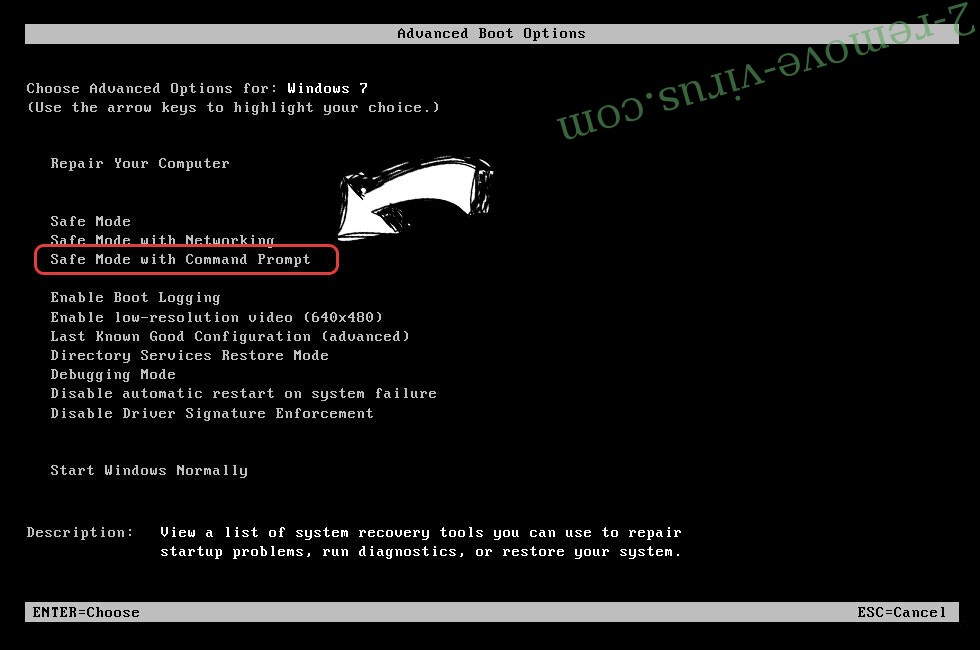

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć .f1 Files Ransomware

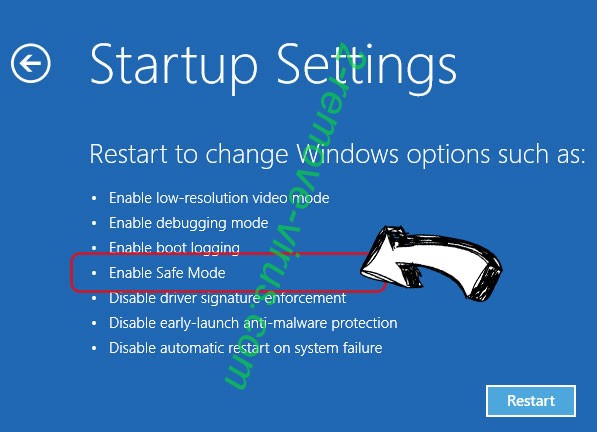

Usunąć .f1 Files Ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć .f1 Files Ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

Usunąć .f1 Files Ransomware z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

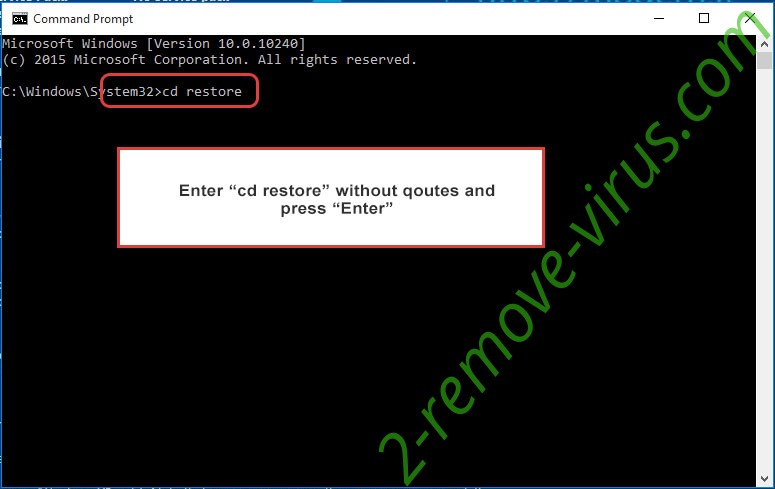

- Wybierz polecenie wiersza polecenia z listy.

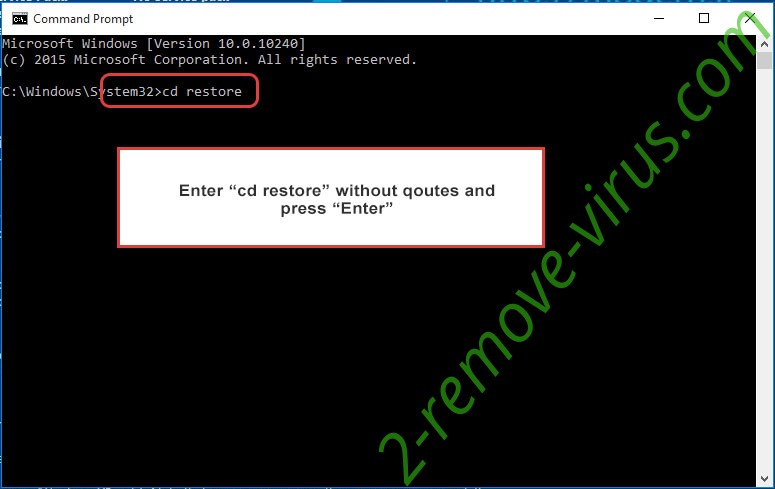

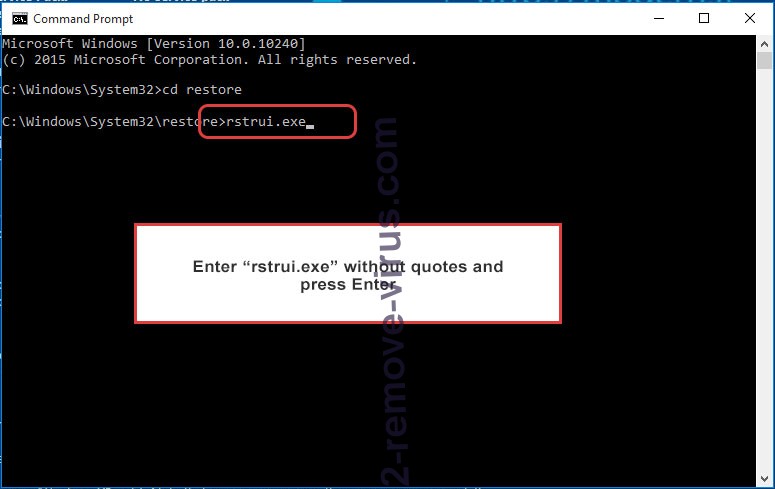

- Wpisz cd restore i naciśnij Enter.

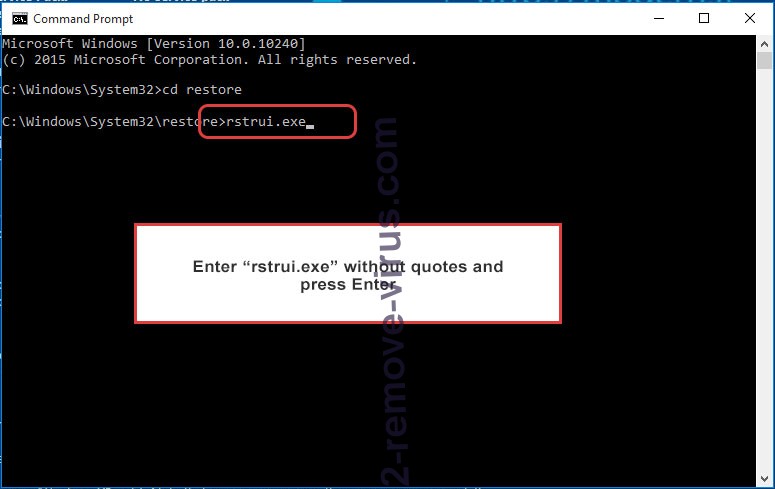

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

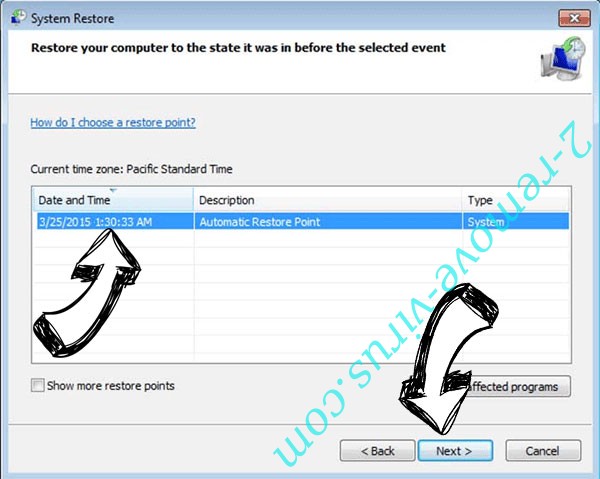

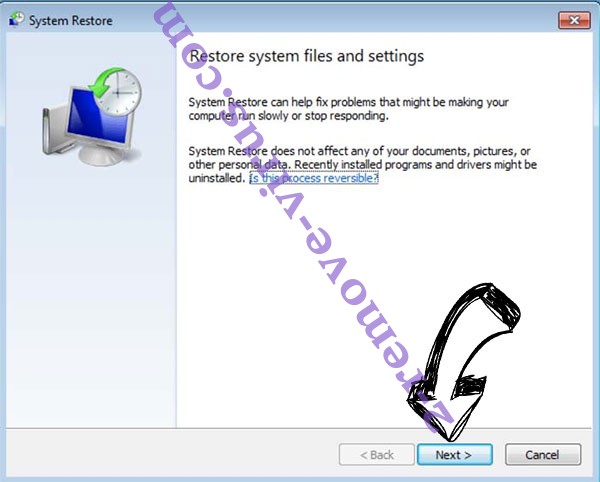

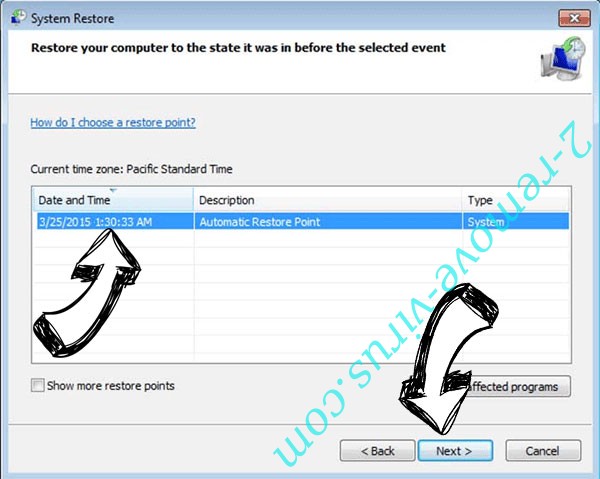

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

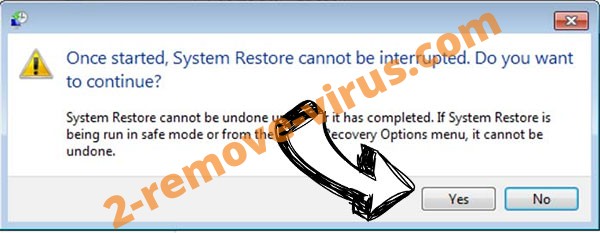

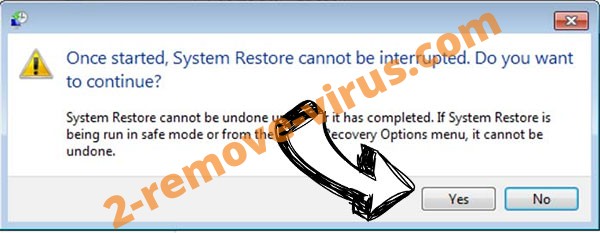

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć .f1 Files Ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

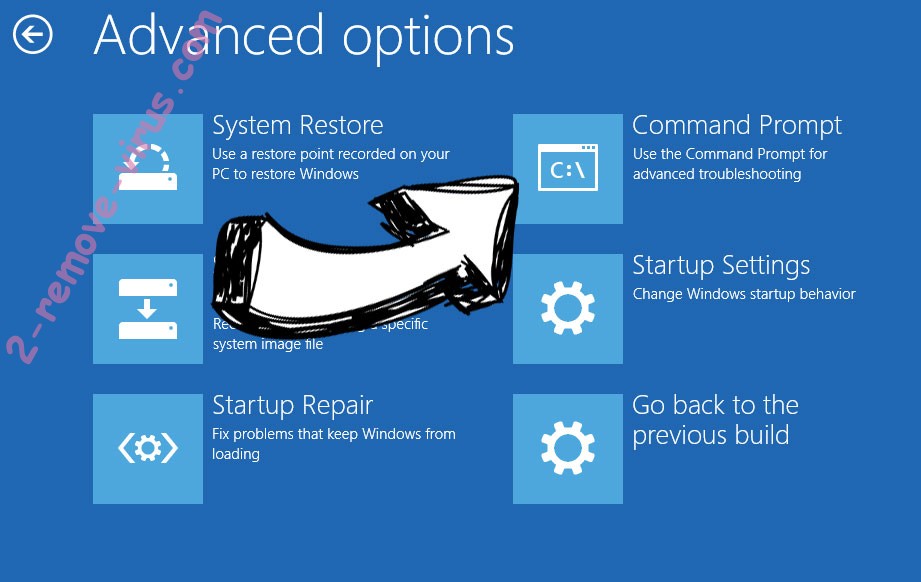

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.