Lkhy ransomware jest częścią rodziny ransomware Djvu/STOP. Jest to rodzaj złośliwego oprogramowania, które szyfruje pliki osobiste i zasadniczo bierze je jako zakładników. Jest to uważane za bardzo niebezpieczne, ponieważ odzyskiwanie plików nie zawsze jest możliwe, jeśli nie jest dostępna kopia zapasowa.

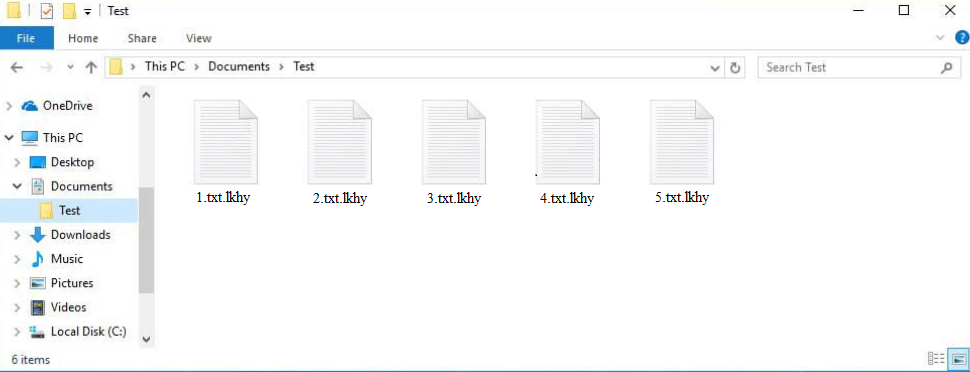

Gdy użytkownicy otwierają zainfekowany plik, ransomware natychmiast rozpoczyna szyfrowanie pliku. Atakuje wszystkie pliki osobiste, w tym zdjęcia, dokumenty, filmy itp. Zaszyfrowane pliki można rozpoznać po rozszerzeniu .lkhy. Na przykład zaszyfrowany plik image.jpg zmieni się w image.jpg.lkhy.

Plików z rozszerzeniem .lkhy nie będzie można otworzyć, chyba że zostaną najpierw odszyfrowane za pomocą specjalnego deszyfratora. Proces pozyskiwania deszyfratora jest wyjaśniony w notatce z żądaniem okupu _readme.txt, która jest umieszczana we wszystkich folderach z zaszyfrowanymi plikami. Notatka z żądaniem okupu wyjaśnia, że aby uzyskać deszyfrator, ofiary muszą najpierw zapłacić okup w wysokości 999 USD. Podobno istnieje 50% zniżki dla tych, którzy skontaktują się z cyberprzestępcami w ciągu pierwszych 72 godzin, a także opcja odszyfrowania jednego pliku za darmo, o ile nie zawiera on żadnych ważnych informacji.

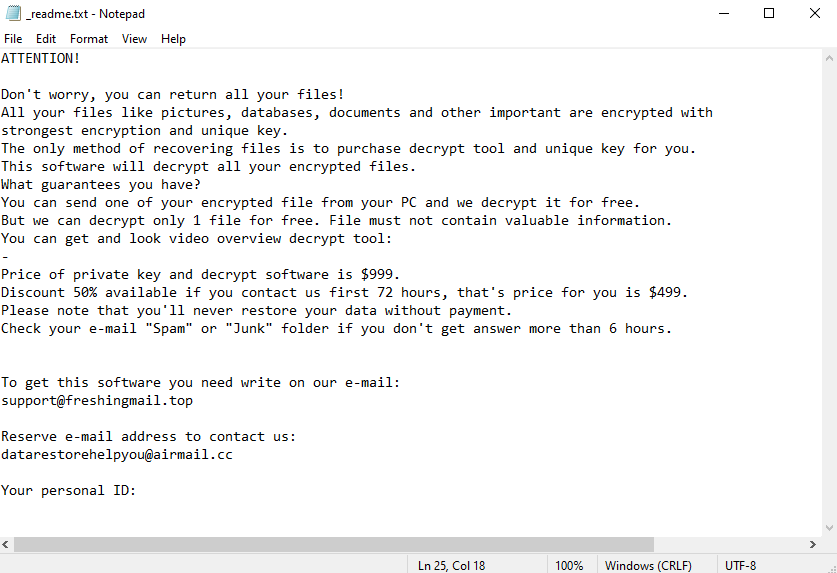

Poniżej znajduje się pełna notatka z żądaniem okupu za Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Użytkownicy, którzy nie mają kopii zapasowych plików, mogą rozważać zapłacenie okupu. Jednak nigdy nie jest to zalecane z kilku powodów. Przede wszystkim ofiary, które płacą, niekoniecznie otrzymają deszyfrator. Użytkownicy powinni pamiętać, że operatorzy ransomware to cyberprzestępcy. Nie ma gwarancji, że wyślą deszyfrator do tych, którzy płacą, ponieważ nie ma nic, co zmusiłoby ich do dotrzymania swojej części umowy. Niestety, wielu użytkowników w przeszłości nie otrzymało deszyfratorów, za które zapłacili. Ponadto pieniądze, które płacą ofiary, są wykorzystywane do finansowania innych szkodliwych działań, których ofiarami mogą stać się ci sami użytkownicy.

Gdy tylko użytkownicy usuną Lkhy ransomware się ze swoich komputerów, mogą połączyć się ze swoimi kopiami zapasowymi i rozpocząć odzyskiwanie plików. Ważne jest, aby całkowicie usunąć Lkhy ransomware za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem przed uzyskaniem dostępu do kopii zapasowej, aby uniknąć zaszyfrowania plików z kopii zapasowej. Jeśli użytkownicy nie mają kopii zapasowej, ich jedyną opcją jest poczekanie na wydanie bezpłatnego Lkhy ransomware deszyfratora.

W jaki sposób ransomware infekuje komputery użytkowników?

Infekcje złośliwym oprogramowaniem, w tym ransomware, są dystrybuowane na kilka sposobów, takich jak torrenty i wiadomości e-mail. Użytkownicy, którzy mają dobre nawyki online, są na ogół mniej narażeni na infekcję niż ci, którzy angażują się w ryzykowne zachowania online, takie jak używanie torrentów do pobierania treści chronionych prawem autorskim. Rozwijanie lepszych nawyków jest jednym z najlepszych środków zapobiegawczych.

Ransomware jest często dystrybuowane za pośrednictwem załączników do wiadomości e-mail. Cyberprzestępcy dodają pliki zainfekowane złośliwym oprogramowaniem do wiadomości e-mail, a gdy użytkownicy otwierają te pliki, ich komputery zostają zainfekowane. Złośliwe wiadomości e-mail, które są skierowane do dużej liczby użytkowników w tym samym czasie, są zwykle dość oczywiste. Największą gratką są błędy gramatyczne/ortograficzne. E-maile wyglądają tak, jakby były wysyłane przez legalne firmy, ale ponieważ są pełne błędów, staje się całkiem oczywiste, że są fałszywe. Złośliwi nadawcy próbują nakłonić użytkowników do otwarcia załączonego pliku, twierdząc, że jest to ważny dokument, który należy przejrzeć.

Jedną z rzeczy, na które użytkownicy powinni zwrócić uwagę, jest sposób, w jaki e-mail do nich adresuje. Jeśli nadawca twierdzi, że pochodzi z firmy, z której usług korzystają użytkownicy, ale zwraca się do użytkowników za pomocą ogólnych słów, takich jak Członek, Użytkownik, Klient itp., wiadomość e-mail prawdopodobnie jest spamem lub złośliwością. Legalne e-maile zwracałyby się do użytkowników po imieniu, a raczej po imieniu, które nadali firmom.

Niektórzy użytkownicy mogą być celem bardziej wyrafinowanych ataków. E-maile będące częścią wyrafinowanej kampanii e-mailowej wyglądałyby znacznie bardziej przekonująco, bez błędów gramatycznych/ortograficznych i konkretnych informacji, które sprawią, że e-mail będzie wydawał się bardziej wiarygodny. Zdecydowanie zaleca się skanowanie wszystkich niechcianych załączników do wiadomości e-mail za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem lub VirusTotal przed ich otwarciem. Zapewniłoby to, że złośliwy plik nie zostanie otwarty na urządzeniu.

Złośliwi aktorzy używają również torrentów do rozsyłania złośliwego oprogramowania. To świetny sposób na rozprzestrzenianie złośliwego oprogramowania, ponieważ strony z torrentami są często słabo uregulowane, a wielu użytkowników nie rozpoznaje złośliwego oprogramowania w torrentach. Najczęściej złośliwe oprogramowanie znajduje się w torrentach zawierających treści rozrywkowe, w tym filmy, seriale telewizyjne i gry wideo. Użytkownikom odradza się piractwo treści chronionych prawem autorskim za pomocą torrentów i piractwo w ogóle, ponieważ jest to nie tylko kradzież treści, ale także niebezpieczne dla komputera.

Lkhy ransomware usunięcie

Użytkownicy z kopią zapasową mogą rozpocząć odzyskiwanie plików, gdy tylko usuną Lkhy ransomware je z komputera. Zaleca się usunięcie Lkhy ransomware programu chroniącego przed złośliwym oprogramowaniem, ponieważ jest to bardzo złożona infekcja. Jeśli użytkownicy spróbują zrobić to ręcznie, mogą spowodować dodatkowe uszkodzenie swoich urządzeń.

Gdy komputer zostanie oczyszczony z oprogramowania ransomware, użytkownicy mogą bezpiecznie łączyć się ze swoimi kopiami zapasowymi i rozpocząć odzyskiwanie plików. W przypadku użytkowników bez kopii zapasowej odzyskanie plików niekoniecznie będzie możliwe. Jedyną opcją dla użytkowników jest poczekanie na wydanie darmowego Lkhy ransomware deszyfratora. Nie jest jednak jasne, czy kiedykolwiek zostanie wydany. Jeśli tak, będzie dostępny na NoMoreRansom . Jeśli nie można go znaleźć na NoMoreRansom, nie będzie dostępny nigdzie indziej.

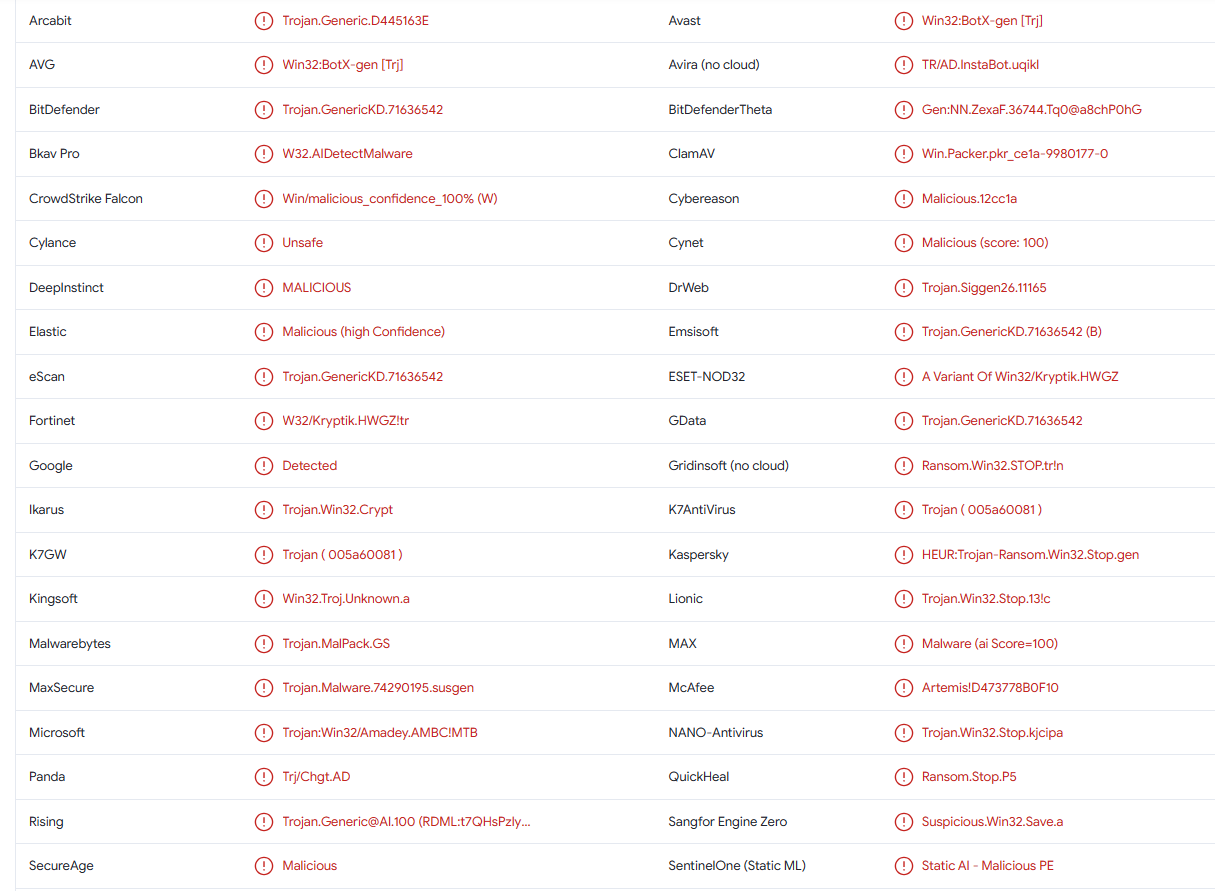

Lkhy ransomware jest wykrywany jako:

- Win32:BotX-gen [Trj] firmy AVG/Avast

- Trojan.GenericKD.71636542 przez Bitdefender

- Trojan.MalPack.GS przez Malwarebytes

- Trojan:Win32/Amadey.AMBC! MTB firmy Microsoft

- Trojan.GenericKD.71636542 (B) przez Emsisoft

- Wariant Win32/Kryptik.HWGZ firmy ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen przez Kaspersky

- Ransom.Win32.STOP.YXEBNZ autorstwa TrendMirco

- Artemis! D473778B0F10 przez McAfee